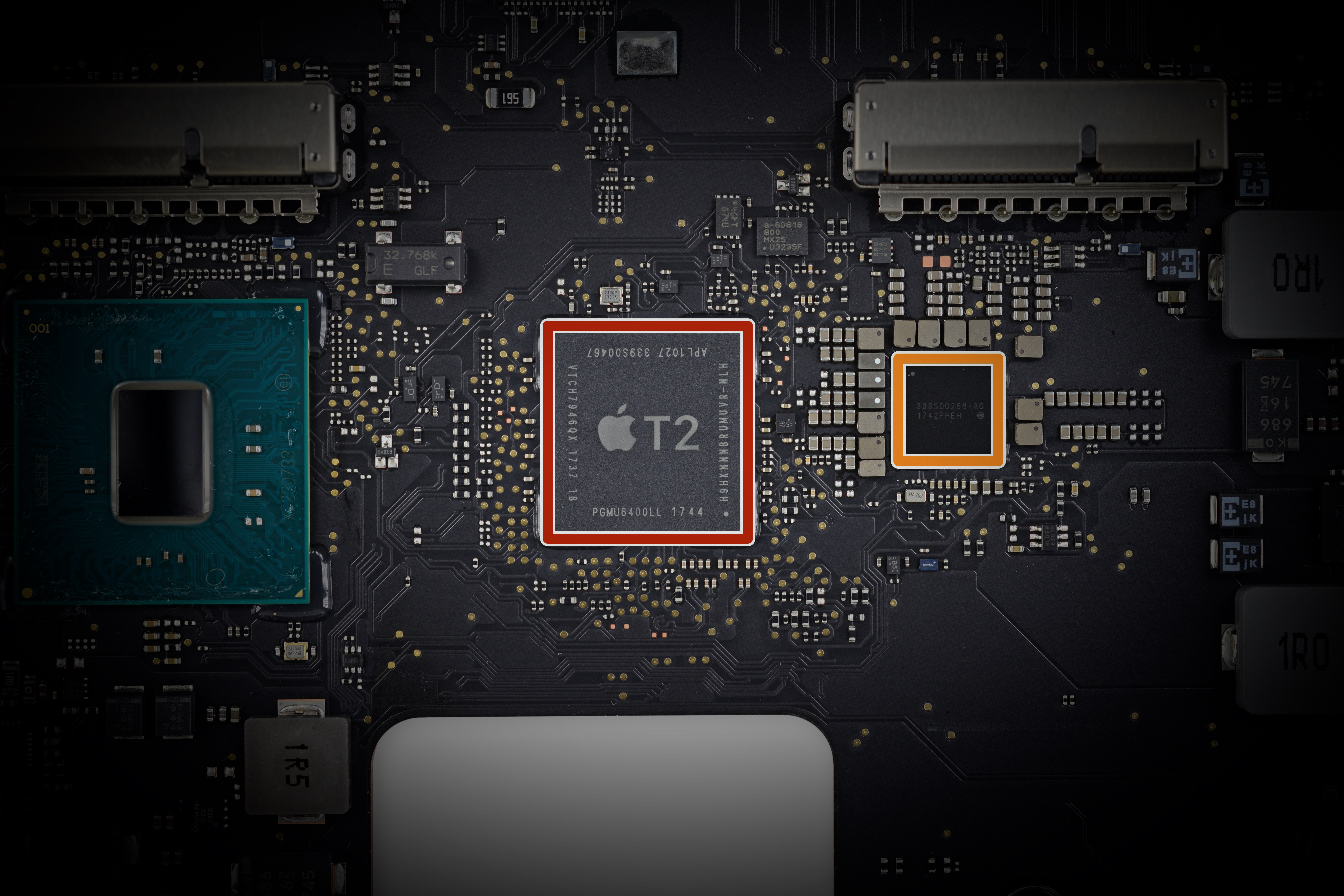

Новый чип Apple T2 затрудняет прослушку через встроенный микрофон ноутбука

Компания Apple опубликовала документацию по микросхеме безопасности T2, которая встроена в последние модели фирменных ноутбуков, в том числе представленный в начале года MacBook Pro и только что анонсированный MacBook Air.

До сегодняшнего дня о чипе было мало известно. Но теперь выясняется, что это очень интересная микросхема. На неё возложен целый ряд функций безопасности, в том числе хранение и защита ключей шифрования устройства, данных об отпечатков пальцев и функции безопасной загрузки. Кроме того, микросхема аппаратно отключает микрофон встроенной камеры при закрытии крышки ноутбука.

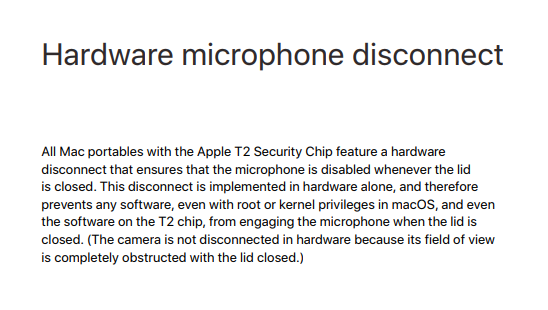

«Это отключение реализовано на аппаратном уровне и поэтому не позволяет никакому программному обеспечению, даже с привилегиями рута или ядра в macOS, и даже программному обеспечению на чипе T2, включать микрофон, когда крышка закрыта», — сказано в опубликованном руководстве, где функции аппаратного отключения микрофона уделяется один абзац.

Там же добавляется, что сама видеокамера при этом не отключается аппаратно, потому что «её поле зрения полностью заблокировано закрытой крышкой».

Apple заявила, что новая функция добавляет «невиданный» уровень безопасности для Mac. Речь идёт о защите от вредоносных программ, троянов и RAT, которые в последнее время получили распространение для операционной системы macOS (под Windows такие программы в огромном количестве существуют давным-давно).

Угроза подключения хакеров к веб-камерам на ноутбуках стала реальностью несколько лет назад, с распространением инструментов удалённого администрирования (RAT). Тогда же среди пользователей распространилась привычка заклеивать веб-камеру ноутбука изолентой или непрозрачным стикером.

До определённого момента некоторые пользователи считали, что веб-камеры на ноутбуках Apple практически невозможно активировать без ведома пользователя, Но в прошлом году был обнаружен зловред Fruitfly, который развеял этот миф.

На первый взгляд зловред довольно простой и состоит всего из двух файлов:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3

Сам файл .plist просто поддерживает постоянную работу .client. А вот последний гораздо интереснее: это минифицированный и обфусцированный скрипт на Perl, который среди прочего устанавливает соединение с одним из управляющих серверов.

Но самая интересная часть скрипта находится в конце раздела __DATA__. Там обнаружен двоичный файл Mach-O, второй скрипт на Perl и класс Java, который извлекается скриптом, записывается в папку /tmp/ и выполняется. В случае класса Java, он запускается с установкой pple.awt.UIElement в значении true, то есть не отображается в Dock.

Именно этот бинарник и делает сриншоты экрана (с дисплея) и осуществляет доступ к веб-камере. Исследователи отмечают, что для этого зловред применяет поистине «античные» системные вызовы, которые использовались ещё до появления OS X.

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescription

Из этого они делают вывод, что авторы не имеют опыта современной разработки под Mac, а пользуются старой документацией, что намекает на их иностранное происхождение из региона, где техника Apple не установлена повсеместно. Кроме того, бинарник включает исходник открытой библиотеки libjpeg в версии 1998 года. Так или иначе, но зловред успешно выполняет свои функции и шпионит за пользователями Mac через встроенную веб-камеру ноутбука.

Известно, что шпионаж через веб-камеры ноутбуков используется не только любопытными хакерами для развлечения, но и спецслужбами. В британской разведке GCHQ много лет действовал отдел по разработке таких троянов в рамках программы Optic Nerve. Даже некоторые известные технари вроде Марка Зукерберга заклеивают изолентой веб-камеру на ноутбуке.