Небольшой рассказ о BlackHat Europe 2014

На прошлой неделе завершилось одно из знаковых ежегодных мероприятий в мире практической информационной безопасности — BlackHat Europe 2014. О том, как оно проходило, чем запомнилось, и пара фото — под катом.

На прошлой неделе завершилось одно из знаковых ежегодных мероприятий в мире практической информационной безопасности — BlackHat Europe 2014. О том, как оно проходило, чем запомнилось, и пара фото — под катом.

Если BlackHat USA традиционно проводится в Лас-Вегасе, то для проведения конференции в Европе места лучше, чем уютная столица свободы нравов и неколебимых культурных ценностей, сложно себе представить. Этот год не стал исключением, и BlackHat Europe проходил в славном городе Амстердаме, в стенах конференц-центра Amsterdam RAI.

Конференция поделена на две части: первые два дня проходят тренинги, и еще два дня отведено самому интересному.В этот раз к тренингам мы отношения не имели, поэтому речь пойдет главным образом о запомнившихся моментах на протяжении двух дней докладов.

Первый день в качестве keynote открывал живая легенда современной криптографии и infosec вообще — Ади Шамир (на секундочку, он по прежнему «S» во всем знакомой аббревиатуре RSA).Обычно, keynote-доклады строятся вокруг общей аналитики происходящих в той или иной области процессов, мировых течений и модных трендов.Но профессор Шамир, после небольшого экскурса в историю громких взломов различных криптосистем и в историю личных достижений (а эти две истории во многом пересекаются), припомнив недавнюю утечку описаний инструментария NSA и одну из своих последних работ, перешел непосредственно к рассказу о любопытном концепте двустороннего канала взаимодействия.

Первый день в качестве keynote открывал живая легенда современной криптографии и infosec вообще — Ади Шамир (на секундочку, он по прежнему «S» во всем знакомой аббревиатуре RSA).Обычно, keynote-доклады строятся вокруг общей аналитики происходящих в той или иной области процессов, мировых течений и модных трендов.Но профессор Шамир, после небольшого экскурса в историю громких взломов различных криптосистем и в историю личных достижений (а эти две истории во многом пересекаются), припомнив недавнюю утечку описаний инструментария NSA и одну из своих последних работ, перешел непосредственно к рассказу о любопытном концепте двустороннего канала взаимодействия.

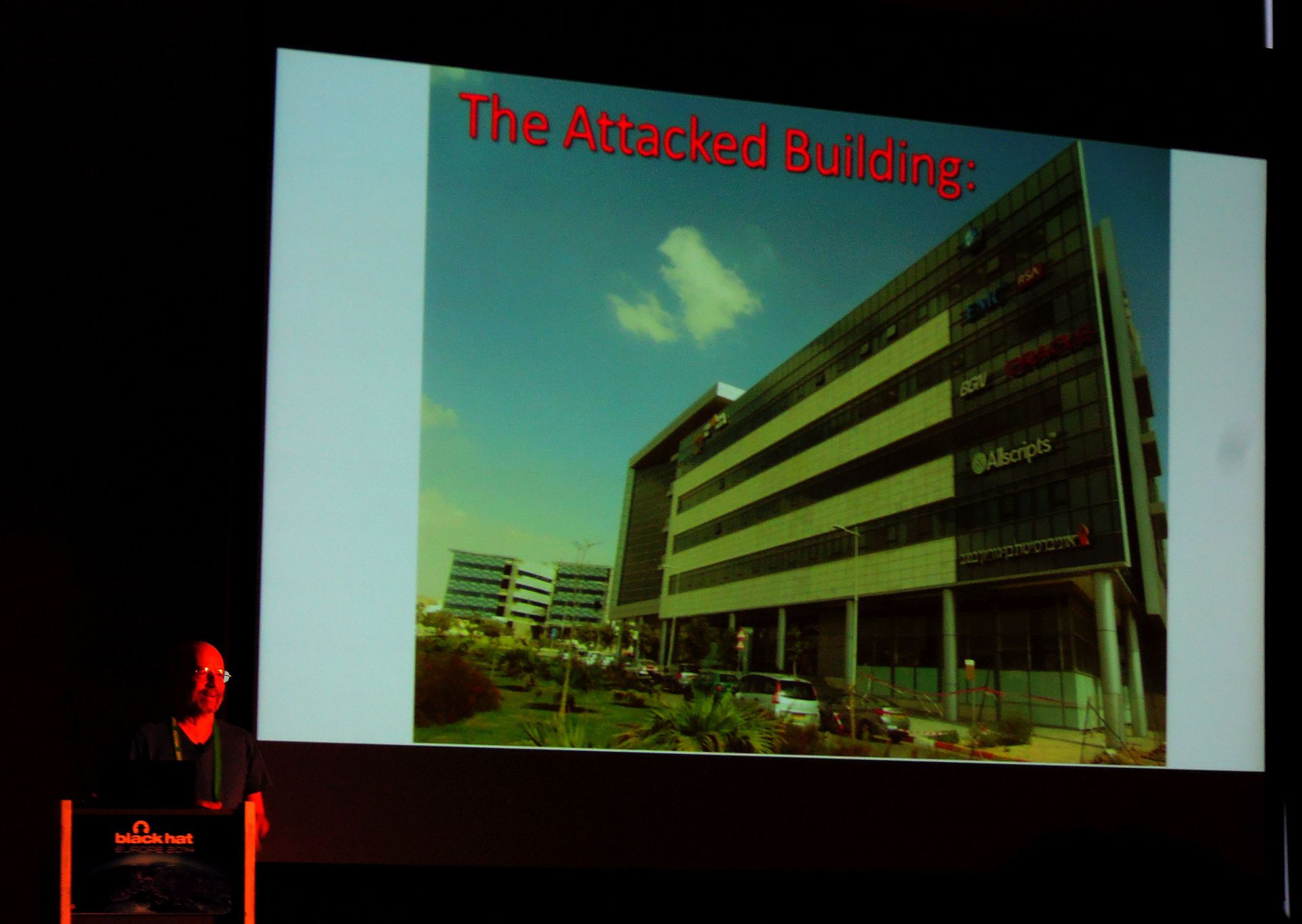

Дано: Обычное с виду многоэтажное здание с функционирующей внутри обыкновенной офисной инфраструктурой.

Здание полностью изолировано от внешнего мира, никаких линий связи и даже собственное внутреннее энергоснабжение.

Внутри, занесенное каким-то образом, существует троянское ПО.

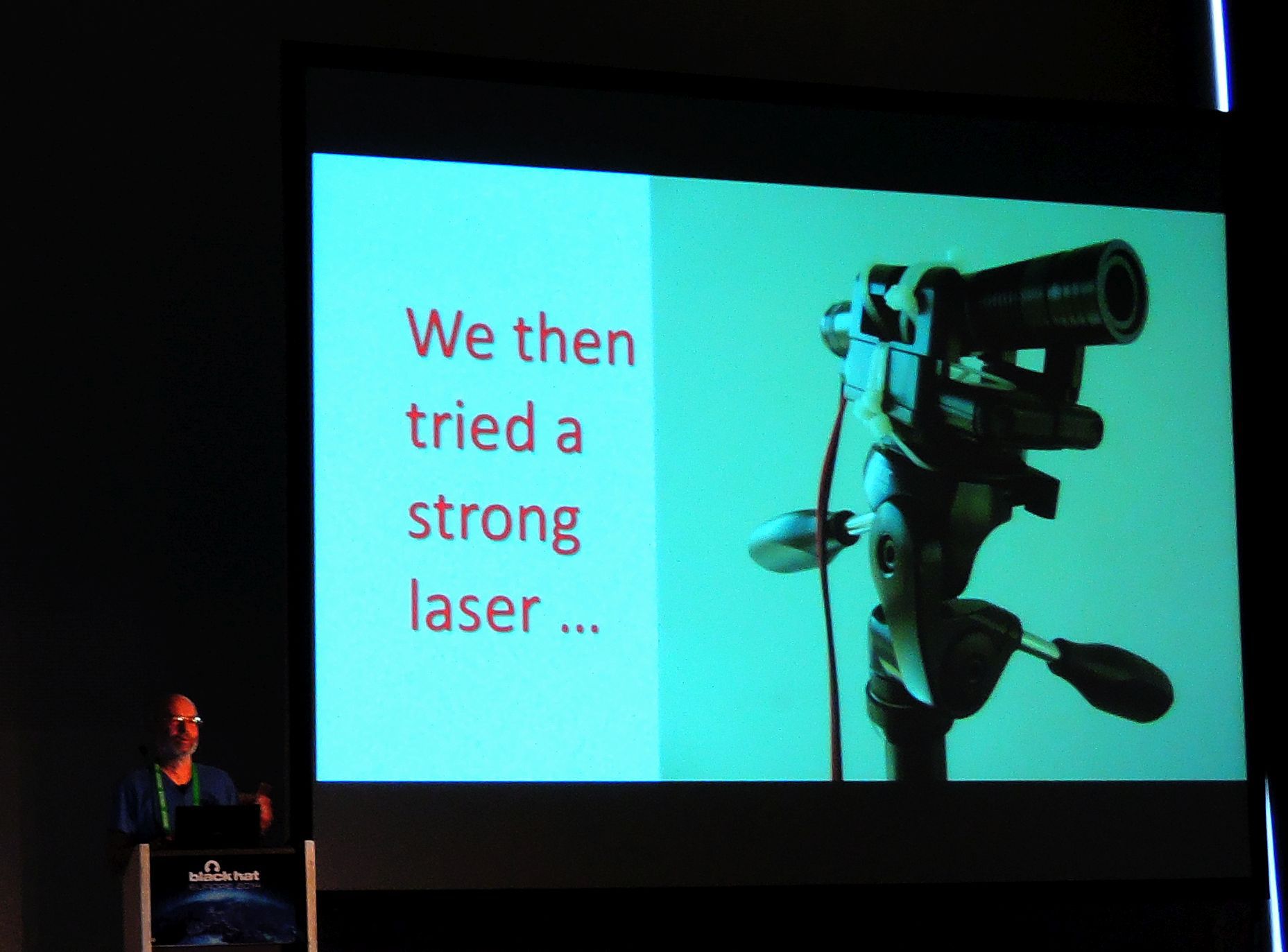

Необходимо установить двусторонний канал взаимодействия с этим ПО для передачи управляющих команд и получения данных из этой информационной крепости. Был предложен рецепт в лучших традициях шпионских кинофильмов и параноидальных кошмаров. В качестве коммуницирующего элемента было выбрано обыкновенное сетевое многофункциональное устройство (одно из тех, что печатают, сканируют и управляются через сеть). А именно, для доставки информации в здание инициировался процесс сканирования, а с расстояния в километр с небольшим производилась засветка помещения, в котором находилось МФУ, при помощи мощного лазера, кодирующего биты информации соответственно излучением и паузами между вспышками.Полосатую картинку, получающуюся в результате сканирования в помещении с таким лазерным стробоскопом, хитрая малварь могла легко декодировать. Обратный канал был реализован тем же самым сканером путем запуска и остановки процесса сканирования и регистрации излучения от лампы при помощи парящего напротив здания квадрокоптера-камеры.В итоге, доклад был насыщен всевозможными технологическими трюками и пропитан хакерским духом на все 100%, что задало весьма бодрый настрой последовавшим за ним докладчикам.

Был предложен рецепт в лучших традициях шпионских кинофильмов и параноидальных кошмаров. В качестве коммуницирующего элемента было выбрано обыкновенное сетевое многофункциональное устройство (одно из тех, что печатают, сканируют и управляются через сеть). А именно, для доставки информации в здание инициировался процесс сканирования, а с расстояния в километр с небольшим производилась засветка помещения, в котором находилось МФУ, при помощи мощного лазера, кодирующего биты информации соответственно излучением и паузами между вспышками.Полосатую картинку, получающуюся в результате сканирования в помещении с таким лазерным стробоскопом, хитрая малварь могла легко декодировать. Обратный канал был реализован тем же самым сканером путем запуска и остановки процесса сканирования и регистрации излучения от лампы при помощи парящего напротив здания квадрокоптера-камеры.В итоге, доклад был насыщен всевозможными технологическими трюками и пропитан хакерским духом на все 100%, что задало весьма бодрый настрой последовавшим за ним докладчикам.

Затем Jose Selvi поведал о технике обхода HSTS в условиях MitM путем подмены ответов от NTP-сервера и «перематывания» времени на клиентском хосте вперед, вплоть до истечения периода, в течение которого браузер обязан использовать защищенное соединение. В принципе, вектор лежал на поверхности, и нового в NTP-спуфинге немного, но автор представил демо работающего NTP-спуфера (а всегда приятно видеть рабочую боевую тулзу). И, помимо прочего, предоставил некоторую информацию о том, как ведут себя NTP-клиенты в различных ОС. В Windows, как оказалось, самая защищенная от такого типа атак реализация.

Следом нас ждал доклад от Alberto Garcia Illera и Javier Vazquez Vidal — безбашенных чуваков из Испании. Альберто ранее можно было увидеть рассказывающим про слабости транспортных систем на Zeronights 0×02. В этот раз они с коллегой распотрошили умный счетчик электроэнергии и продемонстрировали уязвимости встраиваемой платформы, на которой он был построен, и архитектурные слабости сетей, в которые объединяются подобные устройства, с помощью которых злоумышленники могут потенциально скомпрометировать всю систему учета энергопотребления и, конечно же, не платить по счетам. Доклад пестрил техническими подробностями о богатом внутреннем мире умного счетчика и содержал в себе все составляющие классической хакстори: процесс реверс-инжиниринга неведомой железки, обход заводских методов защиты, дамп и последующие реверс и модификация прошивки. Все это сопровождалось лайв-демо прямо со сцены.

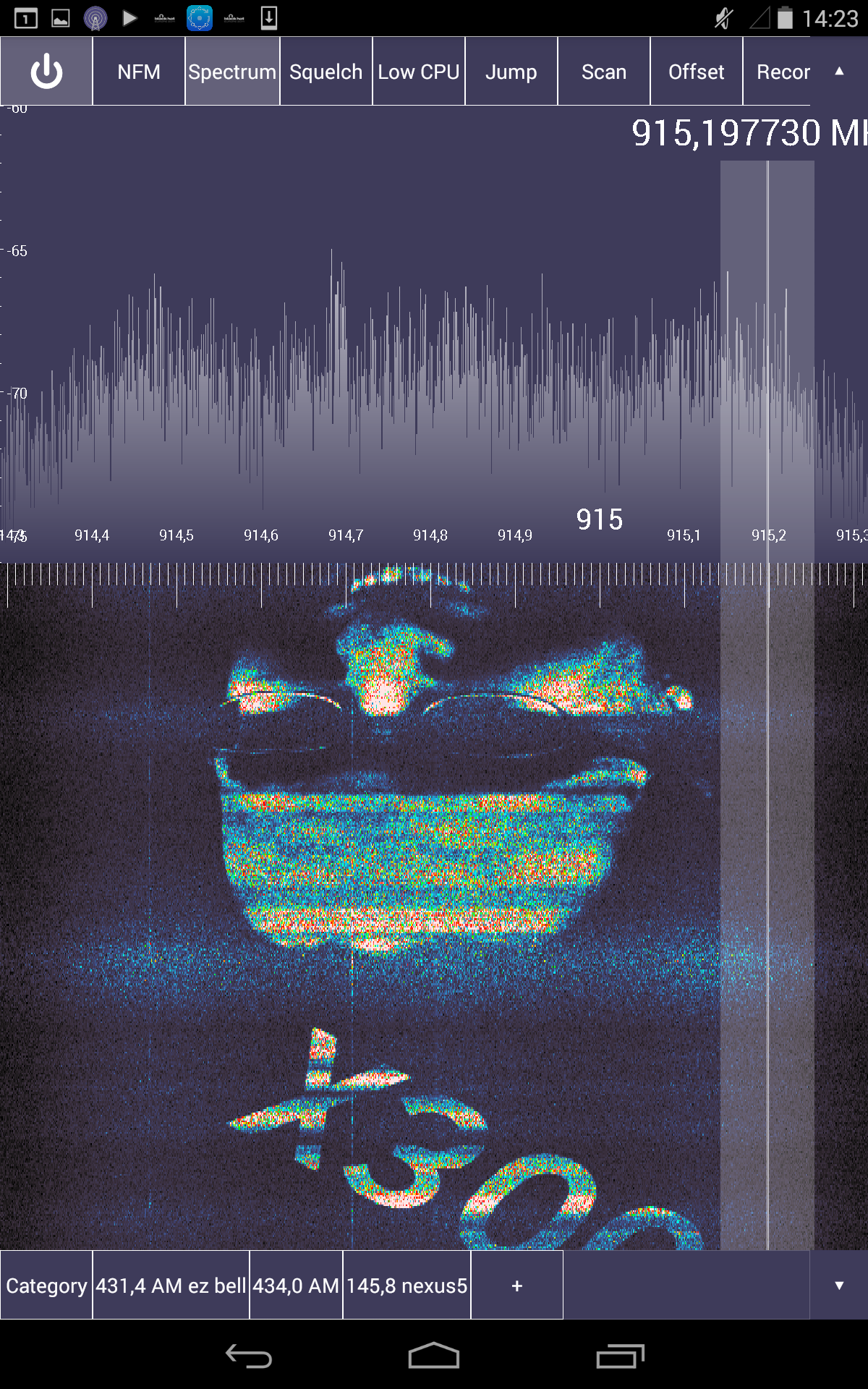

Вторая половина дня отметилась крутейшим докладом от Balint Seeber про SDR в общем и целом и конкретные кейсы применения Software Defined Radio для пользы и забавы ради. От игр с RDS, ADS-B, пейджинговыми системами и радиокнопками на столах в ресторанах до таких безумных вещей, как установление связи и программирование космического аппарата, 15 лет безжизненно болтавшегося на орбите. Балинт — специалист по визуализации, фанат SDR и евангелист в компании Ettus, один из тех самых энтузиастов, что, используя чашу радиотелескопа, сотворили это чудо.

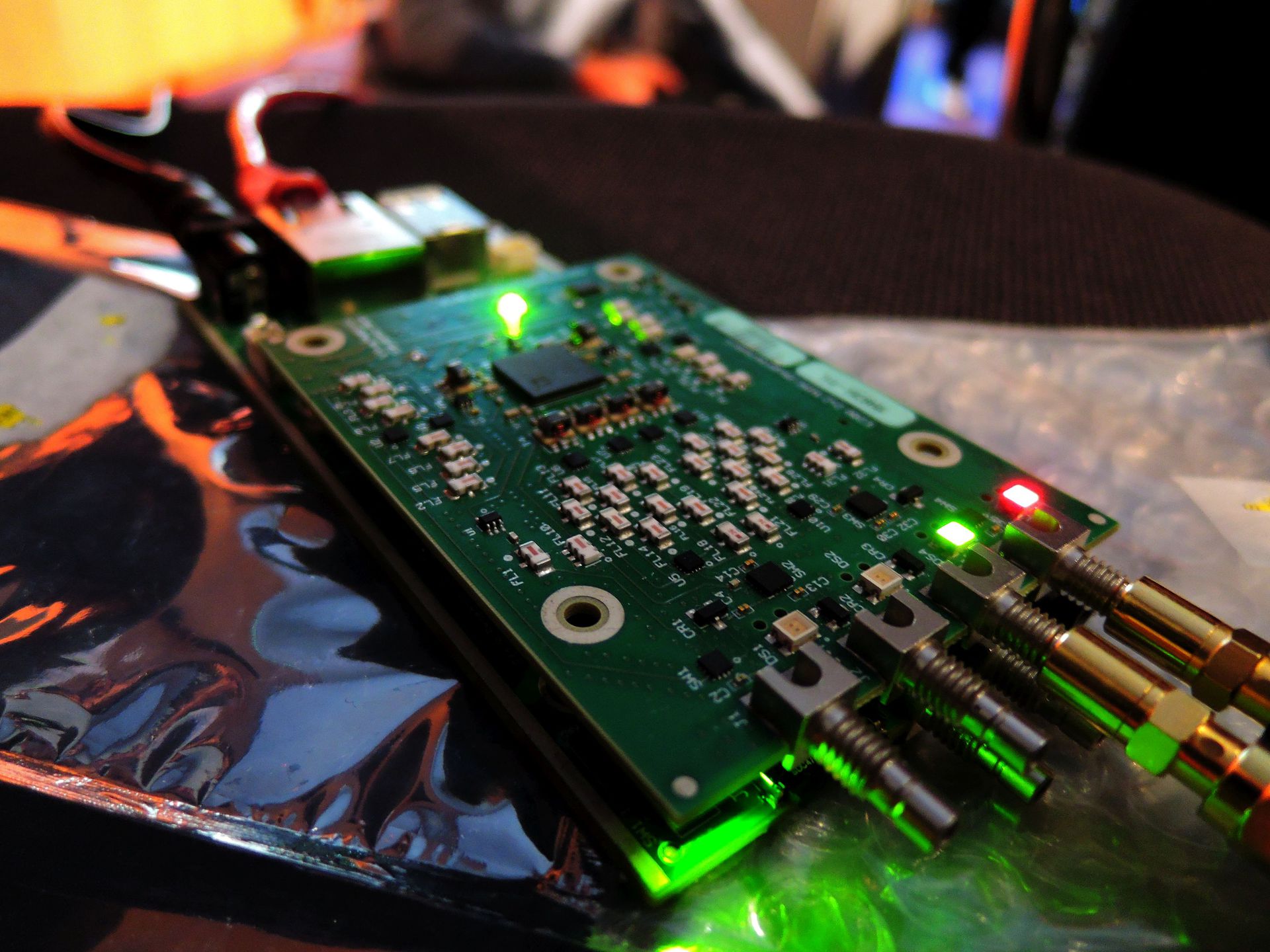

Также была представлена в действии еще не запущенная в производство новая модель USRP — e310, самая портативная SDR-платформа от Ettus. С ее помощью на время доклада была развернута полностью функциональная локальная GSM-сеть на OpenBTS и Asterisk, что дало возможность задавать вопросы, непосредственно позвонив или написав SMS на короткий номер докладчику.

Для пущего увеселения публики, во время выступления на частоте 915 МГц в цикле проигрывался сэмпл, waterfall-спектрограмма которого представляла собой различные графические образы.

Следующим докладом отметились наши соотечественники Алексей Осипов и Ольга Кочетова, рассказав, как можно развлечь себя при помощи банкомата, если расширить его функциональность с помощью Raspberry PI. Были подробно раскрыты вопросы методов исследования функционирования внутренних компонентов современных ATM, межкомпонентного взаимодействия, а также продемонстрированы векторы атак на них.

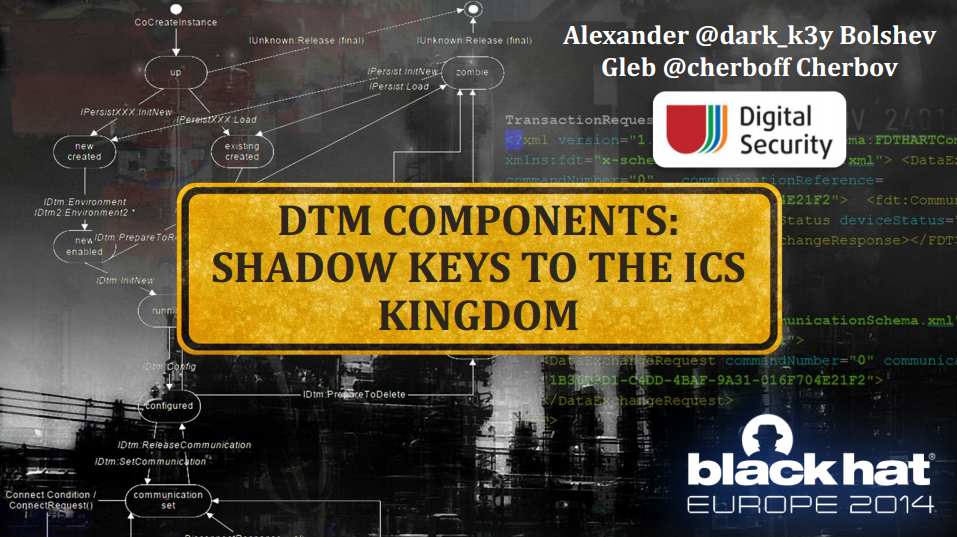

Закрывали первый день мы с Александром Большевым (dark_k3y) докладом о ряде уязвимостей в FDT/DTM-компонентах, обнаруженных в ходе нашего исследования, и о самом исследовании, включавшем в себя разработку ряда специальных программных и аппаратных инструментов для анализа промышленных протоколов и поиска уязвимостей.

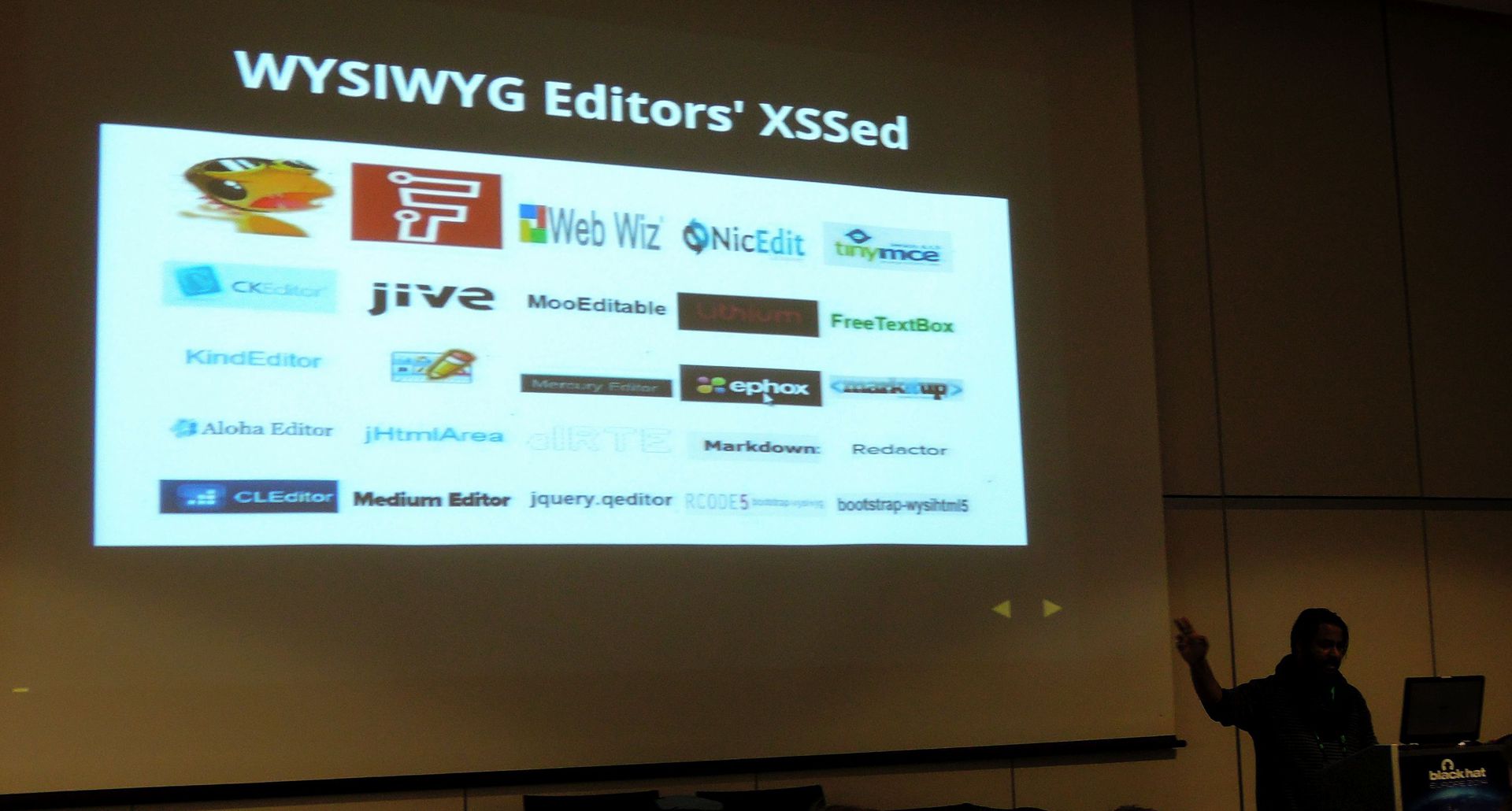

Следующий день докладов запомнился рассказом от человека-XSS, Ashar Javed.

Ашар поведал о своей методологии поиска уязвимостей межсайтового скриптинга (XSS) в WYSIWYG-редакторах, о том, как следуя ей, ему удалось обнаружить уязвимости почти во всех популярных визуальных текстовых редакторах, и о специфике последующего общения с вендорами.

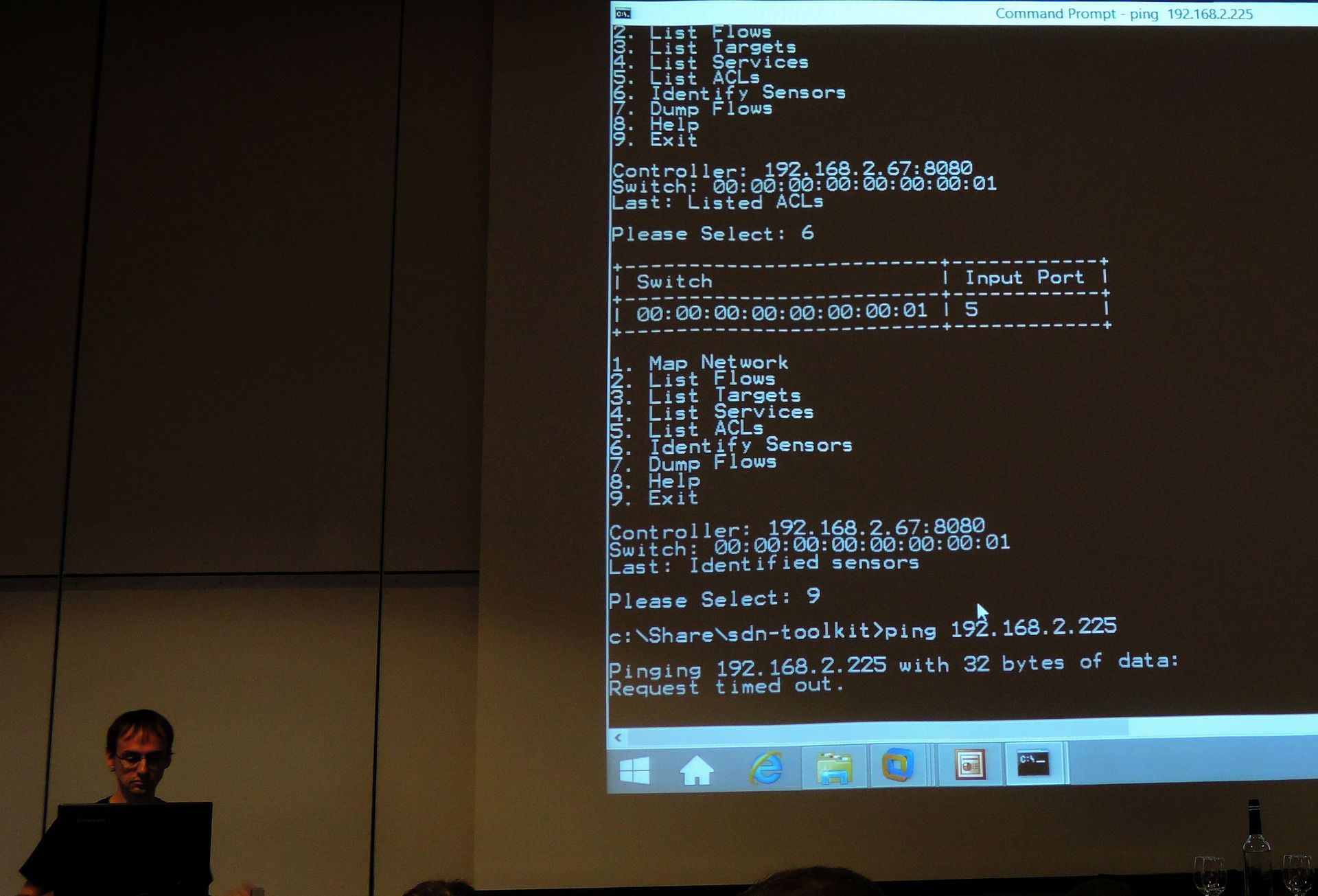

Был чрезвычайно познавателен доклад от Gregory Pickett про Software Defined Networks, а представленный инструментарий для работы с openflow, я уверен, найдет свое применение.

И напоследок, Oren Hafif зажег с попыткой обозначить новый тип веб-уязвимости — Reflected File Download.

Неприметная горстка уязвимостей с элементами социальной инженерии, проэксплуатировать которые по отдельности не представлялось бы возможным. Но при определенном стечении обстоятельств, выстраиваясь в цепочку, они могут привести к RCE на стороне клиента.

В заключение можно даже не упоминать отдельно, что Blackhat Europe выдался богатым по содержанию, существует даже мнение, что в этом году локальный ивент превзошел своего старшего американского брата по уровню докладов. Ну и, конечно же, BH это не только доклады, но и живое общение, масса новых интересных контактов, свежих взглядов со стороны, огромный полезный опыт и источник новых идей.

Полный список докладов с описаниями и материалами