На чёрном рынке продают валидные сертификаты подписи исполняемого кода для обхода антивирусов

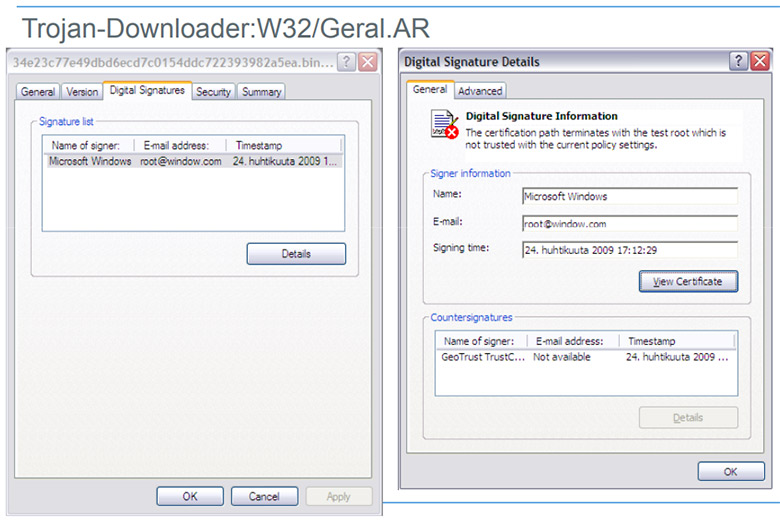

Сертификаты подписи кода уже несколько лет используются злоумышленниками для вредоносных программ. Ещё в 2010 году исследователи обратили внимание на образцы зловредов с сертификатами, скопированными из «чистых» файлов. Естественно, такая подпись кода не проходила проверку Authenticode (см. презентацию F-Secure на конференции CARO 2010).

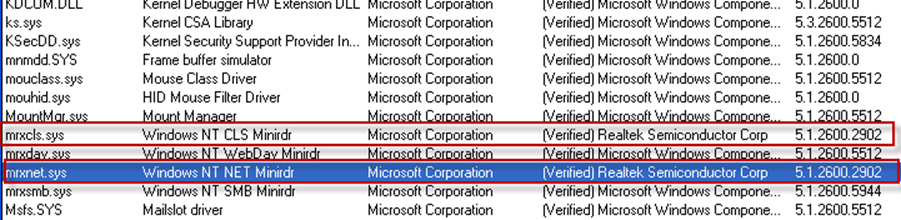

Очередной ласточкой стал в 2011 году «правительственный» зловред Stuxnet. Он использовал четыре 0day-уязвимости в Windows, чтобы распространиться и получить права администратора, и был подписан настоящими сертификатами, украденными у Realtek и JMicron. Зловред устанавливался в систему как драйвер Microsoft.

Потом появились другие примеры, а примерно с 2015 года заработал полноценный чёрный рынок валидных сертификатов от авторитетных удостоверяющих центров (УЦ). Такие сертификаты продаются на подпольных форумах вроде российского Antichat.

Есть распространённое мнение, что сертификаты безопасности на чёрном рынке украдены у реальных владельцев. Это не так. Их действительно выдают настоящие УЦ.

Специалисты по безопасности из группы Insikt Group компании Recorded Future изучили подпольный рынок сертификатов — и опубликовали отчёт (pdf) с результатами исследования. По их мнению, с высокой степенью уверенности можно утверждать, что сейчас сертификаты для чёрного рынка создаются специально для конкретного заказчика под заказ. Они регистрируются на настоящие компании. По всей вероятности, эти компании не подозревают, что от их имени происходят такие регистрации. Хотя в некоторых случаях можно предположить факт преступного сговора (например, подкуп сотрудников).

Это вполне валидные, законные сертификаты на настоящие компании, выданные серьёзными УЦ. Подобная тактика оказалась чрезвычайно эффективной для распространения вредоносных программ, пишут авторы отчёта.

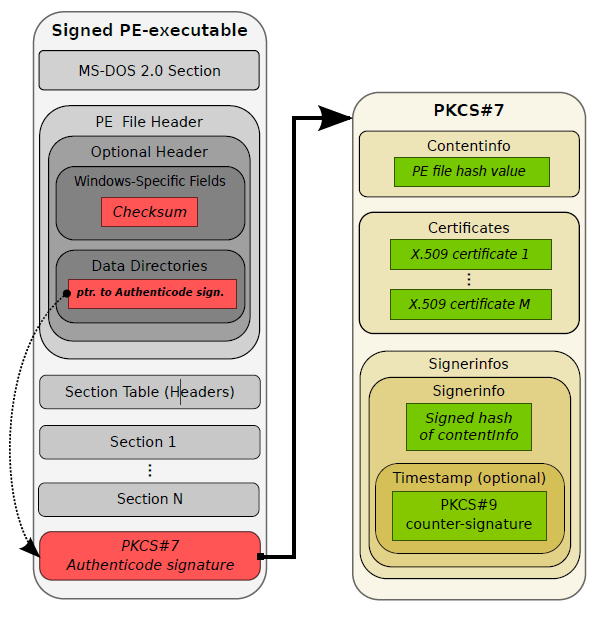

Одной из первых «чёрные» сертификаты начала продавать хакерская группа C@T. В марте 2015 года на известном российском форуме Antichat она предлагала сертификаты Microsoft Authenticode для подписи 32- и 64-битных исполняемых файлов. Они также позволяют подписывать код для Microsoft Office, Microsoft VBA, Netscape Object Signing и Marimba Channel Signing, приложения на Silverlight 4.

Формат подписанного исполняемого файла PE

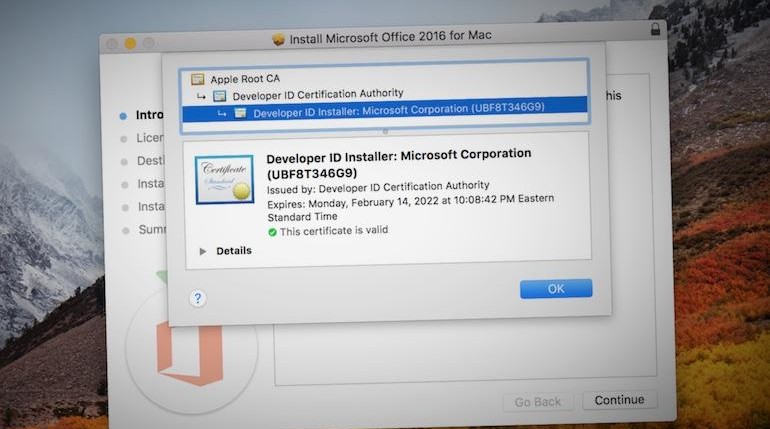

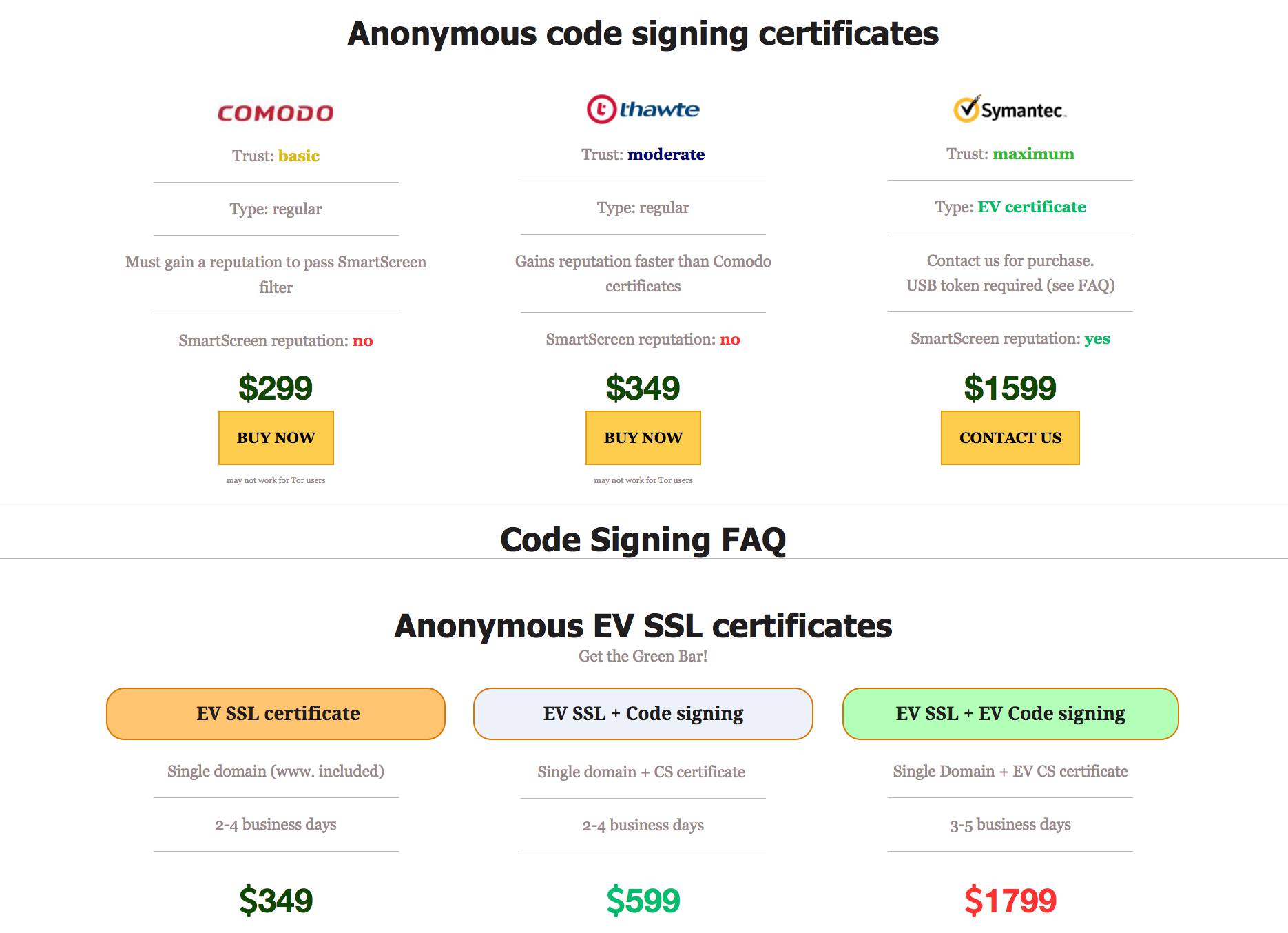

В рекламном объявлении хакерская группа указывала, что сертификаты выданы центрами Comodo, Thawte и Symantec на настоящие корпорации. Каждый сертификат уникален и его обещали продавать только одному покупателю. Кроме того, предлагались сертификаты для подписи кода от Apple.

«В мире Apple вы не можете запустить на выполнение программу с неподписанным кодом, хотя есть много способов обойти эту проверку, — говорит Амит Серпер (Amit Serper), ведущий специалист по безопасности в Cybereason, эксперт по зловредам для Mac. — Чтобы подписать программу, вам нужно настроить учётную запись разработчика, заплатить Apple $99 и объяснить, зачем необходим сертификат. Поскольку цель Apple — заработать деньги и привлечь больше участников на свою платформу для разработчиков, то получить сертификат невероятно просто. Многие вредоносные программы и adware для Mac подписаны законными сертификатами, предоставленными Apple».

По заявлениям C@T, подпись кода таким сертификатом повышает процент успешных установок малвари на 30−50%. Хакеры также сказали, что за последние полгода уже продали более 60-ти сертификатов. Это неплохой результат, учитывая высокую стоимость: три года назад «чёрные» сертификаты стоили более $1000.

В 2016 года на форумах появились ещё два продавца сертификатов, а в мае 2017 года к ним присоединился третий. Все три продолжают активность до сих пор. Первый из них работает для русскоязычных клиентов (рекламируется на местных форумах), второй специализируется на сертификатах PKI Class 3 по цене $600, а вот третий предлагает самый широкий ассортимент.

Самые дешёвые — стандартные сертификаты для подписи кода, выданные Comodo, без рейтинга репутации SmartScreen, продаются за $295. Самые дорогие — EV-сертификаты от Symantec с рейтингом SmartScreen за $1599.

Отдельно продаются сертификаты EV SSL: от $349 на один домен. Если покупать вместе сертификат для подписи кода и EV SSL, это будет стоить $1799.

Насколько эффективны такие сертификаты?

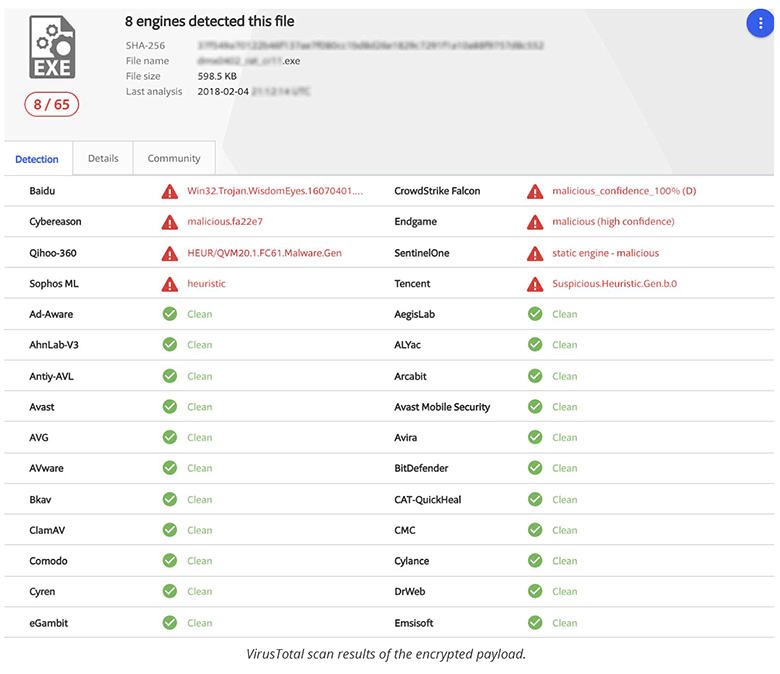

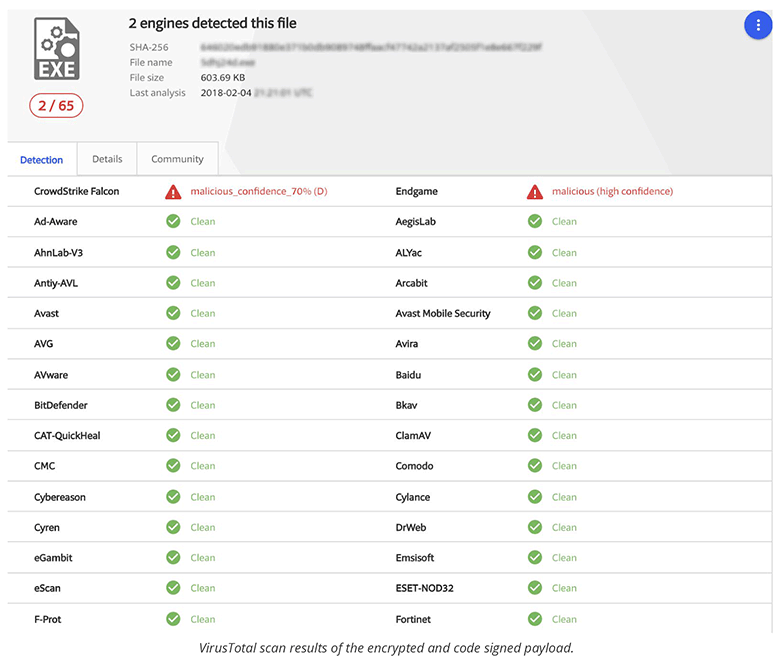

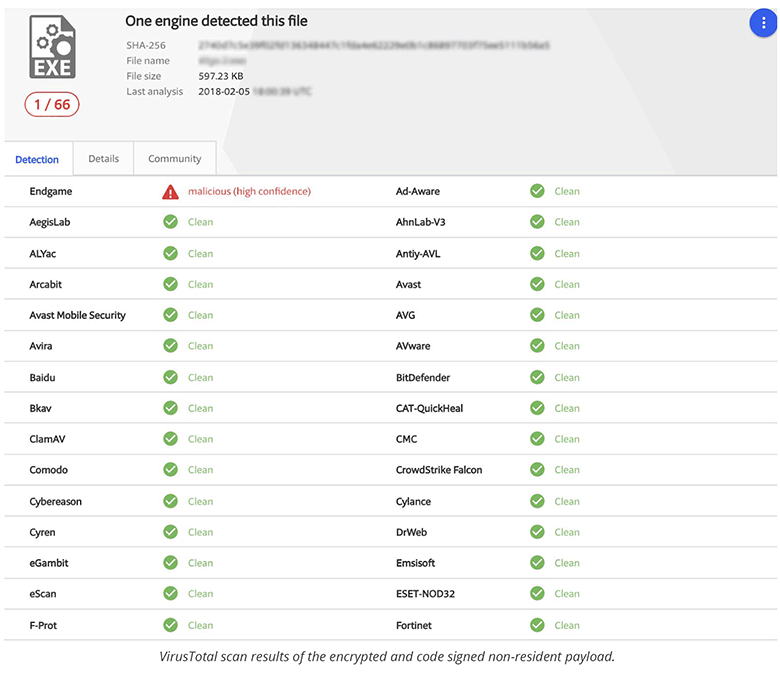

Специалисты Insikt Group убедили одного из продавцов «чёрных» сертификатов на форуме провести испытание. Они получили исходник с новым трояном RAT, которого нет в антивирусных базах. Файлы предварительно зашифровали, а потом подписали свежим сертификатом от Comodo.

Так вот, среди всех антивирусных движков сканера VirusTotal восемь распознали зашифрованный зловред без подписи, и только два — с подписью Comodo.

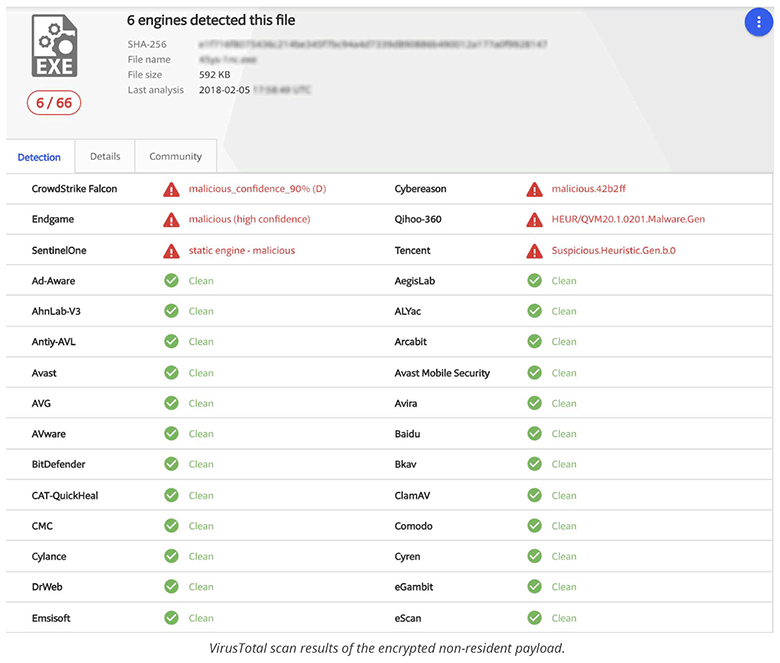

Ещё более тревожные результаты получены при проверке нерезидентной версии трояна. В этом случае шесть антивирусов распознали угрозу в файле без подписью, и только один — в файле с подписью.

Специалисты предупреждают, что использование валидных сертификатов и шифрования SSL/TLS-трафика в будущем может затруднить антивирусную защиту методом глубокой инспекции пакетов. С другой стороны, «чёрные» сертификаты до сих пор довольно дороги, так что не каждый хакер может позволить себе покупать новые сертификаты после отзыва старых. Скорее всего, такие сертификаты — как для подписи кода, так и для SSL — будут использовать главным образом для промышленного шпионажа и киберопераций спецслужб разных стран, как в случае со Stuxnet.

Информацию о стандартных и расширенных сертификатах для подписи кода от удостоверяющего центра GlobalSign, совместимых с большинством платформ, вы можете найти на официальном сайте компании.