MaxPatrol 8 — с чего начать?

Коллеги, добрый день!

Мы продолжаем цикл статей про решения Positive Technologies, разработчика инновационных средств защиты и лидера в области противодействия актуальным киберугрозам. Сегодня поговорим о системе контроля защищенности и соответствия стандартам MaxPatrol 8 и о том, с чего стоит начать работу при внедрении продукта.

Для начала пару слов о конфигурации.

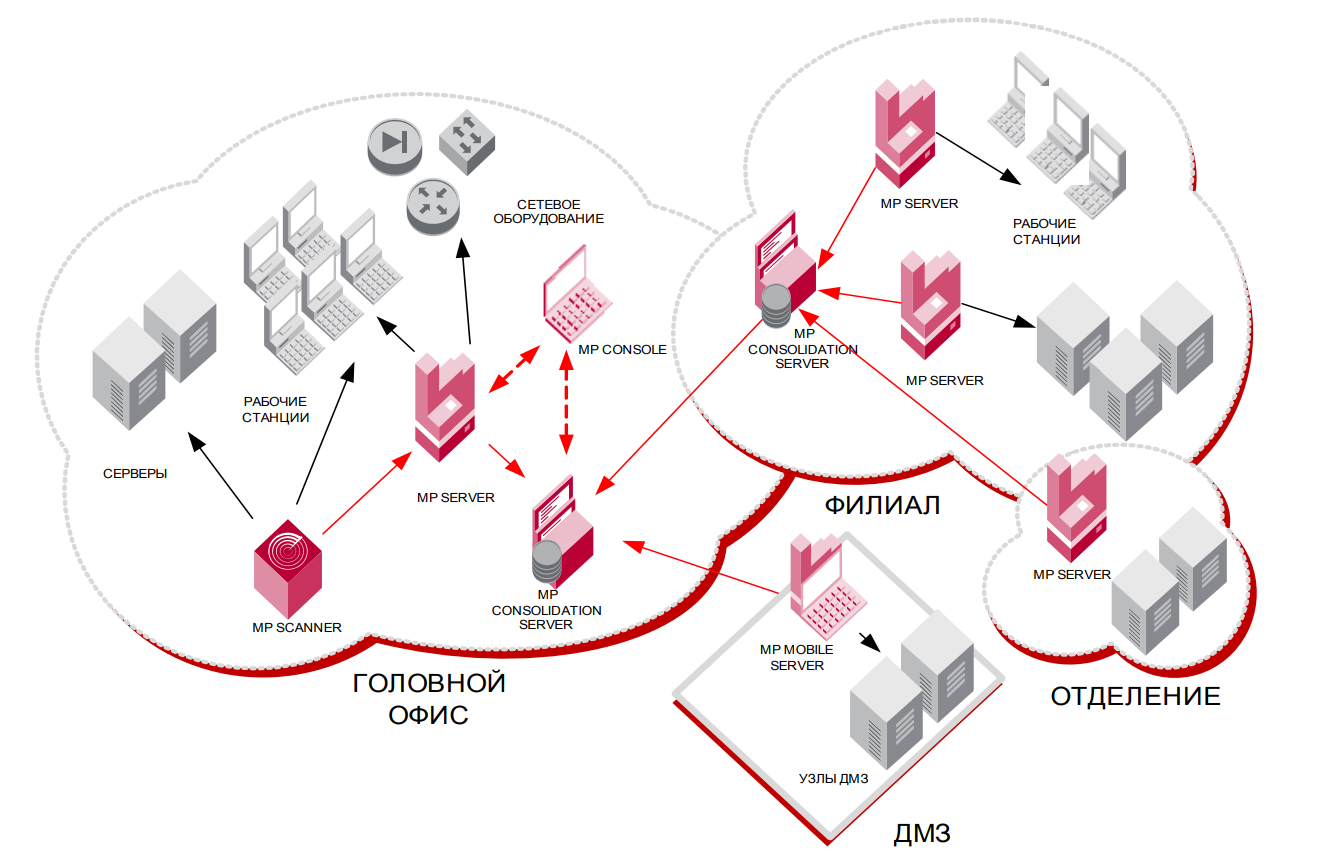

В минимальном варианте MaxPatrol 8 представляет из себя лицензию сервера с модулем сканирования в режиме Pentest. Модули Audit и Compliance лицензируются отдельно. При заполнении вами опросника сотрудники Positive Technologies рассчитывают необходимый вам вариант конфигурации, в который могут быть включены дополнительные сканеры для ускорения процесса сканирования больших сетей, мобильные сканеры, размещенные на ноутбуках для возможности сканирования филиалов при маленькой пропускной способности канала или полного его отсутствия, а также сервера консолидации и обновления.

Итак, вы приобрели решение, произвели установку и активацию лицензии, что дальше?

В первую очередь вам необходимо определить для себя существует ли необходимость разделения полномочий для пользователей MaxPatrol 8. В случае необходимости рекомендуется создать различные группы пользователей, например «Администраторы ИТ» и «Администраторы ИБ». Также можно создать отдельные роли для администраторов филиалов.

Для грамотной настройки системы в MaxPatrol 8 предусмотрена ролевая модель. Role-BAC позволяет гибко настроить доступ к нужным разделам соответствующим пользователям.

Так например ИТ-персонал может получить доступ в систему и настроить пул активов, которые необходимо сканировать, при этом осуществлять сканирования такая роль не сможет.

MaxPatrol 8 имеет крайне гибкую настройку привилегий как отдельных учетных записей, так и групп пользователей, например:

- Настройки сервера (изменение, обновление, консолидация)

- Создание учетных записей, используемых для сканирования активов

- Создание и редактирование профилей сканирования

- Создание и редактирование задач сканирования с разделением доступа к активам и сканерам

- Создание и редактирование стандартов

- Доступ к результатам сканирования

- Создание и редактирование шаблонов отчетов, а также выпуск самих отчетов

Итак, вы разделили полномочия управления системой. Что дальше?

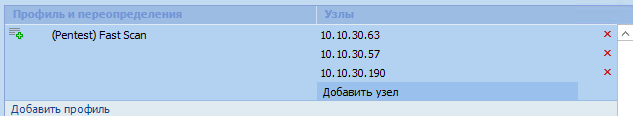

Следующим этапом является заведение активов в систему. Это можно выполнить несколькими способами, путем:

- Ручного заведения активов

- Импорта узлов из Active Directory

- В режиме Host Discovery

- Используя профиль сканирования Pentest Inventory

Ручное заведение — позволяет подключить специфические активы не под управлением Windows. Заводить вручную весь перечень активов имеет смысл при небольшом количестве активов.

Импорт узлов из Active Directory — наиболее подходящий вариант для заведения Windows-активов. Импорт происходит посредством LDAP-запроса к серверу Active Directory. Соответственно необходимо иметь учетную запись для доступа к Active Directory.

Режим Host Discovery — производит поиск активов методом ICMP и TCP ping по заданному пулу адресов. При включении «Определение операционной системы» и «Определение имен» появляется возможность разделить в адресном пространстве активы по операционным системам.

Профиль сканирования Pentest Inventory — предназначен для обнаружения работающих узлов и открытых на них портов, а также определения служб (сервисов) и проведения инвентаризационных проверок.

Итак, активы заведены в систему, что дальше?

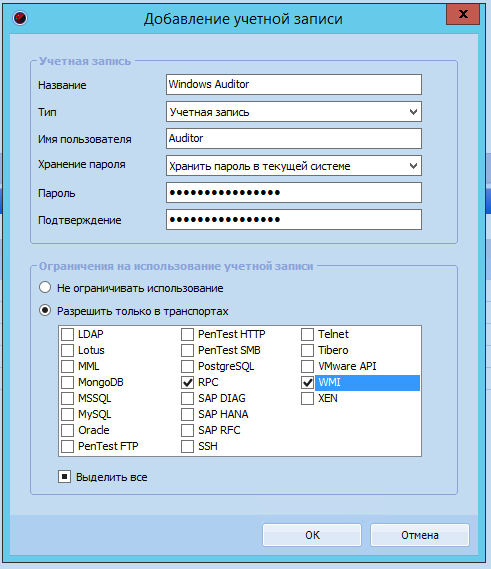

Дальше необходимо создать и завести в MaxPatrol 8 учетные записи для сканирования в режимах Audit и Compliance (подробнее о режимах сканирования можно будет прочитать в следующих статьях данного цикла материалов).

Для доменных активов необходима одна учетная запись с правами локального администратора.

Для всех не доменных активов при отсутствии централизованных систем аутентификации придется создавать локальные учетные записи с необходимыми привилегиями.

При большом количестве активов процесс становится долгим и непростым, но руководство администратора поможет вам настроить все необходимые учетные записи и завести их в MaxPatrol 8, кроме того есть примеры скриптов настройки учетных записей для различных систем. Но следует помнить, что учетные записи создают администраторы, для специалистов по ИБ важно согласовать создание таких учетных записей. В данном случае рекомендуется выстраивать правильные регламентированные отношения с администраторами IT, так как от таких отношений зависит правильное функционирование процесса в целом.

IT-отдел — важный игрок в данном случае, они настраивают системы, открывают доступы, согласуют время сканирования, устраняют уязвимости. Более того, речь не только о создании учетных записей, но и о подготовке систем для сканирования, так как для этого необходимо предоставить доступы по портам и т.д. Все это делают администраторы. Задача специалиста по ИБ подготовить необходимую информацию, и добиться того, чтобы узлы сканировались в полном объеме.

В результате кропотливой работы мы наконец можем начать сканирование, но об этом более подробно расскажем в следующих статьях данного цикла.