Malware для OS X: полная летопись. Самые знаковые яблочные вредители этого десятилетия

Количество зловредов под OS X росло вместе с ростом ее популярности. Немногие этого ожидали (хорошая защищенность и необходимость root создавали ощущение безопасности), но теперь этот факт можно считать установленным: чем больше народная любовь к системе, тем выше интерес к ней со стороны злокодеров, и малварь начинает появляться даже в, казалось бы, хорошо базово защищенных системах. Особенно результативным в этом плане оказался год прошлый. Мы сделали для тебя хронологическое описание всех самых заметных зловредов, поражающих продукцию от Apple. Наслаждайся!

Экскурс в прошлое

По данным компании «Лаборатория Касперского», количество яблочных паразитов приближается к отметке 1800, и только за первые восемь месяцев 2014 года было выявлено порядка 25 новых семейств вредоносных программ для OS X.

Количество вредоносных файлов для OS X

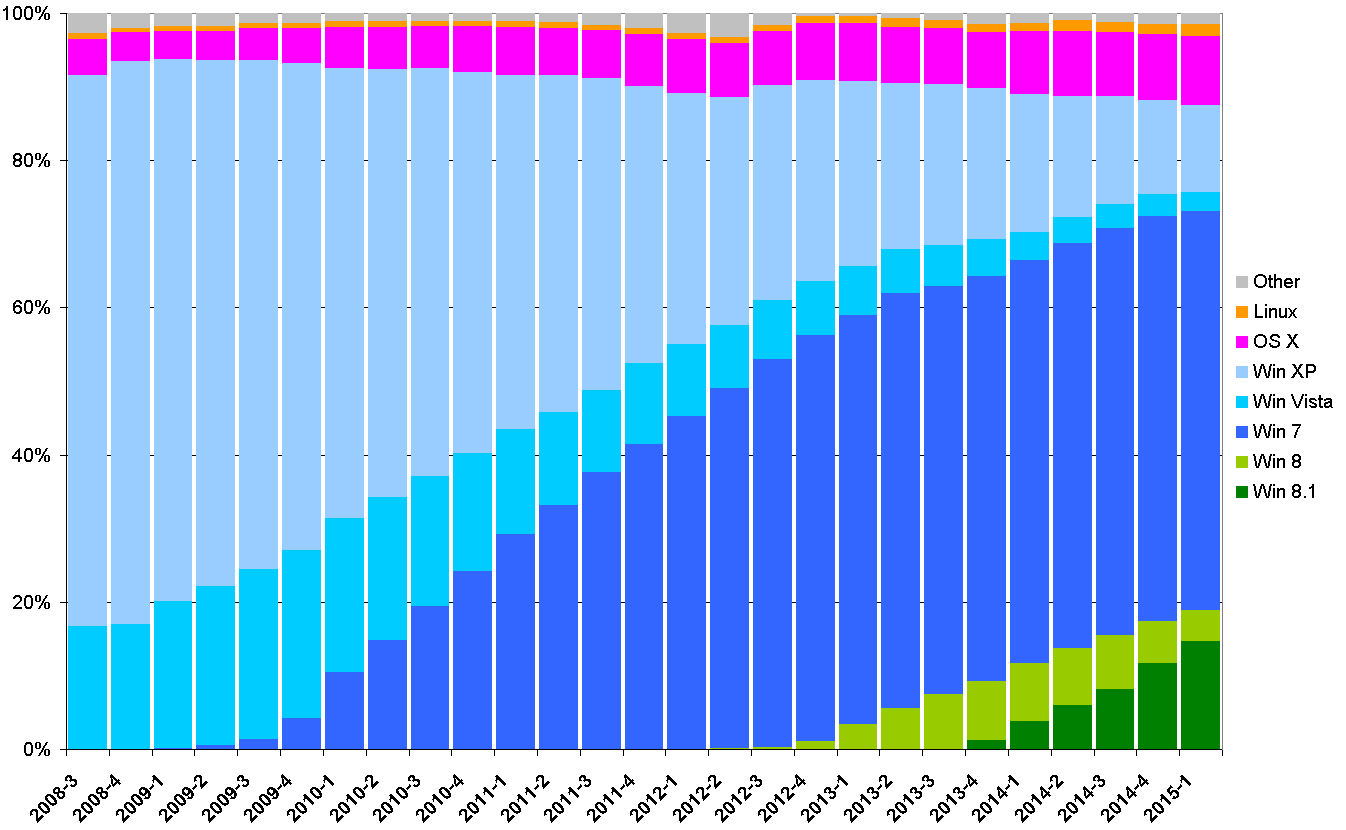

Конечно же, на это не могло не повлиять то, что с 2008 года доля персоналок, которые работают под управлением этой ОС, увеличилась с 4,9 до 9,3%, то есть почти в два раза. Ключевое отличие развития malware для этой платформы от вредоносов для Windows — отсутствовал так называемый «детский» период. Ну то есть ламерские поделки были, но массового засилья троянов, созданных на коленке, и just for fun не было. Кратко перечислим некоторые экземпляры прошлых лет.

Распределение ОС на десктопных системах

Renepo aka Opener (октябрь 2004)

Вредоносный bash-скрипт с функциями бэкдора и шпионского ПО. Требовал права root для своей работы. Был способен распространяться через USB-носители. Загружал утилиту для подбора паролей John The Ripper и пытался взломать собранные на компьютере пароли. Блокировал работу встроенного файрвола и открывал порт для приема команд с удаленного хоста.

Leap (февраль 2006)

Распространялся посредством мессенджера iChat. Заразив компьютер, рассылал себя по всем найденным контактам в виде архива latestpics.tgz, после распаковки маскировался под картинку формата JPEG. Работал только с правами root.

RSPlug aka Jahlav (октябрь 2007)

Фактически реализация трояна DNSChanger для платформы Mac. Заражение происходило при посещении пользователем ряда вредоносных порносайтов. При попытке просмотра видео выдавалось сообщение, что необходимо загрузить и установить недостающие кодеки в систему. Вредоносные файлы скачивались в виде образа виртуального диска формата DWG, для установки опять-таки требовались права root. В дальнейшем происходила подмена DNS-сервера и весь трафик перенаправлялся на фишинговые серверы злоумышленников. Пользователя заваливало потоками рекламы, и это было еще полбеды. Все учетные данные также оказывались в руках нехороших ребят. Семейство DNSChanger уходит своими корнями в семейство Zlob, которое, в свою очередь, имеет российское происхождение и связано с деятельность небезызвестной Russian Business Network.

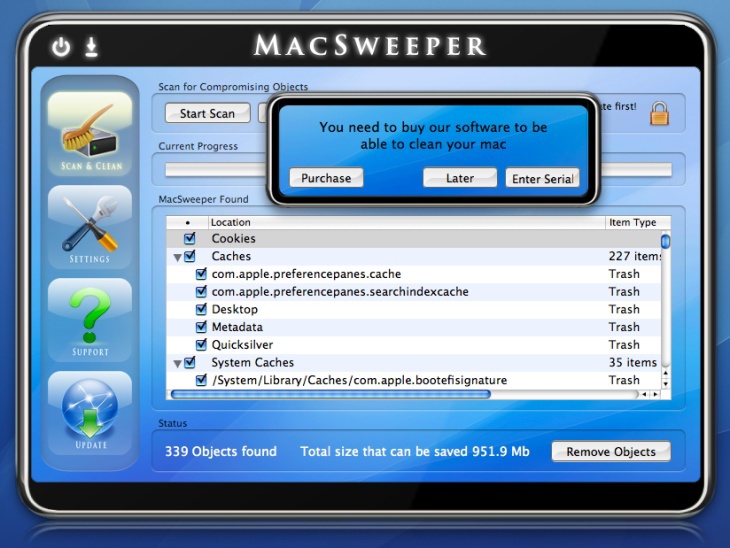

MacSweeper (январь 2008)

Первый представитель rogue-софта для Mac OS. Пытался очистить компьютер не пойми от чего и требовал за это деньги. Разработан некой фирмой KiVVi Software, распространялся через их сайт путем скрытой установки вместе с инсталляторами других приложений. Также имел свой собственный сайт macsweeper.com, в котором раздел about был целиком позаимствован с сайта Symantec. Как говорится, с особым цинизмом.

Интерфейс MacSweeper

Tored (апрель 2009)

Email-червь. Написан на RealBasic, использовал собственную реализацию SMTP для рассылки своих копий всем, кого нашел в адресной книге. Содержал несколько ошибок, из-за чего в некоторых случаях вообще не мог функционировать. В теме письма проставлял следующую строку: «For Mac OS X! :(If you are not on Mac please transfer this mail to a Mac and sorry for our fault:)», в надежде, что Windows-пользователи это письмо тоже кому-нибудь перешлют.

Первая волна

Как видно, все перечисленные экземпляры не очень-то внушали опасение. Справедливо, но все еще было впереди…

FlashFake

В марте 2012-го «Лаборатория Касперского» опубликовала информацию о ботнете, состоящем примерно из 600 тысяч компьютеров Mac. Все они были заражены трояном, который получил название FlashFake. Это наименование было выбрано в связи с маскировкой под установщик Adobe Flash Player. Первые версии FlashFake были обнаружены в сентябре 2011 года. FlashFake использовал для связи со своими командными серверами DGA.

Основная фишка FlashFake в том, что теперь не требовались какие-либо действия со стороны пользователя Mac, ну, естественно, кроме посещения сайта с вредоносными редиректами. До этого вредоносы маскировались под установочные файлы и для их успешной работы пользователь должен был ввести пароль, что существенно снижало риск заражения. Первая версия FlashFake тоже шла проторенной дорогой, но вторая, которая появилась в феврале 2012-го, для установки начала использовать уязвимости виртуальной машины Java CVE-2011–3544 и CVE-2008–5353.

Каким же образом происходило заражение? В одной только поисковой выдаче Google присутствовало порядка четырех миллионов веб-страниц, содержащих редиректы на вредоносный JAR-файл. В случае успешного запуска загрузчик FlashFake, находящийся в JAR-файле, связывался с командным центром и загружал два модуля. Один из них был основным и отвечал за дальнейшее взаимодействие с C&C и обновление, а второй использовался для внедрения в браузер. Последние на данный момент версии FlashFake отметились использованием механизма поиска своих управляющих центров через Twitter.

Вволю поэксплуатировав вычислительные мощности ничего не подозревающих пользователей, неустановленные злоумышленники свернули лавочку в мае 2012-го. Именно тогда перестали функционировать командные центры. Профит заключался в накрутке трафика посещения сайтов (доход от рекламы) и манипуляциями с поисковой выдачей (сервис продвижения сайтов «запрещенными» методами Black SEO). Вера пользователей Маков в свою «безопасную» платформу несколько пошатнулась.

Revir/Imuler

Весь 2012 год прошел под девизом «побольше маковских троянов в Тибете, хороших и разных». Первой ласточкой было семейство Revir/Imuler по классификации F-Secure, двойное название объясняется так: Revir — это дроппер, а Imuler — бэкдор (Dr.Web его называет Muxler), устанавливаемый дроппером.

Методы распространения Revir были достаточно примитивными, но действенными. Заражение носило точечный и целенаправленный характер, фактически это были атаки класса APT. Revir.A представлял собой исполняемый файл, который маскировался под PDF. Вариация Revir.B, так же как и Revir.A, скрытно устанавливала Imuler.A, но маскировалась уже под картинку формата JPG. Revir.C тоже маскировался под картинку, но был помещен в архив, где, кроме него, находилась куча настоящих картинок российской модели Ирины Шейк. Архив с Revir.D и другим набором картинок загружал уже Imuler.B.

Было сделано предположение, что распространение данных угроз связано с китайско-тибетским конфликтом и направлено против различных активистских организаций, борющихся за независимость Тибета.

Crisis

Cтрока Crisis содержалась внутри кода очередного образца вредоносной программы, обнаруженного компанией Intego в июле 2012 года на известном сайте VirusTotal. Crisis был кросс-платформенным трояном и мог инсталлироваться на компьютеры как с ОС Windows, так и с Mac OS X. Инфицирование компьютера начиналось с запуска вредоносного Java-апплета с названием AdobeFlashPlayer.jar, который имел цифровую подпись, созданную при помощи самоподписанного сертификата, якобы принадлежащего компании VeriSign. В зависимости от целевой платформы из Java-апплета извлекался, сохранялся на диск и запускался установочный модуль Win- или Mac-архитектуры.

Стоит заметить, что Crisis не использовал для своей работы никаких эксплойтов уязвимостей. Что было достаточно странно, так как Mac-версия содержала на борту руткит для сокрытия файлов и процессов, а руткит без прав root не поставишь.

Многие антивирусные конторы называют Crisis по-разному: Symantec использует «авторское» наименование, Kaspersky Lab называет эту вредоносную программу Morcut, а компания Dr.Web — DaVinci, потому что Crisis является частью Remote Control System DaVinci, разработанной итальянской компанией Hacking Team. Сами Hacking Team позиционируют свой продукт как legal spyware, разработанное для использования правительствами и правоохранительными органами различных государств. Со временем итальянцы произвели ребрендинг, и сейчас RCS носит название Galileo.

Исследователь внутренностей Maс OS X под псевдонимом reverser провел детальный анализ Mac версии Crisis и сделал выводы, что квалификация разработчиков оставляет желать лучшего. Несмотря на обширный шпионский функционал, малварь не содержит в себе никаких новых идей, служит образцом массового заимствования сторонних разработок, написана в «индусском» стиле, и многие вещи в ней можно было сделать лучше и эффективнее.

Еще одно интересное наблюдение от reverser: судя по всему, все обнаруженные образцы Crisis относятся к 2012 году, несмотря на то что их находили и в 2013, и в 2014 годах.

HackBack

Первоначально HackBack был обнаружен на макбуке ангольского активиста, посещавшего конференцию по правам человека Freedom Forum в Осло. Ирония ситуации заключалась в том, что одна из тем конференции касалась защиты от слежки со стороны правительственных организаций.

Самое интересное в HackBack то, что он был подписан валидным Apple Developer ID, сертификатом, выпущенным Apple на некоего Раджиндера Кумара, поэтому HackBack имеет второе имя — KitM (Kumar in the Mac).

HackBack использовался для направленных атак в период с декабря 2012-го по февраль 2013-го, и распространялся он через фишинговые письма, содержащие ZIP-архивы. Прятавшиеся в этих архивах установщики HackBack представляли собой исполняемые файлы в формате Mach-O, чьи иконки были заменены на иконки изображений, видеофайлов, документов PDF и Microsoft Word.

Основной функционал: сбор файлов на компьютере, создание скриншотов, упаковка их в ZIP-архивы и отправка на удаленный сервер.

Clapzok.A

В 2013 году был обнаружен первый настоящий вирус для Mac и не только. Представляет собой концептуальную разработку, иллюстрирующую возможность заражения Windows-, Linux- и Mac-платформы. Основан на исходном коде 2006 года разработки, за авторством некого JPanic, вредонос имел труднопроизносимое название CAPZLOQ TEKNIQ v1.0. Так что можно сказать, что Clapzok.A — версия номер два. Написан на ассемблере.

Распространение этого вируса ограничено очень многими факторами. Прежде всего, заражению подвергаются только файлы с 32-битной архитектурой. Кроме того, многие файлы имеют цифровую подпись, поэтому в их заражении нет никакого смысла, так как система безопасности OS X просто не запустит такой файл.

Наши дни

В общем и целом начали прослеживаться следующие тенденции: использование Java и Adobe Flash уязвимостей для установки, подписывание кода и широкое распространение шпионских программ, используемых для целевых атак на пользователей продукции Apple.

В 2014 году количество новых семейств вредоносов для Mac стало почти таким же, как их суммарное количество за все годы до этого.

Appetite

Этот вредонос интересен информационной шумихой, которая вокруг него творилась. Распиаренное имя — Careto (маска по-испански) или The Mask. В 2014 году «Лаборатория Касперского» опубликовала отчет об очередной продвинутой киберкомпании. Продвинутость заключалась в использовании в этой компании вредоносов под разные платформы, в том числе Windows, Linux и OS X. Для Windows модули назывались dinner.jpg, waiter.jpg, chef.jpg, отсюда и название — Appetite.

В отчете ЛК, который до сих пор доступен только на английском языке, довольно подробно описаны компоненты для Windows, но вот к описанию Mac-версии есть вопросы.

Одним из компонентов Careto был бэкдор, созданный на базе опенсорсного клона утилиты netcat под названием Shadowinteger«s Backdoor (SDB), разработанного аж в 2004 году.

Заражение дроппером происходило при открытии ссылки в фишинговом письме, которая перенаправляла запрос на эксплойт-пак. Он, в частности, использовал уязвимости Java (CVE-2011–3544) и Adobe Flash (CVE-2012–0773). Файл дроппера назывался banner.jpg, но был исполняемым файлом формата Mach-O.

Дроппер производил следующие действия:

- копировал системный браузер Safari в каталог /Applications/.DS_Store.app;

- извлекал и распаковывал (bzip2) из себя SDB как /Applications/.DS_Store.app/Contents/MacOS/Update;

- модифицировал /Applications/.DS_Store.app/Contents/Info.plist таким образом, чтобы он указывал на SDB;

- создавал для своей автозагрузки файл Library/LaunchAgents/com.apple.launchport.plist, который также извлекал из себя.

SDB взаимодействовал с удаленным сервером по порту 443 и использовал AES-шифрование. Были выявлены три различных C&C: itunes212.appleupdt.com, itunes214.appleupdt.com, itunes311.appleupdt.com.

Интересно то, что дроппер banner.jpg с MD5 02e75580f15826d20fffb43b1a50344c «Лаборатория Касперского» для ИБ-комьюнити не предоставила. Так, его нет в базе VirusTotal. Бэкдор SDB есть (про него Trend Micro написали заметку об алгоритме шифрования трафика), а дроппера — нет.

Складывается впечатление, что это опять пиар. Злоумышленники позаимствовали сторонний код, использовали довольно старые эксплойты (впрочем, на момент использования они могли быть не такими уж и старыми). Эксплойт к Adobe Flash (CVE-2012–0773), кстати, имеет интересное происхождение. Он впервые был показан в действии в 2012 году французами из VUPEN, конторы, которая информацию об уязвимостях не обнародует, а продает. Между прочим, Hacking Team тоже использовала этот эксплойт.

Какой общий вердикт? Careto — просто заказ, который пытаются преподнести как очередную мегакрутую разработку.

iWorm

Как ни странно, все-таки троян, а не червь. Обнаружен компанией «Доктор Веб» в сентябре 2014 года.

Дроппер создает каталог /Library/Application Support/JavaW, а в этом каталоге — файл самого вредоноса с названием JavaW. Также создается конфигурационный файл с именем %pw_dir%/.JavaW и файл /Library/LaunchDaemons/com.JavaW.plist для автозагрузки.

Для получения адресов своих командных серверов используется сайт reddit.com. Сначала вычисляется значение текущего дня по формуле cur_day = year_day + 365 * year, от полученного значения вычисляется MD5-хеш, значения первых 8 байт которого используются для запроса вида www.reddit.com/search? q=

Установив соединение с управляющим сервером, троян обменивается с ним специальным набором данных, по которым с использованием ряда вычислений проверяется подлинность удаленного узла. Отправляемые данные шифруются по алгоритму AES-256.

Троян содержит встроенный интерпретатор скриптового языка Lua. Эта фича позволяет злоумышленникам при необходимости расширять функционал трояна, загружая и исполняя скрипты, разработанные для специфических задач.

Набор базовых команд бэкдора позволяет выполнять следующие операции:

- получение типа ОС;

- получение версии бота;

- получение UID бота;

- отправка GET-запроса;

- скачивание файла;

- открытие сокета для входящего соединения с последующим выполнением приходящих команд;

- ретрансляция трафика — принимаемые данные по одному сокету без изменений передаются на другой;

- выполнение системной команды;

- выполнение вложенного Lua-скрипта.

Бинарный код трояна упакован UPX и написан на C++, из чего исследователи делают вывод, что разработчик, скорее всего, обычно пишет под Linux, потому что большинство Mac программ пишется на Objective-C.

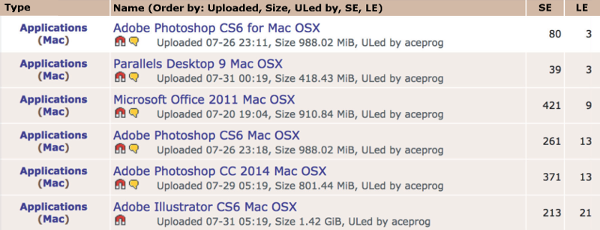

Масштабы заражения составляют порядка 18 тысяч компьютеров. Некоторое недоумение вызывает то, что в своем описании сотрудники «Доктор Веб» не удосужились рассказать про вектор заражения, причем в названии слово worm вроде как присутствует. Восполним этот пробел. Никакого механизма саморепликации не было, распространение шло довольно тривиальным способом — через заражение популярных дистрибутивов с последующим их выкладыванием на торрент-трекере The Pirate Bay. Благодаря этому пользователей не волновало сообщение о необходимости ввести пароль для получения прав администратора. Между прочим, информация о методе заражения была получена владельцем сайта The Safe Mac (thesafemac.com) на email от анонимного отправителя.

Ссылки на зараженный iWorm софт

XSLCmd

Очередной образец вредоноса, используемый в ходе атак класса APT. Mac-версия обнаружена в августе 2014-го. Представляет собой одноименный порт reverse shell для Windows, который применялся для атак с 2009 года. В версии XSLCmd для OS X добавлены две функции, отсутствующие в вариантах для Windows: считывание нажатий клавиш и создание снимков экрана.

Авторство приписывают кибергруппировке, названной GREF, из-за характерного стремления использовать код Google Analytics для встраивания скриптов, перенаправляющих на эксплойт-пак. Участники GREF не жалуют атаки с использованием фишинговых писем и предпочитают технику Watering Hole — взлом веб-сайтов, популярных среди работников определенных отраслей, и внедрение на их страницы вредоносных JavaScript-файлов.

Цели GREF достаточно разносторонние — от подрядчиков Пентагона до электронных и инженерных компаний, а также фонды и неправительственные организации, особенно те, которые имеют интересы в Азии. Довольно часто группировка использует следующие IP для своих командных серверов: 210.211.31.x (China Virtual Telecom — Гонконг), 180.149.252.x (Asia Datacenter — Гонконг) и 120.50.47.x (Qala — Сингапур), что наводит на некоторые подозрения о причастности Китая.

Ventir

Бэкдор для Mac с двумя кейлогерами на борту. Казалось бы, зачем два? В случае отсутствия прав root на диск из секции _keylog в области данных дроппера сохранялся файл под именем EventMonitor, реализация которого использовала API функции Carbon Event Manager. Следует отметить, что этот способ не всегда работает корректно. Например, для последней на данный момент версии OSX 10.10 логируются только нажатия клавиш-модификаторов (Ctrl, Alt, Shift, etc.) и все, так как этот интерфейс считается устаревшим.

В случае если права root были, из секции _kext_tar на диск сохранялся архив kext.tar, из которого извлекались файлы:

- updated.kext — драйвер ядра, перехватывающий нажатые пользователем клавиши;

- Keymap.plist — карта соответствия кодов нажатых клавиш их значениям;

- EventMonitor — агент, взаимодействующий с драйвером и логирующий нажатые клавиши.

Этот второй кейлогер базируется на open source проекте LogKext, исходники которого доступны на GitHub. Драйвер загружался в ядро при помощи стандартной утилиты OS X kextload.

Все файлы вредоноса сохранялись в /Library/.local для root или в ~/Library/.local для обычного пользователя (~ — путь к домашней папке текущего пользователя). Бэкдор не представлял собой ничего из ряда вон выходящего, вот список поддерживаемых им команд:

- reboot — перезагрузка компьютера;

- restart — перезапуск бэкдора;

- uninstall — удаление бэкдора из системы.

- down exec — обновление бэкдора с C&C-сервера;

- down config — обновление config-файла;

- upload config — отправка config-файла на C&C-сервер;

- executeCMD:[параметр] — выполнение команды, указанной в параметре через функцию popen (cmd, «r»), отправление вывода команды на C&C-сервер;

- executeSYS:[параметр] — выполнение команды, указанной в параметре через функцию system (cmd);

- executePATH:[параметр] — запуск файла из директории «Library/.local/», имя файла передается в параметре;

- uploadfrompath:[параметр] — загрузка файла с указанным в параметре именем из директории Library/.local/ на C&C-сервер;

- downfile:[параметры] — скачивание файла с заданным в параметре именем с C&C-сервера и сохранение его по указанному в параметре пути.

Как видно, keylogger работал независимо от бэкдора, он сохранял лог в файл Library/.local/.logfile, который злоумышленники могли загрузить на свой C&C-сервер по команде.

Как уже упоминалось, способ с использованием драйвера гораздо более универсальный и надежный, но требует прав root. Вероятно, авторы предполагали, что работа с правами root будет основным режимом работы их трояна. Не исключено, что дроппер внедрялся на компьютер при помощи родительского приложения, которое могло использовать эксплойты для повышения привилегий. К сожалению, механизмы распространения Ventir пока остаются невыясненными.

Wirelurker

Обладатель многочисленных эпитетов, в том числе — представитель «новой эпохи malware». Обнаружен и подробно исследован специалистами Palo Alto Networks. Краткая характеристика: из всех известных семейств для Mac, которые использовали троянизацию инсталляторов, имеет самое большое количество заражений; способен заражать iOS-устройства, причем даже те, для которых не использовался jailbreak.

Для заражения Wirelurker использовался сторонний китайский каталог приложений Maiyadi App Store. В нем были размещены 467 приложений с внедренным трояном. Эти приложения скачали 356 104 раза, так что троян, вероятно, установился на сотни тысяч компьютеров и мобильных устройств. Первые сообщения о подозрительной активности появились в июне 2014 года. Зараженные приложения были, в подавляющем большинстве, играми.

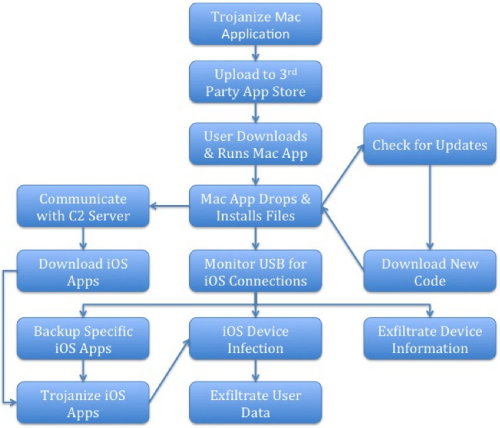

Алгоритм работы представлен на рисунке; как видно, один из процессов Wirelurker вел постоянный мониторинг USB-подключения к зараженному компьютеру. Для инфицирования iOS-устройств использовалась уязвимость Masque.

Алгоритм работы Wirelurker

Всего было три версии Wirelurker. Версия Wirelurker.A как раз и содержалась в инсталляторах, ее распространение началось 30 апреля 2014 года. Неделей позже, 7 апреля, Wirelurker.B начал распространяться с командных серверов. С августа 2014 года с C&C уже загружался Wirelurker.С. Основные различия между версиями:

- версия A не заражала iOS-устройства, взаимодействие с C&C осуществлялось в режиме plain;

- версия B заражала iOS-устройства, которые были подвергнуты jailbreak, взаимодействие с C&C также в режиме plain;

- версия C заражала все iOS-устройства, и с jailbreak, и без, взаимодействие с C&C — с использованием шифрования DES.

В последней версии были реализованы два метода заражения iOS-устройств. Прежде всего Wirelurker определял статус jailbreak, обращаясь к сервису iOS с названием AFC2 (com.apple.afc2), который является стандартным интерфейсом для jailbreak-утилит. Если сервис AFC2 присутствовал, на мобильное устройство загружался файл sfbase.dylib.

Также для устройств с jailbreak выполнялись следующие операции:

- считывалась информация об установленных приложениях;

- в этом списке производился поиск приложений с идентификаторами com.meitu.mtxx (постинг фотографий от Meitu), com.taobao.taobao4iphone (клиент Taobao, аналог eBay в Китае), (клиент Alipay, аналог PayPal в Китае);

- в случае успешного поиска приложение скачивалось в компьютер, а информация о нем сохранялась в локальную SQLite базу данных;

- скачанное приложение распаковывалось и подвергалось модификации;

- модифицированное приложение с внедренным вредоносным кодом загружалось обратно в iOS-устройство.

Для устройств без jailbreak применялся другой метод: на компьютер скачивалось приложение, подписанное при помощи enterprise-сертификата, такие сертификаты Apple выдает компаниям для подписи корпоративных приложений. Получить такой сертификат, как правило, не составляет труда, чем активно могут пользоваться злоумышленники.

Вредоносный файл sfbase.dylib был основным бэкдором, который взаимодействовал с C&C. В частности, на управляющий сервер отправлялись данные из адресной книги и тексты СМС.

Информацию о самом устройстве отправлял основной модуль Wirelurker, это были:

- серийный номер;

- номер телефона;

- модель телефона;

- Apple ID;

- Wi-Fi-адрес;

- сведения об использовании памяти.

Протрояненные приложения отправляли на C&C свое наименование и серийный номер, что позволяло злоумышленникам отслеживать динамику заражения мобильных устройств.

Кстати, разработчики недолго оставались на свободе после своих злодеяний. Как следует из сообщения Пекинского муниципального бюро общественной безопасности (Beijing Municipal Bureau of Public Security), в конце осени китайские правоохранительные органы арестовали трех предполагаемых разработчиков и распространителей Wirelurker. Следователи обнародовали лишь фамилии подозреваемых — Ван, Ли и Чен (Wang, Lee и Chen). Поимке злоумышленников во многом поспособствовала китайская антивирусная компания Qihoo 360 Technology.

Заключение

Весь 2014 год был особенно «урожайным» на новые Mac-вредоносы. Можно выделить следующие характеристики текущего периода развития вредоносных программ для Apple:

- разработчики вредоносов становятся опытнее, а их проекты — технологичнее;

- основная категория малвари преследует цели добывания личной информации, никаких банковских троянов пока нет;

- подавляющее большинство семейств предназначено для проведения атак класса APT, это значит, что за разработчиками стоят люди с большими деньгами;

- очень большое количество образцов имеет китайское происхождение;

- разработчики часто используют сторонний код, модифицируя его для своих нужд;

- появилась тенденция к написанию гибридов, способных заражать мобильные устройства.

Все это вкупе со странной политикой Apple, которая в марте удалила несколько антивирусных приложений из App Store, и особой упертостью отдельных фанатов ее продукции в плане «у нас вредоносов нет» заставляет подозревать, что все еще только начинается. Можно согласиться, что модель безопасности для Mac и iOS более продуманна, чем, например, для Windows, но это не отменяет того факта, что абсолютной защиты не существует. Попытка же делать вид, что никаких проблем нет, ни к чему хорошему не ведет. В любом случае пользователи должны постоянно помнить, что безопасность их информации — в их собственных руках.

Уязвимость Masque

В ноябре 2014 года компания FireEye опубликовала информацию, относящуюся к уязвимости в iOS, получившей название Masque. Уязвимость позволяет установить вредоносное приложение поверх уже существующего, причем это новое приложение получит доступ ко всем файлам предыдущего. Для успешной атаки вредоносное приложение должно иметь тот же самый bundle identifier, иметь признак enterprise provisioning, а также быть подписанным цифровым сертификатом, выданным Apple. Уязвимость можно эксплуатировать только для сторонних приложений, например для встроенного в iOS браузера Safari это не сработает. В результате замены приложений появляется возможность доступа к данным этого приложения, интересующим злоумышленников. Например, можно заменить клиент Gmail и получить доступ к переписке и адресной книге. Причем все эти манипуляции можно производить в отношении устройств без jailbreak.

Благодарность от редакции

Автор и редакция благодарят Михаила Кузина из «Лаборатории Касперского» за дополнительную информацию об OSX.Ventir.

Впервые опубликовано в журнале Хакер #196.

Автор: Владимир Трегубенко

Подпишись на «Хакер»