Континент 4 Getting Started 2.0. Система мониторинга

Приветствуем вас в восьмой, заключительной статье цикла «Континент 4 NGFW Getting Started 2.0»!

В предыдущей статье мы рассмотрели принцип работы системы обнаружения и предотвращения вторжений, провзаимодействовали с модулем поведенческого анализа.

А в этом материале мы подробно познакомимся с системой мониторинга.

Ранее мы с вами уже неоднократно взаимодействовали с Системой мониторинга. Однако ей стоит уделить отдельное внимание.

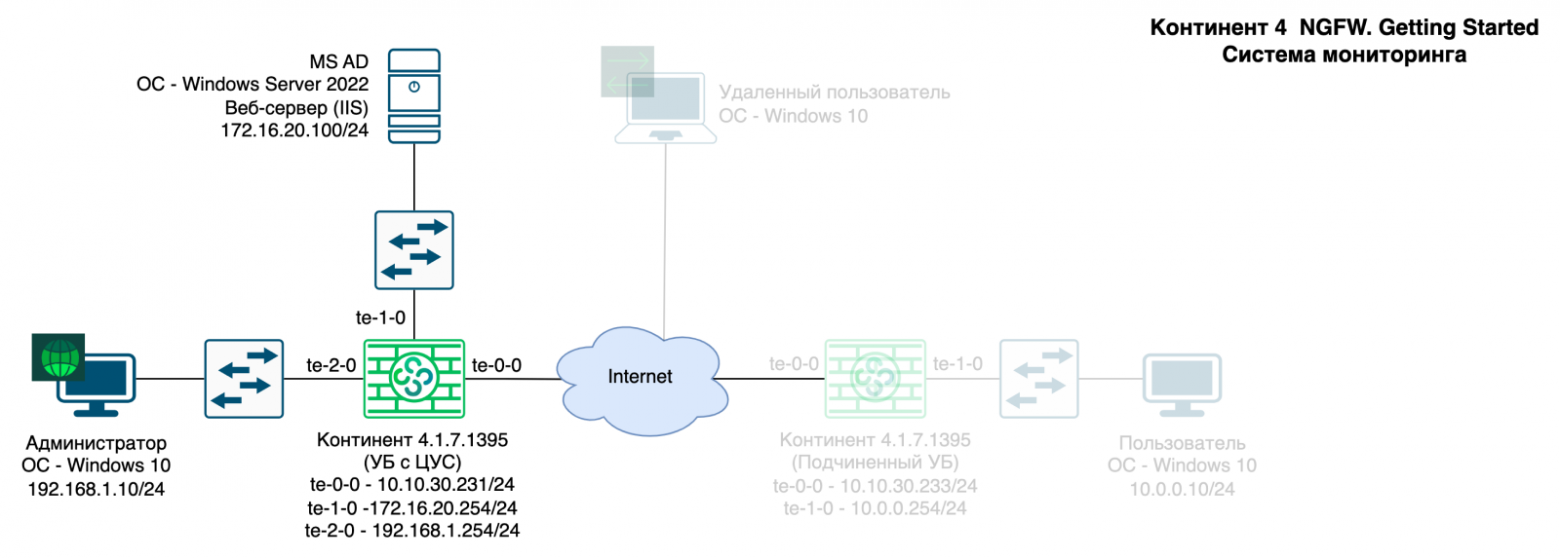

Все используемые в данной статье виртуальные машины представлены структурной схеме ниже:

Структурная схема с VM для данной статьи

Система мониторинга комплекса «Континент» представляет собой программное обеспечение, позволяющее проводить мониторинг различных параметров узлов безопасности, входящих в состав комплекса.

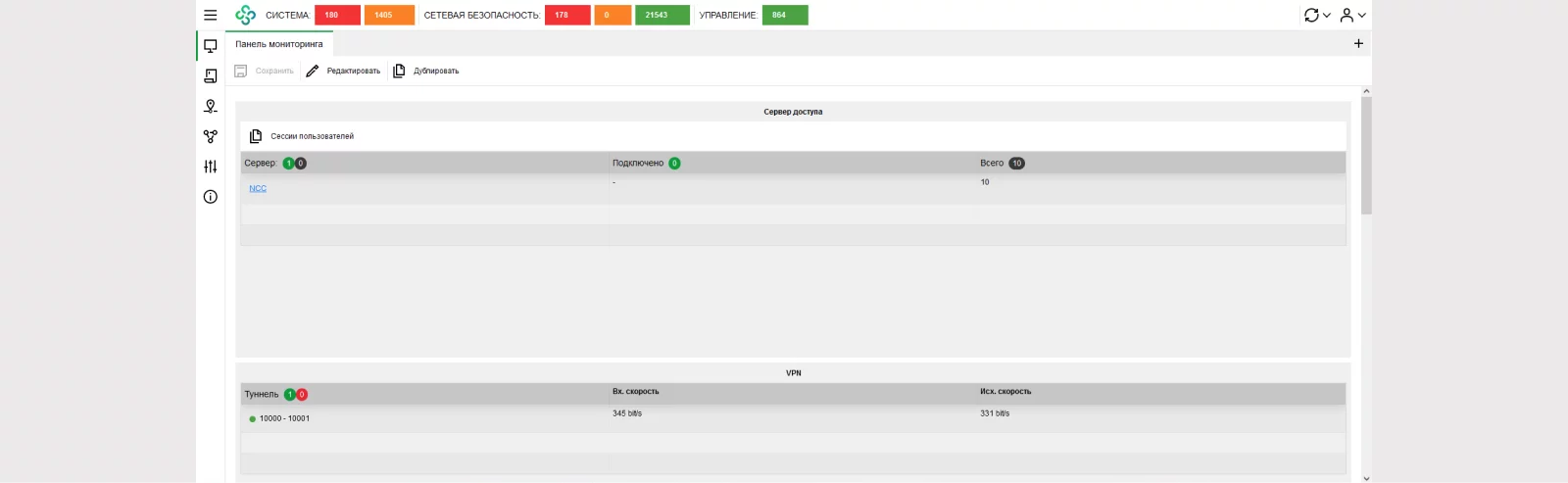

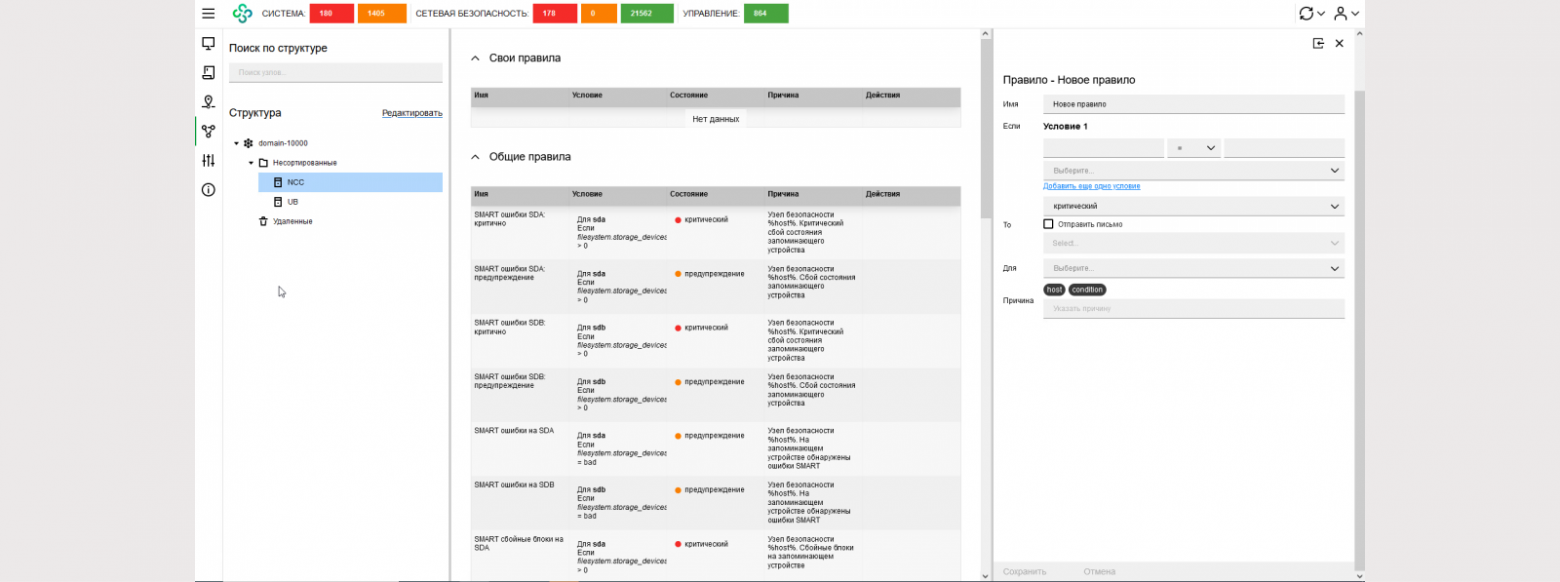

Интерфейс системы мониторинга выглядит следующим образом:

Раздел «Панель мониторинга»: включает в себя набор настраиваемых виджетов для отображения информации о состоянии объектов;

Раздел «Журналы»: просмотр журналов системы;

Раздел «Статистика: формирование и просмотр настраиваемых отчётов;

Раздел «Структура»: включает в себя настройку шаблонов групп, просмотр событий, сведений о состоянии компонентов узлов безопасности;

Раздел «Настройки»: настройка сервера исходящих почтовых сообщений

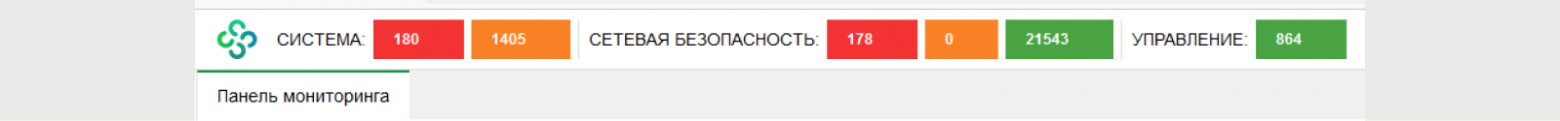

В верхней панели присутствует «Счетчик событий»: системные события, события сетевой безопасности и события управления (красный — события высокой важности; оранжевый — события средней важности; зеленый — события низкой важности).

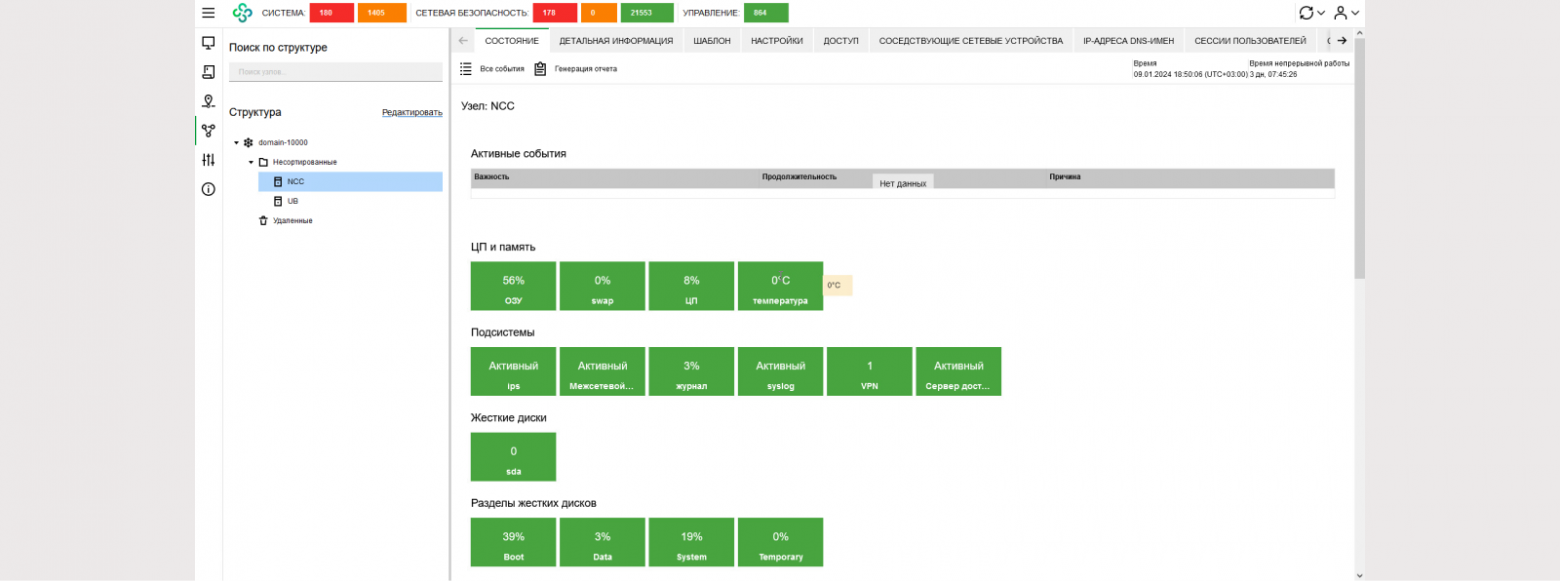

СТРУКТУРА

Раздел предназначен для просмотра сведений о состоянии объектов мониторинга и настройки шаблонов.

В разделе отображаются реальные сведения о функционировании устройств.

Есть следующие группы:

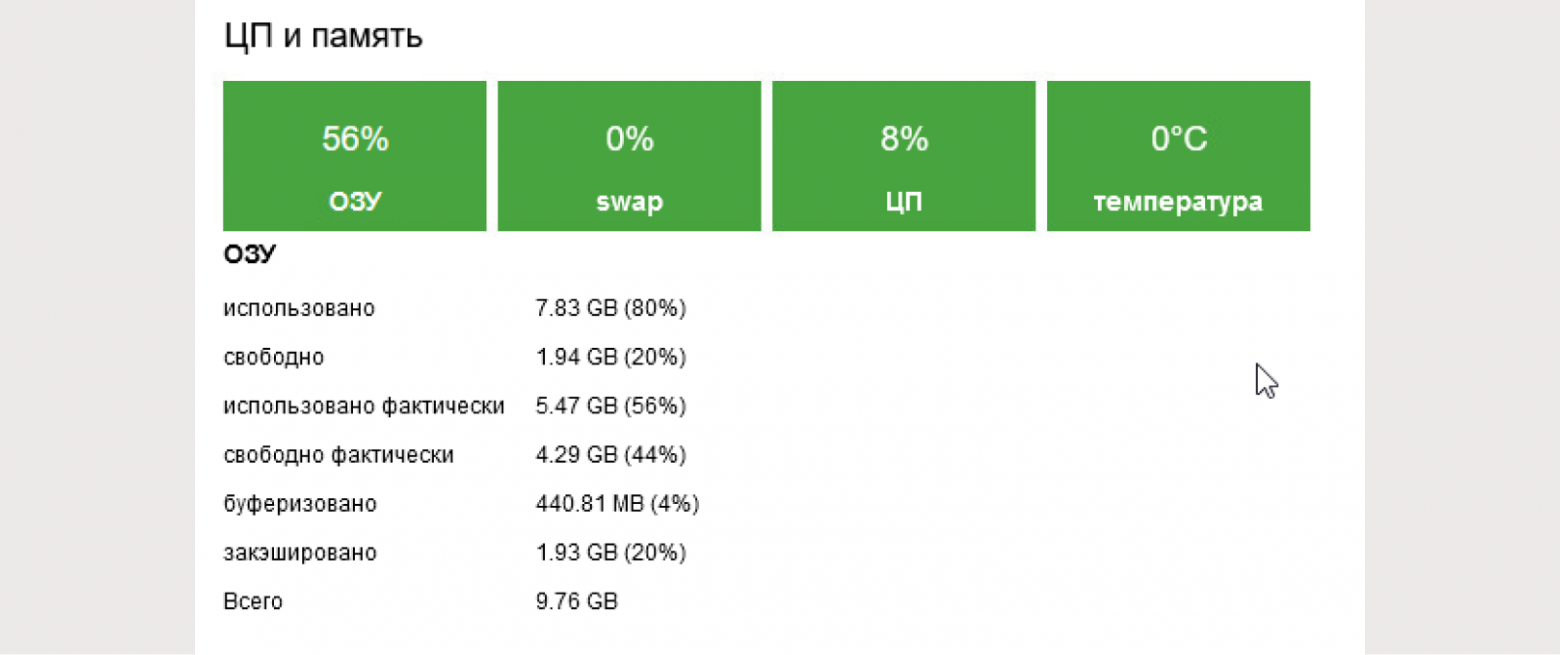

ЦП и память: информация о ЦП и оперативной памяти устройства;

Подсистемы: информация об активированных компонентах устройства;

Жесткие диски: сведения о жестких дисках и состоянии их разделов;

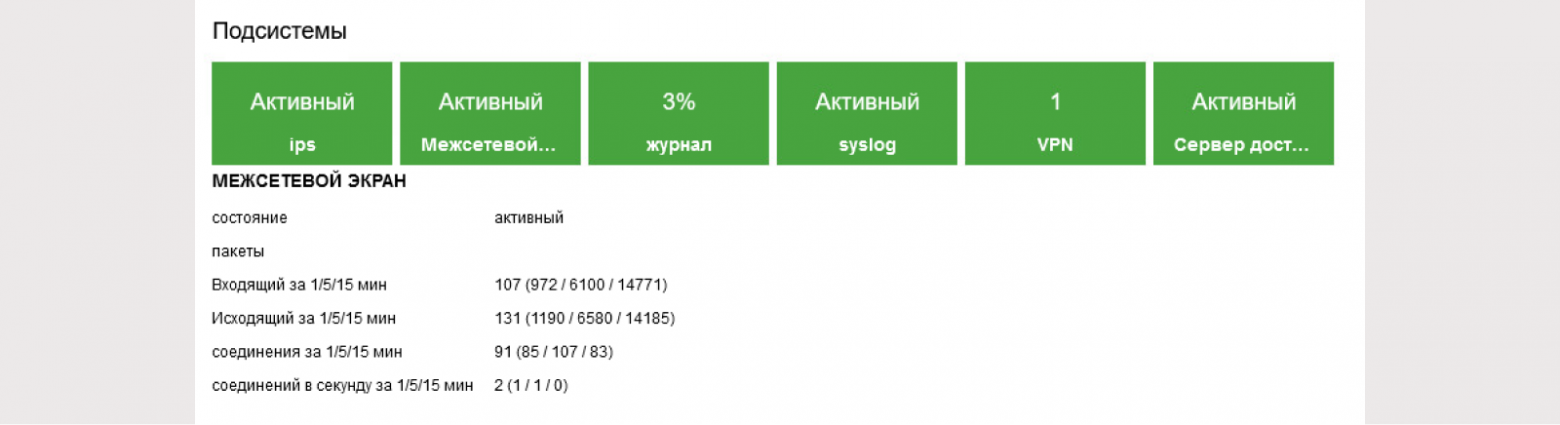

Сетевые интерфейсы: информация о статусе и состоянии интерфейсов;

Активные сетевые и VPN соединения

Просмотреть параметры каждой группы можно щелкнув по соответствующей плитке:

Информация о текущей загруженности сетевых интерфейсов, активных соединениях VPN и активных соединениях:

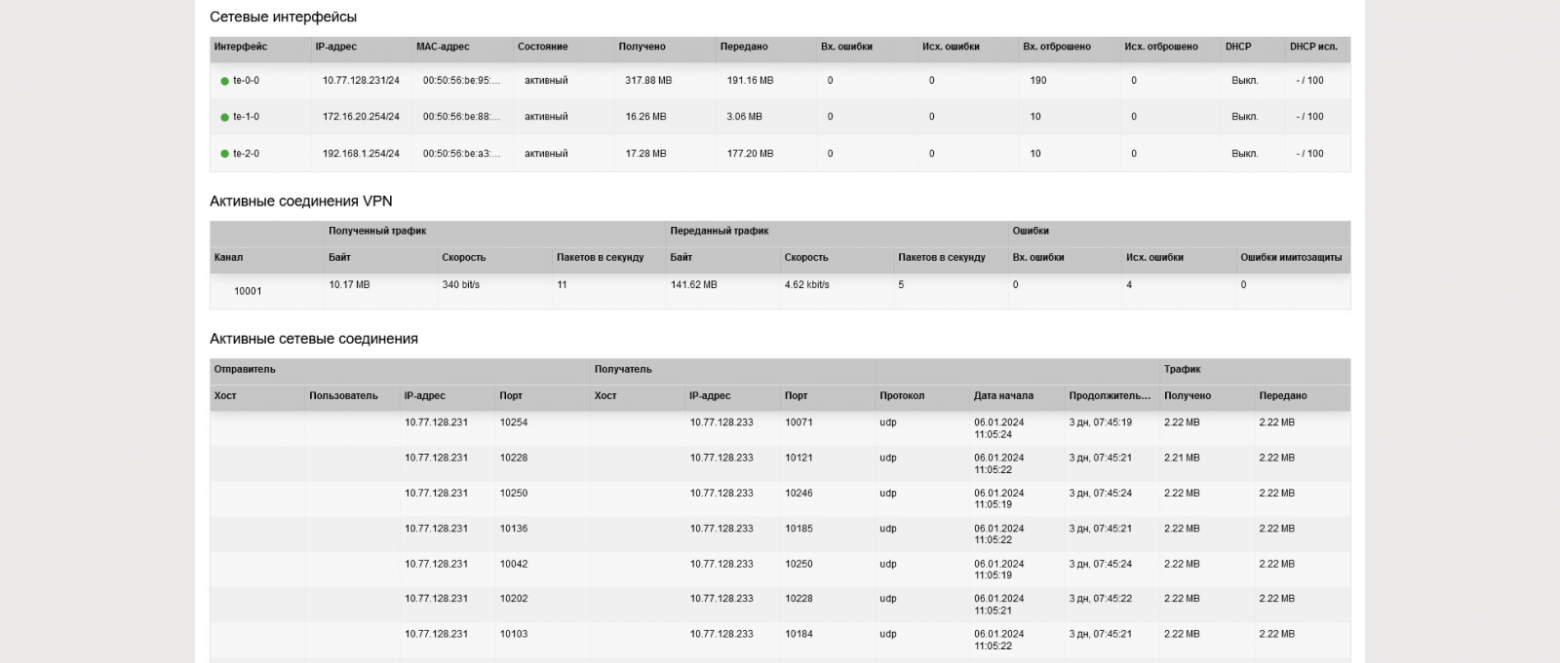

ПРАВИЛА

Для создания правил мониторинга необходимо перейти во вкладку «Шаблон», нажать «Редактировать» и «Добавить».

Правила могут быть как общими, так и подходящими для конкретного узла безопасности.

В поле «Если» вводится параметр системы, при котором будет срабатывать правило;

Поле «То» определяет действие, выполняемое при срабатывании правила, критичность события и рассылает оповещения;

В поле «Для» выбирается подсистема, для которой создается правило;

В поле «Причина» указывается сообщение, описывающие событие

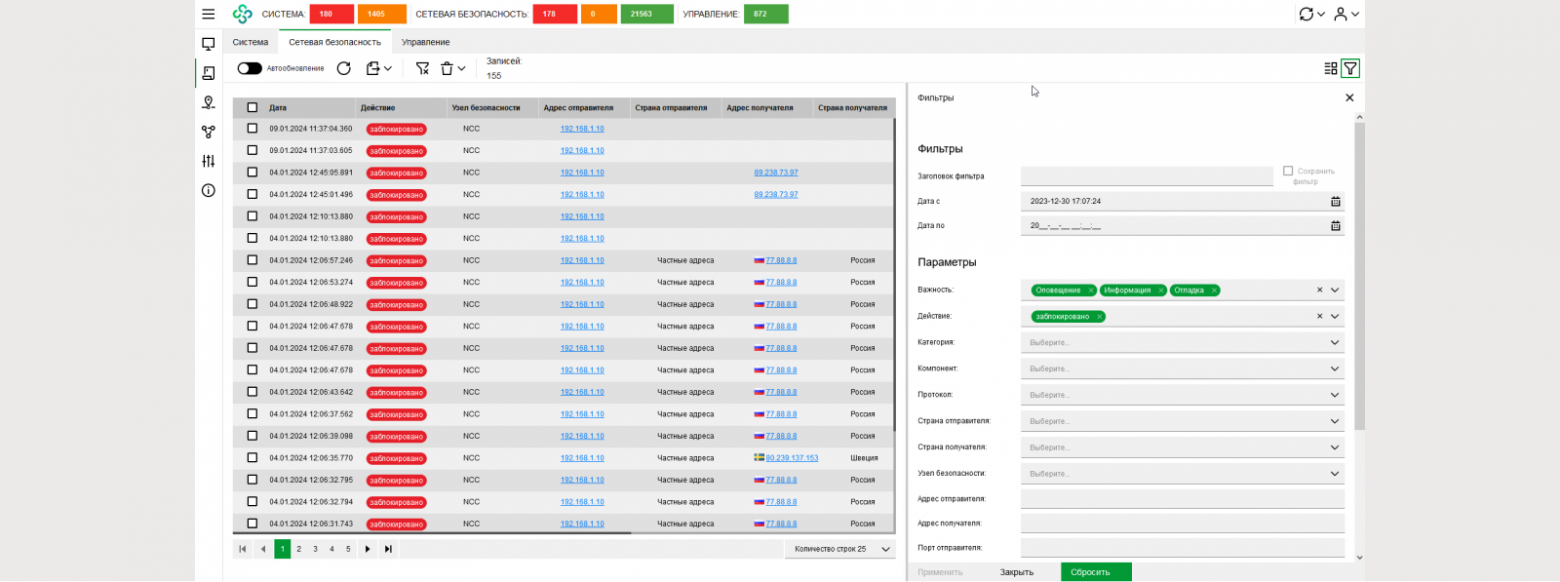

ЖУРНАЛЫ

В разделе можно просматривать:

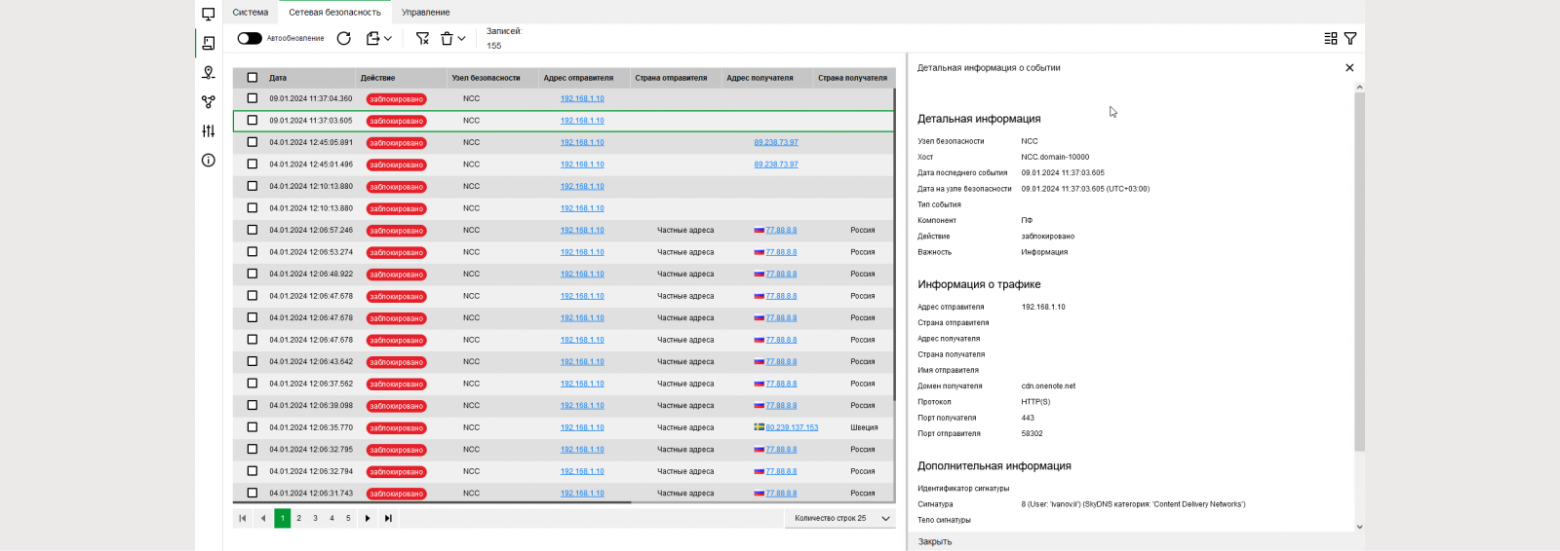

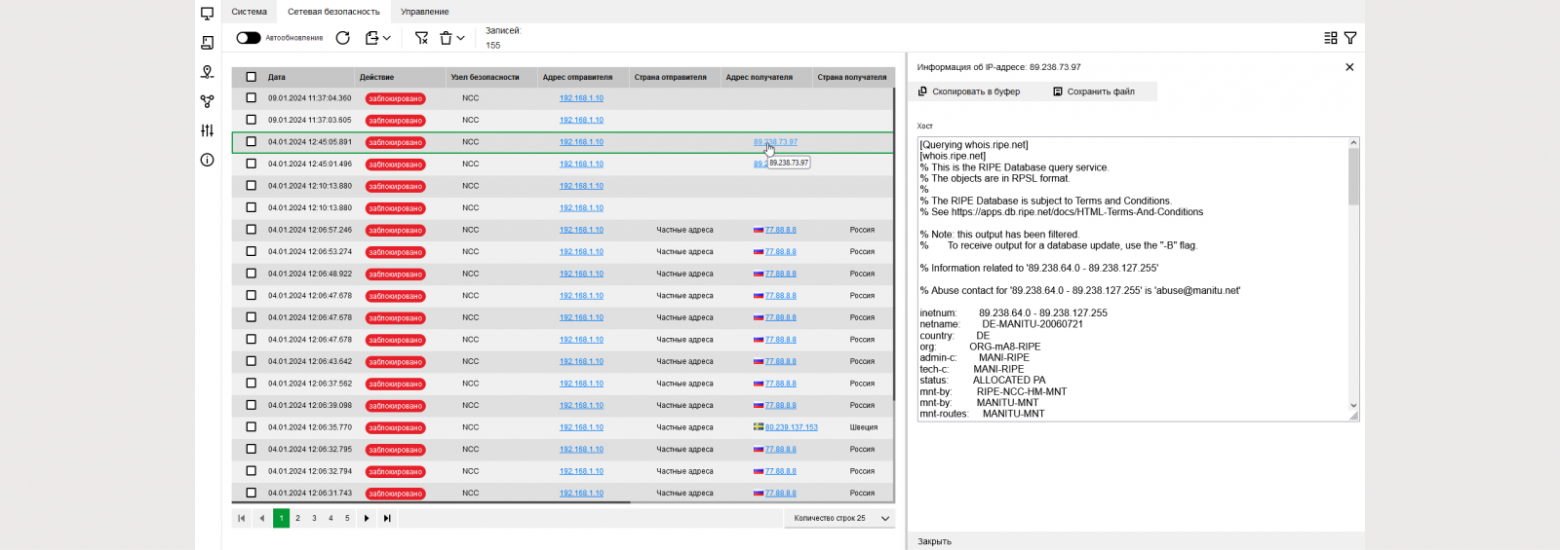

Журнал сетевой безопасности. Сохраняет данные о работе фильтра IP-пакетов. В зависимости от заданных параметров в журнале могут регистрироваться передаваемые, принятые и заблокированные пакеты;

Системный журнал. Регистрирует события, связанные с работой подсистем узлов безопасности;

Журнал управления. Регистрирует команды управления комплексом (изменение правил, авторизация в системе и т. д.)

Подробную информацию о событиях, зарегистрированных в журналах, можно просматривать, щёлкнув по событию.

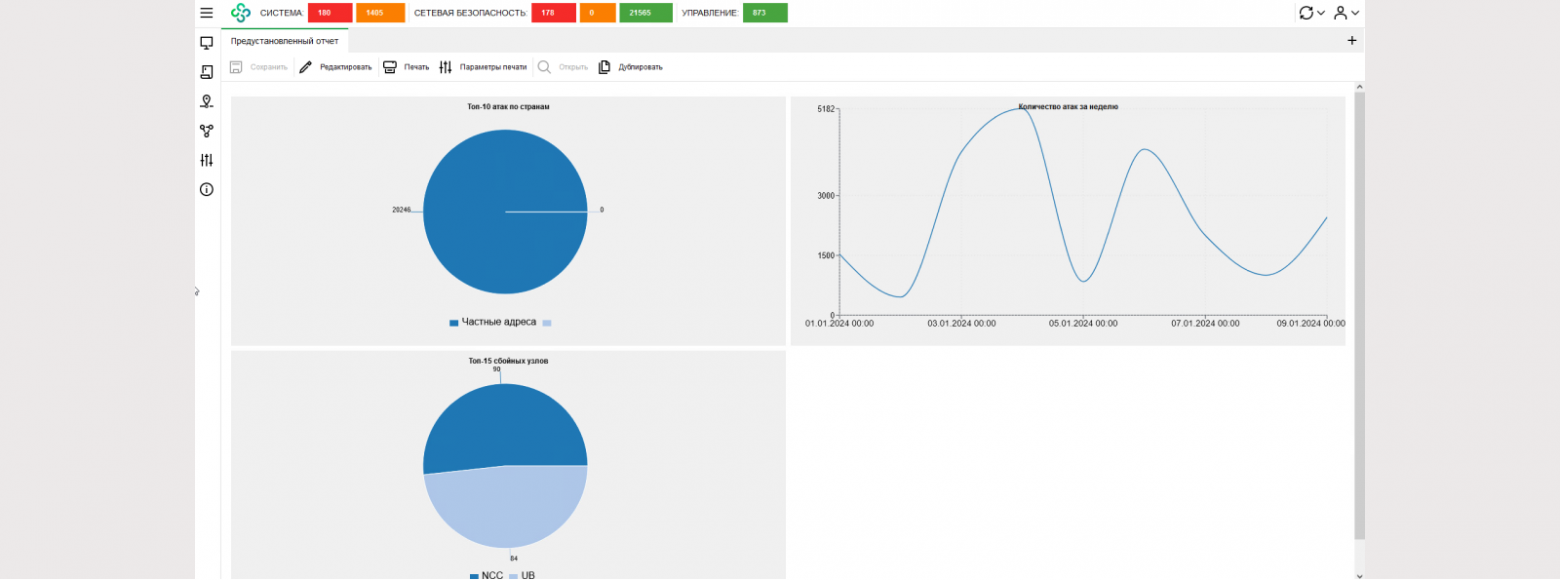

СТАТИСТИКА

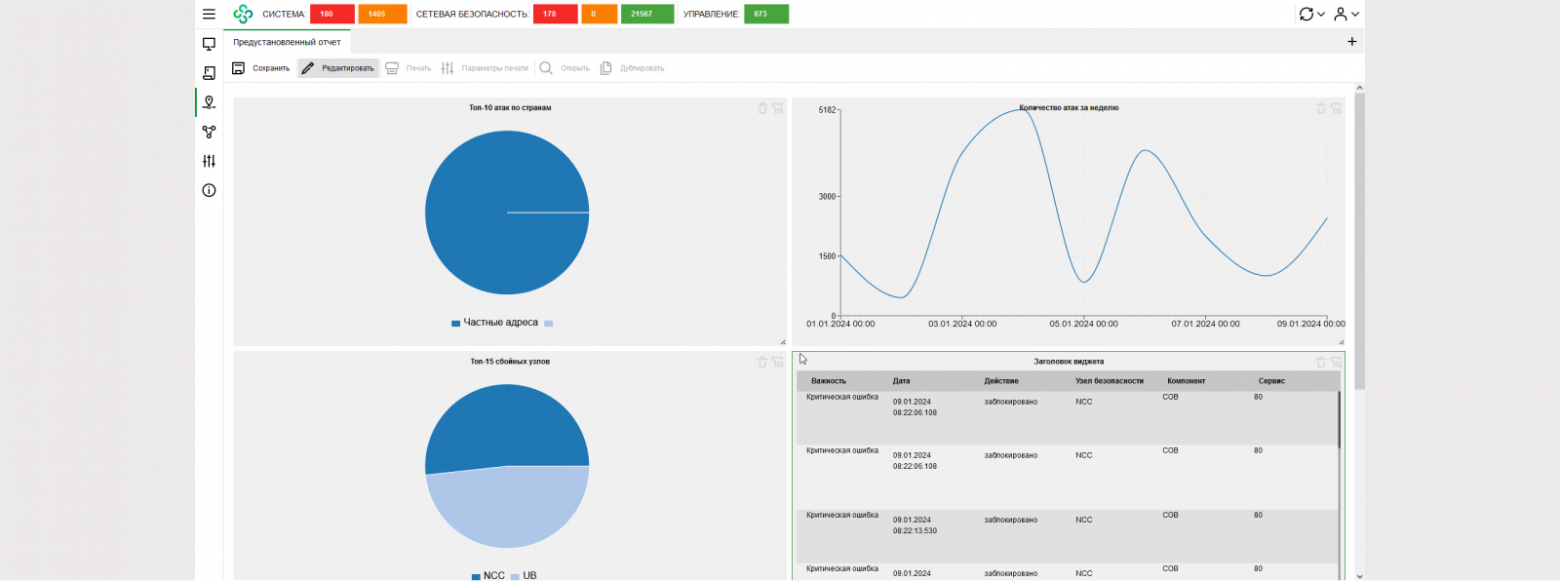

В разделе можно создавать и просматривать отчеты. Каждый отчет представляет набор виджетов в табличном или графическом виде.

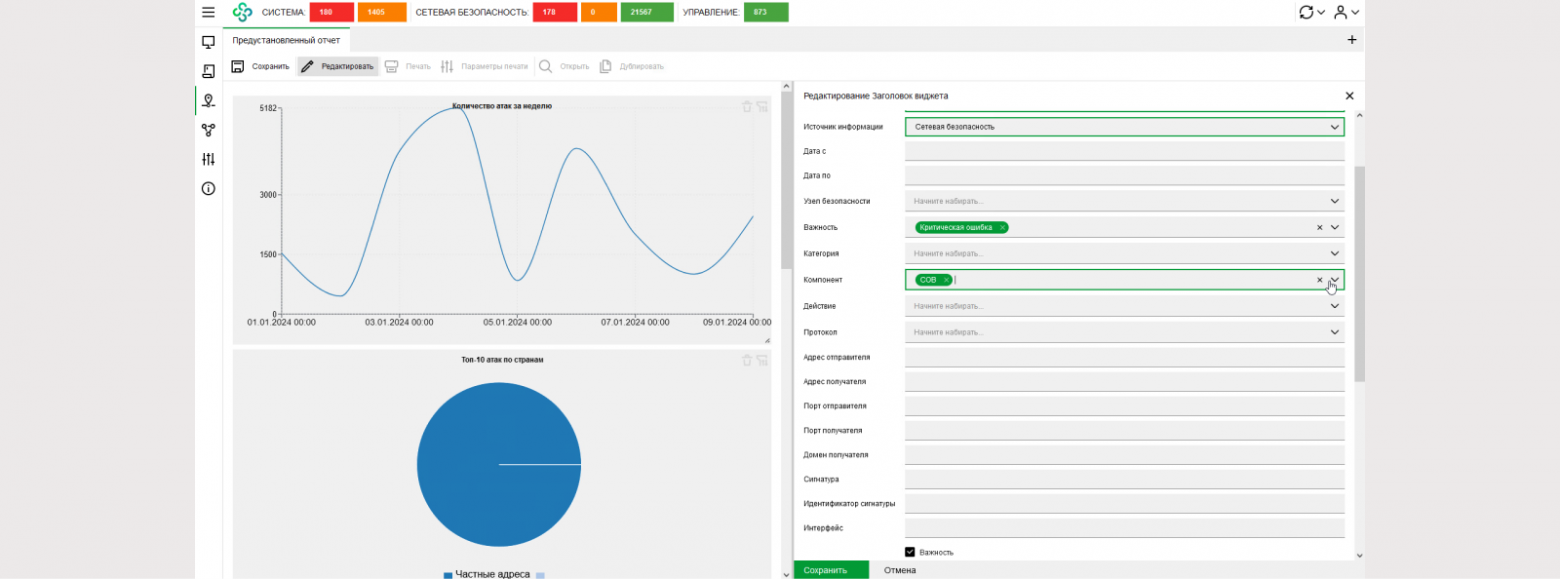

В системе мониторинга содержатся множество фильтров при формировании виджетов:

различные события/данные сетевой безопасности (топ атак, топ геоисточников атак и т. д.)

события системы (администрирование, контроль целостности, контроль доступа и т. д.)

события управления

Пример создания виджета по событиям Системы обнаружения вторжений:

Для формирования отчета необходимо нажать на «Печать».

Отчет будет сохранен в pdf-файле.

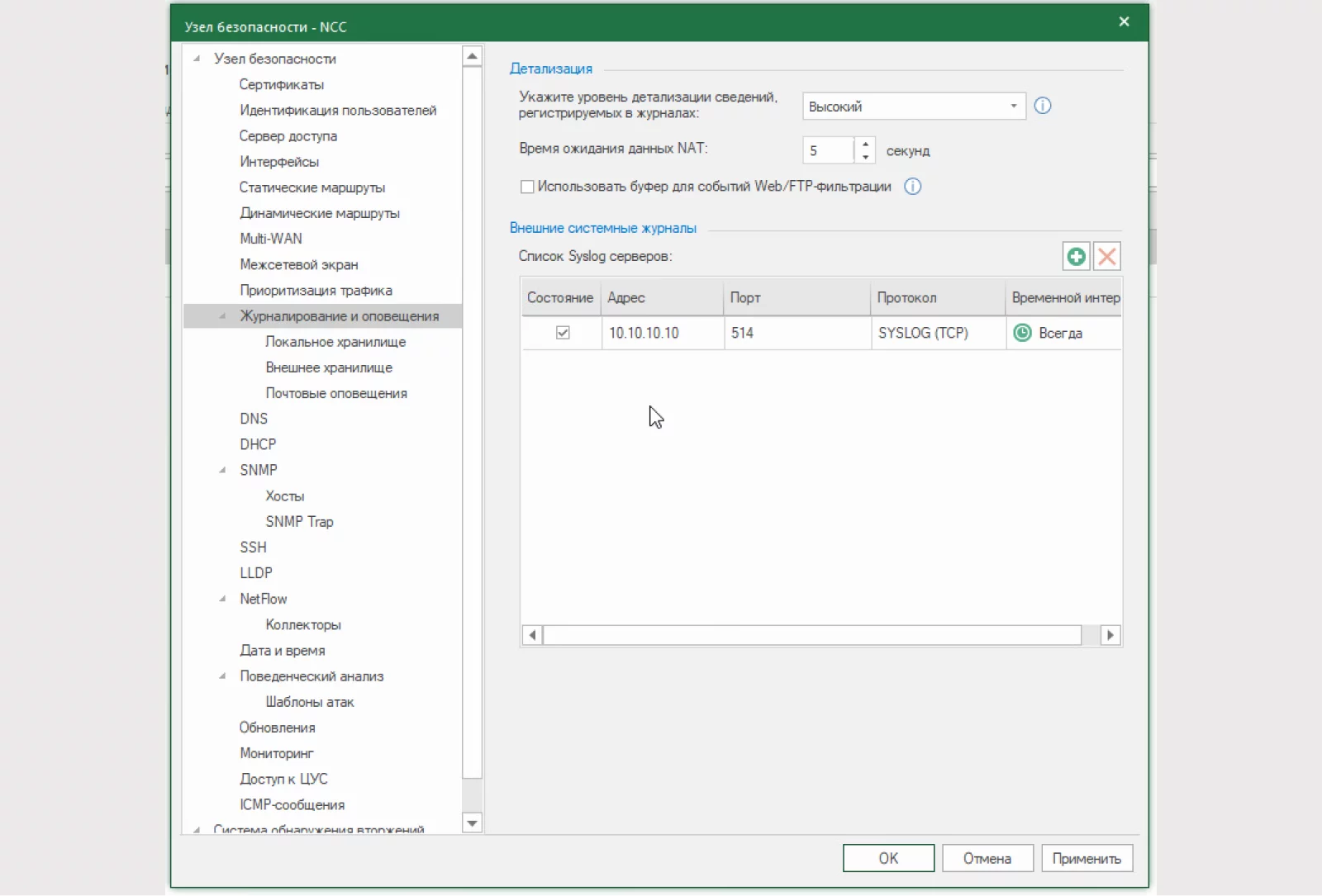

SYSLOG

В комплексе Континент есть возможность использования внешних систем отчетности. Интеграция с любыми SIEM происходит через syslog.

Для настройки хранения журналов на внешнем сервере в свойствах узла безопасности (в «Настройках журналирования») необходимо указать параметры syslog-сервера.

NETFLOW

Netflow — сетевой протокол, предназначенный для учета сетевого трафика. Центральное понятие NetFlow — это поток.

Потоком считается набор пакетов, проходящих в одном направлении и характеризуемых рядом параметров (IP-адрес источника, IP-адрес назначения, порт источника, порт назначения, номер протокола, сетевой интерфейс и т. п.). В комплексе Континент для анализа трафика предусмотрен механизм экспорта данных о сетевом трафике.

Основные компоненты решения:

Сенсор. Выполняет функции отбора трафика и передачи этого трафика на коллектор;

Коллектор. Выполняет функции получения данных о потоке от сенсора и помещает их в хранилище для последующей обработки анализатором;

Анализатор. Выполняет обработку данных о потоках для последующего предоставления пользователю

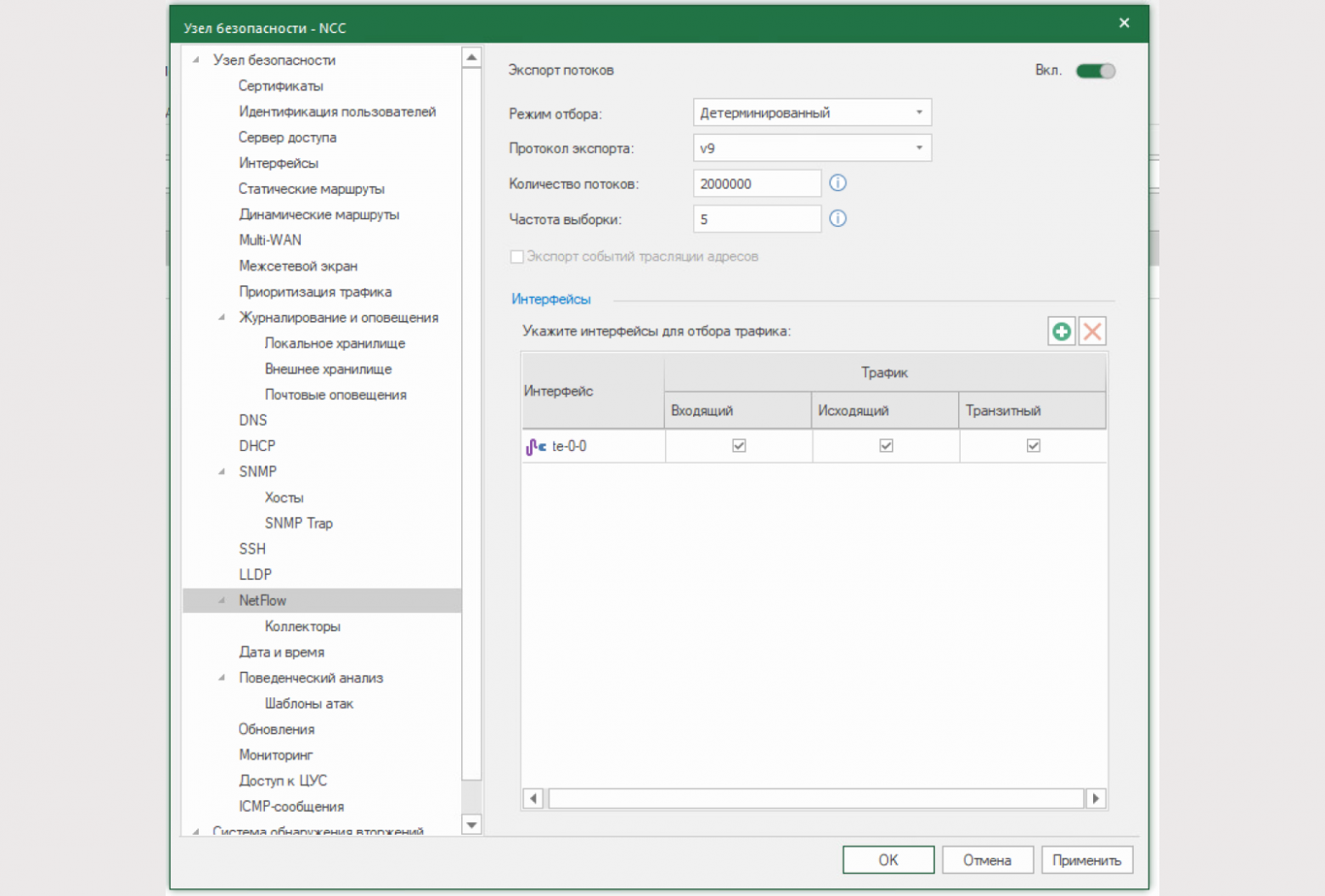

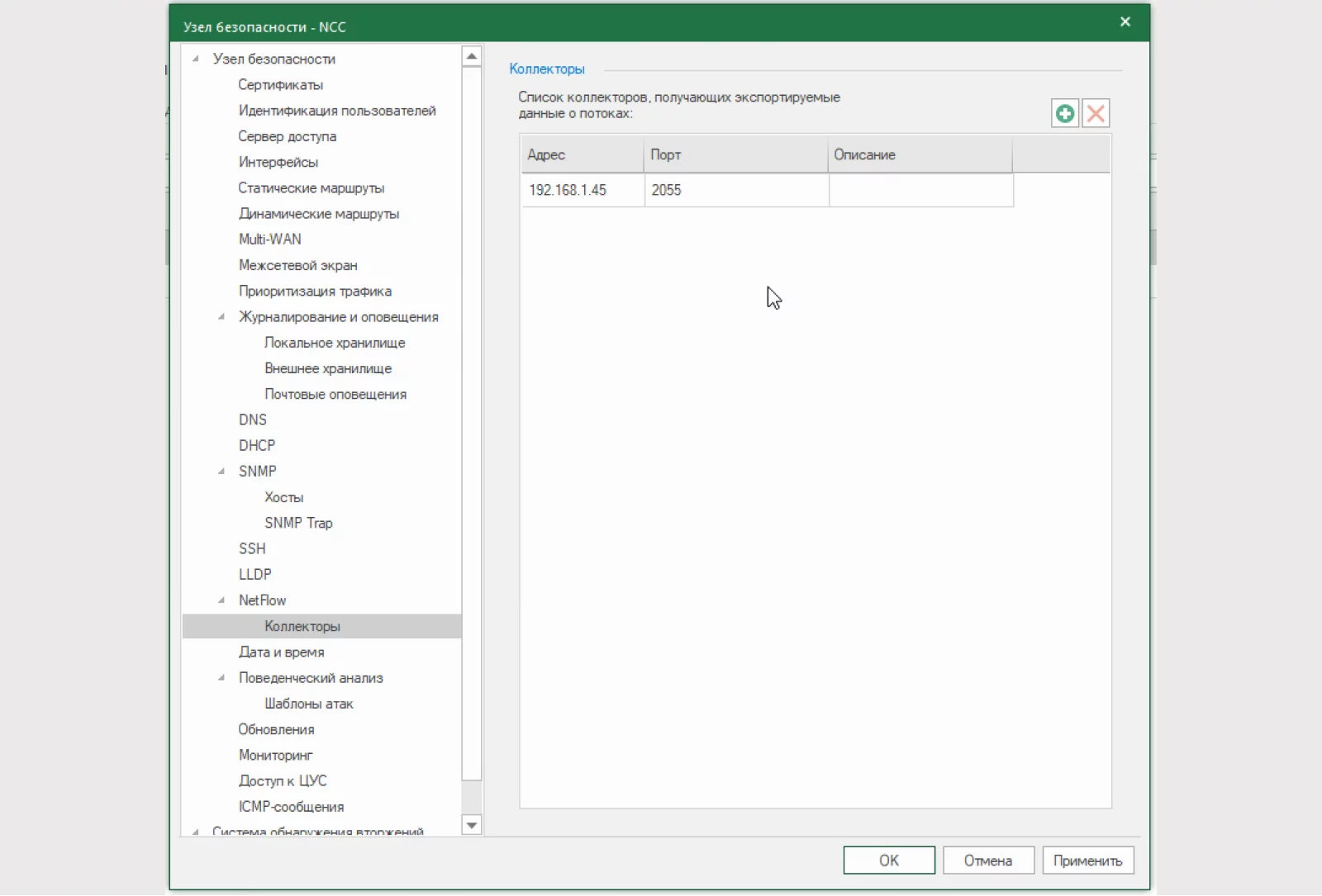

Перейдем к настройкам экспорта. ПКМ по УБ — «Свойства» — «NetFlow».

Настраиваются следующие параметры:

Режим отбора (детерминированный, случайный, по хэшу);

Протокол экспорта (v5, v9, v10 / IPFIX);

Количество потоков (Максимальное количество потоков, учитываемых при отборе данных из сетевого трафика);

Частота потоков (Количество потоков, отбираемых из сетевого трафика);

Экспорт событий трансляции адресов (только для v10 / IPFIX)

В группе «Интерфейсы» необходимо выбрать интерфейс, с которого требуется собирать информацию.

Для каждого интерфейса поддерживаются следующие виды трафика:

Транзитный. Трафик, отправителем и получателем которого являются хосты в окружении системы;

Внутренний. Трафик, отправителем которого является хост в окружении системы, а получателем является УБ;

Исходящий. Трафик, отправителем которого является УБ, а получателем является хост в окружении системы

В подразделе «Коллекторы» необходимо указать адрес того хоста, который будет получать данные о потоках.

ЗАКЛЮЧЕНИЕ

На этом последняя статья цикла подошла к концу! В ней мы с вами детально рассмотрели Систему мониторинга в Континент 4 NGFW. С помощью системы мониторинга можно не только создавать отчеты, просматривать логи, но и выявлять проблемные узлы безопасности.

Перечень полезной информации:

Система мониторинга пережила переход с базы ELK на базу PostgreSQL. Это решило проблему с использованием недружественного софта, однако ухудшило работу системы мониторинга. Мы рекомендуем выводить хранение и обработку логов на стороннюю СУБД или SIEM-систему для корректного взаимодействия с ними.

На этом цикл статей Континент 4 NGFW Getting Started 2.0 завершается!

Мы будем рады, если благодаря ему вы полностью ознакомились с базовым функционалом решения и получили все ответы на интересующие вопросы.

Если у Вас остались вопросы по решению Континент 4 NGFW, адресуйте их на почту sales@tssolution.ru

Автор цикла: Антон Кобяков, Ведущий специалист по защите информации TS Solution.

Здесь вы можете пройти тест по содержанию данного курса и получить сертификат, подтверждающий полученные знания