Когда город засыпает…

Отгремело открытие PHDays, через наш виртуальный город прошло несколько тысяч человек и чуть меньше людей послушало доклады. Зал опустел, хакеры пытались взломать защитников. Защитники в свою очередь старались увидеть атаки, чтобы отбиться от хакеров. И все было как-то грустно, если даже не сказать уныло.

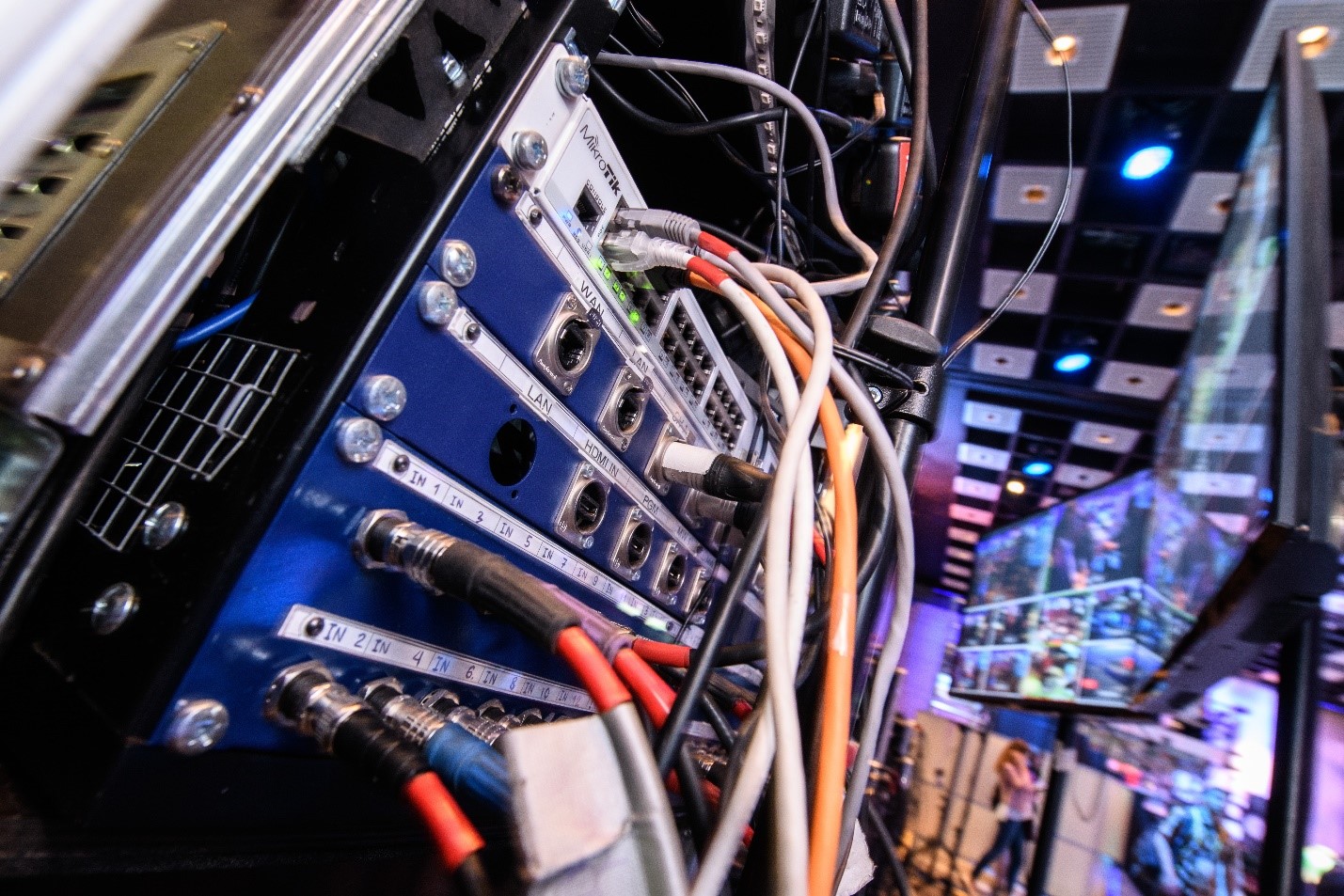

Кто был на PHDays в ЦМТ (Центре международной торговли), тот наверняка помнит, как там все устроено. Столы хакеров слева, столы защитников справа. Между ними макет города и несколько стоек с оборудованием. В стойках обычно находится оборудование, которое не имеет смысла или не интересно размещать в серверных. Это, например, шкафы с управляющими контроллерами для макета города, шкафы с оборудованием для АСУ ТП, какие-то точки доступа, коммутаторы и еще куча всего, что нужно вот прямо тут на площадке. Т.к. подготовка к мероприятию — это реально серьезный напряг для организаторов, то основной критерий для размещения и подключения оборудования в стойке сводится к одному — чтобы работало.

Так вот. 10 часов вечера, все уже устали от дневной суеты, громких речей и музыки. Наконец можно было пройтись по залу, поразмять ноги. Атакующие давно присматривались к незакрытым стойкам с коммутаторами и тут задались вопросом: «Что, если подключиться напрямую?» И давай пытаться подключить напрямую в один из таких коммутаторов свои ноутбуки и точки доступа. Благо, организаторов не было или они в явной форме не мешали.

Сначала наша команда смотрела издалека на эти попытки подключиться. Но мы всегда помнили, что для обеспечения целостности, конфиденциальности и доступности информации нужно бдеть за физической безопасностью. В том числе потому, что присутствие атакующей команды в сегменте в непосредственной близости от нашей сети нас совсем не радовало. Так что довольно скоро сформировалась группа крепких защитников от нескольких команд, которые вежливо просили не подключать свои небезопасные устройства к сети АСУ ТП, т.к. это могло привести к аварийной ситуации, и с нашим виртуальным городом могло что-нибудь произойти, например, пожар на НПЗ. Борьба шла с переменным успехом, но перевес оказался в пользу защитников.

Однако команды хакеров были достойные и находчивые. Пока борьба шла у стоек, атакующие подключили точку доступа непосредственно в коммутатор организаторов, сделав это относительно незаметно: коммутатор находился под столом, а все столы на мероприятии были накрыты такими большими скатертями. Но и это не прошло мимо команд защитников. Точку доступа мы отключили и стали ждать, пока за ней придет хозяин…

То был 2017-ый год. 2018-ый в части организации места, стоек и прочего не сильно отличался. Поэтому мы постарались учесть опыт прошлых лет, тактику вежливой силы и включить немного социальной инженерии. Зная, что ночью к нам будут пытаться подключиться атакующие, мы подготовились.

- Проанализировали все сетевое оборудование в нашей зоне ответственности.

- Получили к нему административный доступ (в этой ситуации самым стремным было сбрасывать пароль на MOX-коммутаторе ночью — пока мы второпях готовились к кибербитве, пароль от него был утерян).

- Настроили оповещение в случае изменений статусов портов коммутаторов.

- Еще что-то сделали.

И вот шла ночь Standoff уже 2018 года. Организаторов не было (совсем). Все в принципе повторялось. Атакующие сначала совершали единичные попытки подключиться, потом делали это все активнее и активнее. Но мы тоже учимся. Выставлять охрану не стали, но неиспользуемые порты на наших коммутаторах отключили. Чтобы по ошибке или специально не отключить какой-то контроллер, мы смешались с толпой людей, которые увлеченно что-то подключали в свободные порты, загадочно слушали wireshark и tcpdump. Помогали втыкать длинные патч-корды, искать работающие порты, что-то советовали — в общем, пытались не выделяться, но бдеть, чтобы наша защищаемая инфраструктура оставалась неизменной в части сетевых подключений. Был один случай: кто-то из атакующих подключил ноутбук в порт, линк не поднялся, но он упорно чего-то ждал в wireshark…

Если с физическими подключениями в 2018 году все было хорошо, то с беспроводной сетью такие штуки не прошли. И ночью пароль от точки доступа в шкафу АСУ ТП забрутфорсили и сразу получили доступ в защищаемый сегмент сети. Увидев кучу алертов, мы быстро разобрались, в каком сегменте и на каком порту происходила атака и отключили аплинк на точку доступа. Возможно, это было не совсем честно, но организаторы спали, и согласовывать действия по предотвращению атаки было просто не с кем…

В 2019 году организаторы мероприятия немного поменяли формат проведения CTF на PHDays, в том числе и площадку. Полные детали того, как это будет выглядеть, пока не известны. И возможно, вопрос физической защиты будет стоять не так остро. Но тем не менее нам обещают более интересное и сложное состязание. Уже осталось совсем немного времени, и мы узнаем, какие сюрпризы нам принесет PHDays-2019.

Илья Сапунов, руководитель группы проектирования Центра информационной безопасности компании «Инфосистемы Джет»