Ключи Passkeys — начало постпарольной эпохи? Не так быстро…

В мае 2023 года компания Google присоединилась к общему тренду отказа от паролей — и выкатила passkeys (ключи доступа), которые позволяют войти в аккаунт без пароля, а по пальцу, лицу, локальному пинкоду или аппаратному ключу. То есть авторизоваться в Google тем же методом, которым вы авторизуетесь в операционной системе (на смартфоне или ПК). Ранее об отказе от паролей заявила Microsoft.

По своей природе парольные ключи невозможно «потерять». Ими не может воспользоваться злоумышленник. Разработчики заявляют, что такие ключи надёжнее обычных паролей и даже надёжнее, чем 2FA через SMS, поскольку SMS легко перехватить.

Хотя некоторые говорят о начале постпарольной эпохи, всё-таки подобный оптимизм кажется слегка чрезмерным.

С мая ключи доступа поддерживаются на всех аккаунтах Google, а с июня — на некоторых аккаунтах Workspace и Cloud (тестирование). Браузер Chrome поддерживает парольные ключи с декабря.

Что это такое?

Ключи доступа как метод двухэтапной верификации (2-Step Verification, 2SV) — это более удобная и безопасная альтернатива паролям. Они работают на всех основных платформах и браузерах, позволяя входить в систему, разблокируя компьютер или мобильное устройство с помощью отпечатка пальца, распознавания лица или локального пинкода.

Чтобы создать ключ доступа, нужно перейти по специальной ссылке и авторизоваться в учётной записи.

После этого Google начнёт запрашивать ключ при входе или выполнении важных действий в аккаунте.

Сам ключ хранится на локальном компьютере или мобильном устройстве пользователя. Для доступа к нему устройство проверяет отпечаток пальца или лицо, или пинкод, чтобы подтвердить личность владельца.

В отличие от паролей, ключи доступа существуют только локально. Их невозможно записать или случайно передать злоумышленнику. Когда вы используете ключ входа, это доказывает, что вы имеете доступ к своему устройству и можете его разблокировать. В совокупности это означает, что ключи защищают также от фишинга, повторного использования паролей или утечки данных. По мнению разработчиков, это более надёжная защита, чем большинство современных методов 2SV (2FA/MFA).

Создание ключа доступа делает его вариантом входа в аккаунт Google. Остальные методы, включая пароль, по-прежнему работают при использовании устройств, которые пока не поддерживают ключи.

Ключи доступа остаются новинкой и пройдёт некоторое время, прежде чем они заработают повсеместно. Однако создание ключа уже сейчас даёт преимущества с точки зрения безопасности, считает Google, потому что позволяет более внимательно отнестись к остальным случаям входа в систему, без использования ключей, как потенциально приметам злоумышленника.

Как это работает?

Ключи работают по стандартной схеме асимметричной криптографии. Основным компонентом является закрытый ключ, который хранится на устройстве. При его создании соответствующий открытый ключ загружается в Google. Когда вы входите в систему, она просит устройство подписать уникальный вызов с помощью закрытого ключа. Устройство делает это только с одобрения пользователя, что требует разблокировки устройства. Затем система проверяет подпись с помощью открытого ключа. Вот и всё.

Такая схема гарантирует, что подпись можно передать только конкретной стороне (Google), а не фишинговым посредникам. Поэтому нет риска утечки и никакой фишинговый сайт не нанесёт пользователю вреда. Единственные данные, которые передаются на сервер в этой схеме — открытый ключ и подпись. Ничего из этого не содержит биометрических данных.

Поскольку каждый ключ можно использовать только для одной учётной записи, нет риска его повторного использования в разных службах.

Ключи доступа построены на протоколах и стандартах FIDO Alliance и рабочей группы WebAuthn. То есть это открытые стандарты. Любой веб-разработчик может внедрить такую схему для аутентификации пользователей на своих серверах.

Дополнительно о поддержке ключей на платформах Chrome и Android см. в документации для разработчиков.

Мультимодальная аутентификация

На самом деле, пароли уже стали очень привычны для среднего пользователя за многие годы их использования.

Среди самых распространённых методов аутентификации самым простым и безопасным считается сканирование отпечатка пальца (см. таблицу внизу). В то же время чуть более комфортным и естественным является ввод пароля (вторая строчка в таблице), хотя разница между ними не слишком велика.

Источник: «Мультимодальная аутентификация пользователей в «умных» средах: Исследование отношения пользователей» (arXiv:2305.03699v2, вторая версия препринта опубликована 23 мая 2023 года)

Интересно, что желание людей применять всё более сложные методы аутентификации возрастает, когда они остаются в одиночестве (или хотя бы в обществе супруга). На публике желание использовать серьёзную аутентификацию уменьшается:

Источник тот же

Будущее без паролей?

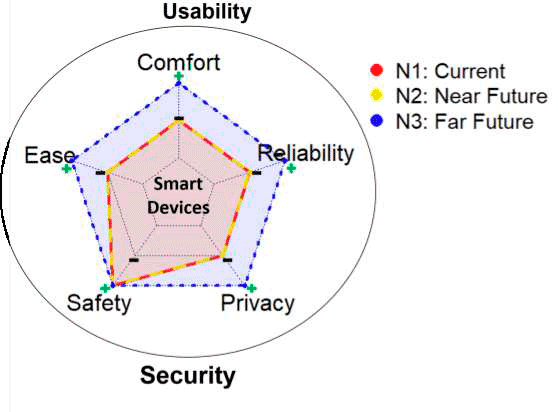

В целом человечеству ещё есть куда стремится на пути к улучшению аутентификации, а именно — для достижения баланса между комфортом, надёжностью, приватностью, простотой в использовании и безопасностью. Этот пентабазис изображён на следующей иллюстрации:

Будем надеяться, что Passkeys — шаг в правильном направлении. Но не стоит забывать, что среди всех методов аутентификации наиболее комфортным и естественным для пользователей по-прежнему остаётся ввод пароля (см. результаты исследования выше).

А в случае ключей доступа нужно помнить, что в данном случае утрата контроля над устройством (смартфоном) автоматически означает компрометацию аккаунта Google, потому что парольная защита отсутствует. Google сама признаёт проблему и пишет: «Любой человек, имеющий доступ к устройству и возможность разблокировать его, сможет войти в ваш аккаунт Google. Хотя это может показаться немного тревожным, большинству людей проще контролировать доступ к своим устройствам, чем поддерживать высокий уровень безопасности с помощью паролей и постоянно следить за попытками фишинга».

Возможно, мы действительно наблюдаем начало беспарольного будущего, но это ещё неясно. Некоторые специалисты считают WebAuthn сомнительным стандартом: «Он снимает почти все риски с поставщика услуг и возлагает всю ответственность на пользователя. Поскольку ключи — это просто строки, ничто не мешает нам хранить их где угодно. Мы уже делаем это — хранение ключей SSH или GPG — это то, что мы делаем каждый день. Однако это не относится к массовой публике. Я не могу представить себе бабушку, которая должна следить за тем, чтобы никогда не потерять этот файл, — пишет Михал Сапка, польский разработчик. — Как уже упоминалось выше, Apple и Google пытаются стать хранителями закрытых ключей. Поначалу это звучит замечательно: в аккаунте Google или Apple iCloud ключ будет храниться и синхронизироваться автоматически. Но после некоторых размышлений выясняется, что это не лучшая идея для большинства людей».

Во-первых, это небезопасно. Известно, что корпорации могут без причины заблокировать аккаунты пользователей. Во-вторых, это затрудняет одновременное использование разных экосистем, а тем более — альтернативных ОС и браузеров. То есть передавать свои ключи на хранение внешней стороне— не всегда хорошая идея, считают некоторые специалисты.

В любом случае, в самых защищённых системах отказываться от паролей пока рано.