Кампания фишинга Office 365 использует инверсию цветов, чтобы обмануть системы обнаружения

Аналитики компании PhishFeed обнаружили новый способ обмана систем обнаружения фишинговых сайтов при помощи инверсии цвета. Этот механизм был развернут на нескольких сайтах, нацеленных на учётные данные Microsoft Office 365.

Фишинг — метод, с помощью которого злоумышленники пытаются получить личные данные жертвы, например, пароли от соцсетей, реквизиты банковских карт и другое. Фишинговые сайты, как правило, маскируются под проверенные ресурсы. Чтобы выявить фишинговый сайт, существуют системы обнаружения, которые определяют, является сайт вредоносным или нет. Злоумышленники вынуждены обходить эти системы обнаружения, максимально достоверно имитируя целевой веб-сайт.

Поскольку программное обеспечение для распознавания изображений улучшается и становится более точным, новый метод, о котором рассказали эксперты компании WMC Global, обманывает механизм сканирования при помощи инверсии цветов изображения, в результате чего хэш изображения отличается от оригинала. Этот метод может помешать программе пометить изображение как недостоверное.

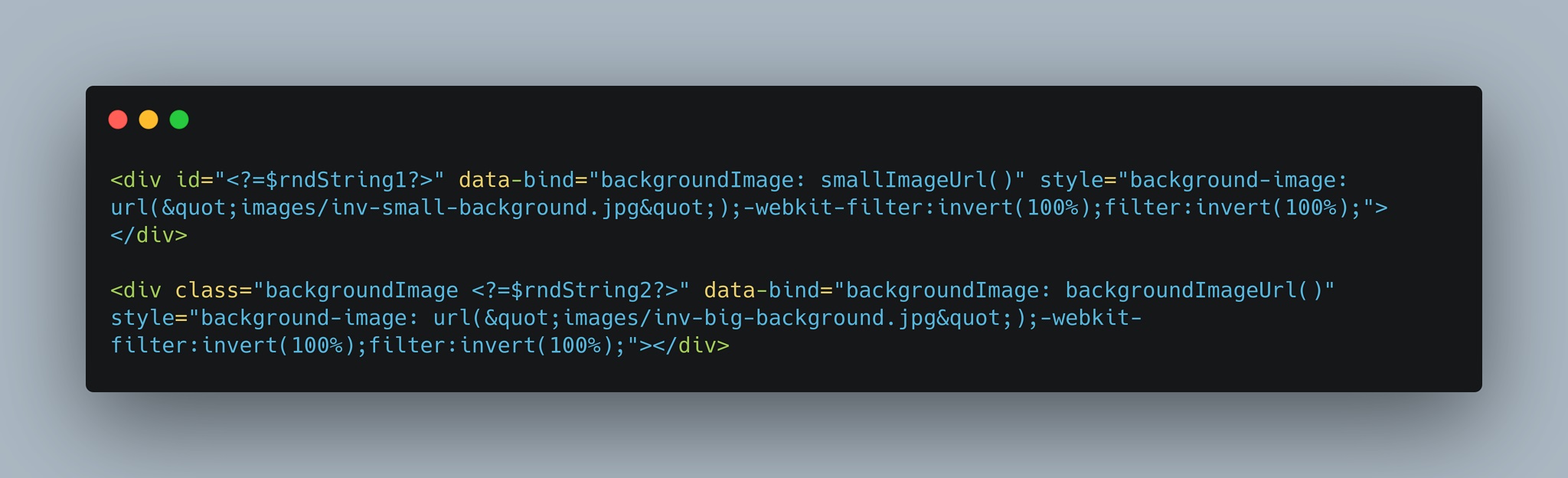

Однако пользователь, который зайдёт на сайт, скорее всего, заметит изменения. Чтобы избежать этого, злоумышленник сохранил инвертированное изображение и модифицировал код CSS index.php для возврата цвета изображения к исходному.

В итоге сайт выглядит безобидно для пользователей, но с поддельной формой входа, в то время как поисковые боты и механизмы сканирования вряд ли пометят изображение как отредактированный фон Office 365.

Как поясняют в WMC Global, инвертированное изображение было обнаружено в фишинговом комплекте Office 365. Команда PhishFeed изучила другие кампании, развернутые этим злоумышленником, и обнаружила, что один и тот же человек использовал данную тактику несколько раз.

В июле 2020 года аналитики компании Cofense Phishing Defense Center сообщили о фишинговой кампании, также нацеленной на Office 365. Злоумышленники пытались украсть учетные данные для входа в программу, убеждая пользователей принять новую политику конфиденциальности и условия использования. Для перенаправления жертв злоумышленник использовал Google Ad Services.

«Пользователь увидит важное сообщение, касающееся безопасности его данных. В теле письма говорится о принятии новых условий использования и политики конфиденциальности. В письме указано, что изменения прекратят работу всех активных служб в учетной записи пользователя. Вероятнее всего, жертва захочет узнать больше. При помощи Google Ad Services злоумышленник обошёл шлюзы электронной почты. Если пользователь нажмёт на любую из представленных ссылок, он окажется на фишинговом сайте», — пояснили в Cofense Phishing Defense Center.

В других фишинговых кампаниях, нацеленных на пользователей Office 365, использовались сервисы Google, Microsoft Azure, Microsoft Dynamics и IBM Cloud.