Как система управления инженерными данными спасает файлы от уничтожения криптовирусами

Комментарии (34)

17 мая 2017 в 19:37

+3↑

↓

Что мешает криптовирусу зашифровать сами файлы баз данных?17 мая 2017 в 19:50 (комментарий был изменён)

0↑

↓

Файлы баз Pilot не известны для криптовирусов18 мая 2017 в 00:03 (комментарий был изменён)

0↑

↓

Файлы вида »8352986c-a3e8–44bd-a8d0–0ab002553362» криптовирусы, скорее всего, шифровать не будут, т.к. это может повредить систему жертвы. Но даже если он поймет какой именно файл является базой, ему помешает еще один фактор. В системе Pilot сервер приложений и СУБД объединены в один процесс PilotServer.exe, а криптовирусы убивают процессы перебирая конечный список СУБД командами типа 'taskkill.exe /f /im sqlserver.exe'.

17 мая 2017 в 19:43

+1↑

↓

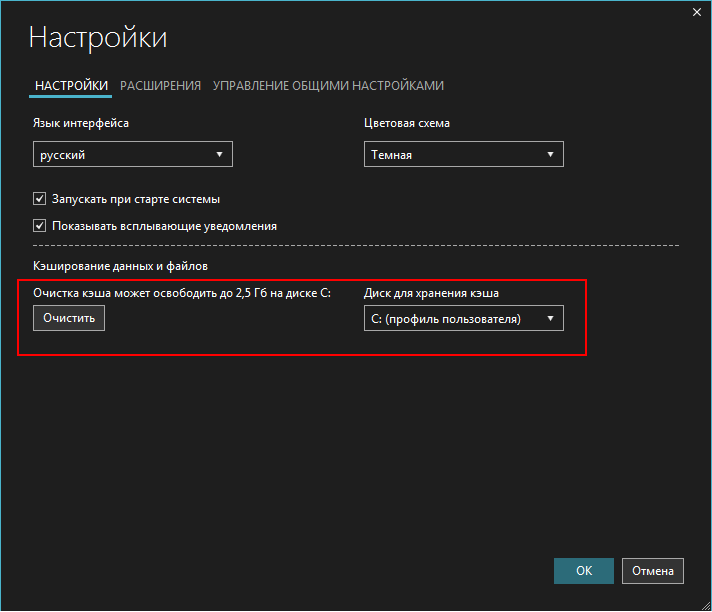

Как решается с размером диска —, а то получается увеличивается размер хранимых данных, а свободного места обычно меньше 20% от общего размера диска.

17 мая 2017 в 20:02

+1↑

↓

В клиенте есть команда для очистки кеша и его переноса на другие диски. Но в будущем хотелось бы добавить авто-очистку по квоте.17 мая 2017 в 20:07

0↑

↓

17 мая 2017 в 20:25

+1↑

↓

17 мая 2017 в 19:51

0↑

↓

Интересно столько написано статей о WannaCry А как они получают информацию кто заплатил? Столько зараженных машин и надо контроль вести учета кого разблокировать. Скорее всего они каким то образом связываются с клиентом скажем так? Или в вирусе прописано с какого кошелька отправлено? Как происходит вся система оплаты?17 мая 2017 в 19:54

0↑

↓

Это не к нам вопрос наверно) Это лучше у представителей антивирусных компаний узнать.17 мая 2017 в 20:06 (комментарий был изменён)

0↑

↓

Где-то в комментариях видел, что суммы выкупа якобы разные, видимо, по ним и определяют. Но не факт, что это правда.17 мая 2017 в 20:44

+2↑

↓

В многочисленных статьях о WannaCry на хабре была информация о том, что данный зловред не дешифрует файлы после получения требуемой суммы. Думаю данная информация отвечает на ваш вопрос.

17 мая 2017 в 20:00

+2↑

↓

Статья не интересная.

О боже мой Система контроля версий защищена от порчи данных на стороне клиента! КТо бы мог подумать!17 мая 2017 в 20:14

+1↑

↓

Скорее о том, как пользователям Pilot-ICE восстановить данные если заражение произошло на сервере и/или на клиенте.17 мая 2017 в 20:19

0↑

↓

Ая вот так и не понял, что делать при заражении сервера? Вирус просто возьмет и зашифрует весь образ виртуального диска не разбирая или весь файл базы данных

17 мая 2017 в 20:29

+1↑

↓

Так называемые «коммерческие криптовирусы», как правило, шифруют только определённые типы файлов, иначе операционная система станет неработоспособной и с пользователя не взять денег.

17 мая 2017 в 20:18

0↑

↓

В данном случае статья о том, как PDM-система защищена от порчи данных на стороне клиента. Система контроля версий — это способ реализации этой защиты. Наши пользователи не всегда знают, что такое система контроля версий, но они заинтересованы в сохранении собственных данных. Эта статья может быть дополнительным аргументом для IT-специалистов предприятий, чтобы убедить руководство и инженеров установить PDM-систему.

17 мая 2017 в 20:08

+1↑

↓

Извините, но такое чувство что автор этого ПО пытается «сорвать покровы» — наличие резервной копии любых данных в удаленном хранилище сводит опасность криптера к минимуму (и это в современном ИТ мире является стандартной практикой, как говорится админы делятся на 2 типа — те, кто делает бэкапы, и те, кто уже делает бэкапы). Кроме того, достаточно сомнительно выставлять преимуществом низкую популярность ПО (целью криптера оно не было и его авторы едва ли знали о существовании вашей системы).17 мая 2017 в 20:17 (комментарий был изменён)

0↑

↓

Пользователи Pilot хранят в системе весьма популярные для криптовымогателей типы файлов (PDF, DWG, DOCX и т.д. Но данные на сервере хранятся без признака типа. Это не было самоцелью при разработке, но такой побочный эффект при встрече с криптовирусами.17 мая 2017 в 20:22

0↑

↓

Для вирусов это файлы вида »8352986c-a3e8–44bd-a8d0–0ab002553362». Шифрование подобных файлов может приводить к неработоспособности ОС, поэтому они их не трогают.

17 мая 2017 в 20:30

0↑

↓

наличие резервной копии любых данных в удаленном хранилище сводит опасность криптера к минимуму

В самом начале стать:Рассматриваем самый экстремальный случай, когда резервной копии нет.

17 мая 2017 в 23:06

+1↑

↓

А разве файлы на вашем сервере — это не аналог резервной копии?17 мая 2017 в 23:07

0↑

↓

Ага, а потом автор берет и восстанавливает файлы с бэкапа (и не важно как он его называет, PDM/архив/копия/etc по сути это и есть бэкап, формат/местохранения которого просто не занесены в сигнатуры вируса из-за непопулярности данного ПО).18 мая 2017 в 00:15 (комментарий был изменён)

0↑

↓

«по сути это и есть бэкап, формат/местохранения которого просто не занесены в сигнатуры вируса»

>

Какую сигнатуру можно применить для файлов и папок вида

de736101–7c5b-4a90-ace9-a23a7f4e10a9

010d397a-cf8b-4c0a-87c1–604b1cd010a1

7888f5ac-e357–4898–8ee6–93d760f1109f

…

?18 мая 2017 в 06:31

0↑

↓

Что мешает криптотрояну посмотреть в реестре, в какую директорию вы установились, и зарубить там всё не глядя?

17 мая 2017 в 20:20

+1↑

↓

Резервные копии хранятся на той же системе, но в файлах с расширением не знакомым для вируса?

Странное решение, возьмут и добавят это расширение в код вируса. По сути это аналог других программ для бэкапа только с меньшими возможностями.17 мая 2017 в 20:21

0↑

↓

Это не бэкап. Это PDM-система.17 мая 2017 в 20:24

+1↑

↓

«но в файлах с расширением не знакомым для вируса?»

>

В файлах без расширений. Для вирусов это файлы вида »8352986c-a3e8–44bd-a8d0–0ab002553362»17 мая 2017 в 20:27

0↑

↓

Функция бэкапа в данном случае не более чем приятная возможность. Основная функция программы — это согласование документов и их последующее хранение.

17 мая 2017 в 20:23

+1↑

↓

Передавайте привет Седову Вячеславу Ивановичу! (Честно говоря, это «замазывание» своей функции не выполняет)17 мая 2017 в 20:44

0↑

↓

Да просто всё лишнее слегка замазано)

17 мая 2017 в 20:28

0↑

↓

А зачем на скринах такой странный блюр? Через него всё читается успешно даже глазами без особого напряга, это какие-то секретные данные?17 мая 2017 в 20:31 (комментарий был изменён)

+1↑

↓

Данные не секретные, в эксперименте заражалась тестовая база. Но при публикации скрины прошли стандартный процесс подготовки :)

17 мая 2017 в 22:21

0↑

↓

В целом, можно характеризовать как «храните свои данные в облаке с «корзиной» для удаленных файлов»,

18 мая 2017 в 00:25

0↑

↓

В статье описаны результаты реального эксперимента, с заражением как клиентской системы, так и серверной. Это не облачный случай :)