Как подружить Wi-Fi Mikrotik и TP-Link с помощью RADIUS

Хочу поделиться опытом использования нового User Manager в Mikrotik ROS 7 для Wi-Fi. Многое в статье типично, но есть моменты, найденные опытным путем.

Задача — покрыть Wi-Fi трехэтажное здание, подключить около 100 пользователей поэтапно с небольшими вложениями.

Все начиналось хорошо — для небольшого объекта купили Mikrotik — маршрутизатор RB750Gr3 и несколько точек доступа RB952, которые заодно управляемые коммутаторы. Настроил CAPsMAN, с несколькими SSID и VLAN, авторизация WPA2 PSK с проверкой MAC через Access List, ограничение скорости через Quenes. Работало просто и стабильно. Недостаток — сложность узнать MAC у пользователя, с учетом опции «случайный MAC» в устройствах. Зато удобно давать доступ по маске MAC, например для одинаковых ноутбуков.

Расстановка точек доступа и каналы просчитаны в Ekahau на перспективу расширения.

Пример одного этажа

Пример одного этажа

Для расширения покрытия «спонсоры» подарили много маршрутизаторов TP-Link TL-WR841. Почему TP-Link — не спрашивайте, будь они неладны… принцип «дают — бери». Не использовать их и ждать нормальное оборудование не вариант из-за будущих санкций «мы вам дарим, а вам не надо?…». Бюджет живет своей труднообъяснимой жизнью.

Первая мысль — прошить TP-Link DDWRT для поддержки VLAN, но на нашу аппаратную ревизию нет прошивок.

Пришлось придумывать «грабли» для интеграции TP-Link. Важно сделать единую простую авторизацию пользователей с привязкой к MAC, по возможности учет сессий и ограничение скорости.

Логично использовать EAP и единый RADIUS сервер (ранее его не было, AD в организации не используется). Как раз Mikrotik анонсировал новый User Manager в Mikrotik ROS 7 с поддержкой Wi-Fi EAP. В новой версии многое изменилось, документации толком нету. TP-Link тоже поддерживает Wi-Fi Enterprise (EAP).

RADIUS EAP

RADIUS EAP

Настройка RADIUS

Обновляем Mikrotik до ROS >7.

Устанавливаем пакет User Manager.

ROS 7.1 и User Manager

Создаем и подписываем сертификат

Самоподписанный сертификат

Активируем User Manager с нашим сертификатом

User Manager

Добавляем точки доступа с EAP.

Name — любое интуитивное. Secret — пароль одинаковый для точки, IP — адрес точки.

Для CAPsMAN адрес менеджера

Для TP-Link адрес точки

Для TP-Link адрес точки

Настройка CAPsMAN

Типичные настройки пропускаю, есть нюансы EAP.

Формат Caller ID — по MAC для привязки устройств к учетным записям

Caller ID

Авторизация на Radius — EAP сквозное.

EAP авторизация

EAP авторизация

Настройка TP-Link

Важно обновить TP-Link и настроить как Access Point со статическим IP, включить в VLAN WiFi, по другому он отказывался работать. Отключить встроенный DHCP, тк он бывает сам его включает.

Авторизацию выбрать WPA2 Enterprise. Важно указать адрес RADIUS из этого же VLAN WiFi, с другими подсетями он не работает. Пароль, которые в User Manager.

WPA2 Enterprise

Создание учетных записей

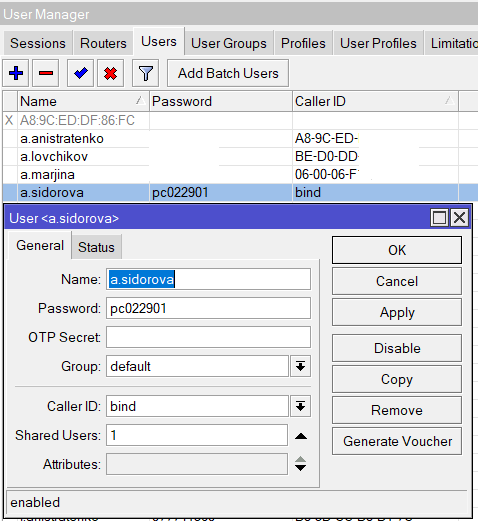

В User Manager создаем учётки пользователей. Caller ID указываем Bind — для запоминания MAC при первом подключении. Это избавляет от поиска МАС у пользователей.

Создание User

Создание UserПоявление МАС в поле Caller ID — означает успешную авторизацию пользователя.

При смене устройства у пользователя — вручную Caller ID сбросить на Bind.

Контроль точек и пользователей

Контроль запросов авторизации в статистике Router

Контроль запросов

Контроль запросовКонтроль авторизации по пользователям к сожалению отсутствует при таком зоопарке оборудования. При использовании Mikrotik можно настроить MAC Accounting и видеть сессии пользователей.

Лимитировать траффик и скорость в профилях User Manager также нет возможности по этим же причинам.

Подключение пользователей

Пользователь просто вводит логин/пароль!

В итоге:

Получилась единая сеть WiFi с единой авторизацией.

Качественные показатели работы WiFi не затрагиваю — это отдельная тема, не за бюджетные деньги)

Не важно в зоне действия какой точки находится пользователь — авторизация прозрачная.

Роуминг условный — между точками CAPsMAN переключение быстрое на основе уровня сигнала, между TP-Link дольше, но некритично 1–2 сек.

Не важно какое устройство подключается — смартфон, планшет, ноутбук.

Устройства с неавторизованными МАС игнорируются. При рандомных МАС убирается параметр Caller ID.

При развертывании AD, авторизацию пользователей легко перенастроить на NPS.