Как мы искали утечку данных в SimilarWeb

Доброго времени суток.

Все началось пол года назад. Работаем небольшой командой над проектом, проект уже запустили в сеть и он успешно работал несколько месяцев. Зашла как-то речь по поводу статистики посещения, источников переходов пользователей и тому подобное. Менеджеры прислали мне ссылку на страницу SimilarWeb с нашим ресурсом. То что я увидел, меня сильно озадачило. Помимо прочей информации, на странице есть информация о поддоменах, которые SimilarWeb нашел. Представьте себе мое удивление, когда я увидел в топ-5 поддоменах внутренние, которые используются только сотрудниками и недоступны извне (такие как jira.mycomp.org, ci.mycomp.org, git.mycomp.org).

На ум приходило только одно: у кого-то в команде стоит какая-то гадость, которая сливает данные по посещаемым URL. Часть команды работает удаленно, у всех разные операционные системы и браузеры. С каждым общался индивидуально, просил просканировать систему антивирусом, запрашивал список используемых расширений.

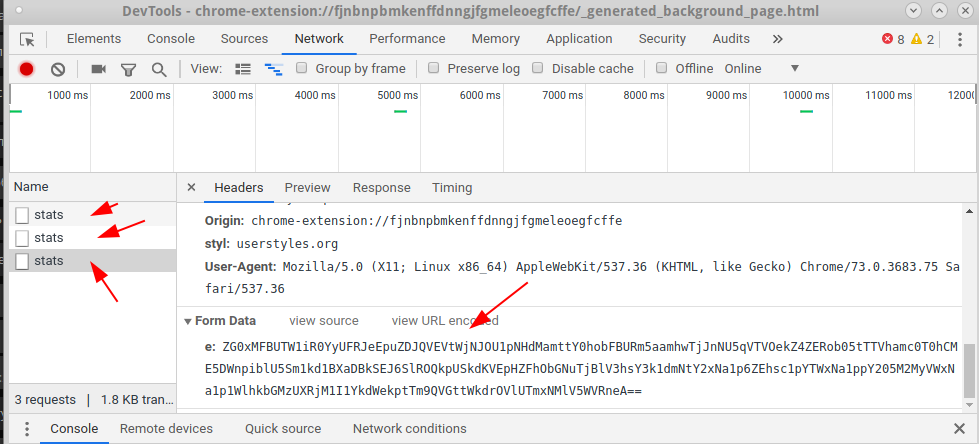

Гугление выдало несколько статей по поводу покупки компанией SimilarWeb расширения Stylish. Я поставил данное приложение к себе и убедился, что оно действительно сливает данные. Как это работает: при установки расширения, вы соглашаетесь с условиями сбора данных (причем на текущий момент приложение находится в магазине и не скрывает того, что данные будут собираться для SimilarWeb). Далее при переходе на любую страницу (даже на https), расширение в фоне начинает отправлять данные на url h___s://userstylesapi.com/tic/stats. Выглядит это так:

Параметр e в FormData содержит дважды завернутые в Base64 данные:

ZG0xMFBUTW1iR0YyUFRJeEpuZDJQVEVtWjNJOU1pNHdMamttY0hobFBURm5aamhwTjJnNU5qVTVOekZ4ZERob05tTTVhamc0T0hCME5DWnpiblU5Sm1kd1BXaDBkSEJ6SlROQkpUSkdKVEpHZFhObGNuTjBlV3hsY3k1dmNtY2xNa1p6ZEhsc1pYTWxNa1ppY205M2MyVWxNa1p1WlhkbGMzUXRjM1I1YkdWekptTm9QVGttWkdrOVlUTmxNMlV5WVRneA==

vmt=3&lav=21&wv=1&gr=2.0.9&pxe=1gf8i7h965971qt8h6c9j888pt4&snu=&gp=https%3A%2F%2Fuserstyles.org%2Fstyles%2Fbrowse%2Fnewest-styles&ch=9&di=a3e3e2a81

Таким образом при каждом клике передается информация по посещаемым URL.

Провели чистку рабочих и домашних компьютеров, удалил расширение у тех у кого оно было и написали в инструкцию на будущее. Дальше оставалось только ждать. Данные для SimilarWeb обновляются в течении одного месяца.

Однако, прошло два месяца, а ситуация не изменилась. Домены продолжали висеть в списке ресурса. Значит вычистили не все. Решили вычислить «доносчика» другим способом. Для каждого члена команды был создан специальный URL следующего вида: coder-124.mycomp.ru, coder-523.mycomp.ru и т.д. Дали задачу заходить на данный URL ежедневно и делать несколько кликов, процесс поставили на мониторинг, чтобы никто не забывал. После месяца издевательства над разработчиками мы все же получили плоды. Один из URL оказался в самом низу списка. Цель обнаружена, осталось понять каким образом данные сливаются.

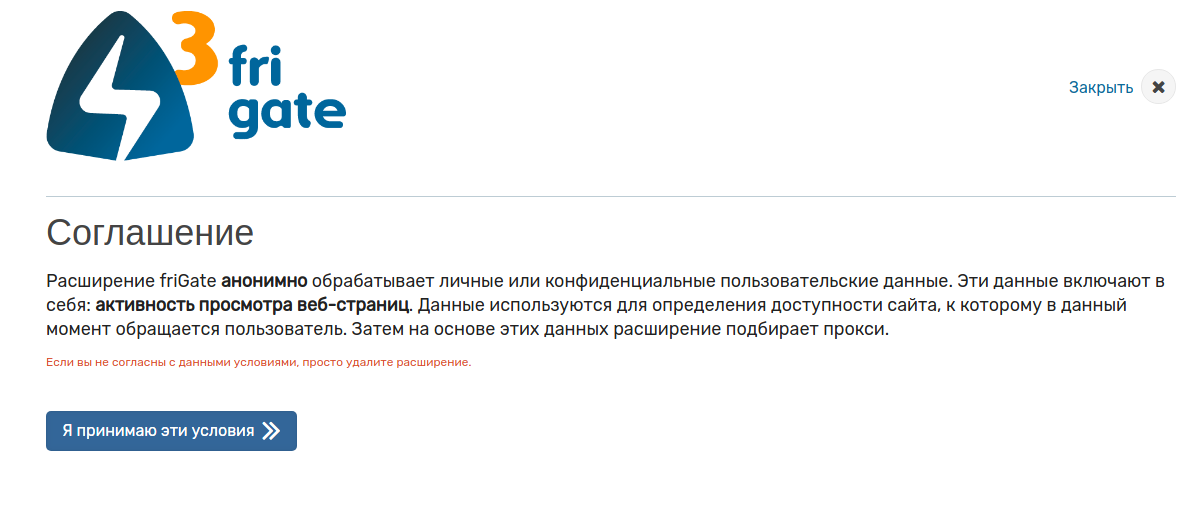

Результат удивил, данные сливает расширение Chrome… Но не Stylish… Как оказалось, данные сливает расширение Frigate. При установки расширение показывает следующее сообщение:

Допустим… Далее мы посмотрели каким образом оно передает эти данные:

При переходе на любую страницу на два URL (интересно, почему на два) отправляются следующие данные:

Параметр e в FormData содержит дважды завернутые в Base64 данные:

Y3oweE9ERTBKbTFrUFRJeEpuQnBaRDFzWW5keE1FeHBTVW8xZFhFeWFEY21jMlZ6Y3owMU56TXpNVFl6TWpVeU1EazJOemd3TURBbWMzVmlQV05vY205dFpTWnhQV2gwZEhCekpUTkJMeTltY21rdFoyRjBaUzV2Y21jdmNuVXZKbWh5WldabGNtVnlQV2gwZEhCekpUTkJMeTkzZDNjdVoyOXZaMnhsTG5KMUx5WndjbVYyUFdoMGRIQnpKVE5CTHk5bWNta3RaMkYwWlM1dmNtY3ZjblV2Sm5SdGRqMDBNREUxSm5SdFpqMHhMakU9

s=1814&md=21&pid=lbwq0LiIJ5uq2h7&sess=573316325209678000&sub=chrome&q=https%3A//fri-gate.org/ru/&hreferer=https%3A//www.google.ru/&prev=https%3A//fri-gate.org/ru/&tmv=4015&tmf=1.1

Я не думаю, что все эти данные нужны для подбора прокси сервера. Да и механизмы очень похожи.

Кстати, в расширении friGate Light такого функционала нет…

Вместо заключения.

Могу предположить, что если нашлось второе расширение, то найдется и третье, и четвертое. Скорее всего данный способ сотрудничества SimilarWeb с разработчиками браузерных расширений будет развиваться дальше. Призываю вас проверить свои расширения (Chrome, Firefox — не важно) и если найдете подобное, пишите в комментариях. Интересно знать, как глубока проблема.

И помните, большой брат всегда наблюдает за вами :)

Всех благ.