Исследование: Уязвимости криптотранспондера позволяют заводить без ключа более 100 моделей машин

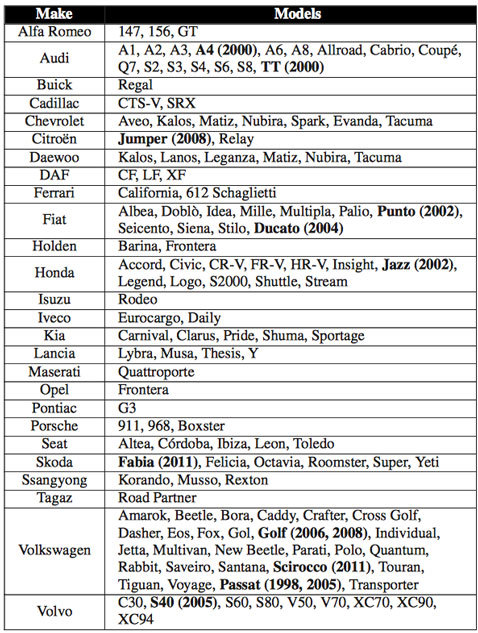

Европейские исследователи еще в 2012 году обнаружили серьезные уязвимости в криптотранспондере Megamos, который устанавлен в более 100 моделях автомобилей разных прозводителей (Audi, Ferrari, Cadillac, Volkswagen и т.п.). Найденные ими ошибки безопасности позволяли злоумышленникам заводить машины с функцией автозапуска без ключа.

Криптотранспондер Megamos в автоключе

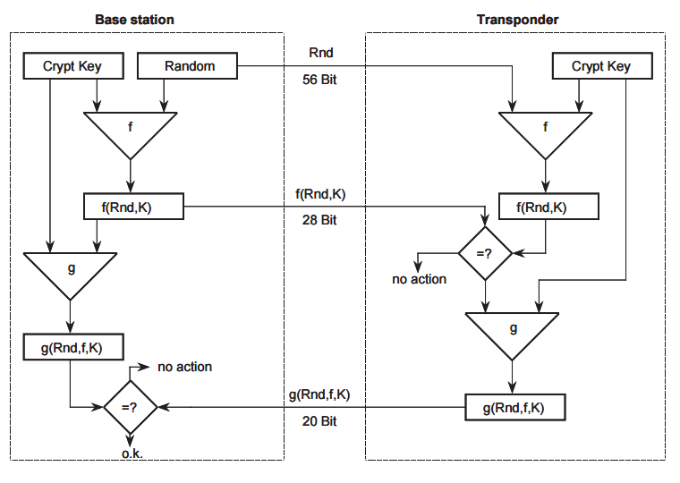

Исследователям удалось обойти все проприетарные механизмы безопасности транспондера, включая шифрование и протокол аутентификации, и реализовать три практических вектора атаки, которые позволяют узнать 96-битный секретный ключ устройства.

Схема процедуры аутентификации

В ходе одной из атак им удалось завести машину с помощью устройства, эмулирующего транспондер, всего за полчаса. Другой атаке практически невозможно противостоять в том случае, если у злоумышленника хотя бы на небольшое время есть доступ к машине и транспондеру (что возможно при аренде машины или при использовании валет-паркинга).

Список уязвимых автомобилей

При этом, как сообщает издание Net Security, исследователям удалось опубликовать свое исследование только сейчас из-за противодействия автопроизводителей. Так, в 2013 году их выступление на USENIX Security Symposium было заблокировано компанией Volkswagen, которая обратилась в Верховный суд Великобритании и добилась запрета на публикацию ключевых секций исследования. Теперь же оргкомитет USENIX получил разрешение на публикацию версии исследования, в котором опущена информация, которая могла бы позволить осуществлять атаки злоумышленникам без глубоких технических навыков.

В последнее время тема информационной безопасности автомобилей возникает довольно часто. Так в июле 2015 года автопроизводитель Land Rover объявил об отзыве более 65 000 машин, программное обеспечение которых содержало ошибку, приводящую к самопроизвольному отпиранию дверей.

Кроме того, двое исследователей на практическом примере показали журналисту издания Wired возможность различных атак, включая дистанционный перехват управления тормозами и коробкой передач автомобиля, который едет по хайвею в другом штате.

Jeep Cherookee 2014 года выпуска был оснащен системой FCA Uconnect, соединяющейся с мобильной сетью Sprint. Исследователи использовали баг в Uconnect, который позволяет взламывать автомобили на любом расстоянии (первоначально планировалось, что захватывать управление можно будет в рамках 100 метров работы direct-WiFi).

Благодаря уязвимости в Uconnect им удалось получить GPS-координаты, идентификационный номер, модель, дату выпуск и IP-адрес автомобилей, проезжавших неподалеку.

В ходе одной из демонстраций исследователи удаленно захватили управление джипом «Чероки», управлять стеклоочистителями, насосом омывателя, рулем, тормозами. В итоге джип был направлен в кювет.

В итоге компания Chrysler выпустила патч и решила отозвать более 1,4 млн автомобилей. Помимо этого, в прессу попадала информация о нескольких уязвимостях в электромобиле Tesla Model S (которые позже были устранены).

Ранее в этом году компания BT запустила инициативу, помогающую автопроизводителям выяснить, подвержены ли их машины кибератакам.

Угон автомобилей — не единственное, что может интересовать злоумышленников. Еще одно популярное направление деятельности заключается в разблокировке некоторых функций автомобиля, доступных только в более дорогих комплектациях. В 2013 году на форуме по информационной безопасности PHDays Кирилл Ермаков и Дмитрий Скляров рассказывали о взломе микроконтроллера управления автомобилем ECU (Electronic Control Unit) для разблокировки функций, позволяющих добиться максимальной эффективности систем машины. Слайды этой презентации можно посмотреть по ссылке.