Исходные тексты бота Gozi утекли в сеть

Subj, комплект исходных текстов бота Gozi ISFB (a.k.a Ursnif) опубликован в открытом доступе и доступен всем желающим. Вредоносная программа Ursnif является достаточно серьезным инструментом для работы с http и https трафиком на компьютере жертвы, она содержит в себе 32-битный и 64-битный компоненты полезной нагрузки для внедрения их в различные работающие процессы таких веб-браузеров как Google Chrome, Microsoft Internet Explorer, Mozilla Firefox, а также привилегированный процесс диспетчера сервисов Services.exe.

Ursnif начал активно использоваться киберпреступниками еще пять лет назад, а самые первые его версии вышли в свет еще в 2008 г. Злоумышленники активно использовали набор эксплойтов Blackhole exploit kit для распространения дропперов трояна. Недавно мы писали, что сам автор Blackhole получил семь лет тюрьмы. Gozi или Ursnif использовался злоумышленниками как похититель различной информации на системе жертвы, включая, учетные данные таких сервисов как FTP, Telnet, POP3, и IMAP.

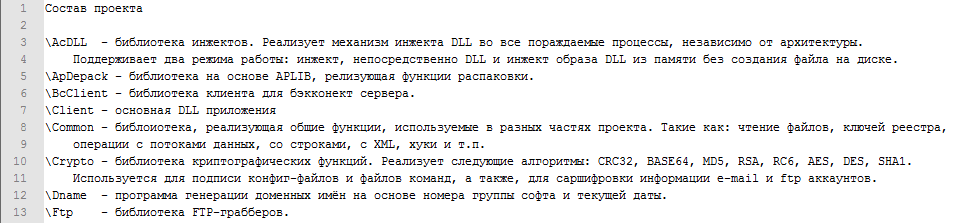

Комплект исходных текстов содержит достаточно подробное описание выполняемых ботом функций, а также предназначение его различных компонентов и файлов. Операторы управляют Ursnif посредством командного C&C-сервера, передавая ему соответствующие инструкции. Передаваемые боту файлы конфигурации и наборы команд подписываются с использованием асимметричного алгоритма RSA. В случае неверной подписи таких файлов, бот отбрасывает присланные ему данные.

Рис. Информация о части проекта Ursnif из файла Readme.

Бот использует шифрование файлов дропперов, а также файлов DLL, используемых в качестве полезной нагрузки, что усложняет их анализ антивирусными аналитиками. В качестве примера можно привести следующие файлы Gozi.

Файл дроппера ссылка.

Расшифрованное тело дроппера ссылка.

Извлеченный файл 32-битной DLL ссылка.

Извлеченный файл 64-битной DLL ссылка.

Gozi использует следующий доверенный раздел системного реестра для регистрации полезной нагрузки HKLM\System\CurrentControlSet\Session Manager\AppCertDlls. Он также перехватывает ряд системных функций различных библиотек Windows для получения контроля за системными функциями:

- CreateProcessAsUser (A/W)

- CreateProcess (A/W)

- CryptGetUserKey

- InternetReadFile

- HttpSendRequest (A/W)

- InternetReadFileEx (A/W)

- InternetCloseHandle

- InternetQueryDataAvailable

Так как Gozi внедряется в процесс Windows Explorer, он может контролировать оттуда создание всех интересующих его процессов, включая, вышеупомянутые веб-браузеры за счет перехвата функций CreateProcess и CreateProcessAsUser. Пример такого перехвата показан ниже на рисунке.

Рис. Часть исходного кода функции-перехвата kernel32! CreateProcess. Присутствие макроса _KERNEL_MODE_INJECT говорит о возможной руткит-составляющей бота.

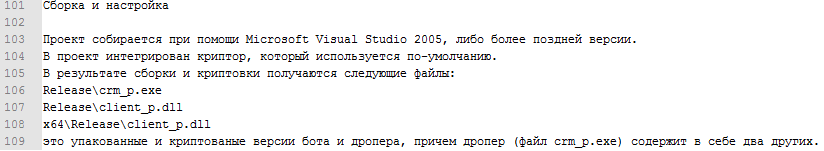

Рис. Информация о сборке проекта.

По данным исследователей IBM Security, на базе исходных текстов Gozi уже создан гибрид этой вредоносной программы с трояном Nymaim, подробнее об этом можно прочитать здесь. Антивирусные продукты ESET обнаруживают Gozi как Win32/PSW.Papras.