Хакеры используют PuTTY для заражения крупных компаний

Они используют троянскую версии SSH-клиента PuTTY и KiTTY SSH для развертывания бэкдора под названием «AIRDRY.V2» в системах крупных компаний. Первый известный пострадавший — Amazon. Кибератака приписывается группировке UNC4034 (также известна под названием Hermit и Labyrinth Chollima), которая «специализируется» на медиакомпаниях. Активность хакеров, похоже, является продолжением кампании Operation Dream Job , которая ведётся с июня 2020 года.

Атака начинается с того, что злоумышленники отправляют жертве email с заманчивым предложением о работе в Amazon, а затем отправляют сообщение в WhatsApp, где предлагают скачать ISO-файл («amazon_assessment.iso»).

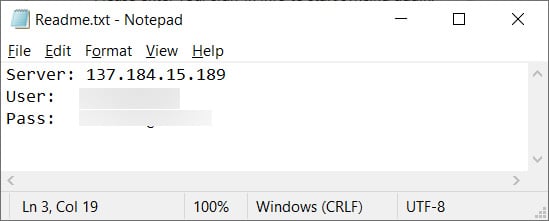

ISO включает текстовый файл («readme.txt»), содержащий IP-адрес и учётные данные для входа, а также троянскую версию PuTTY (PuTTY.exe), популярного консольного приложения SSH с открытым исходным кодом. Кроме того, появились злоумышленники, которые используют клиента KiTTY SSH, ответвление PuTTY, назвав файл «Amazon-KiTTY.exe».

Пока неясно, о чём хакеры говорили жертвам, но, как мы можем видеть, в итоге их убеждают открыть ISO-образ и использовать прилагаемый инструмент SSH и учётные данные для подключения к хосту и прохождения небольшого теста для оценки навыков.

Однако PuTTY, которым щедро делятся хакеры, был изменён. В него добавили вредоносную полезную нагрузку, что сделало заражённую версию значительно больше легальной утилиты. Поскольку исполняемый файл PuTTY был скомпилирован из легитимной программы, он полностью функционален и выглядит точно так же, как обычная программа.

Однако хакеры модифицировали connect_to_host() функцию PuTTY таким образом, что при успешном SSH-подключении с использованием заданных учётных данных программа развёртывает вредоносную полезную нагрузку шелл-кода DAVESHELL в виде библиотеки DLL («colorui.dll»), упакованной с Themida.

Чтобы сделать запуск шеллкода незаметным, вредоносный PuTTY использует уязвимость перехвата порядка поиска в инструменте управления цветом Windows «colorcpl.exe» для загрузки вредоносной DLL. DAVESHELL действует как дроппер последней полезной нагрузки, бэкдора AIRDRY.V2, который выполняется непосредственно в памяти.

Схема атаки на основе PuTTY

Схема атаки на основе PuTTY

AIRDRY.V2 может активничать поверх HTTP, файлов или SMB по именованному каналу, пытаясь подключиться к одному из трех жестко закодированных адресов C2 пять раз, прежде чем перейти в спящий режим на 60 секунд.

Хотя у бэкдора есть технические возможности для использования прокси-сервера и отслеживания активных сеансов RDP, в версии, изученной Mandiant, эти функции отключены по умолчанию. В AIRDRY.V2 поддерживаются следующие девять команд:

Загрузить основную информацию о системе.

Обновить интервал маяка на основе значения, предоставленного сервером C2.

Деактивировать до новой даты и времени начала.

Загрузить текущую конфигурацию.

Обновить конфигурацию.

Keep-alive.

Обновить интервал маяка на основе значения в конфигурации.

Обновить ключ AES, используемый для шифрования запросов C2 и данных конфигурации.

Загрузить и запустить плагин в памяти.

По сравнению с предыдущей версией AIRDRY новый вариант поддерживает меньше команд, но выполнение плагина в памяти и обновление ключа AES для связи C2 — это новые возможности.

Сокращение количества поддерживаемых команд не влияет на универсальность бэкдора, потому что получение плагинов из C2 открывает возможности для более тонких атак.

Чтобы проверить наличие троянских версий PuTTY, вы можете просмотреть свойства исполняемого файла и убедиться, что он имеет цифровую подпись «Саймон Тэтэм». К сожалению, легальная программа KiTTY обычно не подписывается разработчиком. Так что должна быть загружена в службу сканирования на вирусы (например, VirusTotal) для проверки.