Хакер, криптограф или экстрасенс. Обыкновенное волшебство

На грани: искусство крипто-хакинга или волшебство

В 2007 году в Калифорнии, по заказу властей штата, во время предвыборной компании за короткий срок были собраны несколько сильных хакерских команд, которые проанализировали применяемые системы электронных машин для голосования и, о «ужас», показали чудовищную слабость каждой из них. Поразительно, что за более чем десятилетний срок использования компьютерных систем на выборах верховной политической власти в США (номинально наиболее демократичной страны мира), оборудование для голосования официально не подвергалось всесторонней, независимой аудиторской проверке на безопасность. Изготовители предоставили полную документацию, внутренние технические описания и тексты исходных кодов программ. Срок на исследования был ограничен тремя неделями, но их оказалось вполне как достаточно для демонстрации слабой защиты всех электронных систем голосования от злоупотреблений и манипуляций голосами избирателей.

Результаты, проводимые привлеченными профессионалами компьютерной безопасности из разных американских университетов, в которых находятся авторитетные лаборатории защиты информации, не порадовали. Хотя намеренно встроенных «черных ходов» в кодах ни одной из программ выявлено не было.

Например, когда важные пароли доступа в одной системе вообще не изменяются и зашиты в код программы, а в другой вычисляются по нехитрому алгоритму на основе серийного номера машины, злоумышленнику не требуется никаких черных ходов, коль скоро он может легко зайти через парадный.

Дыры в защите, как показали хакеры, позволяют, например, до начала выборов подменять официальную карту памяти на «левую», заранее запрограммированную перераспределять все отдаваемые голоса в пользу одного из кандидатов, или же просто перебрасывать голоса между кандидатами, если их всего двое. Либо, скажем, в другом случае показано, что слабость в защите системы позволяет злоумышленнику превратить официальную, уже активированную карту избирателя в такую смарт-карту, которая обеспечивает, грубо говоря, «вбрасывание фальшивых бюллетеней», т.е. добавляет в учет произвольное число нужных голосов. Подготовленные хакерами отчеты с перечислением всевозможных слабостей машин голосования занимают многие и многие десятки страниц. По итогам этих тестирований одни системы уже лишены выданных прежде сертификатов, дающих допуск к выборам, другие направлены на срочную доработку и пересертифицирование.

Однако, по мнению специалистов в сфере защиты информации, изучавших проблему, все данные машины имеют подсистемы безопасности в качестве дополнительной пристройки, а не фундамента, на котором выстроена архитектура. Поэтому сделать из них реально безопасную конструкцию невозможно в принципе. Ибо, как показывает опыт, всякая новая заплатка-патч всегда несет в себе и потенциальную угрозу новых слабостей, а положить конец этой порочной череде заплат для заплат еще никому не удавалось.

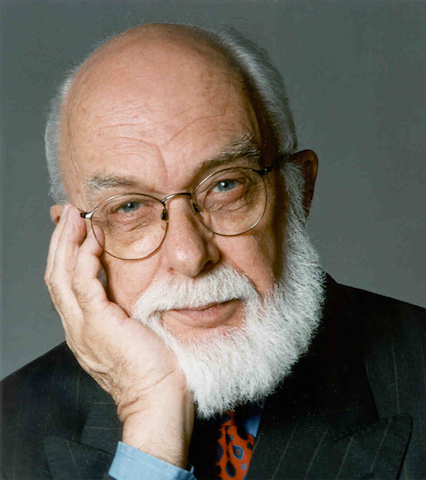

Криптограф, профессор информатики Пенсильванского университета, возглавил самую многочисленную из хакерских групп тестирования в Калифорнии. И вот, мы плавно подошли к моменту рассказа о известном в криптографических кругах исследователе Мэтте Блэйзе (Matt Blaze).Мэтт Блэйз

Мэтт Блэйз, будучи отнюдь не экстрасенсом, в 2007 году принял «вызов Рэнди».«Вызов Рэнди»

Нет! волшебству, магии, экстрасенсорике… — точка зрения закоренелого скептика. Ярчайшим представителем данной категории человечества является маг-иллюзионист Джеймс Рэнди. К старости ему «поднадоело обманывать зрителей фальшивыми чудесами и фокусами» и он решил посвятить следующую часть своей жизни разоблачению всевозможной «паранормальщины». Будучи профессиональным фокусником, он знаком с технологией фокусов не по наслышке, и для него люди, которые называют себя магами, парапсихологами, экстрасенсами, ясновидящими, шаманами, «колдунами,»предсказывающими будущее", «корректирующими карму» на самом деле делают то же самое, что и делал он почти всю свою жизнь — попросту фокусничают. Он стал создателем образовательного фонда Джеймса Рэнди или, кратко JREF. Фонд занимается расследованиями и демистификацией всевозможных «волшебств». Цель — привить людям основы критического мышления, скептицизма и научных методов анализа.

Был объявлен приз в размере 1 миллиона долларов любому, кто продемонстрирует свои сверхъестественные способности в условиях надежно контролируемого эксперимента. В течении нескольких десятилетий многие «маги и волшебники» пытались заполучить немаленький приз, однако доказать свои «волшебства» в строгих условиях научного тестирования JREF никому не удавалось.

Так продолжалось до 2007 года. Приблизительно 50 человек в год заполняли заявки, но, на деле лишь несколько человек в месяц пробывали пройти предварительные испытания. Вот на этом путь чудотворцев в данном испытании и заканчивался.

Из числа претенденток нельзя обойти вниманием Наташу Лулову — хотя бы потому, что она наша соотечественница.

Газета «На грани невозможного», №25 (304), 2002 год:

Российская десятилетняя девочка, которая, впрочем, уже три года живёт со своими родителями в нью-йоркском Бруклине, приняла вызов завзятого скептика и решила продемонстрировать перед всем миром, что имеет право на приз в миллион долларов. Для этого Наташе предстояло доказать, что она с завязанными глазами может читать и различать цвета. И вот Наташа появилась в манхэттенском офисе Рэнди — со своей мамой, адвокатом и «инструктором» по имени Марк Комиссаров — тоже выходцем из России, который дома был инженером-химиком.

Итак, видеокамеры включены, мать Наташи Ольга завязывает ей глаза специальной повязкой с прокладками из чёрной каучуковой губки. В течение почти целого часа «разогрева» инструктор, иногда переговариваясь с девочкой по-русски, кладёт перед ней листы цветной бумаги и ряд карточек, на каждой из которых напечатано какое-нибудь простое слово. Наташа напряжена, нервно крутит головой из стороны в сторону, иногда трётся подбородком о плечо, наклоняется вперёд. Гримасы искажают её лицо. Но цвет и слова называет верно. Наконец, она объявляет, что к эксперименту готова.

Теперь к делу приступают ассистенты Рэнди. Девочку спрашивают, сколько из десяти слов она предполагает отгадать. «Все десять», — уверенно говорит Наташа и затем доказывает это на деле. Точно так же уверенно и правильно идентифицирует она цвет каждого из листов бумаги. Когда повязку с глаз сняли, Наташа не могла скрыть торжествующую улыбку.

Чудо? Не спешите. Теперь неординарные способности девочки будет проверять сам Джеймс Рэнди.

Под изумленными взглядами присутствующих он подаёт Наташе пару очков наподобие тех, в каких ныряют пловцы, однако линзы очков закрыты каучуковой губкой и алюминиевой фольгой. Под пристальным наблюдением Рэнди Наташа снова успешно доказывает свои сверхспособности.

Несгибаемый Рэнди усложняет условия эксперимента. Он заклеивает лентой края очков, по всему периметру. Наташа всё равно отвечает правильно. Тогда он наклеивает ещё одну дополнительную полоску светонепроницаемой плёнки поперек переносицы Наталии. «Пожалуйста, говорите только по-английски», — предупреждает исследователь инструктора Комиссарова и его ученицу. — Наталия, не тритесь лицом о плечо и не вытягивайте шею". Такие движения — и это отлично знает Рэнди — предназначены обычно для того, чтобы постепенно ослабить натяжение клейкой ленты.

Но что это? Экстрасенсорные способности Наташи вдруг начисто исчезают, «испаряются»! Снова и снова она проваливает эксперименты — один за другим. Она уже не в состоянии идентифицировать ни слово, ни цвет.

После часа безуспешных попыток адвокат девочки признаёт поражение. Наташа плачет. У неё пепельно-серое утомлённое лицо и потерянные глаза загнанного волчонка. В чём же дело?

Объяснение Рэнди было простым. Вначале опыты шли успешно, но исследователь-скептик всё равно был внутренне убеждён, что это всего лишь трюк. Он стал искать разгадку. И, в конце концов, заметил у девочки необычную вогнутость переносицы. Тогда-то он и предположил, что при поворотах и наклонах головы Наташа использует крошечный, с волосинку зазор между повязкой и переносицей, чтобы правым глазом глянуть влево, а левым — вправо. Заклеив плёнкой переносицу девочки, Рэнди, если можно так выразиться, заблокировал просвет. И разоблачил обман, задуманный Наталией (и Комиссаровым). Так — уже в 2002 году — рухнул ещё один миф. Один из сотен.

Хакер-аналитик Мэтт Блэйз заинтересовался конкурсом, лишь "… по той причине, что в JREF — для подогрева интереса к их конкурсу — решили привлечь довольно модную среди публики тему шифров".

Условия теста были таковы: в надежный сейф в штаб-квартире JREF Рэнди в запечатанном виде спрятал некий особый предмет и объявил, что отдаст миллионный приз тому, кто с помощью своего чудесного дара правильно угадает и опишет, что за вещь положена в тайник.

Что бы исключить жульничество со стороны скептически настроенного Джеймса Рэнди, он опубликовал своего рода «цифровое обязательство», в котором описал эту вещь в зашифрованном виде. Выглядел этот код следующим образом:

0679

4388

66/27

5 -14

Для хакера-криптографа Мэтта Блэйза данных чисел оказалось вполне достаточно, чтобы совершенно точно угадать и описать предмет, спрятанный в сейфе JREF, при этом не будучи «волшебником». Одним лишь напряжением своих ментальных способностей он выиграл приз в миллион долларов. Правда, от приза Мэтт Блэйз отказался. Он показал, что "… искусство хакинга и криптографии действительно находится на очень тонкой грани между обычным и сверхъестественным. Поэтому даже когда каждый отдельный шаг анализа вполне можно объяснить рационально, итоговая картина все равно выглядит поразительно — словно чудо".

Для одаренного хакера даже минимальной утечки оказывается вполне достаточно, чтобы скомпрометировать всю систему. Подумав некоторое время над данной задачкой Мэтт предположил, что первые 10 цифр, могут означать ISBN, стандартный международный номер книги. И правда есть такой номер – «0-679-43886-6» в учебном словаре Уэбстера, выпущенном издательством Random House в 1995 году (даную книгу нашел в библиотеке, хотя, по его словам, это и было самой сложной частью решения задачи ). Следующие три цифры после разделителя-слэша (27 5) были предположены номером страницы, а две последние (14) – номером строки. Координаты вывели Блэйза на словарную статью, дающую определение термину «компакт-диск». В сейфе действительно был спрятан компакт-диск.

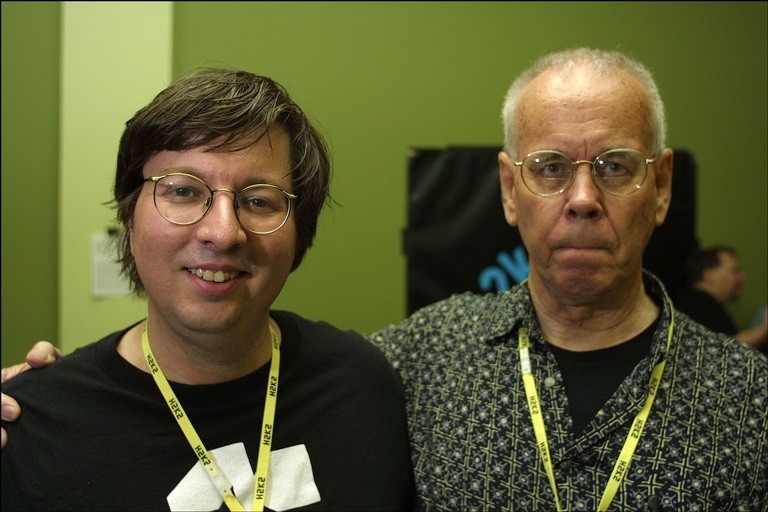

Мэтт Блэйз и Джон Янг

www.crypto.com — персональный веб-сайт Блэйза ( с эффектным адресом). В 1993 году он защитил диссертацию по Computer Science в Принстоне и всерьез занялся проблемами защиты информации в интернет-протоколах. C 1994 года он работал в корпорации-гиганте AT&T, где занимался защитой данных. Проработав там 10 лет, в 2004 ушел из компании и начал заниматься преподавательской деятельностью в Пенсильванском университете. Еще в 1994 году стал известен, одним из немногих был допущен к анализу телефонного шифратора «Клиппер-чип», разработанного американским Агентством национальной безопасности.

Шифратор «Клиппер-чип» — устройство (1990) для повсеместного внедрения в телефоны. С одной стороны такое устройство давало гражданам возможность для конфиденциального общения, а с другой – предоставляло федеральному правительству особый ключ доступа, позволявший без проблем прослушивать любой зашифрованный разговор.

После изучения устройства Мэтт Блэйз, манипулируя его параметрами, ввел шифратор в такой режим работы, когда особый ключ властей оказался бесполезным и не давал доступа к засекреченной связи. Для обычных граждан это оказалось бы вторжением государства в личную жизнь. После этого, вся правительственная программа Clipper была свернута.

Самым заметным достижением «группы Блэйза» можно считать исследование полицейских систем телефонного прослушивания, проведенное в 2005 году. Группе Блэйза был выделен солидный грант (Национальным научным фондом США в рамках большой антитеррористической программы по укреплению компьютерной безопасности ) на поиски новых эффективных технологий перехвата в условиях современных систем связи. Для изучения применяемых средств перехвата, было проведено исследование общедоступных открытых источников.

И вот, снова были обнаружены серьезнейшие конструктивные слабости в аппаратуре прослушивания телефонов. Уязвимость таких прослушек: для того что бы отключить систему прослушивания, объекту слежки достаточно было всего лишь послать в линию тоновый сигнал «освобождение канала», известный как «си-тон», который «жучок» прослушки подает магнитофону в те моменты, когда телефон не используется. На качество передачи речи в канале это не влияет, зато стабильно блокирует работу магнитофона прослушки. Группой на практике было продемонстрировано, что системой прослушивания с легкостью может воспользоваться даже абсолютно не сведущий в технике человек. А более изощренный злоумышленник подключением телефона к компьютеру с соответствующей программой, манипулирующей сигналами набора, может обмануть аппаратуру прослушивания самыми разнообразными способами.

Можно заставить ее регистрировать не те входящие и исходящие номера звонков, имитировать ложные звонки, подавать на запись магнитофона фиктивные разговоры.

Полицейские власти поначалу ссылались на то, что результаты Блэйза относятся к устаревшим аналоговым телефонным линиям, но ведь прослушивание ведется непосредственно на цифровых АТС. Однако группа Блэйза показала, что их результаты актуальны и для цифровых технологий. По какой-то неясной причине ФБР в 1999 году настояло, чтобы и «в новых телефонных системах тоже оставался сигнал «освобождение канала», нужный для управления работой магнитофонов аппаратуры прослушивания».

В 2002 году Мэтт Блэйз решил проверить метод криптоанализа на чём-нибудь ещё, кроме компьютеров. Его выбор пал на область замков и ключей, так как именно отсюда компьютерная безопасность позаимствовала многие термины и метафоры. Перелопатив множество литературы по слесарному делу и работе запирающих механизмов, Блэйз вскоре открыл «страшную тайну» английских замков с мастер-ключом.

Такого типа замки повсеместно используются уже более века в разного рода учреждениях, офисных зданиях, больницах-санаториях, короче говоря всюду, где в дверях установлены единообразные запоры, которые обслуживает один и тот же слесарь. Ради удобства слесаря все такие замки имеют две открывающие комбинации в расположении штифтов — одну индивидуальную для ключа хозяина и одну общую для мастер-ключа. По иронии судьбы, эта схема очень напоминает конструкцию «клиппер-чипа», где тоже было два ключа — для владельца телефона и для властей. И теперь именно Блэйзу довелось публично скомпрометировать также и механические замки. Применив к конструкции методы криптографического анализа, эффективно сужающие область перебора возможных вариантов, ученый показал, что имея под рукой лишь один замок и открывающий его ключ, можно за несколько минут вычислить и подобрать форму универсального мастер-ключа. Иными словами, для открывания всех замков в здании нужен лишь напильник и не больше десятка ключей-заготовок для опробования вариантов.

Позже Блэйз всерьез взялся за исследование взаимосвязей между реальными системами безопасности, используемыми для защиты в физическом мире, и программными / криптографическими системами, применяемыми в мире электронном. «Вскрытие сейфов на взгляд компьютерного ученого» — статья ученого на данную тему.

Специалисты, которые работают с сейфами и сейфовыми замками, считают, что Блэйз совершил абсолютно безответственный поступок, опубликовав сведения не предназначенные для разглашения. Их принято было передавать ( как странно это не звучало бы) из уст в уста, от ученика к учителю. Литература на эту тему если и существует, то доступ к ней ограничен.

Когда Блэйз оформил свою работу в виде статьи для журнала IEEE Security and Privacy, ее препринт привлек внимание корреспондента газеты New York Times, где история и получила широкую огласку. За несколько дней ящик электронной почты Блэйза наполнили письма от разъяренных профессионалов, главным образом специалистов по замкам, обвинявших автора в том, что он не только полный идиот (поскольку любому уже и так известно о его «открытии»), но и безответственный человек (поскольку описанный метод очень опасен и его нельзя публиковать). Профессионалам, похоже, и в голову не пришло, что оба обвинения взаимно исключают друг друга. А еще были сердитые письма третьего рода, предполагающие, что описанный Блэйзом метод скорее всего не будет работать, поскольку он не специалист и понятия не имеет о том, как на самом деле работают замки...

Выходит, выпускающая замки индустрия (а так же взломщики) прекрасно знает об уязвимости системы более ста лет, однако не делает абсолютно ничего, чтобы изменить ее, полагаясь на принцип «слабости надо держать в секрете».

Интересно то, что на сегодняшний день уже вполне очевидно, что открывание замков без ключа стало одним из самых любимых занятий компьютерных профессионалов, развлекающихся этим в качестве хобби или даже своеобразного спорта. Уже несколько последних лет на ежегодных хакерских конференциях вроде DefCon и HOPE непременно проводятся соревнования по вскрытию замков на время.

Во все времена всякая власть с опаской и подозрением относилась к компетентным людям, хорошо знающим свое дело, а потому имеющим тенденцию к самостоятельному мышлению и независимым суждениям. Давным-давно они считались шаманами, волшебниками, а с наступлением эры высоких технологий их стали называть «хакеры». Уже заметна тенденция к тому, что не только обычные люди, но и даже политики в госструктурах понемногу начинают воспринимать и хакеров, и их значение для общества в корне иначе. Однако процесс этот идет весьма непросто и противоречиво. Увы пока в структурах, обладающих властью и влиянием, понимание хакинга нормально лишь в том случае, если «хакеры» работают непосредственно на тебя. За компьютерные преступления в судах США ныне выносят несоразмерно суровые приговоры со сроками заключения, намного превышающими наказания за умышленные убийства. А правовая картина в целом пестрит совершенно абсурдными ситуациями.