GPS: глушилки, спуфинг и уязвимости

Династия GPS-спуферов за работой

Я писал, как угоняли дронов, «взламывая» их GPS, наткнулся на замечательного персонажа — Тодда Хампфриса — который не только воспроизвел «угон беспилотника», но и побудил студентов «угнать» яхту.

GPS Spoofing

Spoofing атака на GPS — атака, которая пытается обмануть GPS-приемник, широковещательно передавая немного более мощный сигнал, чем полученный от спутников GPS, такой, чтобы быть похожим на ряд нормальных сигналов GPS. Эти имитировавшие сигналы, изменены таким способом, чтобы заставить получателя неверно определять свое местоположение, считая его таким, какое отправит атакующий. Поскольку системы GPS работают измеряя время, которое требуется для сигнала, чтобы дойти от спутника до получателя, успешный спуфинг требует, чтобы атакующий точно знал, где его цель — так, чтобы имитирующий сигнал мог быть структурирован с надлежащими задержками сигнала.

Атака спуфинга GPS начинается, широковещательно передавая немного более мощный сигнал, который указывает корректную позицию, и затем медленно отклоняется далеко к позиции, заданной атакующим, потому что перемещение слишком быстро повлечет за собой потерю сигнальной блокировки, и в этой точке spoofer станет работать только как передатчик помех. Одна из версий захвата американского беспилотника Lockheed RQ 170 в северо-восточном Иране в декабре 2011, это результат такой атаки.

Spoofing GPS был предсказан и обсужден в сообществе GPS ранее, но никакой известный пример такой вредоносной атаки спуфинга ещё не был подтвержден.

Под катом несколько полезных видео со сценариями атак на GPS, анализ криптографических решений, используемых в навигации, обнаружители глушилок, спуферов, ну и обзор нескольких портативных GPS-глушилок, которые я поразбирал в Хакспейсе.

Выступление на TED главного GPS-угонщика, короля спуфинга.

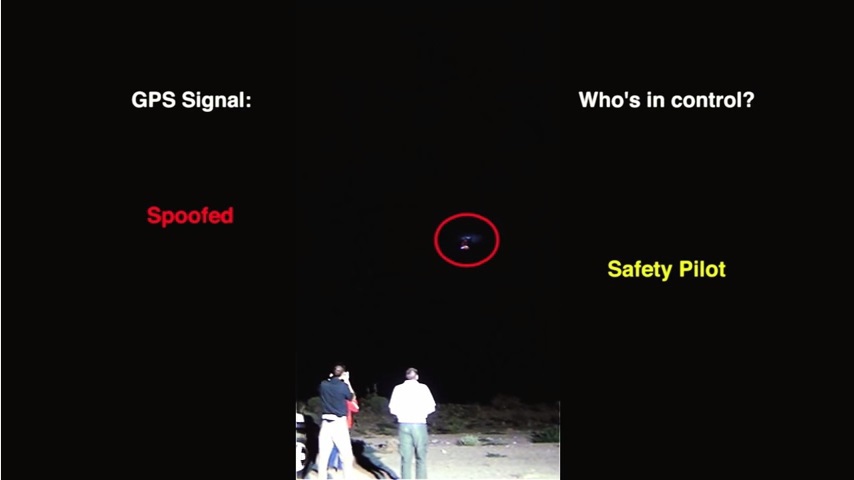

Кто управляет дроном: вы или хакер?

Студенты охотятся не на бабушек-процентщиц, а на многомиллионные яхты

29 июля 2013 студентам из университета Остина, Техас, удалось отклонить от курса 213-футовую яхту (стоимостью $80 млн) с помощью метода GPS-спуффинга.

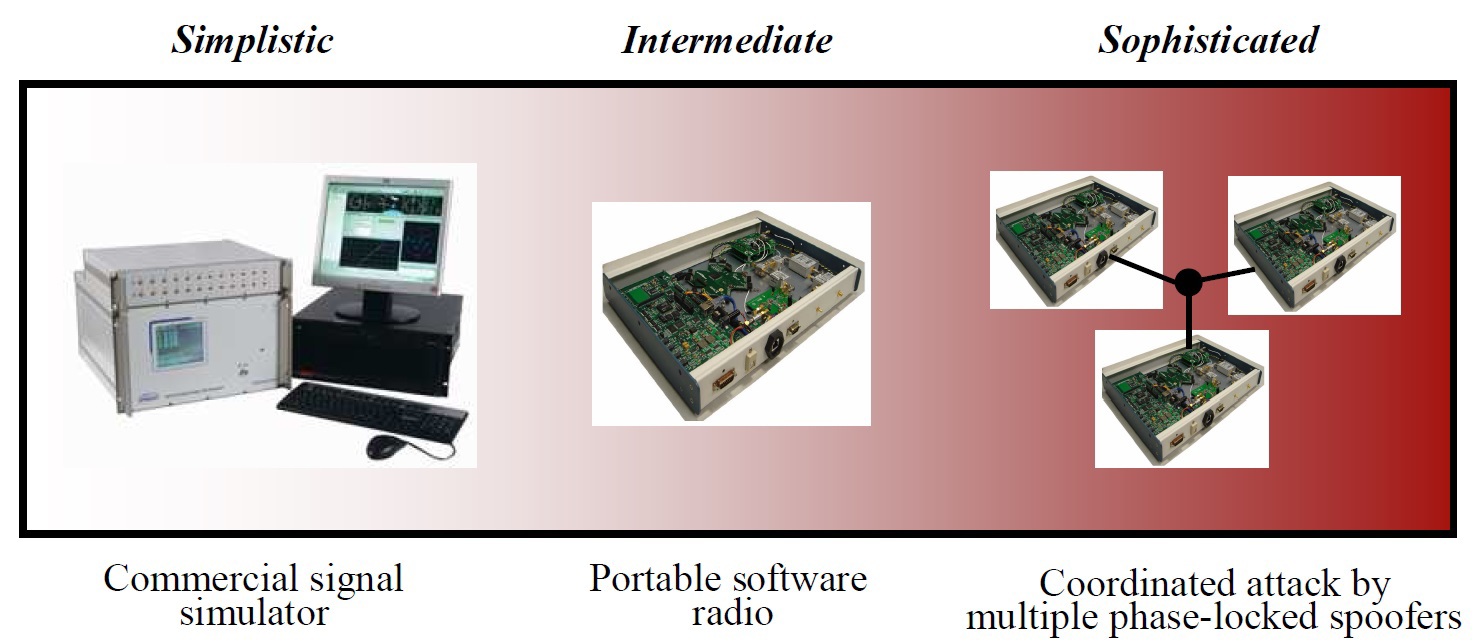

Основным компонентом спуфера стал имитатор GPS-сигналов. Эти устройства выпускаются серийно и предназначаются для тестирования навигационных систем. В большинстве стран они продаются свободно и стоят от тысячи долларов.

Сам по себе такой имитатор GPS сигналов — маломощный и действует в радиусе десятка метров. Поэтому вторым компонентом спуфера стали усилители, повышающие мощность ложного сигнала GPS в десятки раз.

Во время эксперимента всё оборудование атакующей стороны находилось на борту яхты, совершавшей плавание в Средиземном море у берегов Италии. Образно говоря, она была погружена в облако ложных сигналов GPS, мощность которых была больше настоящих.

На первом этапе Тодд запустил процесс дублирования настоящих сигналов со спутников, добиваясь их полного соответствия по учитываемым характеристикам. Добившись слияния обоих сигналов, он немного повысил мощность тех, которые отправляет спуфер. Навигационная система стала считать их основными и отфильтровывала настоящие данные со спутников как помехи. Получив контроль, Тодд стал постепенно искажать вычисляемые сведения о местоположении, уводя яхту севернее заданного курса.

Капитан яхты убедился в действенности методики, когда отклонение превысило три градуса. После чего Тодд сыграл завершающий аккорд. Изменив данные для определения высоты над уровнем моря, руководитель группы смог заставить навигационный компьютер яхты «считать», что судно находится под водой.

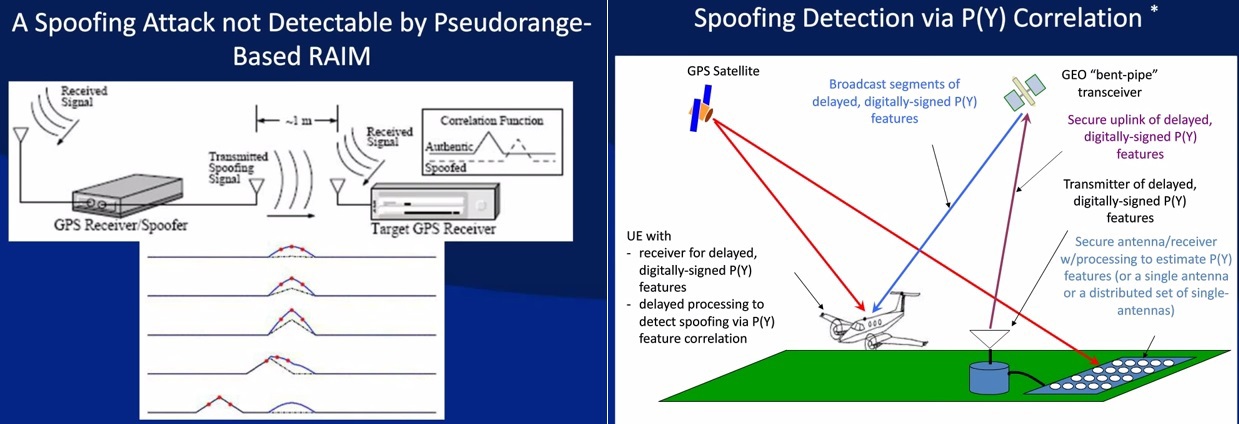

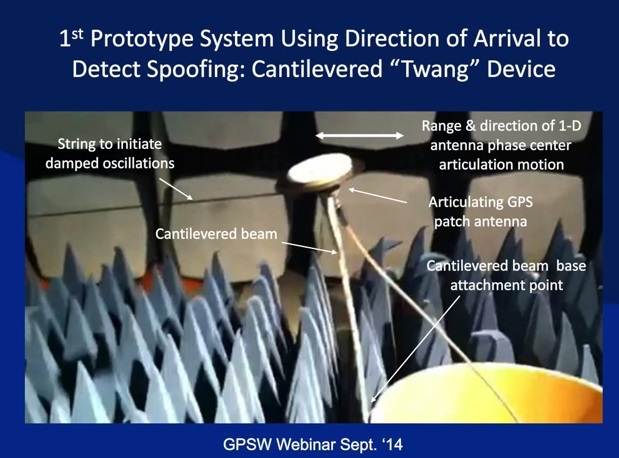

Бывший наставник Тодда, профессор Корнеллского университета Марк Псиаки (Mark Psiaki), предложил схему защиты от GPS-спуфинга. Сейчас вместе с аспирантами он уже реализовал описанную идею. Его группа создала модифицированный GPS-приёмник с антенной, меняющей своё положение с определённой частотой. Поскольку спутники находятся на значительном удалении друг от друга, а ложные сигналы приходят из одного близкого места, фаза несущего колебания в для такого приёмника будет меняться по-разному, что и позволит распознать обман.

Как сделать портативный GPS-спуфер самому (цена около $2 тыс)

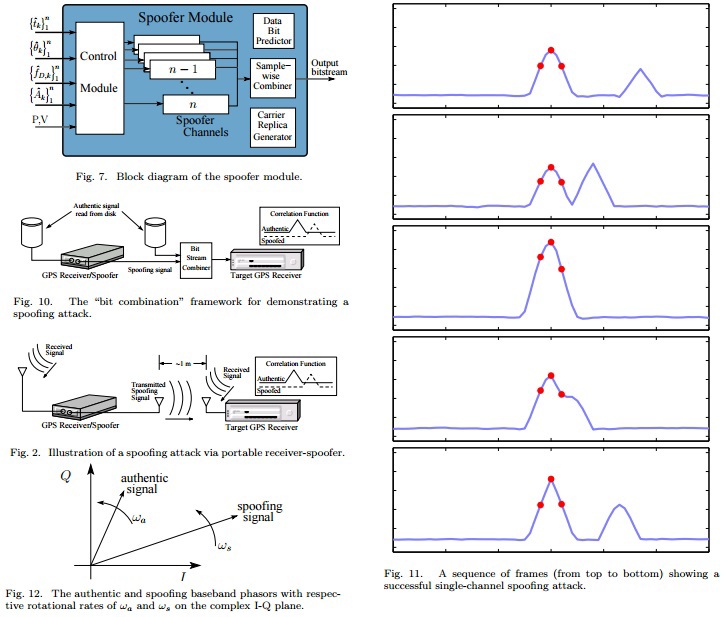

Assessing the Spoofing Threat: Development of a Portable GPS Civilian Spoofer

В этой же публикации автор предлагает 2 варианта защиты от спуфинга: Data Bit Latency Defense и Vestigial Signal Defense

Еще полезные видео

Тодд Хампфри разработал бюджетный вариант комбинированного с видеокамерой GPS сантиметровой точности

[источник]

Самое свеженькое видео июня 2015 года, где Тодд рассуждает о будущем GPS (есть кадры из его лаборатории)

Spoofing, Detection, and Navigation Vulnerability (18 сентября, 2014)

В этой передаче Тодд рассматривает несколько сценариев безопасности GNSS

несколько слайдов

Security For and From GPS

Detect and Locate GPS Jamming: Provide Actionable Intelligence

Портативные GPS-глушилки

Увы, настоящий трекер/маячок я не успел найти, поэтому тестил на смартфоне. Каждый из этих приборов «валил» спутники на расстоянии более 15 метров в помещении.

GP50

Общая выходная мощность: 70 мВатт

Цена: 2600 руб

G600 и G600с

Возможно заряжать от прикуривателя

G600 глушит L1:1500–1600 МГц

G600с глушит L1:1560–1580 МГц и L2: 1217–1273 МГц

Общая выходная мощность: 150 мВатт

Работает от аккумулятора: 120 минут (G600) и 60 минут (G600с),

Радиус: 2–15 метров

Цена: 3900 руб (G600) и 4200 руб (G600с)

Black wolf gt-12g

Глушит все известные частоты спутникового слежения.

Этот блокиратор спутниковой связи может одновременно глушить спутниковый сигнал в пяти различных диапазонах GPS/ГЛОНАСС:

L1 — несущий сигнал, L2 — вспомогательный диапазон, L3 — военный диапазон, L4 — диапазон для изучения ионосферы, L5 — новый вспомогательный диапазон.

L1:1500–1615 МГц

L2/L3: 1200–1230 МГц

L4: 1250–1280 МГц

L5: 1170–1180 МГц

Радиус блокирования сигнала: 5–15 метров

Общая выходная мощность: 2 Ватт

Время работы от аккумулятора: 90 минут

Цена: 10400 руб.

Специально для хакеров-страйкбольщиков есть удобное «полевое» крепление

Статьи на Хабре про безопасность GPS

Из публикации на Хабре (2011 год):

По оценке журнала GPS World, сейчас в мире находится в использовании более миллиарда приёмников GPS, и более 90% из них используются только для получения сигналов точного времени.

Интересно, что энтузиасты уже создали работающие образцы нового поколения таких устройств, способных не просто глушить, но искажать сигналы GPS. Мошенники могут использовать это с целью осуществления неких крупных афёр (например, все заявки на фондовой бирже маркируются сигналами точного времени, так что саботаж в сети конкурента позволит манипулировать котировками акций).

ФБР по решению суда отключило 3000 GPS-жучков, теперь не может их найти

d В 2012 году Верховный суд США признал неконституционным использование следящих GPS-устройств без судебного ордера и постановил прекратить такую практику. Поскольку решение суда вступило в силу немедленно, Федеральное бюро расследований было вынуждено в тот же день отключить приём сигнала от около 3000 активных GPS-жучков.

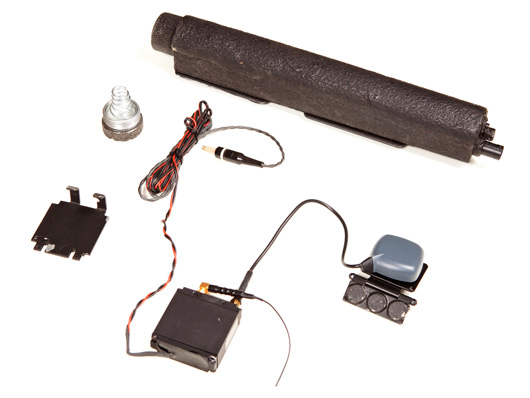

Устройство GPS-жучка

Не знаю как в России, но в США граждане периодически находят под днищем автомобиля следящие GPS-устройства, установленные спецслужбами. В прошлый раз, когда о таком стало известно прессе, студент арабского происхождения по неопытности отнёс устройство «производителю», не успев его хорошенько исследовать. Аналогичный прибор на своём автомобиле несколько лет назад нашла активистка за права животных Кэти Томас. Она отказалась вернуть его ФБР, а сейчас осмелилась отдать девайс на изучение.

Где моя повозка, сударь? Безопасность GPS-трекинга

Если атакующий хочет получить большое количество данных о передвижении различных объектов, то ему нужно скомпрометировать один из публичных серверов для мониторинга. Как показывает практика, это совсем не сложно, ведь большинство этих веб-сервисов содержат вполне тривиальные уязвимости из списка OWASP TOP 10

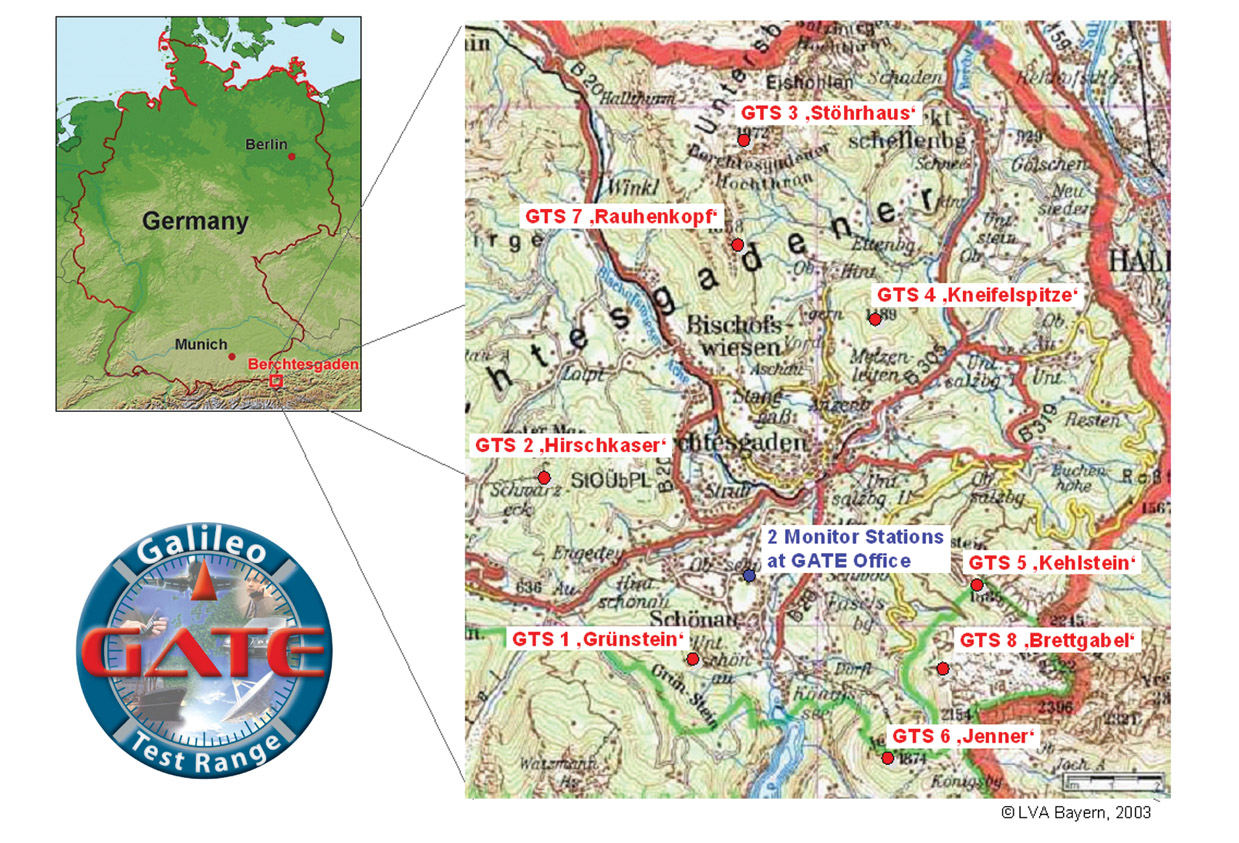

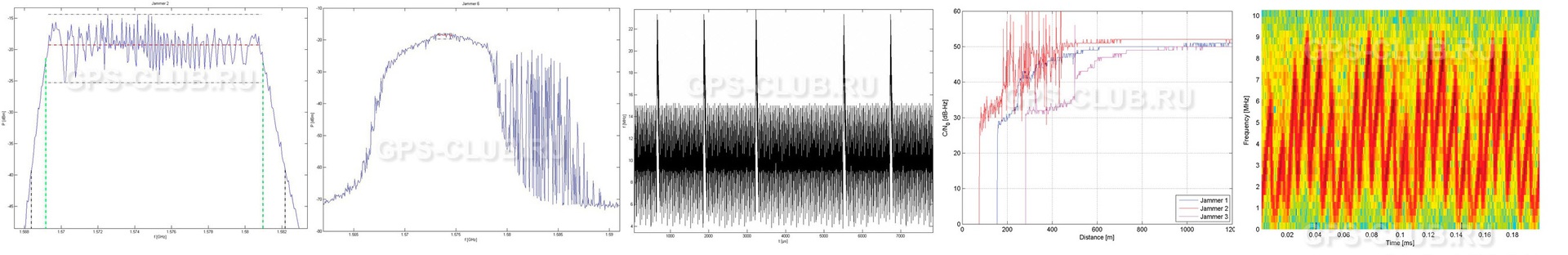

Тесты помех в лаборатории GATE

Немцы заморочились и масштабно подошли к проблеме GPS-глушилок.

В результате использования автомобильных подавителей происходит полное разрушение GNSS-сигналов не только в том автомобиле, где он находится, но и в близко расположенных. Это создает реальную угрозу будущему интеллектуальных транспортных систем.

На рисунке показана тестовая лаборатория, где видны передатчики, мониторинговые станции и центральный пункт GATE. Тестирование помех GNSS-подавителей проводилось в зоне, близкой к этому центральному пункту.

Для противостояния такой угрозе Университет Федеральных Вооруженных Сил, расположенный в Мюнхене, Германия, приобрел несколько автомобильных подавителей для проведения лабораторных анализов и тестов в лаборатории GATE (Galileo Test Range), в которой симулируются реальные условия. Измерения проводились с помощью экспериментального программного приемника, разработанного в Институте Космических Технологий и Приложений. Приемник позволяет вести запись отсчетов промежуточных частот и анализировать влияние помех на приемник.

Цель исследования — понять как работает глушилка, чтобы разработать контрмеры. Они накопали кучу данных и сделали серьезную аналитику.

Вывод был такой:

Анализ показал, что дальность действия подавителя очень сильно зависит от архитектуры приемника. При каждом сценарии подавители оказывали сильное воздействие. Необходимо принимать меры против использования автомобильных подавителей. Для обвинений в использовании подавителей необходимо размещать детекторы. Эта мера также позволит подсчитать количество используемых подавителей. Деградация GNSS-позиционирования представляет собой угрозу использованию интеллектуальных транспортных систем, предназначенных для повышения безопасности вождения. Поэтому, предотвращение и смягчение эффекта помех должно стать объектом исследований для разработчиков систем автомобильной связи. С помехами в GNSS-системах необходимо бороться точно так же, как и с прочими опасностями на дорогах.

Analysis, Detection and Mitigation of InCar GNSS Jammer in interference in intelligent transport systems (PDF)

Car Jammers: Interference Analysis (перевод на русский).

Так что, если вам нужно угнать автомобиль или предотвратить использование GPS на управляемой ракете, избавиться от геометок на фотографиях, то GPS глушилки — самое то.

P.S.

Спасибо компании Diktos за предоставленное оборудование.