Это не паранойя: источники угроз в системе GSM и защита от них

Несмотря на впечатляющие пророчества о скором исчезновении GSM, он продолжает существовать и развиваться. Высокий уровень проникновения сотовой связи, колоссальные темпы развития мобильных устройств, высокая маржинальность услуг для операторов, удобство и надёжность для абонентов сделали мобильную связь неотъемлемой частью нашей жизни, в том числе делового оборота. Миллионы минут корпоративных переговоров ежедневно идут через сети GSM. Чаще всего всё проходит благополучно, но не стоит забывать о существующих источниках угроз в сотовых сетях.

Именно таким было начало нашего будущего поста об угрозах, которые возникают в сети GSM. Но совсем недавно на Хабре был опубликован пост про историю с дубликатами. В комментариях шло бурное обсуждение вопросов безопасности на уровне SIM и даже предложение создать бизнес на продаже «номеров, которые нельзя украсть». Мы в Tottoli GSM тут же приняли решение немного изменить публикацию и рассказать подробно не только об угрозах, но и о простом методе защиты, который уже придуман и успешно используется.

Стоит начать с того, что полная безопасность в рамках GSM-связи — это миф. Те, кто пытается сказать обратное, как минимум вводят людей в заблуждение, а иногда просто являются мошенниками. Современные технологии позволяют довольно успешно справляться с существующими алгоритмами шифрования механизмами защиты в сети GSM.

Компания Tottoli GSM не эксперт-теоретик, который моделирует источники угроз и ищет идеальные решения «в вакууме». Tottоli GSM — компания с практическим опытом разработки решений для SIM-карт и данная статья — это сухой остаток многолетнего практического опыта. Существует довольно много материалов, связанных с демонстрацией перехвата GSM сигнала, дистанционного взлома SIM-карт и тому подобное. Но тут нужно учитывать, что все эти истории происходили в либо в специфических лабораторных условиях, либо применялось сверх-дорогое оборудование. Мы же исходим из повседневной практики общения абонентов, и защиты их конфиденциальности от несанкционированного вторжения, принимая тот факт, что 100% защиты дать не может никто. При этом, наши технологии позволяют сделать связь безопасной на высоком уровне. Наша задача — рассказать об угрозах и возможном методе защиты, безопасность вашего общения — ваше решение.

Источники угроз. Источник № 1. СОРМ

СОРМ — система технических средств, для обеспечения функций Оперативно-Розыскных Мероприятий. Если говорить открыто, то это вынужденное зло, прописанное законодательством, которое обязывает операторов связи внедрять систему. Иначе оператор сотовой связи может быть лишён лицензии. Справедливости ради стоит отметить, что и законы РФ, и подзаконные нормативно-правовые акты, а также сама логика работы системы СОРМ защищает абонентов сотовой связи от злоупотреблений со стороны уполномоченных лиц.

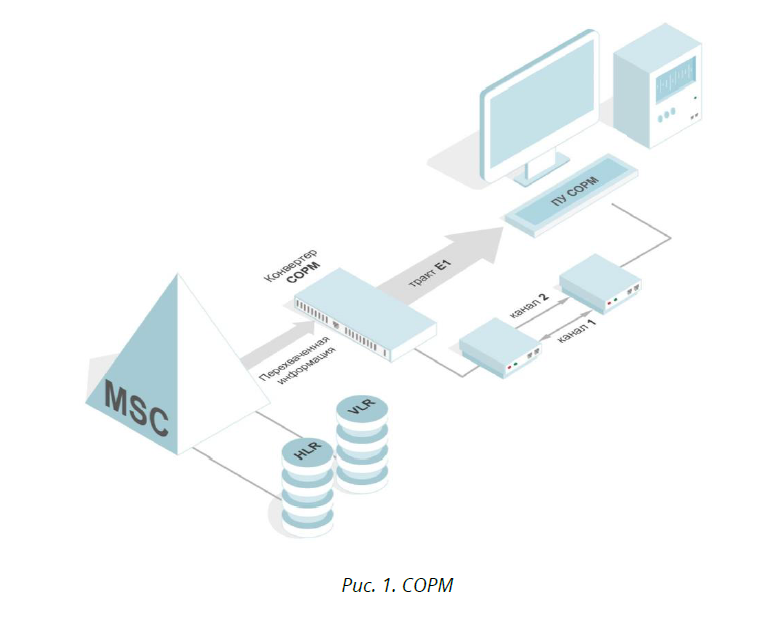

С инженерной точки зрения СОРМ представляет собой пульт управления (ПУ), который позволяет посылать команды в сеть и получать ответы и данные на запросы. С развитием мобильной и конвергентной связи, а также с предоставлением текстовых, голосовых и Интернет-услуг в сетях GSM СОРМ испытал модернизацию и превратился в серьёзный аппаратно-программный комплекс, не утратив при этом своей изначальной логики. Кроме привычных компонентов в состав поставки теперь входят специальные медиаторы, которые призваны обрабатывать и передавать разнородную информацию на единый ПУ СОРМ. Фактически ПУ СОРМ стал высоконагруженным распределённым информационным центром — ведь его задача сводится к обработке колоссальных объёмов информации, поступающей через каналы мультисервисного трафика (голос, почта, Интернет, медийка и проч. — даже не стоит рассказывать о разнородности трафика в сетях нового поколения NGN).

Практическая реализация законного перехвата также не представляет собой ничего экстраординарного и обеспечивается через взаимодействие с сетевыми компонентами оператора — вы можете это видеть на схеме. Функция управления перехватом решает задачу обеспечения формирования сетевых точек перехвата и задачу поддержки получения информации перехвата. Далее информация с помощью специфических протоколов передаётся на пульт управления СОРМ заинтересованному агенту.

Источник №2. Поставщик услуг — оператор сотовой связи

Оператор сотовой связи аккумулирует полную информацию об абонентах. Причём поступает она из двух источников: из регистрационной формы абонента (персональные данные) и передаётся в биллинг при пользовании услугами. В сотовой сети модулем идентификации абонента является SIM-карта, которая имеет несколько параметров и в связке со специальными параметрами мобильного устройства может рассказать об абоненте всё. Так, в базу данных биллинговой системы подгружаются профили звонков (направление, номер, длительность), геотаргетинг (определяется по привязке к базовой станции и соте), объём и профиль использования трафика, SMS, MMS и проч… Разумеется, оператор предпринимает беспрецедентные меры защиты этой информации, однако утечки случаются и о многих узнаёт широкая общественность.

Кроме угрозы компрометации биллинга, опасность может исходить и от сервисов оператора связи. Так невинная услуга родительского контроля или любая услуга трекинга может прекрасно использоваться для отслеживания перемещения абонента.

Источник № 3. Производители мобильных устройств и систем управления (Операционная Система)

Многие из нас слышали о шпионских скандалах, программных закладках и прослушках, которые мы получаем себе, как только покупаем сотовый телефон. Действительно, сегодняшние устройства крайне гибкие в настройке различных систем слежения, и связано это именно с тем, что на девайсах стало много софтверной составляющей, появились полноценные операционные системы. Вряд ли кто-то будет спорить, что написать программу и внедрить её в логику операционной системы гораздо проще, чем искать способы физического перехвата данных. Дополнительную угрозу создают непрерывное подключение устройства к сети Интернет и передача меток геотаргетинга. Ну и конечно, не будет лишним помнить, что директору компании могут подарить новомодный телефон, в котором просто-напросто установлены специальные программы, готовые к сбору необходимых данных.

Источник № 4. Перехват трафика в радиоканале (комплексы перехвата: активные, полуактивные, пассивные и др. средства перехвата)

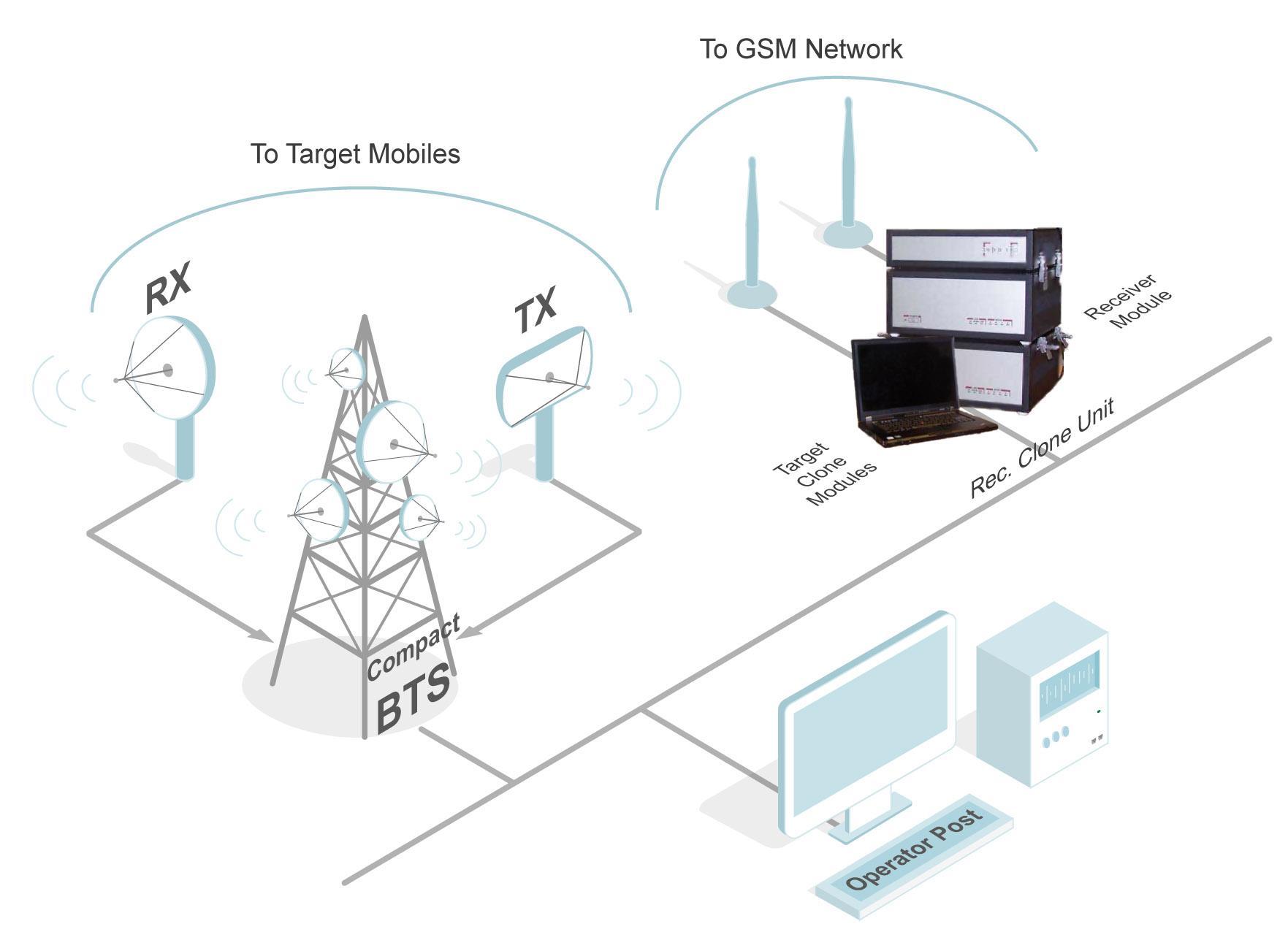

Пожалуй, это самый интересный источник опасности в стиле техно-триллер. В системах сотовой связи первого поколения обеспечение конфиденциальности разговора было сложно решаемой задачей — в ввиду аналоговой природы речевого сигнала перехват можно было осуществить довольно простым устройством. В современных системах защитить разговор стало несравнимо проще — благодаря цифровому кодированию. При цифровом кодировании аналоговая речь преобразуется в поток двоичных данных, подлежащих шифрованию, скремблированию и проч… Тем не менее, существует невероятное количество способов перехвата трафика на «физическом» уровне. Расскажем о нескольких из них.

Ложная базовая станция (ловушка IMSI), которая понижает установленный в сети уровень шифрования и значительно облегчает перехват данных. Она работает с уникальным идентификатором, прописанном в SIM-карте — IMSI (International Mobile Subscriber Identity). Трудно поверить, но это реально небольшое устройство, представляющее собой имитацию вышки сотовой связи. Стандарт связи GSM предусматривает обязательную аутентификацию аппарата в сети при отсутствии подобного обязательства от самой сети. Ловушка отключает шифрование, собирает данные и передаёт уже открытый сигнал базовой станции (соединять абонента ловушка, конечно, не умеет).

Незащищённый доступ к сети Wi-Fi или имитация точек также являются способом перехват трафика в радиоканале. Мошенники используют специальные снифферы (анализаторы трафика), которые получают информацию от беспроводного сетевого адаптера и декодируют данные.

Сегодня стали невероятно популярны устройства с NFC — модулями беспроводной высокочастотной связи малого радиуса действия, действующей на расстоянии до 20 см. Технология широко распространена в системах контроля доступа и платёжных системах, встроена в многие планшеты и смартфоны. Эта технология может быть сопряжена со взломом телефона в непосредственной близости от него.

Ну и конечно, никто не отменял один из самых опасных источников угроз в сети GSM — забытые, потерянные и украденные телефоны. Как бы вы их не паролили и не шифровали, всегда найдётся программа, способная получить доступ к данным. Сотрудники Tottoli GSM могут дать только один совет — не храните важную личную и коммерческую информацию в своём телефоне и не логиньтесь через него к критически важным облачным сервисам, если вы таковые используете.

Сеть знает абонента в лицо?

Абонент в сети GSM — это сочетание специфических идентификаторов SIM-карты и мобильного устройства. SIM-карта — это краеугольный камень обеспечения конфиденциальности в сетях GSM. Именно она содержит на своём микроконтроллере индивидуальную информацию пользователя, программы шифрования, ключи.

Для мобильного устройства основным идентификатором является IMEI (International Mobile Equipment Identity — международный идентификатор мобильного оборудования). Грубо говоря, это заводской номер, который уникален для устройства и хранится в нём. С помощью IMEI можно разыскивать украденный телефон, проверить его оригинальное происхождение, запретить оборудование в целях безопасности. Кроме этого, возможности IMEI помогают отрабатывать случаи мошенничества и предотвращать преступный доступ. Данный параметр передаётся в сети.

Для абонента идентификатором является IMSI (International Mobile Subscriber Identity — международный идентификатор мобильного абонента (индивидуальный номер абонента). Данный параметр передаётся в сети. Именно этот идентификатор, прописанный в SIM, превращает телефон в мобильный терминал, который идентифицирует абонента, регистрирует его в роуминге и используется для биллинга.

Публичный параметр MSISDN — (Mobile Subscriber Integrated Services Digital Number) — номер мобильного абонента цифровой сети с интеграцией служб для связи в стандартах GSM, UMTS и пр. Именно его набирают при вызове. Данный параметр не передаётся в сети, но сопоставим с IMSI.

Эти параметры достаточны для получения необходимой оперативной информации и использования этих данных для аналитических выводов. Имея эти идентификаторы по средствам СОРМ, комплексов перехвата и других мероприятий, можно получить следующую информацию по абоненту:

- по IMEI можно получить все IMSI SIM карт, которые использовались в этом устройстве и как следствие все биллинговые данные по этим SIM картам (локация, круг общения, SMS, MMS, голос, URL-адреса, логины и пароли и т.д.);

- по IMSI можно получить все IMEI аппаратов и IMSI SIM карт, которые использовались в этих аппаратах и как следствие становятся доступными всё те же биллинговые данные, что и в предыдущем случае.

Настало время вернуться к обсуждению специальных SIM-карт, которые могут защитить абонента от потенциальных угроз, что особенно ценно для корпоративной сети.

Методы борьбы с угрозами в сети GSM на платформе Tottoli GSM

Выше были перечислены модели угроз. Теперь тезисно хотелось бы обрисовать наши технологии по минимизации данных угроз.

- Мы используем несколько профилей на одной сим карте, с возможностью производить ротацию профиля по воздуху (ОТА). (Для уточнения: профиль это набор идентификаторов (IMSI+KI)).

- Мы не используем публичный идентификатор MSISDN, мы используем DID-номера или FMC-номера внутри сети.

- Процедура выбора BTS (базовой станции) не позволяет использовать стандартные алгоритмы для выбора соты. Мы используем свои алгоритмы настолько, насколько позволяют наши возможности. Данный механизм предназначен для ухода от комплексов перехвата. Мы используем различные демаскирующие факторы присущие комплексам перехвата, апплет сим карты и механизм интерактивного взаимодействия SIM-карты и нашего сервера для необходимых вычислений. На основании выводов мы запрещаем работать нашей сим карте с вышкой, которая вызывает подозрения.

- В рамках платформы Tottoli GSM отсутствует персонализированный биллинг у операторов.

Рассмотрим несколько конкретных примеров реализации защиты от угроз в технологии Tottoli-GSM.

Вызов

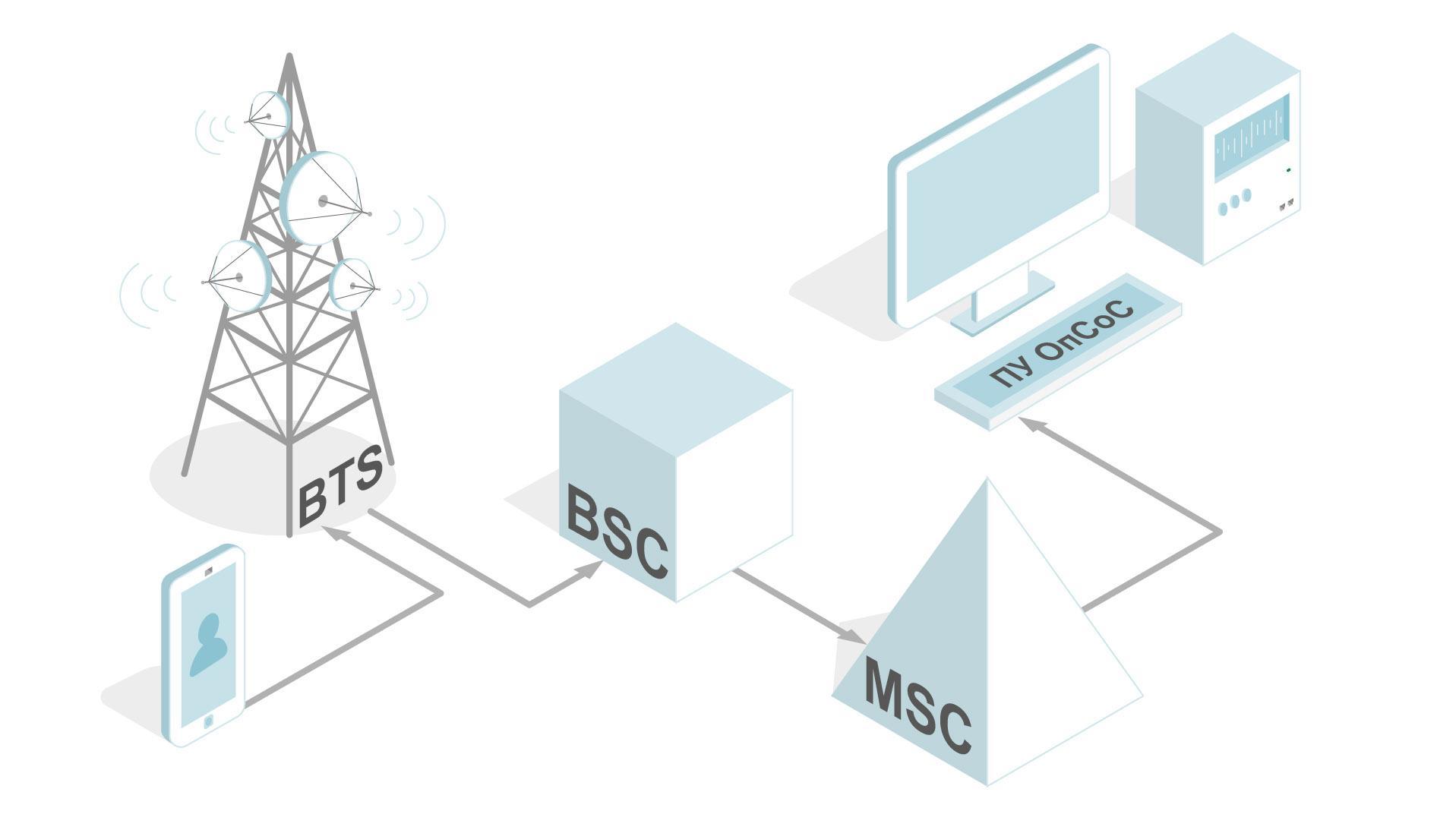

Абонент обычной SIM-карты после набора номера нажимает клавишу вызова. В этот момент телефон посредством высокоскоростного канала управления FACCH отправляет сигнал ALERT через BSS (подсистему базовых станций) на BCS (контроллер базовых станций), информируя его о запросе на установление соединения. BCS передаёт полученное сообщение в центр коммутации MCS, добавляя к нему id соты, в которой находится мобильное устройство. После этого коммутатор отправляет сообщение AddressComplete на абонента-инициатора, который слышит гудки, а его оппонент — сигнал входящего вызова (звонит телефон). Зная мобильный номер одного из абонентов (MSIDIN) можно получить от биллинга оператора все детали звонка и саму сессию или перехватить семмию с помощью определённых технических средств.

В момент нажатия клавиши вызова абонентом Tottoli GSM происходит сброс вызова. Одновременно с эти по сигнальному каналу в зашифрованном виде передаётся команда на серверную АТС (автоматическую телефонную станцию) Tottoli GSM Security. АТС Tottoli GSM через ОКС№7 (SS7) запрашивает у VLR (визитный регистр) для того, чтобы для данной SIM карты и для данного звонка выделить временный номер MSRN (Mobile Station Roaming Number). Номер MSRN является временным идентификатором и маршрутизирует вызов от MSC шлюза к MSC/VLR, в зоне обслуживания которого находится абонент. Как только оператор выделил нашей SIM карте MSRN, АТС Tottoli GSM начинает процедуру звонка на этот MSRN. В этот момент происходит вызов на на Tottoli GSM. После того, как абонент Tottoli GSM поднял трубку, открывается первое плечо. Далее АТС Tottoli GSM начинает процедуру дозвона второму абоненту. После того, как второй абонент поднимает трубку, открывается второе плечо (технология Call Back).

При данной логике совершения звонка невозможно получить информацию от биллинга оператора, поскольку не известно, на каком операторе зарегистрирована в данный момент Tottoli GSM и отсутствует публичный идентификатор MSISDN, по которому можно было бы получить параметры IMSI, Ki и IMEI. Даже, если вызываемый абонент находится на контроле, установить вызывающую сторону невозможно, так как сессия состоит из двух плечей, в разрыве которой стоит серверная АТС Tottoli GSM. Круг общения абонента остаётся неизвестным для заинтересованных лиц.

Приём звонка

Звонок на обычную SIM-карту происходит в соответствии со стандартными процедурами. После выполнения процедуры вызова и назначении TMSI (временного идентификатора мобильного абонента, выделяемого пользователю в сети) в зоне действия VLR, который инициирует процедуру идентификации подвижной станции и определяет набор доступных абоненту услуг, происходит приземление трафика и сессия считается установленной. При этом биллинг оператора фиксирует с какого устройства инициирован звонок, местоположение принимающего устройства в момент сессии (локация), длительность разговора, параметры применения дополнительных услуг и т.д.

Звонок на Tottoli GSM осуществляется так: Tottoli GSM присваивается виртуальный номер DID, который принимая звонок из сети, преобразовывает его по SIP протоколу и маршрутизирует на АТС Tottoli GSM. По сути, DID — это стационарный номер телефона в разных географических зонах, который запрограммирован на переадресацию на VoIP-устройство, компьютер либо на номер ТфОП или GSM телефонной сети. В свою очередь АТС Tottoli GSM определяет конкретного абонента, которому присвоен данный DID, и запускает процедуру вызова, описанную выше. Очевидно, что при такой логике звонка невозможно определить местоположение Tottoli GSM, так как это не позволяет сделать АТС Tottoli GSM.

Фонетический контроль

Учитывая тот факт, что операторы активно внедряют в свои сети механизмы поиска абонента по фонетическим признакам (отпечатку голоса) Tottoli GSM даёт возможность искажать акустические характеристики для входящих и исходящих звонков. Данный механизм особенно полезен, если звонок с Tottoli GSM производится на обычную SIM.

Пожалуй, у каждого из нас есть информация, которую мы хотели бы защитить. Когда дело касается приватной сферы, распространение этой информации влечёт разнообразные риски, которые редко бывают серьёзными для владельца. Если речь идёт о корпоративной информации, то риск её компрометации или потери может стоить чрезвычайно дорого. Если вам есть, что терять, стоит подумать о том, как это сохранить, в том числе с помощью Tottoli GSM. Охотники за ценной информацией не дремлют.