Двухголовый монстр в мире вирусов: GozNym

Сотрудники IBM X-Force Research обнаружили новый троян, который является гибридом довольно известных зловредов Nymaim и Gozi ISFB. Оказалось, что разработчики Nymaim совместили исходный код этого вируса с частью кода Gozi ISFB. Получился гибрид, который активно использовался при атаках на сети 24 банков США и Канады. При помощи этого malware удалось украсть миллионы долларов. Гибридный вирусный продукт получил название GozNym.

По словам специалистов по информационной безопасности, этот гибрид взял лучшее от двух упомянутых выше вирусов: от Nyamaim зловред наследовал умение скрывать свое присутствие от антивирусов, от Gozi — возможность проникать на ПК пользователей. GozNym неофициально назвали «двухголовым монстром».

Таргетинг: финансовые организации Северной Америки

Разработчики нового вируса направили его на организации Северной Америки — в США и Канаду. В настоящее время известно о 22 пострадавших от вируса банках, кредитных организациях и популярных e-commerce платформах. Также в списке две финансовые компании из Канады.

Исходный код — откуда он?

Как был создан гибрид? Выше уже говорилось о том, что этот вирус состоит из частей двух других зловредов. Исходный код первого, Gozi ISFB, неоднократно выкладывался в Сеть. Впервые это случилось в 2010 году. Второй раз — в 2015 году, когда в Интернет были выложены исходники модифицированной версии этого ПО.

Что касается Nymaim, то единственным возможным источником исходного кода являются его разработчики. Вероятнее всего, именно команда Nymaim взяла часть кода Gozi ISFB, совместила со своим продуктом, получив «Франкенштейна в мире вирусов».

От Nymaim к GozNym

Nymaim действует в два этапа. Изначально этот зловред проникает на компьютеры, используя наборы эксплоитов, и после попадания на ПК выполняет второй этап — запуск двух исполняемых файлов, которые завершают заражение машины жертвы.

Исходный вирус, Nymaim, использует шифрование, anti-VM, антидебаггинг и обфускацию последовательности выполнения программного кода, т.е. запутывание потока управления. До настоящего момента этот вирус использовался в основном в качестве дроппера. Дропперы (англ. Dropper) — семейство вредоносных программ (как правило, это троянская программа), предназначенных для несанкционированной и скрытой от пользователя установки на компьютер жертвы других вредоносных программ, содержащихся в самом теле дроппера или загружаемых по сети. Данный тип вредоносных программ обычно без каких-либо сообщений (либо с ложными сообщениями об ошибке в архиве, неверной версии операционной системы и т. д.) загружает из сети и сохраняет на диске жертвы файлы с их последующим выполнением.

Nymaim, насколько известно, создан командой разработчиков, которые управляют этим зловредом уже несколько лет. На данный момент следы присутствия дроппера обнаружены на ПК пользователей Европы, Северной Америки, Южной Америки.

Конечно, далеко не все операции злоумышленников, выполняемые с использованием Nymaim, задокументированы. Тем не менее, есть данные о 2,5 миллионах заражений с использованием Blackhole Exploit Kit (BHEK) только в конце 2013 года.

Исследователи из IBM отмечают, что Nymaim начал использовать модуль Gozi ISFB, DLL, ответственную за веб-инъекции, с 2015 года. Финальная же версия гибрида, которая является полноценной интеграцией двух зловредов, была обнаружена только в апреле 2016 года. В своей гибридной инкарнации Nymaim исполняется в первую очередь, а затем идет уже запуск исполняемого модуля Gozi ISFB.

Немного технической информации

Прежде чем слиться в единое целое, зловред Nymaim использовал DLL Gozi ISFB для внедрения в браузер жертвы и для проведения веб-инъекций. Размер DLL составлял около 150 КБ и представлял собой валидный Portable Executable (PE) файл.

Новые версии Nymaim стали использовать не DLL, а сам код Gozi ISFB. Вместо 150 КБ файла, Nymaim теперь выполняет инъекцию 40 КБ буфера в браузер. Этот буфер обладает всеми признаками Gozi ISFB. Но есть и отличия: сейчас это уже не валидный РЕ файл, его структура иная и представляет собой шелл-код. Здесь используется Import Address Table (IAT) и нет РЕ-заголовков.

Старая версия Nymaim, где используется Gozi ISFB DLL

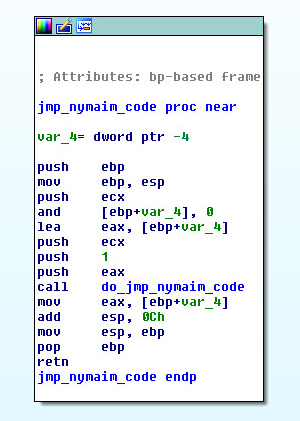

Новый буфер и новая функция гибрида jmp_nymaim_code (ниже)

Эта часть кода выполняется всегда, когда Gozi ISFB требуется Nymaim для проведения операции. В данном случае функция подготавливает требуемые параметры, тип операции, размер выделяемой памяти и т.п. для Nymaim. Затем Nymaim вступает в работу и возвращает результат для Gozi ISFB.

MD5 хэш в этом случае — 2A9093307E667CDB71884ECC1B480245.

Как защититься?

Сделать это не так и просто. Описанный выше зловред является уникальным и может создать большие проблемы как частному лицу, так и всей компании. Для того, чтобы избежать такого развития событий, стоит следовать обычным правилам работы с информацией в организациях.

Правда, это далеко не всегда помогает, в особенности, если в компании много сотрудников, работающих с компьютерной техникой с выходом в Сеть.

В этом случае рекомендуем также использовать наши инструменты защиты: IBM Security Trusteer Pinpoint Malware Detection и IBM Security Trusteer Rapport. Указанные сервисы обеспечивают своевременное обнаружение зараженных устройств в сети, уничтожение malware, если система уже заражена, плюс предотвращают процесс, используя различные методы защиты.