Деньги WannaCry вывели в неотслеживамую криптовалюту Monero

3 августа владельцы кошельков WannaCry сняли с них деньги, переводя небольшими частями по 7–10 BTC. По показаниям бота @actual_ransom, содержимое кошельков изменялось следующим образом:

3 августа

52.19666422 BTC ($142,361.51) — 338 платежей, 0 снятий

снятие 7.34128314 BTC ($20,055.52 USD)

снятие 8.73261636 BTC ($23,856.48 USD)

снятие 9.67641378 BTC ($26,434.83 USD)

снятие 7.06939288 BTC ($19,318.06 USD)

снятие 10.06868926 BTC ($27,514.04 USD)

снятие 9.03851401 BTC ($24,698.95 USD)

снятие 9.67641378 BTC ($26,508.37 USD)

4 августа

0 BTC ($0) — 345 платежей, 7 снятий

Очевидно, хозяева криптовымогателя должны были постараться анонимизировать деньги. Они могли бы воспользоваться сервисом отмывки, но всё-таки такие сервисы работают в рамках псевдоанонимной системы Bitcoin, то есть следы всё равно остаются в блокчейне. Поэтому злоумышленники выбрали более надёжный вариант.

По информации итальянской компании Neutrino, которая специализируется на информационной безопасности, хозяева криптовымогателя вывели средства в полностью анонимную и неотслеживаемую цифровую валюту XMR (Monero), пишет Ars Technica.

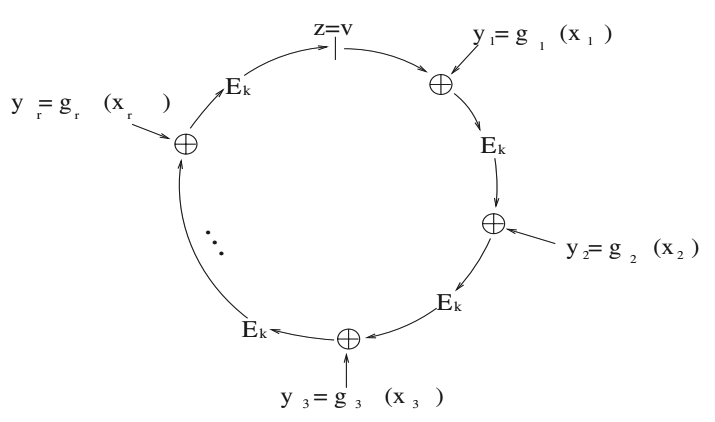

Как и другие криптовалюты, Monero основана на блокчейне, но при этом использует криптографическую схему типа «круговые подписи» (ring signatures) для обеспечения анонимности.

Круговые подписи — упрощённый вариант групповых подписей, разработанный для тех случаев, когда участники схемы не желают сотрудничать друг с другом, а схема не предусматривает наличия менеджера (в отличие от групповых подписей). Круговые подписи разработали авторы алгоритма RSA Ривест и Шамир, в соавторстве с Тауманом.

Круговые подписи

Особенность круговых подписей в том, что тот, кто подписывает транзакцию, устанавливает произвольное множество возможных подписантов, включая себя, и вычисляет подпись исключительно самостоятельно, используя свой секретный ключ и публичные ключи других пользователей. В такой системе другие участники могут даже не знать, что их публичные ключи используются неизвестным лицом для подписи некоего документа, который они никогда не видели. Тем не менее, такая схема очень эффективна и обеспечивает анонимность транзакций, потому что при изучении блокчейна внешний наблюдатель не может сказать, какие стороны участвовали в транзакции.

Платёжная система Monero недавно привлекла внимание, когда о её поддержке объявила хакерская группа Shadowbrokers (она заявила, что будет принимать XMR в оплату своего сервиса ежемесячных сливов Monthly Dump Service). Интересно, что именно эта хакерская группа выкрала у АНБ и опубликовала эксплоиты ETERNALBLUE и DOUBLEPULSAR с 0day-уязвимостью в SMB. Они и использовались криптовымогателем. Впрочем, нет никаких свидетельств связи Shadowbrokers и WannaCry.

Зато известно, что перед WannaCry начал распространяться другой зловред, который использовал те же самые эксплоиты и уязвимость. У него был точно такой же механизм распространения: сканирование портов, применение эксплоита ETERNALBLUE, а затем применение эксплоита DOUBLEPULSAR. Этим зловредом был криптомайнер Adylkuzz, который майнил… правильно, криптовалюту Monero. Эпидемия Adylkuzz не привлекла большого внимания в том числе по той причине, что зловред не причинял особого вреда заражённым системам: компьютеры просто начинали работать чуть медленнее.

Нужно заметить, что владельцы WannaCry выбрали не самый удачный момент для вывода биткоинов: сразу после этого BTC подскочил в цене (3 августа курс был $2814, а сейчас $3239).

И ещё один факт, связанный с WannaCry: буквально несколько дней назад после хакерской конференции DEF CON был задержан 23-летний британский эксперт по информационной безопасности Маркус Хатчинс (Marcus Hutchins), более известный под ником MalwareTech. Именно этот парень случайно остановил распространение инфекции WannaCry, зарегистрировав на себя стоп-домен.

Англичанин уже признался, что написал часть кода банковского трояна Kronos. Вмиесте с сообщниками они продали как минимум одну копию трояна за $2000, а лично Хатчинс обвиняется в розничных продажах программы ещё на $7000. В пятницу 4 августа Маркуса выпустили под залог $30 тыс., но ему запрещено улететь на Родину. Он должен находиться на территории США и носить GPS-трекер.