День безопасного Интернета: на какие угрозы обратить внимание в 2019

5 февраля в мире отмечали День безопасного Интернета. Праздник создан для продвижения идей развития более защищённой Сети. Хороший повод вспомнить полезные для работы инструменты, которые помогут не только ИБ-специалистам. В первую очередь нужно позаботиться о самом уязвимом элементе системы безопасности — ваших конечных пользователях.

Мы расскажем о не совсем типичных проблемах и нескольких незаслуженно малоизвестных приложениях, делающих сеть максимально безопасной. А ещё акцентируем внимание на потенциальных угрозах — будет полезно знать системным администраторам в рамках повышения квалификации.

Источник

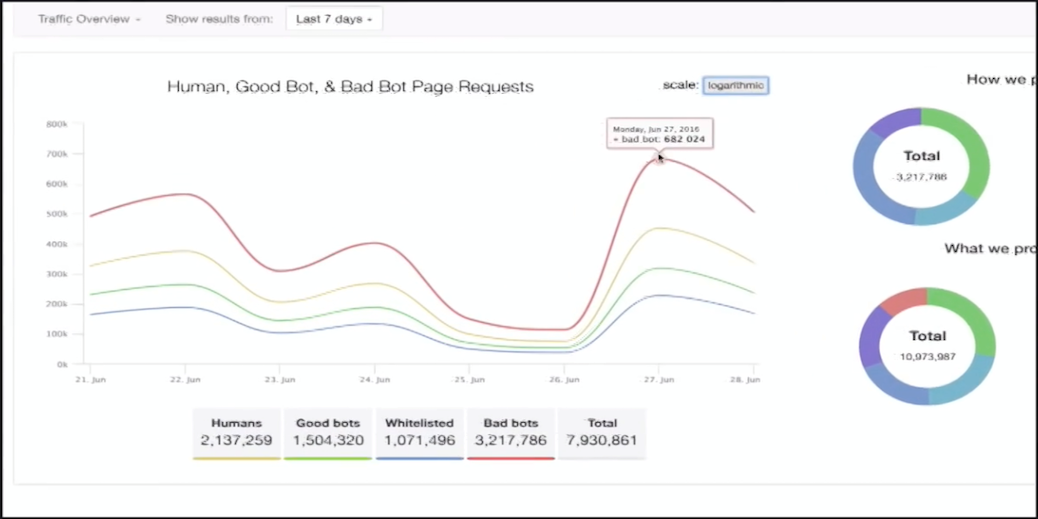

В 2018 году 42,2% всего трафика в сети сгенерировали боты, причем 21,8% приходится на подчеркнуто вредоносных ботов. Около 82,7% вредоносного бот-трафика исходило из дата-центров. 74% ботов оказались «умеренно-сложными или сложными», способными уклоняться от обнаружения или хотя бы предпринимать попытки к этому.

Кроме того, как минимум дважды в месяц против всех сайтов в интернете проводятся атаки, нацеленные на перехват аккаунтов. Кстати, в том же исследовании указано, что наиболее активные профилактические меры против ботов применяются в России. Нет никаких сомнений, что в 2019 году атаки вырастут как в количественном исчислении, так и в сложности.

Distil Networks — интересная платформа по обнаружению ботов и устранению последствий их деятельности. Она предлагает многообразные инструменты для защиты сайтов и API от веб-скрапинга (извлечения данных с сайта), утечки данных, похищения аккаунтов, мошенничества с транзакциями, несанкционированного сканирования уязвимостей, спама, мошенничества с цифровой рекламой и DoS-атак.

Компания использует несколько технологий анализа поведения пользователей: движения мыши и шаблоны прокрутки в сочетании с данными продольного анализа и индивидуальной идентификацией — всего более 40 параметров для каждого посетителя.

Если в результате проверки посетитель будет определен как бот, то он получит соответствующую пометку и будет определяться системой, даже если разорвет соединение и попытается переподключиться со случайных IP-адресов или через анонимные прокси.

Инструмент позволяет узнать, как боты и ботнеты получают доступ к вашим веб-страницам, и сообщает об успехе или провале ваших противоботных мер, таких как CAPTCHA.

Компания получила наивысшую оценку в независимом рейтинге, в котором оценивали возможности обнаружения атак, реагирования на них, работу интерфейса, исследование угроз, отчётности и анализ, обратную связь и другие параметры.

Источник

В мире существует огромное количество приложений для совместной работы с файлами — Dropbox, SugarSync, Syncplicity, Box, Citrix ShareFile, Microsoft OneDrive, Google Drive, Egnyte, Oxygen Cloud и так далее. Все эти решения помогают эффективно работать с контентом, совместно использовать файлы, синхронизировать любые типы документов на всех устройствах пользователей, поддерживают исполнение документно-ориентированных задач и потребностей рабочих процессов малого и крупного бизнеса. Однако не все решения являются безопасными.

Самый показательный случай произошёл в 2012 году, когда хакерам удалось завладеть паролями сотрудников Dropbox. В результате был похищен файл с email-адресами пользователей — компания сразу признала утечку, но скрыла её масштабы. Через четыре года оказалось, что утечка была серьёзнее: в сети опубликовали дамп, содержащий более 68 млн аккаунтов пользователей Dropbox: почтовые адреса и захешированные пароли.

На этом фоне вырос спрос на безопасные корпоративные приложения для совместной работы. Среди наиболее безопасных SaaS-решений для обмена контентом и совместной работы называют Box, Huddle, ShareFile, Syncplicity и Intralinks VIA. Впрочем, доверять им можно только в определённой степени — чаще всего компании предоставляют закрытые для внешнего аудита системы, и судить о наличии уязвимостей невозможно до появления первых новостей о взломе.

Во всех представленных системах файлы шифруются, а владельцы получают гибкую систему распределения прав доступа. В Intralinks VIA и некоторых подобных решениях администратор в любое время может узнать, кто из пользователей и какие документы просматривал, а также удалить отправленные, сохранённые на внешних носителях файлы и все их копии. На эту возможность стоит обратить внимание. Возможно, она даже полезнее, чем доступ к неограниченному хранилищу для каждой учетной записи.

Источник

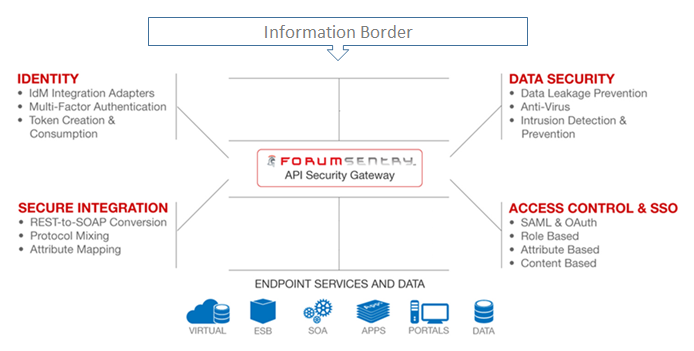

В современных корпоративных системах основным каналом для бизнес-транзакций стали API, которые могут быть недостаточно защищены. Безопасность даже простых API-запросов оказывается под угрозой из-за использования в различных средах — с локальным, облачным или гибридным доступом. Фрагментированность с точки зрения доступа становится проблемой для многих API, работающих с конфиденциальными данными.

Лучшим решением этой проблемы является использование API-шлюза. В обычном виде любой шлюз, как правило, ставится на периметр сети и выполняет функции межсетевого экрана, потокового антивируса, антибота и IPS, предотвращая утечки данных и обеспечивая контроль доступа сотрудников к корпоративным ресурсам. Хотя надо заметить, что разработчики API часто ставят функциональность и время безотказной работы выше безопасности.

API-шлюз работает как сервер, который является единственной точкой входа в систему. Он предоставляет API-интерфейс, адаптированный для каждого клиента, но у него могут быть другие обязанности, такие как аутентификация, мониторинг, балансировка нагрузки, кэширование, формирование запросов и управление ими, а также обработка статических ответов.

Хороший пример использования API-шлюза продемонстрировали в Netflix. Сначала компания пыталась предоставить универсальный API для своих потоковых сервисов. Однако быстро обнаружила, что он не работает должным образом из-за разнообразия устройств и их уникальных особенностей. Сегодня в Netflix используют API-шлюз, который предоставляет API-интерфейс, адаптированный для каждого устройства.

Плохой пример — Panera Bread. В 2017 году выяснилось, что из-за ошибки в API компания оказалась виновата в утечке 37 миллионов записей клиентов. Утёкшие данные содержали имена, даты рождения, почтовые адреса и последние четыре цифры номеров кредитных карт. Забавно, что спустя восемь месяцев после обнаружения ошибки проблема не была решена.

Шлюз безопасности Forum Sentry API (не путать с монитором ошибок Sentry) обеспечивает создание API-интерфейсов «без указания кода» для интеграции устаревших и современных систем, подключения облачных и мобильных технологий и безопасного распространения бизнес-приложений и услуг за пределами организации.

Forum Sentry поддерживает несколько методов аутентификации и авторизации, в том числе Basic Auth и OAuth 2.0, импортирует SOAP API и преобразует его в REST. Кроме того, благодаря защите API-интерфейсов и применению политик безопасности в этих соединениях, сервис также может защитить базовую сеть.

Источник

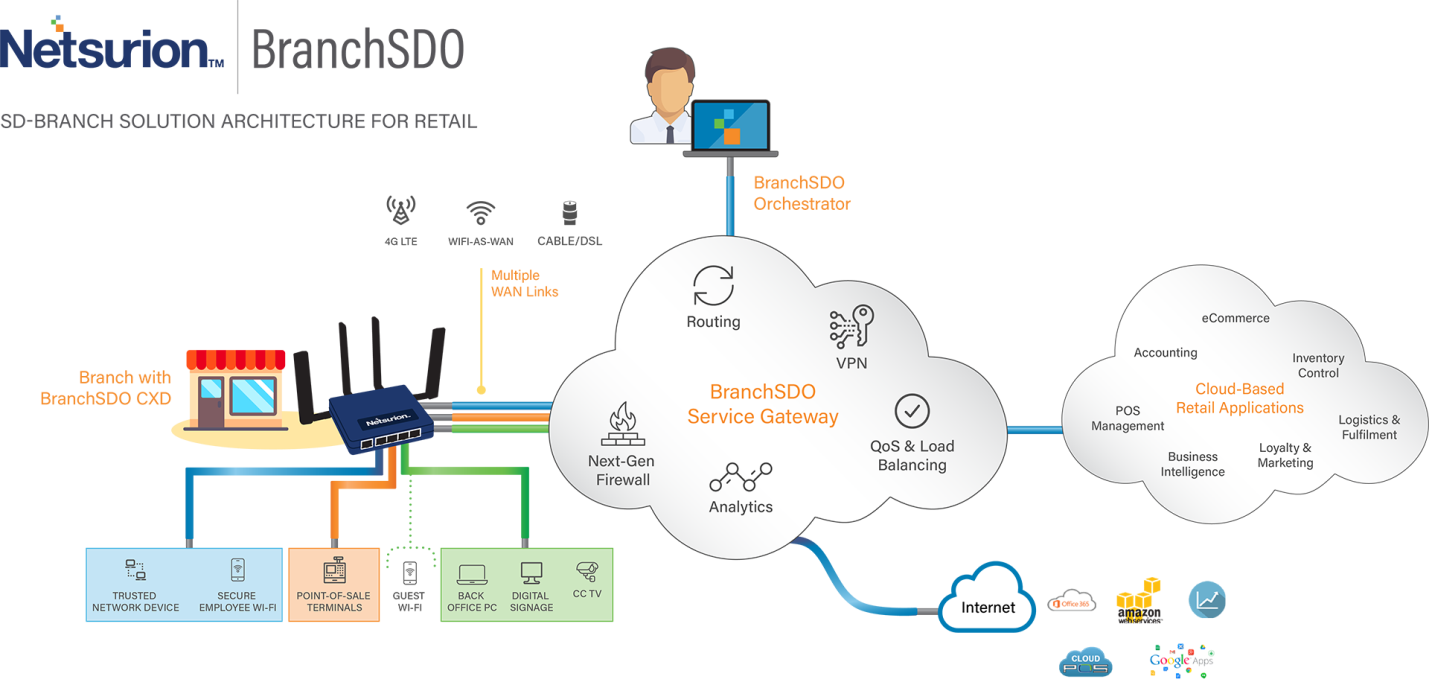

В розничной торговле существует стандарт безопасности платежных карт PCI DSS (Payment Card Industry Data Security Standard). Он регламентирует деятельность организаций, работающих с кредитными картами основных платежных систем, включая Visa, MasterCard, American Express, Discover и JCB. PCI DSS состоит из 12 основных требований, которые разбиты более чем на 200 подтребований.

В стандарте есть целый раздел, как надо разрабатывать ПО, работающее по PCI DSS. Более того, все положения стандарта проверяет уполномоченный аудитор, обладающий статусом QSA (Qualified Security Assessor). Он имеет право пообщаться с сотрудником платёжного шлюза, изучить настройки компонентов системы, сделать скриншоты и просто посмотреть, «как это работает».

Все эти требования являются серьёзной проблемой для компаний, которые должны обеспечить обработку, хранение и передачу информации о кредитных картах в безопасной среде. Если у вас есть сеть из сотен магазинов, то одновременный контроль за безопасностью во всех точках тяжело организовать с учетом всех существующих требований. Для реализации этой задачи можно воспользоваться услугами нескольких сервисов. Рассмотрим их работу на примере Netsurion Managed PCI.

Netsurion предоставляет комплексные решения безопасности для центрального офиса и всех филиалов любой торговой сети. В этой схеме за пределами главного офиса торговые точки часто не имеют достаточно средств для развертывания решений подобного уровня. Систему Netsurion можно установить в сеть любого размера, от огромной франшизы до лавки ИП, без дополнительных затрат на поддержку.

Netsurion Managed PCI использует удалённую настройку для своих управляемых облаком брандмауэров в каждом магазине, и предупреждает администратора в случае появления подозрительного трафика. Что важно: система может контролировать объём всего трафика по банковским картам. Падение (как и рост) объёма часто указывает на проблему с платежной системой.

Сервис также может обнаруживать и блокировать неавторизованные устройства, пытающиеся подключиться к сети. Когда информация о кредитной карте клиента попадает в сеть, Netsurion помогает обеспечить её передачу только в авторизованные местоположения.

Источник

О VPN сказано очень много всего, но мы остановимся на малоизвестной стороне.

Поскольку всё больше сотрудников «выходят на работу» из коворкингов, библиотек, кафе, метро, отелей и прочих сомнительных мест :), требуется инструмент для удалённого доступа, позволяющий легко подключаться из любого окружения.

Многопротокольные варианты решения этой проблемы головокружительны: L2TP/IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, мост Tor, WireGuard. Основной их недостаток в том, что эти инструменты могут быть не всегда удобны для конечных пользователей.

Нам на глаза попался сервис, который сочетает простоту (как обычно, укладывается в одну кнопку), масштабируемость и безопасность (с известной степенью доверия, поскольку код закрыт). Компания NCP engineering специализируется на корпоративных VPN-сервисах и предлагает шифрованную передачу данных с дополнительной биометрической защитой (например, по отпечатку пальца или распознаванию лица).

NCP обнаруживает, что именно препятствует подключению к VPN-шлюзу работодателя. Если сетевое окружение блокирует связь, например, межсетевой экран разрешает только трафик HTTPS, клиент NCP VPN автоматически использует режим эмуляции HTTPS вне туннеля VPN. Это позволяет VPN-клиенту устанавливать зашифрованный туннель к VPN-шлюзу корпоративной сети через порт HTTPS, выполняя при этом все требования политики безопасности.

NCP Secure Enterprise VPN Server поддерживает туннелирование по нескольким протоколам, что дает возможность выбрать технологию VPN в зависимости от того, какие препятствия чинит сеть окружения пользователя. При этом система позволяет обслуживать от 1 до 10 000 пользователей одновременно — это могут быть не только люди, но и устройства промышленного интернета вещей — для безопасной обработки всего входящего трафика и мониторинга инфраструктуры.

Как обычно, приветствуем комментарии — добавляйте данные по теме безопасного интернета. Мы говорили, в основном, о среде, в которой работают сотрудники малого и среднего бизнеса, но будем рады, если вы поделитесь любыми вашими любимыми инструментами для обеспечения корпоративной безопасности.

Существующая инфраструктура мобильной связи устарела с точки зрения безопасности. На Хабре много писали о перехвате SMS, взломе мобильной связи. Перехват входящих SMS не составляет особых проблем — его можно осуществить на значительном удалении от жертвы, даже если пользователь не выпускает телефон из рук.

Проблема в том, что многие используют телефонный номер в качестве основного «цифрового паспорта». В этом видео от компании Positive Technologies демонстрируется, как легко взломать биткойн-кошелек, перехватывая «смски».

Каждая сеть сегодня подвергается риску взлома из-за возможности установить IMSI-ловушку, неправильной конфигурации оборудования, архитектурных недостатков SS7. Все эти явные и потенциальные уязвимости сегодня невозможно исправить. Вероятно, операторы связи должны выполнять регулярные проверки сети, правильно настраивать оборудование, непрерывно мониторить трафик, но у пользователей нет никакой возможности контролировать эти действия.

SMS-сообщения никогда не были предназначены для обеспечения безопасности. Есть несколько конкретных шагов, которые вы можете предпринять, чтобы перестать их использовать. Например, поставить приложение Authy для двухфакторной аутентификации. Помимо этого, приложение умеет создавать резервные копии базы, шифровать данные и резервные копии в облаке, синхронизироваться на нескольких устройствах.

Пока что сложно полностью отказаться от SMS при доставке секретных кодов для входа, восстановления пароля и похожих задач, ведь это довольно простой и доступный для пользователей «транспорт». Но всё активнее идёт переход на пуш-уведомления и оффлайн-генераторы кодов.