Чем опасен ТГ-бот, позволяющий подменять Caller-ID

Сегодня в СМИ ворвалась новость про бот в Telegram для телефонных звонков с функцией подмены обратного номера. На Хабре тоже уже появилась. Ну, а так как я и есть Алексей Дрозд, подумал, что вам может быть интересно узнать немного подробностей про функционал бота и про угрозы, которые он несёт.

Старая песня на новый лад

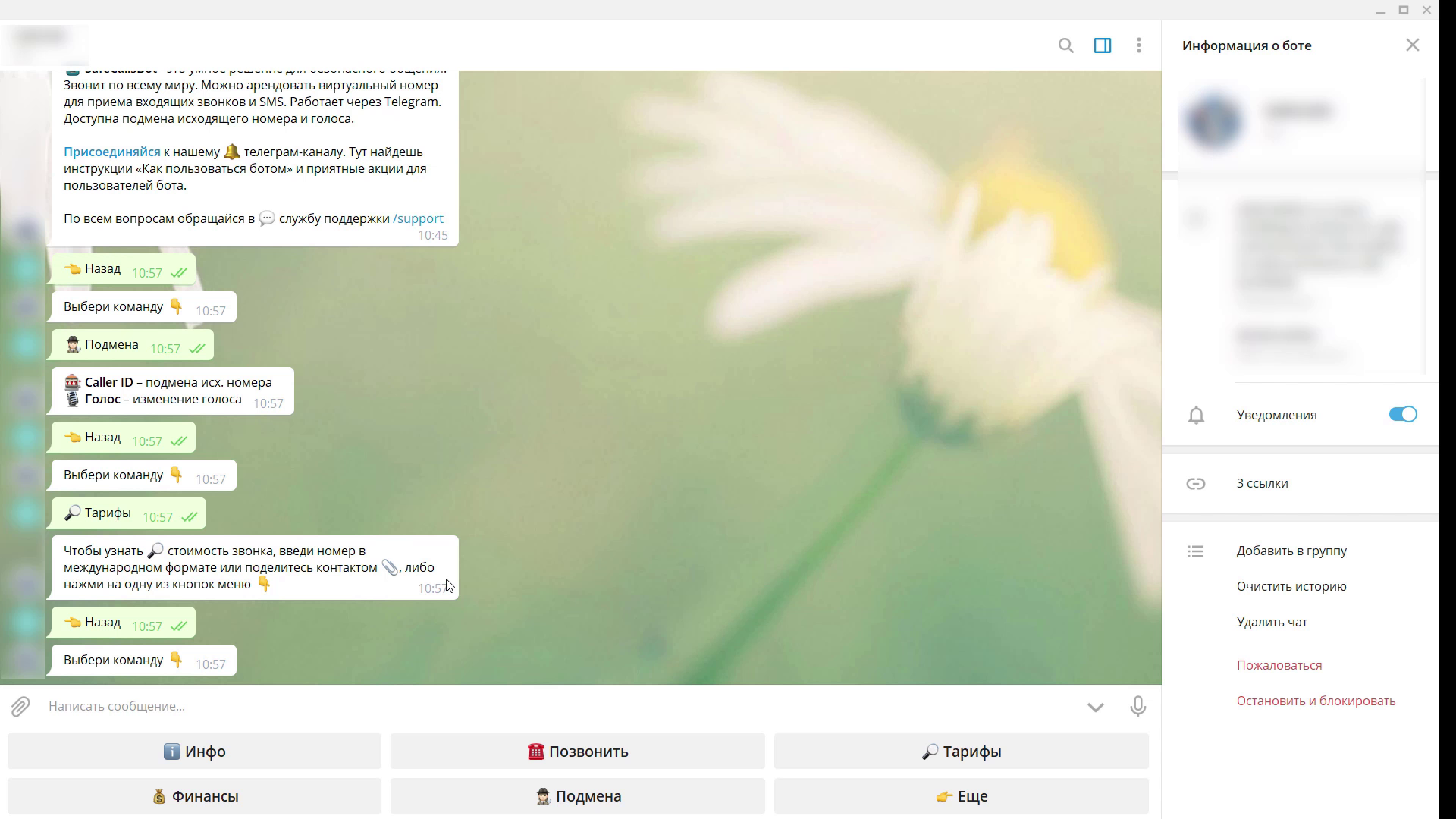

С технической точки зрения в атаке ничего нового. Новизна, скорее, с функциональной стороны. Появление такого бота снижает до нуля порог вхождения для мошенников. Если раньше надо было немного пошевелить мозгом для того, чтобы прочитать инструкции по настройке виртуальной АТС, то сейчас достаточно шевелить лишь пальцем. Всё интуитивно понятно.

Удешевление атаки, равно как и снижение порога входа, способствует росту популярности. Первой ассоциацией, пришедшей на ум, был давний пост @LukaSafonovпро утёкшие исходники Citadel. Спрос порождает не только предложение, но и сервис. Вот и у ТГ-бота тоже есть возможность покурить мануалы, написать в сапорт и посмотреть различные отчёты своей деятельности. В лучших традициях, прикручена партнёрка с рефералами.

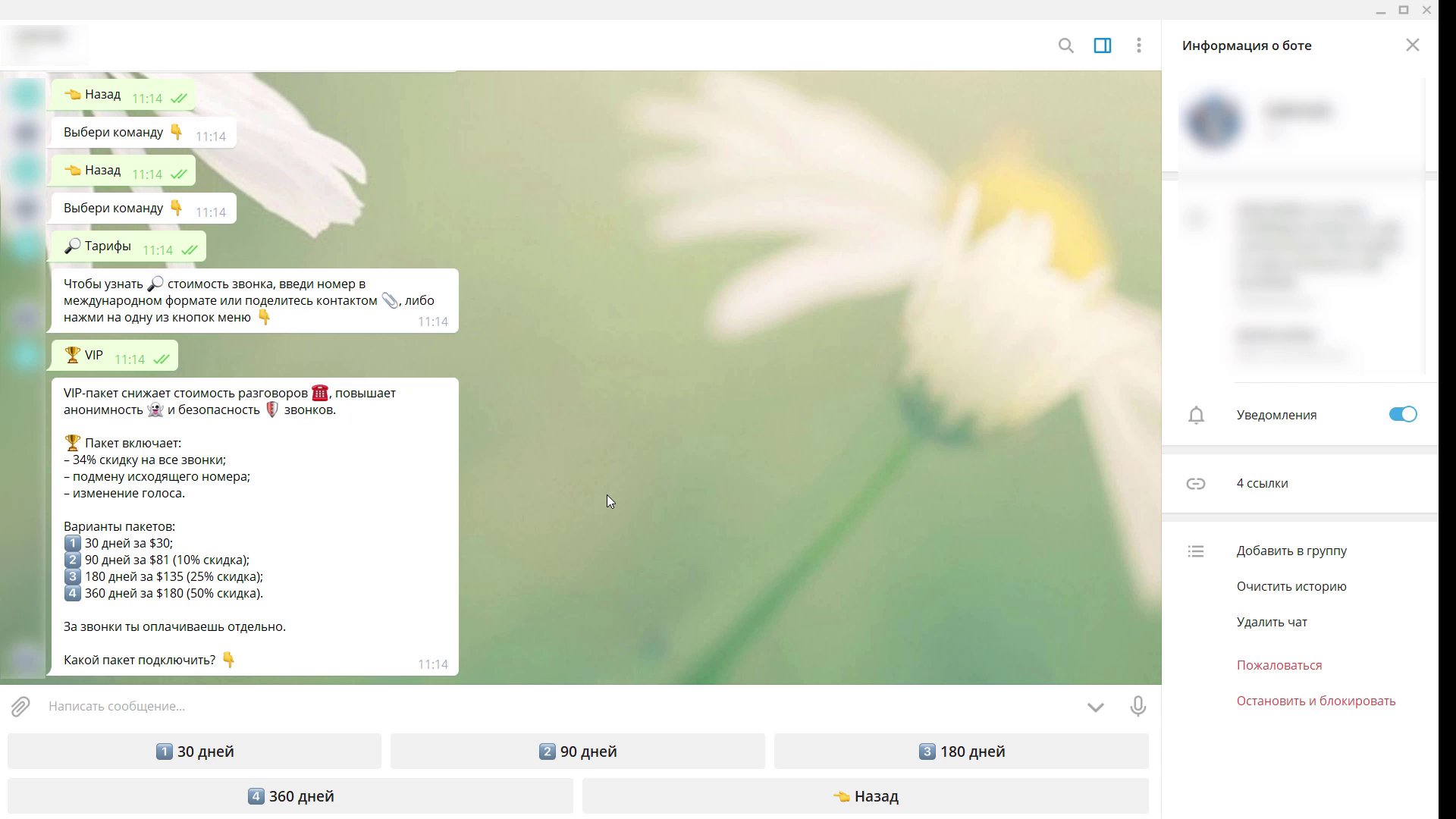

Что касается тарифов, то всё более-менее стандартно. Посекундная тарификация и различные пакеты.

С чего вдруг ополчился на бот?

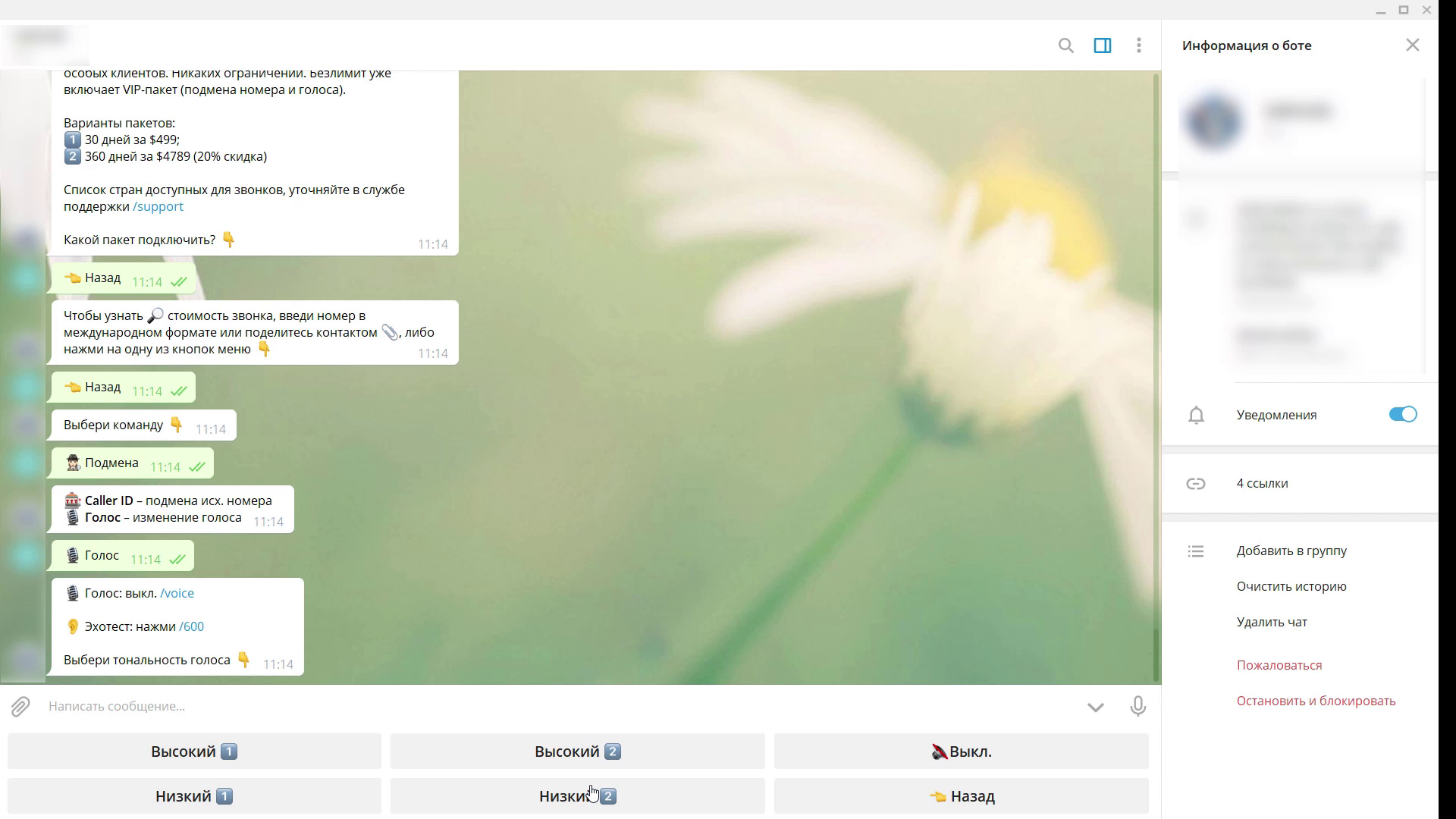

Действительно, к самой технологии претензий нет. Не секрет, что подобные звонилки много кто использует в мирном русле. Поэтому изначально к боту вопросов не было, пока не дошло до функции изменения голоса.

Зачем легитимному сотруднику колл-центра такой функционал? Вопрос из разряда риторических. Кроме того, даже без тестового звонка можно предположить, что бот изменяет pitch. А это обратимый процесс, если записать голос звонившего.

В чём опасность?

В первую очередь, как уже писал, увеличение потока желающих. Классическая атака состоит из 2 частей: позвонить-напугать-убедить + вывести деньги. Часть 1 стало легче организовать. Часть 2, в принципе, отработана и так.

Во вторую очередь меняются подходы. Если раньше преимущественно звонки шли от «сотрудников службы безопасности банка», то в последнее время чаще наблюдаю двухходовку. Сперва мошенники узнают реальные номера отделений полиции, ФИО работников. Далее, звонят жертве с подменного номера, представляясь сотрудником ведомства, и просто предупреждают о зафиксированной попытке списания средств. Никаких действий совершать не просят. Всячески разыгрывают спектакль «Моя милиция меня бережёт». В конце разговора предупреждают о том, что скоро свяжется сотрудник банка и нужно будет следовать его инструкциям. Собственно, ради этого напутствия спектакль и затевался.

После разговора с «полицейским» некоторые жертвы проявляют здравый скепсис и лезут в Сеть проверять достоверность предоставленной информации. Естественно, находят и номер, и ФИО сотрудника, от имени которого вёлся разговор. It’s a trap! Подозрительность снижается и звонящему банковскому сотруднику верят охотнее.

P.S. Не стоит надеяться, что единожды проинформировав родственников и знакомых о мошеннической схеме, вы решите проблему навсегда. Увы, практика показывает, что в подавляющем большинстве случаев жертвы до последнего уверены, что с ними такого не случится. Поэтому настоятельно рекомендую к прочтению пост @iiwabor. А самые отчаянные могут найти бота и воспроизвести атаку на своих же. Бесплатного времени хватит на несколько секунд. Но, надеюсь, у вышей «жертвы» наступит прозрение, когда вы покажете наглядно, как легко «на коленке» можно организовать атаку. Пусть запомнят раз и навсегда, им звонить никто не будет. Если есть сомнения, надо повесить трубку и самостоятельно связаться с банком\отделом полиции\прокурором\спортлото.