Ботнеты в 2019 году: актуальные опасности и вред, наносимый малому и среднему бизнесу

О ботнетах на Хабре писали много раз, чем не приходится удивляться — это действительно значительная угроза, которая никуда не исчезла. В нашей сегодняшней статье мы поговорим о том, какие ботнеты актуальны в 2019 году и какой вред они могут нанести бизнесу — не крупным корпорациям, а небольшим и средним по размеру компаниям.

На кого направлена угроза?

По данным Securelist, максимальный интерес для разработчиков ботнетов представляют собой финансовые организации и сервисы. Именно на них приходится более 70% процентов всех атак. Это сервисы онлайн-банкинга, онлайн-магазины, разного рода платежные агрегаторы и т.п.

Второе место (здесь всего около 6% всех атак) занимают социальные сети и крупные информационные сайты, плюс поисковики и сервисы социальной почты. Здесь злоумышленники пытаются захватить как можно больше персональных данных пользователей для проведения дальнейших атак.

Третье место с примерно 5% занимают ресурсы, предлагающие разные продукты и услуги, причем эти сайты не являются онлайн-магазинами. В эту категорию попадают хостинг-провайдеры и некоторые другие организации. Злоумышленников здесь интересуют, в первую очередь, личные данные жертвы.

Также «ботоводы» направляли свои системы на разного рода криптовалютные сервисы, включая биржи, кошельки и т.п.

Понятно, что злоумышленников, в первую очередь, интересуют компании из богатых стран, так что атакуются сервисы и сайты, базирующиеся в США, Великобритании, Канаде, странах Европы и Китае.

Как ботнет вредит бизнесу?

Рассылка спама с IP-адресов компании

Ботнет может и не быть «заточен» под проведение каких-то сложных атак, а работать в качестве спам-инструмента. И чем больше элементов в ботнете, тем выше эффективность этого инструмента. Если спам рассылается с зараженных устройств какой-то компании, то ее IP автоматически попадают в спам-фильтры. А это значит, что через какое-то время все e-mail, отправленные сотрудниками компании с локальных ПК будут попадать в спам у клиентов, партнеров, иных контактов. Исправить эту ситуацию не так и просто, а вред она может нанести значительный (можно представить, как срывается договоренность из-за того, что важные документы вовремя не попали в нужные руки).

DDoS с IP-адресов компании

Примерно то же самое, что и в случае выше, только на этот раз ботнет задействует зараженные компьютеры компании для проведения DDoS-атак. В этом случае замеченные в «темном деле» IP попадут в черный список различных провайдеров и будут заблокированы. В дальнейшем сотрудники компании, чьи ПК пострадали, будут испытывать сложности с доступом к определенным ресурсам — запросы будут блокироваться на уровне провайдеров разного масштаба.

В некоторых случаях компании могут выключить доступ к сети вообще, если атака была серьезной. А отсутствие интернета даже в течении нескольких часов составляет серьезную проблему для бизнеса.

Прямая DDoS-атака на компанию

Большое количество ботнетов созданы для проведения DDoS-атак. Мощность их сейчас весьма велика, так что средний ботнет может полностью «положить» сервисы и сайты обычной компании. А это весьма дорогое удовольствие. По оценке специалистов прямая такая может обходиться бизнесу в суммы от $20 000 до $100 000 в час.

Если даже сервисы атакованной компании и продолжают работать, то значительно медленнее, чем обычно. Это грозит прямыми и косвенными убытками. И даже в случае слабой DDoS-атаки, которая не повлияла на эффективность работы компании, можно столкнуться с «грязными логами» — когда анализ работы сервисов компании невозможен из-за огромного количества сторонних IP. Google Analytics в таких случаях становится бесполезным.

Кража важной информации

Ботнеты, которые существуют сегодня, многофункциональны и состоят из большого количества модулей. Оператор ботнета может превратить «спящий» ботнет в похитителя корпоративных данных (данные клиентов, доступы к внутренним ресурсам, доступы к клиент-банку и т.п.). по щелчку пальца. А это уже гораздо более чувствительная для бизнеса угроза, чем спам или DDoS.

Красть данные ботнет может разными способами, включая такой распространенный как кейлоггинг. Кейлоггер может быть «заточен», например, для работы с PayPal и активироваться только тогда, когда пользователь пытается войти в свою учетную запись.

Прокси для проведения атак

Ботнет может превратить корпоративные машины в прокси-сервера, которые будут служить «перевалочным пунктом» для проведения атак. И здесь уже все гораздо хуже, чем в случае со спамом или DDoS — если атака была серьезной и нанесла кому-то ущерб, компания может столкнуться с пристальным вниманием со стороны правоохранительных органов.

Расходование ресурсов компании

Если ботнет ведет себя активно, то на это могут потребоваться значительные вычислительные ресурсы. То есть корпоративные машины будут использоваться злоумышленниками, с соответствующими затратами энергии и процессорного времени. Если компания, чьи компьютеры заражены, работает с ресурсоемкими затратами, это может сказаться на эффективности рабочих процессов. Один из примеров — майнинг. Ботнет может быть активирован в качестве майнера и тогда зараженные ПК будут отдавать значительную часть своей мощности добыче монет для злоумышленников.

Репутационные потери

Все это в итоге может сказаться на репутации компании, поскольку организация, чьи IP-адреса замечены в «темных делах», окажется сложной ситуации. Вернуть все на круги своя может оказаться не так и просто.

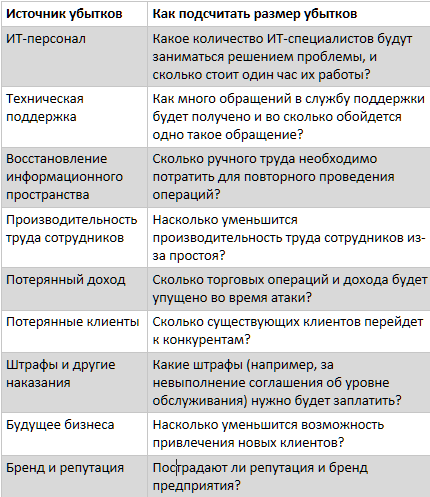

Как подсчитать убытки?

Лучше, конечно, если убытков нет. Но если появилась проблема с ботнетом, то просчитать текущие и будущие затраты, которые требуются для ликвидации проблемы, можно по алгоритму ниже. Суммируем все затратные статьи и получаем общую сумму.

Согласно данным Ponemon Institute, в сложных ситуациях, когда работа компании останавливается, убытки могут быть огромными и составлять тысячи долларов в минуту. В случае крупных компаний это уже сотни тысяч. Для малого и среднего бизнеса общий размер убытков не так велик, как у корпораций, но для самой компании даже пара тысяч долларов может быть непозволительной роскошью, если говорить об организации небольшого размера.

Примеры ботнетов

Ботнетов достаточно много, как небольших, так и масштабных, с миллионами элементов в своей сети. В качестве примера можно привести те из них, что были наиболее активными в 2018 году (и они никуда не делись и сегодня).

BetaBot

Количество атак, совершенных этим ботнетом, составляет более 13% общем объеме уникальных атак 2018 года. Зловред работал в 42 странах, наибольший интерес его создателей вызывали финансовые сервисы, социальные сети и крупные порталы.

Trickster (TrickBot)

Почти такой же активный ботнет, как и предыдущий. С его помощью совершено 12,85% от общего числа уникальных атак. Работал он в 65 странах, атаковал финансовые и криптовалютные сервисы.

Panda

Этот ботнет совершил 9,84% от общего числа уникальных атак. Работал он в 33 странах, атаковал финансовые и криптовалютные сервисы.

Среди успешных ботнетов стоит указать также SpyEye и Ramnit.

Особняком стоит гигантский ботнет Mirai, который в свое время нанес ущерба на сотни миллионов долларов США. Новый вариант ботнета уже активен и работает, постепенно начиная заражать новые устройства по всему миру.

Как защититься от ботнета?

В принципе, методы защиты ничем не отличаются от тех, что используются для предотвращения заражения компьютеров любыми зловредами. Это, в первую очередь, личная «ИТ-гигиена», то есть нужно отдавать себе отчет в том, что переход по ссылкам в e-mail сообщениях, открытие присылаемых известными и неизвестными контактами файлов, кликание по баннерам вроде «ваш ПК заражен и его нужно лечить» — все это чревато заражением не только личной, но и корпоративной техники.

В компаниях нужно регулярно проводить инструктаж сотрудников на тему информационной безопасности с демонстрацией разных кейсов. Люди должны понимать, что переход по ссылке со смешными котиками, которую прислал личный контакт, может угрожать бизнесу. Самое слабое звено в цепочке информационной защиты бизнеса — человек, а не программное обеспечение или железо.

Но и программно-аппаратная защита должна быть. Это программные антивирусы, файерволы или «железные» сетевые экраны вроде ZyWALL ATP500, которые обеспечивают многоуровневую защиту Multi-Layer Protection. Такие системы помогают блокировать не только известные, но и неизвестные угрозы (угрозы нулевого дня), а также предотвращать DDoS среднего уровня. В зависимости от величины сети предприятия и ее финансовых возможностей можно использовать модели Zyxel ATP200, ATP500 или ATP800.

В любой компании, чья работа в значительной степени зависит от компьютеров и ПО, включая облачные сервисы, должна быть детально проработанная стратегия информационной защиты. И это не просто листок бумаги, который висит рядом с планом эвакуации. Проработка стратегии означает, что предлагаемые меры должны быть опробованы «в полевых условиях», нужно проводить тренинги и воркшопы с сотрудниками. Все это не исключит, но значительно снизит информационные угрозы, которые опасны для бизнеса компании.