Банковский троян Win32/Spy.Bebloh используется для кражи данных онлайн-банкинга

В последнее время банковская троянская программа Win32/Spy.Bebloh значительно увеличила свою активность в немецкоговорящих странах. Это вредоносное ПО было обнаружено еще в 2009 г. и, по мере выхода новых версий Windows, обновлялось злоумышленниками.

Win32/Spy.Bebloh использует известный механизм компрометации ОС пользователя под названием Man-in-the-Browser (MitB), т. е. троянская программа выполняет внедрение своего вредоносного кода в запущенный процесс браузера. Используя этот метод выполняется кража конфиденциальных данных онлайн-банкинга за счет внедрения на легитимные-страницы фишингового содержимого.

Для распространения Win32/Spy.Bebloh злоумышленники используют фишинговые сообщения электронной почты. Потенциальная жертва получает вредоносное вложение в виде ZIP-архива с дроппером Bebloh внутри. Пример такого сообщения показан ниже на скриншоте.

Злоумышленники используют убедительную тему сообщений для того, чтобы заманить пользователя на установку вредоносного ПО. Обычно используются темы, схожие с другими вредоносными кампаниями, т. е. почтовый статус отправления, счет из банка или иной важный документ. Ниже приведены названия файлов вложений, которые использовались злоумышленниками.

Ihre Rechnung vom 15.04.2015_als_pdf.zip

DOC_Bewerbung-Februar_2015.zip

VodafoneWillkommen_713153127333.zip

DHL_Paket-907628066996.zip

DPD_Status Ihres Paketes_04727471384232 _pdf.zip

Anwendung-april2015-DOC.zip

Ниже указаны названия исполняемых файлов дропперов Bebloh из этих архивов.Ihre Rechnung vom 15.04.2015_als_pdf.PDF.exe

DOC_Bewerbung-Februar_2015.doc.exe

VodafoneWillkommen_769054799033.PDF.exe

DHL_Paket-649888400277.xml.exe

DPD_Status Ihres Paketes_01377200117628 _pdf.exe

Anwendung-april2015-DOC.DOC_.exe

Как и в случае других аналогичных банковских троянов, Win32/Spy.Bebloh состоит из полезной нагрузки и внедряемого в процессы вредоносного кода. Для маскировки вредоносных функций, полезная внедряется в работающий процесс Windows Explorer (explorer.exe). Первое действие, которое выполняется ее кодом, отвечает за проверку работающего подключения к интернету через обращение к поисковой системе Google. В случае присутствия подключения, вредоносная программа сообщает об успешном заражении на свой удаленный C&C-сервер. Сообщение, которое отправляется Bebloh на сервер, также содержит некоторую дополнительную информацию о жертве: IP-адрес, информация об ОС и др.

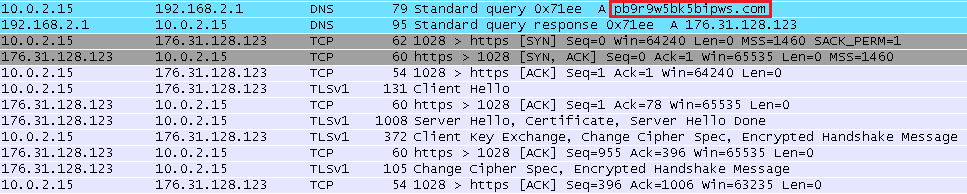

Взаимодействие с удаленным сервером осуществляется посредством защищенного SSL-подключения. Сервер передает Bebloh зашифрованный конфигурационный файл, который будет храниться в системном реестре Windows. Файл содержит указания Bebloh о том, какие системы онлайн-банкинга он должен скомпрометировать.

Вредоносная программа использует механизм перехвата API-вызовов в контексте запущенных процессов, ниже указан список таких процессов:

Веб-браузер Avant (avant.exe) Google Chrome (chrome.exe) Internet Explorer (iexplore.exe) Веб-браузер Maxthon (maxthon.exe) Веб-браузер Mozilla (mozilla.exe) Веб-браузер MyIE (myie.exe) Opera (opera.exe) Bebloh также контролирует аутентификацию пользователя на FTP-сервисах и почтовых сервисах через аналогичный перехват API в следующем ПО: • Core FTP (coreftp.exe) • CuteFTP (ftpte.exe) • FileZilla (filezilla.exe) • FTP Commander Pro (cftp.exe) • FTP Voyager (FTPVoyager.exe) • SmartFTP (SmartFTP.exe) • Total Commander (TOTALCMD.EXE) • WinSCP (WinSCP.exe) • Microsoft Outlook (OUTLOOK.EXE) • Outlook Express (msimn.exe) • The Bat! (thebat.exe) Bebloh может загружать файлы из интернета, а затем исполнять в скомпрометированной системе пользователя. Кроме этого, он может создавать скриншоты рабочего стола и обновлять свои файлы на более актуальную версию. Для обеспечения своей выживаемости после перезагрузки вредоносная программа использует известный раздел реестра.Заключение

Ранее мы рассматривали различных представителей семейств вредоносных программ известных как банковские трояны. Некоторые из них нацелены на конкретные регионы, например, Corkow, который специализируется на компрометации пользователей из России и Украины. То же самое можно сказать и про Win32/Spy.Bebloh. Мы зафиксировали наибольшую его нацеленность на пользователей Германии. Механизм распространения Bebloh не является особенным и наблюдался в использовании во многих вредоносных кампаниях.