Авторизация на сетевом оборудовании через SSH с помощью публичных ключей

По умолчанию инженеры подключаются к сетевому оборудованию с помощью имени пользователя и пароля. По протоколу Telnet учетные данные пользователя передаются в открытом виде, а по протоколу SSH в зашифрованном. Чтобы не передавать секретную часть по сети, используется авторизация по публичным ключам. При такой авторизации публичный ключ пользователя заранее прописывается пользователю на оборудовании. Секретный ключ по сети не передается.

Это руководство поможет вам быстро начать использовать публичные ключи для авторизации при подключении к сетевому оборудованию по протоколу SSH. Руководство применимо как для Windows, так и для Mac OS X. Я постарался сделать его максимально простым и информативным. Оно не перегружено, но отвечает на основные вопросы:

Содержание

Также я рассмотрел «больные» темы:

- Конвертация ключа между OpenSSH <==> SecureCRT <==> PuTTY.

- Использование разных пар публичных ключей для разного оборудования. Один ключ — это хорошо, но в реальности неприменимо. Для разных заказчиков или оборудования необходимы разные пары публичных ключей (одни с паролем, другие без).

- Использованию нативной (native) MAC OS X для работы с публичными ключами.

- Руководство также должно помочь в использовании Ansible с сетевым оборудованием, поскольку Ansible по умолчанию использует OpenSSH с авторизацией по публичным ключам.

90% изложенного материала проверено на реальном оборудовании.

Введение

Кроме стандартной аутентификации по паролю (password/keyboard) в протоколе SSH существует также аутентификация по публичному ключу (RSA).

Аутентификация с помощью RSA-ключей состоит из нескольких этапов:

Почему только RSA? Почему не DSA? К сожалению, ответа на этот вопрос я не нашел (и не особо искал). Но официально на оборудовании Cisco поддерживается только RSA.

Документ Secure Shell Configuration Guide, Cisco IOS Release 15E:

Secure Shell Configuration Guide, Cisco IOS Release 15E

Restrictions for Secure Shell Version 2 Support

Rivest, Shamir, and Adleman (RSA) key generation is an SSH server-side requirement. Devices that act as SSH clients need not generate RSA keys.

Попытка ввести данные DSA-ключа:

CSR-1(conf-ssh-pubkey-data)#exit

%SSH: Only ssh-rsa type is supported

CSR-1(conf-ssh-pubkey-user)#

Создание публичного RSA-ключа

Пару RSA-ключей можно создать с помощью различных утилит: SecureCRT, PuTTYgen или любым другим ПО. При создании ключа можно задать Passphrase (защита ключа с помощью пароля).

Генерирование RSA-пары в SecureCRT

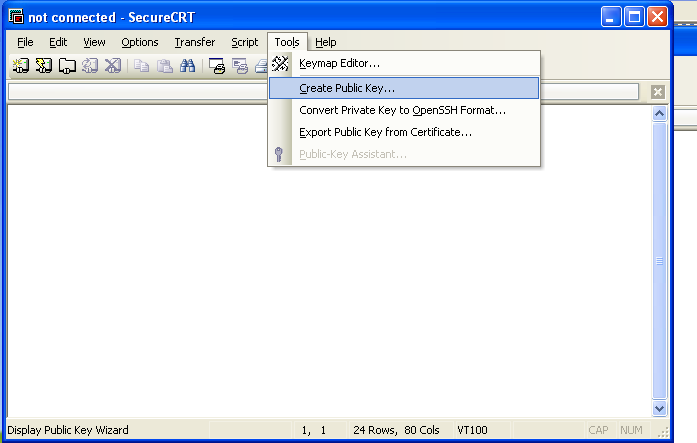

SecureCRT → Tools → Create Public Key…:

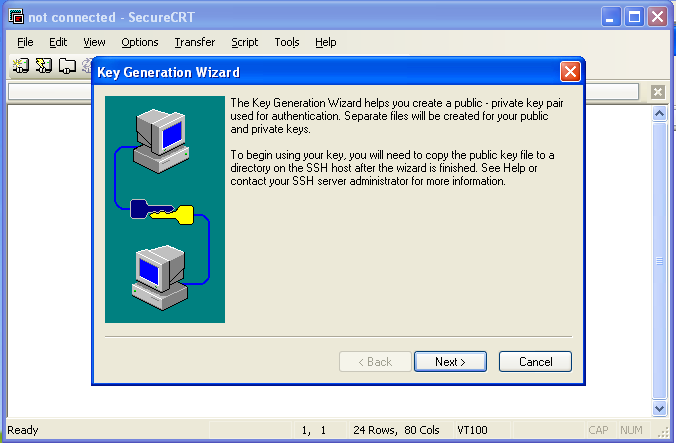

Чуть-чуть теории → кнопка «Next >»:

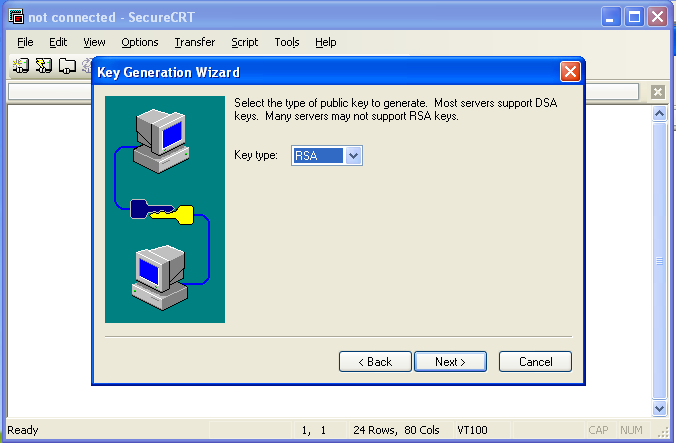

Тип сертификата RSA/DSA → Выбираем RSA → кнопка «Next >»:

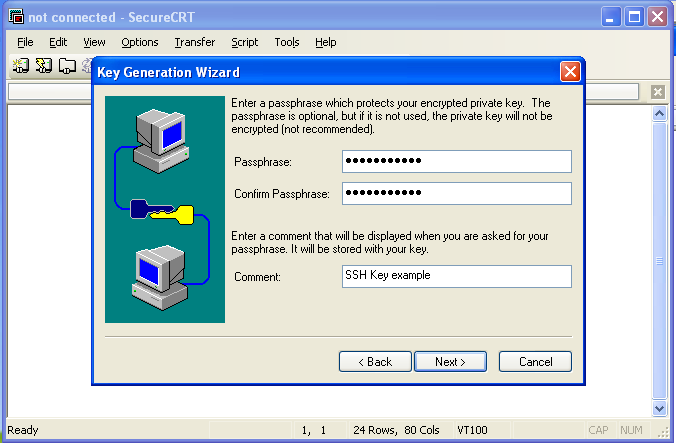

Пароль шифрования для секретного ключа (необязательно, можно оставить пустым и не шифровать) + Комментарий → кнопка «Next >»:

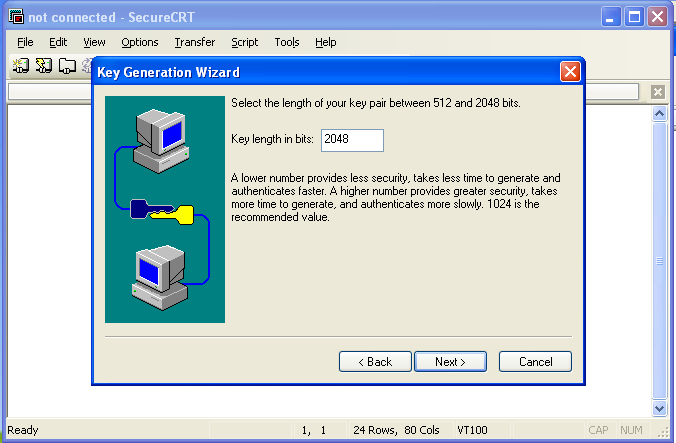

Выбираем длину ключа (в версии SecureCRT 6.1.0 максимальная длина ключа равна 2048 бит, в версии 8.5.4 — 16 384 бит):

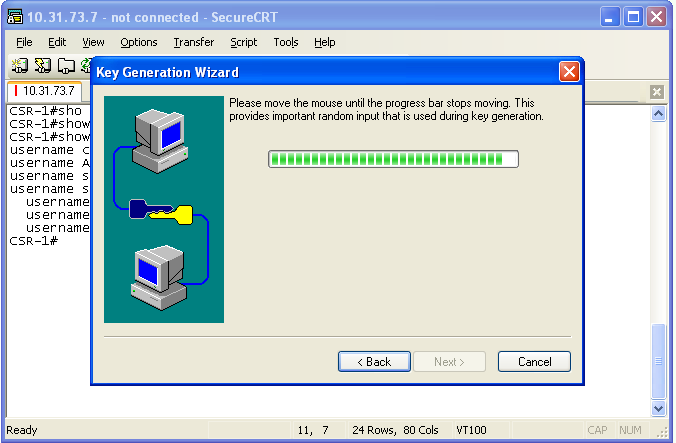

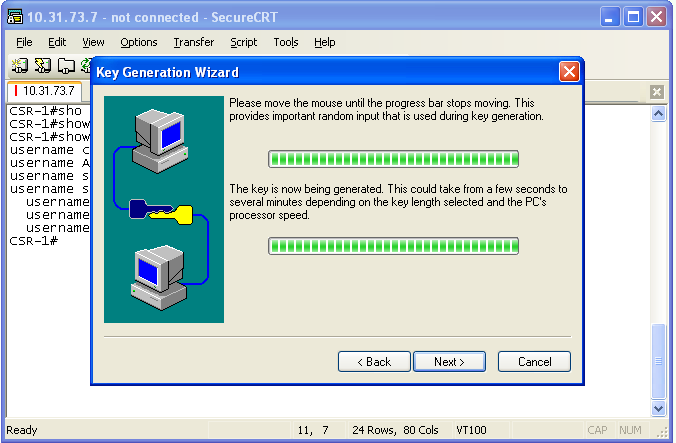

Генерирование ключа → кнопка «Next >»:

Для гарантирования случайных чисел просит поводить мышкой в рамках окна. Это защита от псевдослучайных чисел.

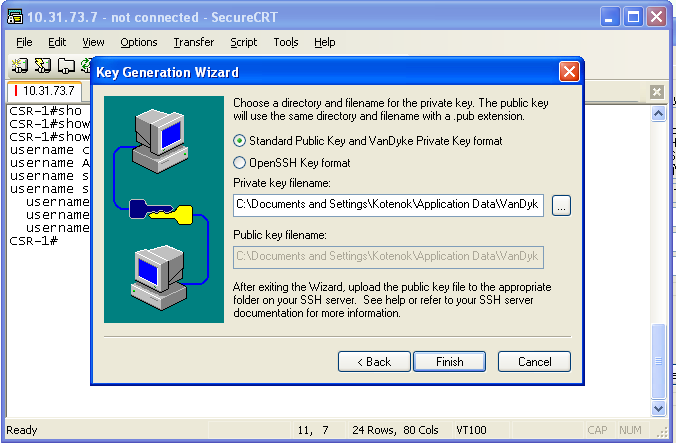

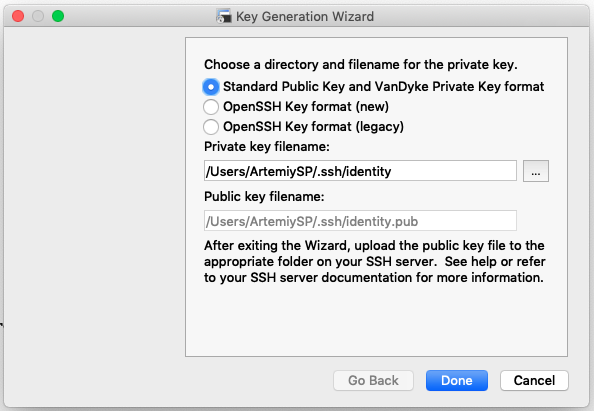

Сохранение пары ключей → Выбор места хранения → Выбор формата сохраняемого ключа (VanDuke Private format, OpenSSH legacy, OpenSSH new) → кнопка «Finish»:

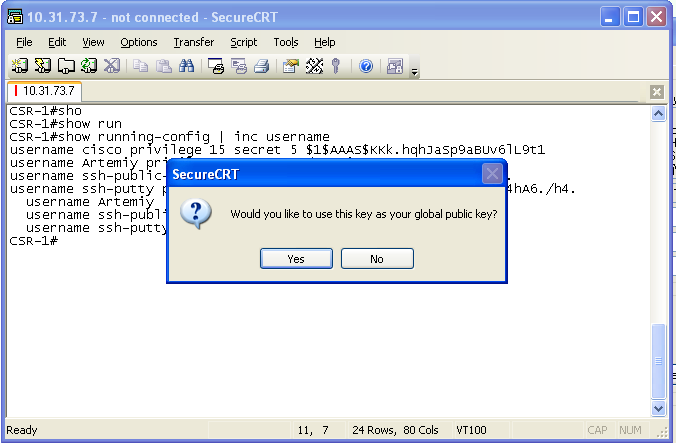

SecureCRT спрашивает, делать ли данный ключ ключом по умолчанию для SecureCRT:

Генерирование RSA-пары в PuTTYgen

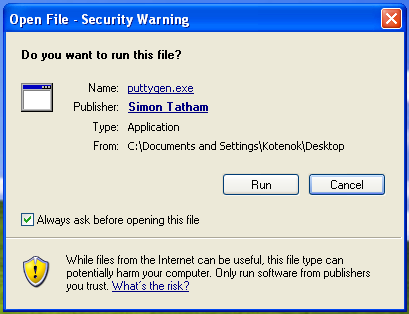

Скачать PuTTYgen можно здесь: https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html.

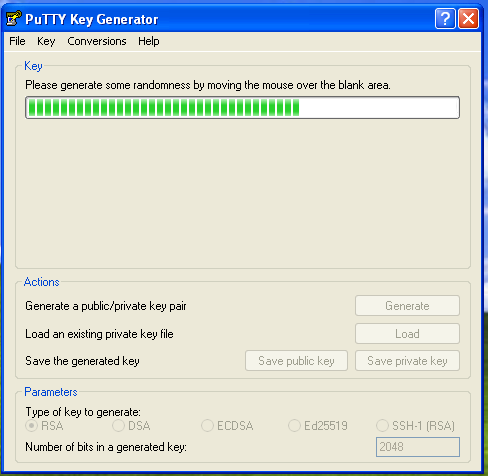

Запускаем PuTTYgen:

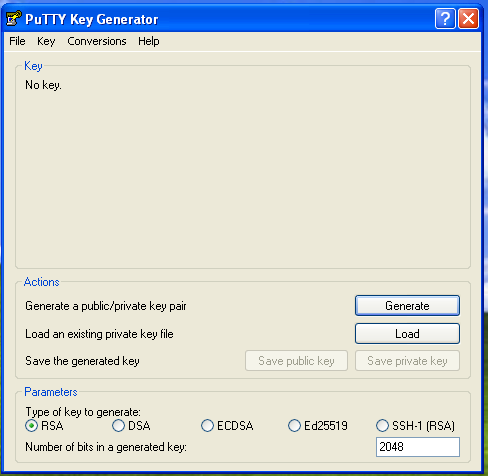

Выбираем параметры (тип пары: RSA; битная размерность ключа: 2048; по желанию задаём Passphrase (защита ключа с помощью пароля)) → Generate:

Для гарантирования случайных чисел просит поводить мышкой в рамках окна. Это защита от псевдослучайных чисел.

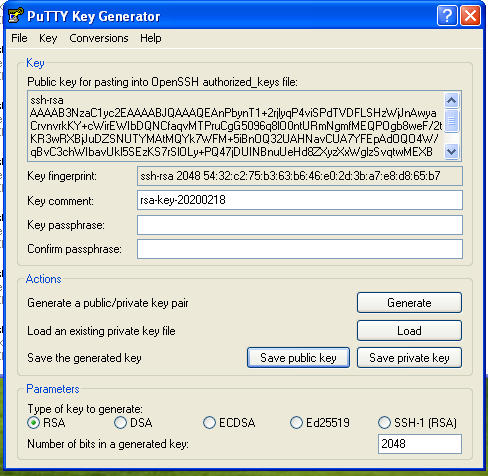

Сохраняем RSA-ключи → Кнопка «Save private key»:

Обратите внимание: RSA-ключи, сохраненные в частном формате в одном ПО, нельзя использовать в ПО другого производителя. То есть пара RSA-ключей, созданных в PuTTYgen и сохраненных в формате Putty Private Key, не подходит для использования в SecureCRT, и наоборот. PuTTY поддерживает только формат Putty Private Key. Универсальным решением для распространения ключей является конвертирование ключей в формат OpenSSH (Смотри ссылку 2: «Conversion from Putty to SecureCRT with auth. keys»). Т. к. SecureCRT свободно работает с форматом OpenSSH. А ПО PuTTYgen преобразует формат OpenSSH в формат Putty Private Key.

Конвертирование RSA-ключа из формата Putty Private Key (PuTTY) в формат OpenSSH (SecureCRT)

Чтобы использовать в SecureCRT RSA-ключи, которые сгенерированы в PuTTYgen и сохранены в формате Putty Private Key (*.ppk), экспортируем их с помощью PuTTYgen в формат OpenSSH:

- Запускаем PuTTYgen.

- Загружаем существующий RSA-ключ в формате Putty Private Key (*.ppk) → Кнопка «Load».

- Сохраняем файл публичного ключа → «Save public key».

- Экспортируем секретный ключ в формат OpenSSH: меню PuTTYgen → «Conversions» → «Export OpenSSH key».

- Используем в SecureCRT файлы в формате OpenSSH. Файл с публичным ключом имеет расширение .pub, файл с секретным ключом не имеет расширения.

Конвертирование RSA-ключа из формата VanDyke Private Key (SecureCRT) в формат Putty Private Key (PuTTY)

Чтобы использовать в PuTTY RSA-ключи, которые сгенерированы в SecureCRT и сохранены в формате VanDyke Private Key (файл публичного ключа — *.pub, файл секретного ключа *. (без расширения)), экспортируем их с помощью SecureCRT в формат OpenSSH, а затем с помощью PuTTYgen экспортируем в формат Putty Private Key (*.ppk):

- Запускаем SecureCRT.

- Меню «Tools» → «Convert Private Key to OpenSSH format…»

- Выбираем исходный файл с ключами VanDyke Private Key.

- Сохраняем OpenSSH-ключи с новым именем.

- Запускаем PuTTYgen.

- Загружаем существующий RSA-ключ в формате OpenSSH (*.): PuTTYgen Menu → «Conversions» → «Import key».

- Сохраняем файл в формате Putty: «Save private key».

Генерирование публичных ключей на MAC OS X средствами операционной системы

Будем использовать встроенную утилиту ssh-keygen (man ssh-keygen).

Генерируем RSA-ключ с длиной 2048 бит с указанием имени ключа, путем к папке с местом хранения ключа:

ssh-keygen -b 2048 -t rsa -c "Lab router R4" -f /Users/ArtemiySP/Documents/python/r4

Во время выполнения программа спросит пароль для защиты RSA-ключа:

artemiy-2:Downloads ArtemiySP$ ssh-keygen -b 2048 -t rsa -C "Lab router R4" -f /Users/ArtemiySP/Documents/python/r4

Generating public/private rsa key pair.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /Users/ArtemiySP/Documents/python/r4.

Your public key has been saved in /Users/ArtemiySP/Documents/python/r4.pub.

The key fingerprint is:

SHA256:WdT47SFvgGI7danxX94p8/cO3uyU12SB3ipkc7nHxzA Lab router R4

The key's randomart image is:

+---[RSA 2048]----+

| .o |

| .. . . |

| .o + . |

| oo+ B = .|

| .S+ O OEoo|

| o + + B*+|

| . . =.*O|

| .+o**|

| =+O|

+----[SHA256]-----+

artemiy-2:Downloads ArtemiySP$

Генерируем RSA-ключ с длиной 4096 бит в с указанием имени ключа, путем к папке с местом хранения ключа, пароль задаем в явном виде в параметрах генерации ключа (-N «cisco»):

artemiy-2:Downloads ArtemiySP$ ssh-keygen -b 4096 -t rsa -C "Lab router R5" -N "cisco" -f /Users/ArtemiySP/Documents/python/r5

Generating public/private rsa key pair.

Your identification has been saved in /Users/ArtemiySP/Documents/python/r5.

Your public key has been saved in /Users/ArtemiySP/Documents/python/r5.pub.

The key fingerprint is:

SHA256:NraLRMqB4qmA8qNjKdpBBt1JBw8Osf/3GfuB2k1R+zY Lab router R5

The key's randomart image is:

+---[RSA 4096]----+

| o.+.. |

| . * = |

|. o + . . |

| . o . . |

|. + o . S . . |

|o+.. = o o . . . |

|+oo o o o o o Eo|

|*=.. . o = * . ..|

|Boo. . o =.o |

+----[SHA256]-----+

artemiy-2:Downloads ArtemiySP$

Не рекомендуемые параметры генерации ключей: ненадёжный ключ длиной 1024 бита, с указанием имени ключа, путем к папке с местом хранения ключа, пароль задаем в явном виде в параметрах генерации ключа (-N » — без пароля):

artemiy-2:Downloads ArtemiySP$ ssh-keygen -b 1024 -t rsa -C "Lab router R6" -N "" -f /Users/ArtemiySP/Documents/python/r6

Generating public/private rsa key pair.

Your identification has been saved in /Users/ArtemiySP/Documents/python/r6.

Your public key has been saved in /Users/ArtemiySP/Documents/python/r6.pub.

The key fingerprint is:

SHA256:LEcfgN+58TYMDv4MpBA2FGCWc2aFiY+SxWBf7pRViWs Lab router R6

The key's randomart image is:

+---[RSA 1024]----+

|.++=o*.o+.. |

|.oB % +. o |

| o X * .o... |

|o . = E+.=. |

| . oo+So.* |

| .oo o = |

| + . . |

| o |

| |

+----[SHA256]-----+

artemiy-2:Downloads ArtemiySP$

Итак, мы создали три ключа в с указанием имен ключей и указанием места хранения ключей (по умолчанию все ключи сохраняются в /Users/[Username]/.ssh).

По умолчанию, при подключении по SSH с авторизацией по публичному ключу, происходит последовательный перебор всех публичных ключей, которые хранятся в папке /Users/[Username]/.ssh.

Ключ R6: переименуем ключ в «id_rsa» (по умолчанию имя файла генерируемого ключа «id_rsa») и перенесем в папку с SSH-ключами (~/.ssh/) (Т. е. выполним все действия, чтобы ключ R6 использовался как основной ключ для подключений по SSH по умолчанию):

Преобразуем публичный OpenSSH-ключ в формат RFC4716 (экспорт в Cisco IOS):

https://serverfault.com/questions/706336/how-to-get-a-pem-file-from-ssh-key-pair

ssh-keygen -f ~/Documents/python/r4.pub -e -m RFC4716

ssh-keygen -f ~/Documents/python/r5.pub -e -m RFC4716

ssh-keygen -f ~/.ssh/id_rsa.pub -e -m RFC4716

Применение публичного ключа на оборудовании

Как на различном оборудовании привязать открытый ключ к пользователю?

Процесс привязки публичного ключа к пользователю не стандартный и меняется от оборудования к оборудованию, поэтому приведены примеры для каждого типа оборудования, которое чаще всего применяется в сети.

Cisco IOS XE, Catalyst (с версии 15.1 и выше), IOS

- На устройстве уже есть пользователь.

- В настройках SSH (ip ssh pubkey-chain) для пользователя (username cisco) указываем публичный ключ (key-string):

CSR-1#conf t Enter configuration commands, one per line. End with CNTL/Z. CSR-1(config)#ip ssh pubkey-chain CSR-1(conf-ssh-pubkey)#username ssh-putty CSR-1(conf-ssh-pubkey-user)#key-string CSR-1(conf-ssh-pubkey-data)#$QAAAQEAnPbynT1+2rjlyqP4viSPdTVDFLSHzWjJnAwy CSR-1(conf-ssh-pubkey-data)#$NCfaqvMTPruCgG5096q8lO0ntURmNgmfMEQPOgb8weF CSR-1(conf-ssh-pubkey-data)#$AtMQYk7WFM+5iBnOQ32UAHNavCUA7YFEpAdOQO4W/qB CSR-1(conf-ssh-pubkey-data)#$SlOLy+PQ47jDUINBnuUeHd8ZXyzXxWglzSvqtwMEXBW CSR-1(conf-ssh-pubkey-data)#$VoUTBYbJ45DmFa93P50qf494ujaAsTbYyJ/GBzJUTK/ CSR-1(conf-ssh-pubkey-data)#$UADAkNGxQARfOfHZWiIYb3rif6h6hfwwVUZS/Tw== CSR-1(conf-ssh-pubkey-data)#exit CSR-1(conf-ssh-pubkey-user)#exit CSR-1(conf-ssh-pubkey)#exit CSR-1(config)#exit CSR-1#exit CSR-1#show running-config | inc ssh username ssh-public-key secret 5 $1$ebjc$EYgwMFQXPPiywFVn6rl7t. username ssh-putty privilege 15 secret 5 $1$vIhh$nM8iCeBKmLyVK4hA6./h4. ip ssh pubkey-chain key-hash ssh-rsa D4E9AD62F7F6265EAAB3FB8778477612 username ssh-public-key key-hash ssh-rsa C331DEE821A84681A4A7B1862C100D16 username ssh-putty key-hash ssh-rsa F32BEB60290EA75D151447C0D42D2A99 key-hash ssh-rsa 5432C275B363B646E02D3BA7E8D865B7 CSR-1#

Cisco ASA

LAB-ASA5516-X-01/pri/act# conf t

LAB-ASA5516-X-01/pri/act(config)# username artemiy password artemiy privilege $

LAB-ASA5516-X-01/pri/act(config)# username artemiy attributes

LAB-ASA5516-X-01/pri/act(config-username)# ssh authentication publickey ?

username mode commands/options:

WORD Raw SSH-RSA public key

LAB-ASA5516-X-01/pri/act(config-username)# ssh authentication publickey AAAAB3$

Весь ключ вставляем в одну строчку (OpenSSH формат).

Маршрутизаторы и коммутаторы Huawei

[R1]rsa peer-public-key test-key1 encoding-type pem

Enter "RSA public key" view, return system view with "peer-public-key end".

NOTE: The number of the bits of public key must be between 769 and 2048.

[R1-rsa-public-key]public-key-code begin

Enter "RSA key code" view, return last view with "public-key-code end".

[R1-rsa-key-code]---- BEGIN SSH2 PUBLIC KEY ----

[R1-rsa-key-code]Subject: Subject

[R1-rsa-key-code]Comment: " Subject@Subject.local"

[R1-rsa-key-code]ModBitSize: 2048

[R1-rsa-key-code]AAAAB3NzaC1yc2EAAAADAQABAAABAQC4YLFhPqfsz4a6PUpZOtvm6zGn5TWOVMnx

[R1-rsa-key-code]lTH5hr/u+aYnoM2XnDTu4Ul1iB8MMPLVKXzV4LgYhaFcU1rz2/yYhTKIwbiQTHof

[R1-rsa-key-code]63fJjyWwkvyBuVZTSKh4b2pfoF2mXgdJzzRmUaiRrZZUVJWsX+CbgtKQuktG7sTK

[R1-rsa-key-code]2eguHwdfhilbOAsUaL0/q39Y0aTAMnLMtn0m5r6MD/UopQPI3Fxm1L9azJ7zYIZa

[R1-rsa-key-code]yI43Solg0AOupPl8FHFI9Cxq81/uZRACx5lAyuObaQ4/t1Rdh3CAJj1qwfZjZFTP

[R1-rsa-key-code]VdJxwTDxwfkpOzMD193M0ThOSrgfWe336Q9F3jbSWrEYUQDX8ew7

[R1-rsa-key-code]---- END SSH2 PUBLIC KEY ----

[R1-rsa-key-code]public-key-code end

[R1-rsa-public-key]peer-public-key end

[R1]display rsa peer-public-key

=====================================

Key name: test-key1

=====================================

Key Code:

---- BEGIN SSH2 PUBLIC KEY ----

AAAAB3NzaC1yc2EAAAADAQABAAABAQC4YLFhPqfsz4a6PUpZOtvm6zGn5TWOVMnx

lTH5hr/u+aYnoM2XnDTu4Ul1iB8MMPLVKXzV4LgYhaFcU1rz2/yYhTKIwbiQTHof

63fJjyWwkvyBuVZTSKh4b2pfoF2mXgdJzzRmUaiRrZZUVJWsX+CbgtKQuktG7sTK

2eguHwdfhilbOAsUaL0/q39Y0aTAMnLMtn0m5r6MD/UopQPI3Fxm1L9azJ7zYIZa

yI43Solg0AOupPl8FHFI9Cxq81/uZRACx5lAyuObaQ4/t1Rdh3CAJj1qwfZjZFTP

VdJxwTDxwfkpOzMD193M0ThOSrgfWe336Q9F3jbSWrEYUQDX8ew7

---- END SSH2 PUBLIC KEY ----

aaa

local-user jet privilege level 15

local-user jet service-type telnet terminal ssh http

ssh user jet assign rsa-key test-key1

Типы форматов ключей, импортируемых на Huawei:

«The SecureCRT and PuTTY generate RSA keys in PEM format.»

rsa peer-public-key test-key1 encoding-type pem

«The OpenSSH generates RSA keys in OpenSSH format.»

rsa peer-public-key test-key1 encoding-type openssh

«The OpenSSL generates RSA keys in DER format.»

rsa peer-public-key test-key1 encoding-type der

По умолчанию — в шестнадцатеричном виде:

rsa peer-public-key test-key1

Примечание: оборудование Huawei поддерживает не только ключи в формате RSA, но и другие форматы:

ssh user user-name assign { rsa-key | dsa-key | ecc-key } key-name

Можно жестко задать тип аутентификации для пользователя по SSH:

[R1]ssh user jet authentication-type ?

all All authentication, password,RSA or ECC

ecc ECC authentication

password Password authentication

password-ecc Both password and ECC

password-rsa Both password and RSA

rsa RSA authentication

[R1]

То есть мы разрешаем доступ с помощью либо пароля, либо публичных и приватных ключей, либо и того, и другого.

Huawei USG (6000)

Конфигурация полностью аналогична настройкам на маршрутизаторе, но имеет некоторые особенности.

По умолчанию уровень привилегий после журналирования с использованием сертификатов равен 0 и повышению не поддается. Поэтому уровень приоритета задается с помощью

user-interface vty 0 4

user privilege level 15

user-interface vty 16 20:

user privilege level 15

Пример:

[USG-a]rsa peer-public-key test-key1 encoding-type pem

Enter "RSA public key" view, return system view with "peer-public-key end".

[USG-a-rsa-public-key]public-key-code begin

Enter "RSA key code" view, return last view with "public-key-code end".

[USG-a-rsa-key-code]---- BEGIN SSH2 PUBLIC KEY ----

[USG-a-rsa-key-code]Subject: subject

[USG-a-rsa-key-code]Comment: " subject@subject.local"

[USG-a-rsa-key-code]ModBitSize: 2048

[USG-a-rsa-key-code]AAAAB3NzaC1yc2EAAAADAQABAAABAQC4YLFhPqfsz4a6PUpZOtvm6zGn5TWOVMnx

[USG-a-rsa-key-code]lTH5hr/u+aYnoM2XnDTu4Ul1iB8MMPLVKXzV4LgYhaFcU1rz2/yYhTKIwbiQTHof

[USG-a-rsa-key-code]63fJjyWwkvyBuVZTSKh4b2pfoF2mXgdJzzRmUaiRrZZUVJWsX+CbgtKQuktG7sTK

[USG-a-rsa-key-code]2eguHwdfhilbOAsUaL0/q39Y0aTAMnLMtn0m5r6MD/UopQPI3Fxm1L9azJ7zYIZa

[USG-a-rsa-key-code]yI43Solg0AOupPl8FHFI9Cxq81/uZRACx5lAyuObaQ4/t1Rdh3CAJj1qwfZjZFTP

[USG-a-rsa-key-code]VdJxwTDxwfkpOzMD193M0ThOSrgfWe336Q9F3jbSWrEYUQDX8ew7

[USG-a-rsa-key-code]---- END SSH2 PUBLIC KEY ----

[USG-a-rsa-key-code]public-key-code end

[USG-a-rsa-public-key]peer-public-key end

[USG-a]

[USG-a]ssh user admin assign rsa-key test-key1

! Out-of-band management interface:

[USG-a-GigabitEthernet0/0/0]service-manage ssh permit

! Grant user level 15 privillege:

[USG-a]user-interface vty 0 4

[USG-a-ui-vty0-4]user privilege level 15

Cisco Nexus 9.3

Вариант 1: предустанавливаем файл публичного ключа на устройство и привязываем файл публичного ключа к пользователю.

- Копируем файл публичного ключа на устройство.

- Указываем пользователю использовать файл публичного ключа.

switch# copy tftp://10.10.1.1/secsh_file.pub bootflash:secsh_file.pub

username User1 sshkey file bootflash:secsh_file.pub

Вариант 2: копируем публичный ключ пользователю:

username User1 sshkey

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC4YLFhPqfsz4a6PUpZOtvm6zGn5TWOVMnxlTH5hr/u+aYnoM2XnDTu4Ul1iB8MMPLVKXzV4LgYhaFcU1rz2/yYhTKIwbiQTHof63fJjyWwkvyBuVZTSKh4b2pfoF2mXgdJzzRmUaiRrZZUVJWsX+CbgtKQuktG7sTK2eguHwdfhilbOAsUaL0/q39Y0aTAMnLMtn0m5r6MD/UopQPI3Fxm1L9azJ7zYIZayI43Solg0AOupPl8FHFI9Cxq81/uZRACx5lAyuObaQ4/t1Rdh3CAJj1qwfZjZFTPVdJxwTDxwfkpOzMD193M0ThOSrgfWe336Q9F3jbSWrEYUQDX8ew7

Использование секретного ключа для подключения по SSH

Этот раздел посвящен настройке SSH-клиентов для авторизации по RSA-ключам на сетевом оборудовании (или другом оборудовании, при условии, что оборудование и ПО поддерживает авторизацию по публичным ключам).

Мы рассмотрим настройку использования публичного ключа в самых популярных программах: SecureCRT и PuTTY.

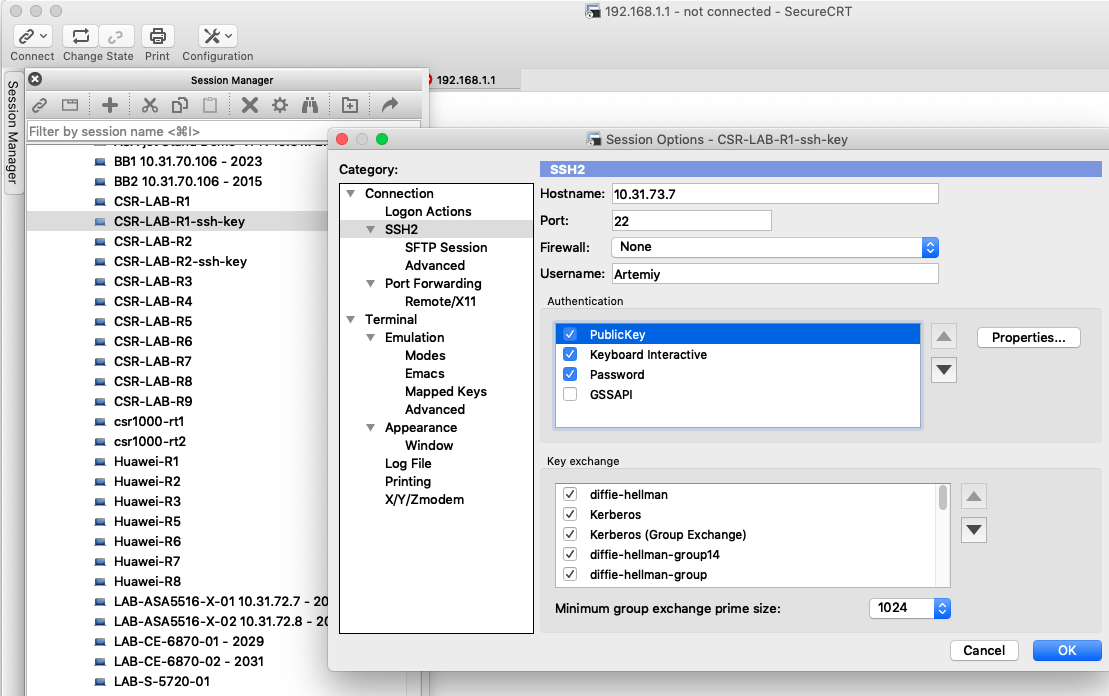

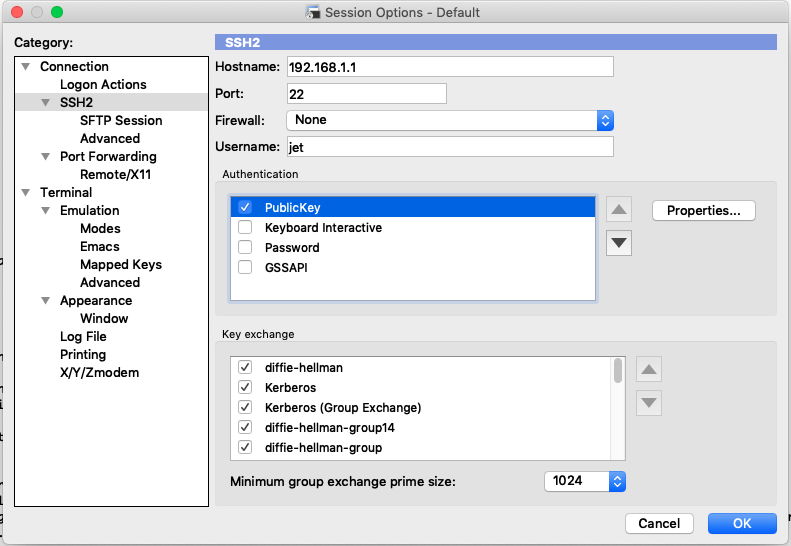

SecureCRT

В окне настроек SSH есть список Authentication. В нём необходимо увеличить приоритет PublicKey до самого высокого — сделать верхним в списке.

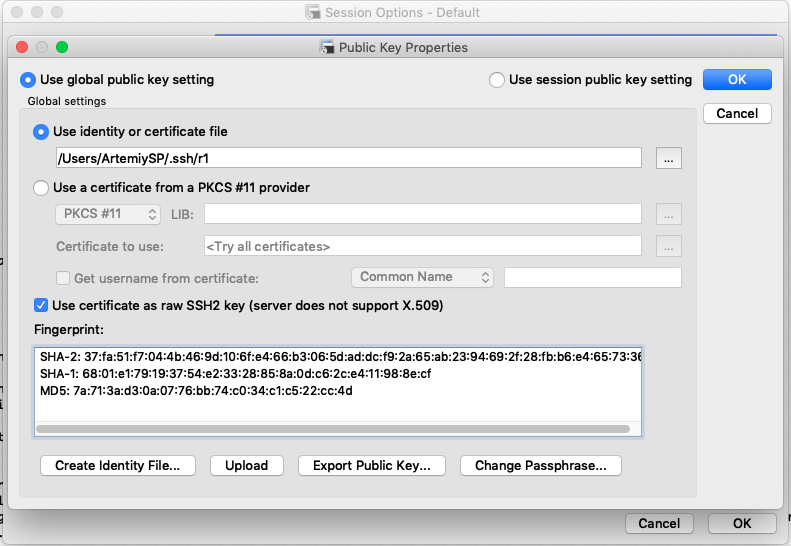

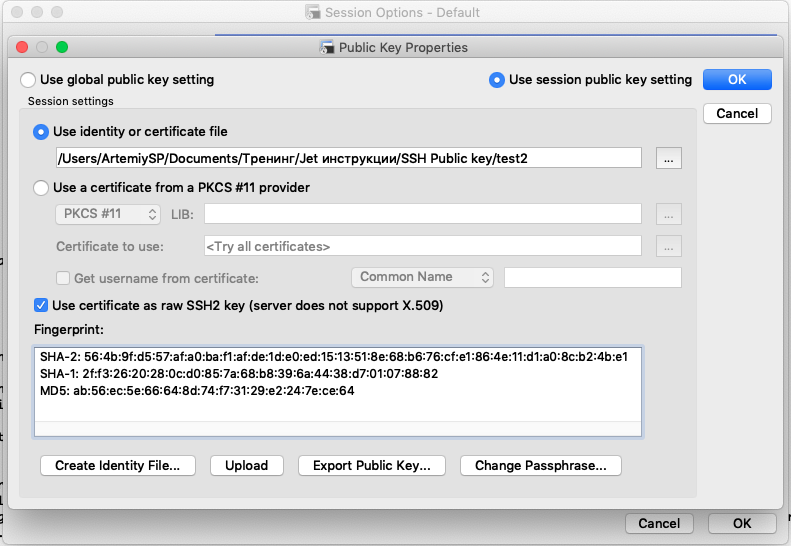

Затем перейдите в параметры PublicKey и выберите файл приватного ключа. Самый верхний переключатель позволяет использовать глобальные настройки секретного ключа или сеансовые настройки — другой секретный ключ (ключ не по умолчанию) — только для этого подключения.

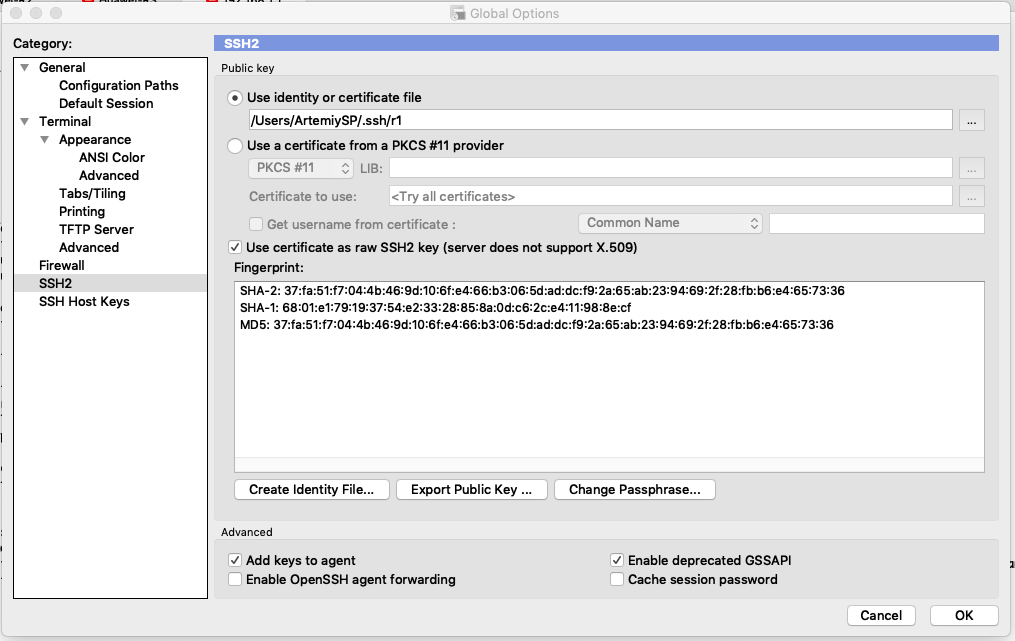

Настраиваем глобальный публичный ключ: в меню Options → Global options → Категория SSH2.

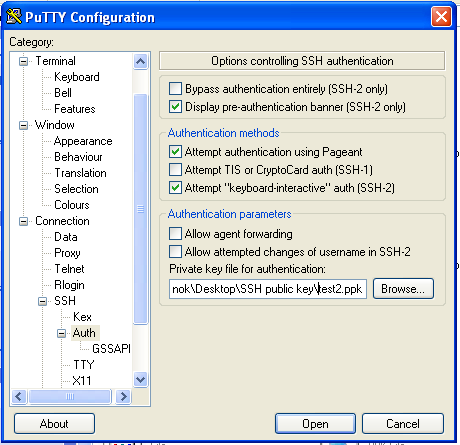

PuTTY

В настройках SSH (Connection → SSH → Auth) в поле «Private key file for authentication» укажите файл Putty Private Key (*.ppk):

MAC OS X

Настройка стандартного клиента для использования публичных ключей:

- Подключение с нестандартным ключом (non-default key), указанным вручную:

artemiy-2:~ ArtemiySP$ ssh r4@10.31.73.29 -i ~/Documents/python/r4 The authenticity of host '10.31.73.29 (10.31.73.29)' can't be established. RSA key fingerprint is SHA256:fxOLFKU6YGyIqisrIh2P0O52Rr6Wx/wsSAcHsTz8fo0. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '10.31.73.29' (RSA) to the list of known hosts. CSR-4# - Подключение с нестандартным ключом (non-default key), указанным вручную:

artemiy-2:~ ArtemiySP$ ssh r5@10.31.73.30 -i ~/Documents/python/r5 The authenticity of host '10.31.73.30 (10.31.73.30)' can't be established. RSA key fingerprint is SHA256:4l67C4Il4pTaqYT4vrtWr0aY7rPmNWKsjRv2zlYtQIU. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '10.31.73.30' (RSA) to the list of known hosts. MGTU#exit Connection to 10.31.73.30 closed.Ошибка примераЯ не смог сделать снимок с запросом пароля — пароль записался в открытую сессию пользователя. Для запроса пароля в MAC OS X — необходимо разлогиниться и залогиниться снова.

- Подключение с ключом по умолчанию (default key — система сама найдет и использует Default public key):

artemiy-2:~ ArtemiySP$ ssh r6@10.31.73.31 The authenticity of host '10.31.73.31 (10.31.73.31)' can't be established. RSA key fingerprint is SHA256:2/ysACJQw48Q8S45ody4wna+6nJspcsEU558HiUN43Q. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '10.31.73.31' (RSA) to the list of known hosts. PR#exit Connection to 10.31.73.31 closed. artemiy-2:~ ArtemiySP$

Как упростить работу с SSH на MAC OS X:

- Создаём SSH Aliases.

- В SSH Aliases сразу задаём пользователей.

- Сразу прописываем местонахождение ключей.

Местонахождение Aliases и преднастроенная конфигурация SSH указаны в файле ~/.ssh/config (/Users/[Username]/.ssh/config).

Заполняется таким образом:

host r4

Hostname 10.31.73.29

Port 22

User r4

IdentityFile ~/Documents/python/r4

host r5

Hostname 10.31.73.30

Port 22

User r5

IdentityFile ~/Documents/python/r5

host r6

Hostname 10.31.73.31

Port 22

User r6

Примечание: у меня некорректно настроено подключение по умолчанию (как правильно, я не знаю), потому что подключение к хосту R6 (10.31.73.31) выполняется очень долго. Рекомендуется указать сразу указать путь к ключу по умолчанию.

Пример подключения по ssh используя публичные ключи и файл config:

artemiy-2:Documents ArtemiySP$ ssh r5

MGTU#exit

Connection to 10.31.73.30 closed by remote host.

Connection to 10.31.73.30 closed.

artemiy-2:Documents ArtemiySP$ ssh r4

CSR-4#exit

Connection to 10.31.73.29 closed by remote host.

Connection to 10.31.73.29 closed.

artemiy-2:Documents ArtemiySP$ ssh r6

PR#exit

Connection to 10.31.73.31 closed.

artemiy-2:Documents ArtemiySP$ ssh r6

PR#

Заключение

RSA-ключи могут использоваться для замены авторизации по паролю, но не во всех случаях:

- Невозможна авторизация по публичным ключам, если настроена доменная авторизация (потому что для авторизации проксируются LDAP-запросы (kerberos) на сервер).

- Невозможна авторизация по публичным ключам на старом сетевом оборудовании (пример: не получилось настроить на Cisco Catalyst 2960 с прошивкой 12.2).

Незащищенные паролем публичные ключи удобно применять в стендовом оборудовании. Недостаток: приходится рассылать коллегам и партнерам связку приватных и публичных ключей.

На некотором оборудовании одному пользователю может соответствовать несколько пар публичных ключей, на другом оборудовании одному пользователю соответствует только один публичный ключ.

Также разнятся форматы, в которых хранится пара из публичного и секретного ключа. Но это руководство поможет вам экспортировать ключи в разные форматы.

Сегодня оптимально использовать ключи длиной 2048 бит, но для некоторого оборудования это максимально возможная длина ключа (быть может, в новых прошивках это исправят). Например:

[R1]rsa peer-public-key test-key2 encoding-type pem

Enter "RSA public key" view, return system view with "peer-public-key end".

NOTE: The number of the bits of public key must be between 769 and 2048.

[R1-rsa-public-key]

Рекомендуется использовать публичные ключи для замены паролей, если пароли вводятся с помощью скриптов (пример: autologon в SecureCRT).

Рекомендуется использовать публичные ключи для защиты от передачи пароля по сети.

Некоторое ПО по умолчанию использует публичные ключи для авторизации по SSH вместо пароля (пример: Ansible).

Список источников:

- Википедия RSA

- Conversion from Putty to SecureCRT with auth. keys, SecureCRT Forum

- Secure Shell Configuration Guide, Cisco IOS Release 15E

- Скачивание PuTTYgen

- Huawei, официальная документация — описание различных форматов ключей для импортирования на маршрутизатор Huawei

- Huawei USG 6000, настройка аутентификации по публичным ключам (CLI: Example for Logging In to the CLI Using STelnet (RSA Authentication))

- Nexus 9000 Configuration guide SSH public key

- man ssh-keygen — всё про генерацию ключей на mac os x.

- SSH config file на MAC OS X

- Как указывать другой публичный ключ в параметрах SSH

- Как указывать сторонний публичный ключ в параметрах SSH config

- Как преобразовать openssh public key в формат RFC4716