Автоматизация Recon и как заработать на ней деньги в Bug-Bounty

Доброго дня, друзья. Сегодня хочу освятить тему как можно несложной автоматизацией сбора поддоменов и прохода по ним сразу получать деньги при появлении денег в Bug-Bounty программах.

И начнем сразу со скрипта который позволит нам зарабатывать на Bug-Bounty не сильно погружаясь в техническую часть.

Итак, собственно сам скрипт

rm subdomains.txt && subfinder -all -o subdomains.txt -d $vuln && httpx -fc '403,401,400,404,503' -l subdomains.txt > subdomains_cleared_$vuln.txt && gowitness file -f ./subdomains_cleared_$vuln.txt -P ./screenshots__$vuln_$(date +%F) && subzy run --targets ./subdomains.txt && nuclei -l ./subdomains_cleared_$vuln.txt && naabu -l ./subdomains.txt

И теперь немного теории:

Чем больше поддоменов мы соберем, тем выше наша поверхность атаки.

Если у нас будет максимальный список поддоменов атакуемого домена это создаст некоторое преимущество, т.к. среди этих «неочевидных» поддоменов могут быть «низко висящие плоды». С этим все понятно.

И теперь давайте разбирать что здесь происходит

Subfinder

Один из топовых инструментов для сбора поддоменов.

SubFinder

Главное здесь — пробросить как можно большее количество ключей для доступов к другим ресурсам, чтобы скоуп доменов был максимальным

BiZone SubDomains

HTTPX Второй инструмент от Project Discovery который позволит нам отминусовать все нерабочие поддомены и оставить только живые. Обязательно устанавливаем также с GitHub т.к. httpx клиент установленный в Kali по умолчанию не соответствует.

Gowitness позволяет быстро создать скриншоты собранных поддоменов, чтобы пройтись по ним и посмотреть что следует рассматривать более детально. В данном случае функционала не несет, нужен для дальнейшей работы с поддоменами.

subzy Поможет в том чтобы проверить поддомены на возможность захвата поддомена.

nuclei позволит быстро пройти автоматическим сканером уязвимостей, являясь на сегодняшний день одним из лучших опенсорсных сканеров безопасностей с огромной базой шаблонов на различные виды уязвимостей.

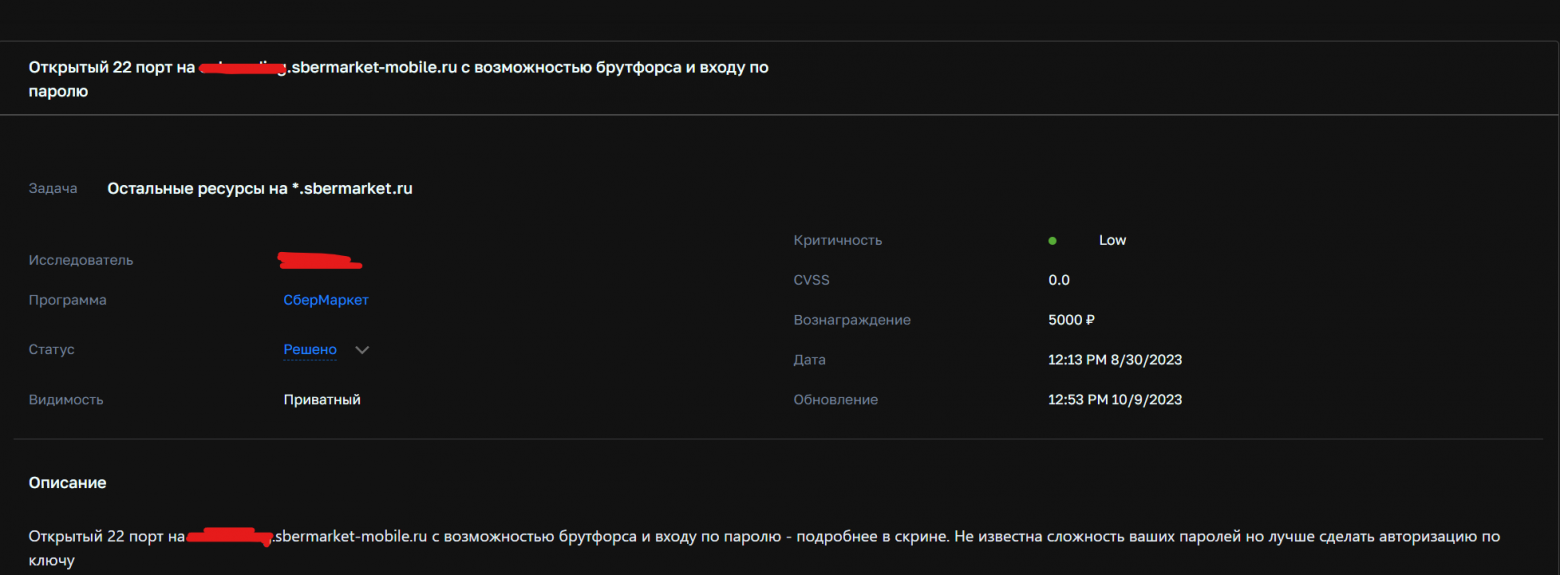

Ну и наконец очищенный список передаем в naabu инструмент сканирования портов, написанный на Go, который позволяет быстро и надежно пересчитывать действительные порты для хостов.

Найденные открытые порты уже пробрасываем в Hydra для конкретного случая или ищем эксплоиты в зависимости от того, что нашли.

Скрипт подсмотрен на punkration.ru