Apple AirTag — идеальный жучок для слежки

Stalkerware — мобильный софт для сталкинга, то есть навязчивой слежки за человеком. Это растущий класс программного обеспечения, который позволяет хакеру получать геолокацию смартфона, просматривать текстовые сообщения, фотографии, звонки, поиски в интернете. Такой софт используется любителями (слежка за супругами) и профессионалами, в работе государственной разведки и правоохранительных органов, для слежки за независимыми журналистами и активистами.

Некоторые специалисты по безопасности считают, что радиометки Apple AirTags отлично дополняют инструментарий stalkerware. Судя по всему, злонамеренное использование технологии Apple подпадает под несколько статей Уголовного кодекса.

Радиометки Apple AirTags — это Bluetooth-маячки, которые сообщают хозяину своё местоположение через глобальную сеть Find My, в которую входят миллионы посторонних пользователей с телефонами iPhone, работающими как сканеры в постоянном режиме.

Маячок AirTag легко спрятать в сумке или машине жертвы, что даёт злоумышленнику простой способ отследить его местоположение. Это особо не отличается от слежки через любые другие трекеры, такие как Tile, но в гораздо больших масштабах.

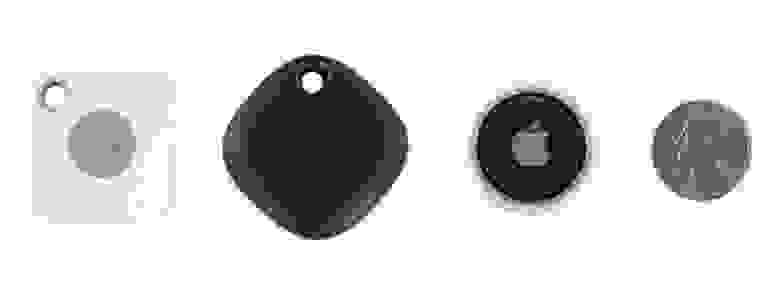

Маячки Tile Mate, Galaxy SmartTag, Apple AirTag и монета 25 центов для сравнения

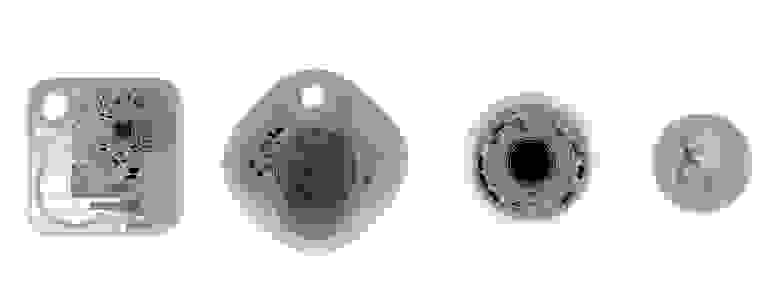

Просветка маячков в рентгеновской системе. Фото: Creative Electron (кроме последнего)

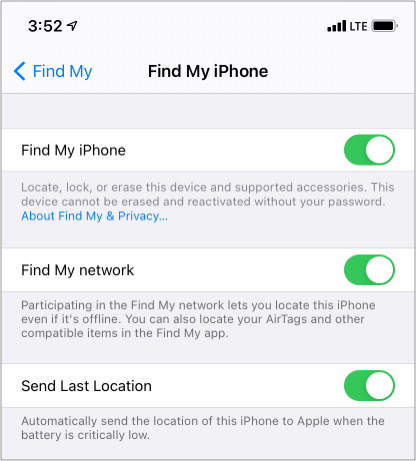

Маячки Tile тоже формируют между собой распределённую P2P-сеть, но у Apple эта сеть гораздо шире. Число пользователей Tile исчисляется десятками тысяч. У Apple их более миллиарда, причём Apple подключила к глобальной сети слежения почти все устройства iOS по умолчанию.

Для самих пользователей iPhone предусмотрены программные оповещения, чтобы узнать о потенциальном преследовании. Если возникают такие подозрения, то можно посмотреть на список незнакомых маячков AirTag вокруг. Но если у пострадавшего устройство Android, ему не повезло. Через 72 часа AirTag подаст звуковой сигнал — 15 секунд лёгкого щебетания на громкости 60 дБ (это громкость обычного разговора). Сигнал сработает только в том случае, если злоумышленник в течение трёх суток не сбросил таймер, то есть не проехал рядом с маячком. В любом случае, 60 дБ тоже не всегда можно услышать.

Получается, что сейчас защита от продуктов Apple работает только для пользователей Apple, что не очень справедливо.

Исследователи обращают внимание, что пользователи Android в данный момент никак не защищены от слежки. Apple обязана как минимум разработать Android-приложение для сканирования окружающих маячков.

С другой стороны, AirTag представляет потенциальную угрозу и для пользователей iOS. Дело в том, что прошивку микроконтроллера можно перевести в режим отладки с помощью PocketGlitcher, затем модифицировать и даже транслировать произвольные данные на окружающие устройства в сети Find My. Этот баг можно использовать для съёма данных с сенсоров Интернета вещей на территории без мобильного покрытия, а также передачи данных с изолированных компьютеров, где отсутствует сетевое подключение, но в помещение заходят посторонние люди со смартфонами (airgapped systems, экранированные комнаты).

Специалист по безопасности Лукаш Крол описал ещё один креативный способ слежки с помощью AirTag. Оригинальность в том, что здесь в роли полезной информации выступает не наличие сигнала AirTag, а его отсутствие.

Мы знаем, что маячок сообщает о своём местоположении посредством устройства iPhone, которое находится поблизости. Это выглядит так.

Владелец AirTag может определить, когда его AirTag в последний раз находился рядом с iPhone. Поскольку iPhone практически всегда перемещается со своим владельцем, отсутствие iPhone в данном месте показывает, как долго человек отсутствует в доме.

Другими словами, если злоумышленник оставит жучок AirTag возле относительно изолированного дома, то получит уведомление, когда внутри никого нет и как долго. Эта информация может быть полезна грабителям.

В данном случае уязвимая категория — именно пользователи iOS, потому что против пользователей Android такая атака не сработает.

Подводя итог, для слежки за пользователями Android эффективно подходят «персональные» мобильные маячки AirTag, а за пользователями iOS — стационарные. Преимущество последних ещё и в том, что со стороны трудно доказать слежку: злоумышленник может сказать, что он случайно забыл/потерял AirTag возле дома жертвы, в её квартире, в соседней квартире или в другом интересном месте —, а сам будет проверять появление жертвы по данным координатам.