Антивирусный отчет за 2017 год: забываем о вредоносных программах

В наши дни всего за несколько часов создается больше вредоносных программ, чем за весь двадцатый век. Меняются цели, техники становятся все более сложными, увеличивается количество векторов атаки, а инструменты для осуществления атак стали все более индивидуальными и создаются под конкретные цели. Злоумышленники тщательно изучают своих жертв, чтобы адаптировать свои стратегии и достичь максимально возможного эффекта.

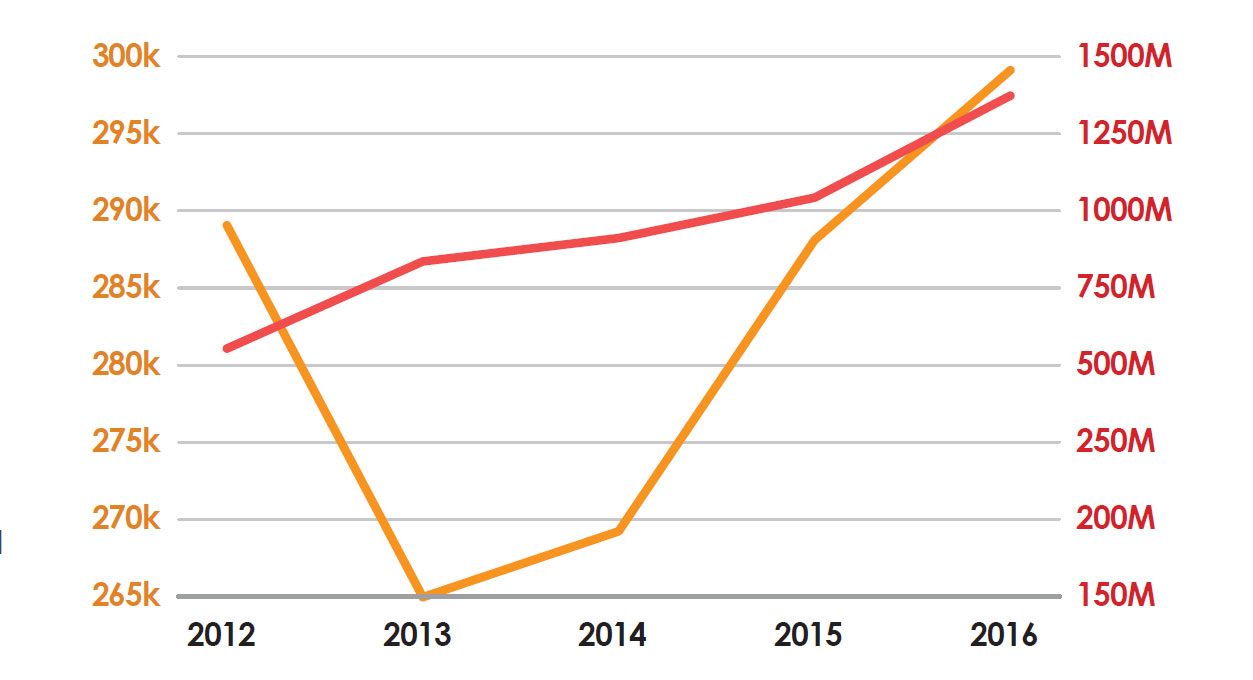

Действенность, эффективность и доходность кибер-атак постоянно подтверждаются цифрами: в течение 2017 года в среднем обнаруживалось до 285 000 новых образцов ежедневно.

Антивирусная лаборатория PandaLabs подготовила годовой отчет и представила свои прогнозы на 2018 год.

Введение

Луис Корронс

Технический директор антивирусной лаборатории PandaLabs

В самом сердце компании

В компании, которая занимается разработкой решений информационной безопасности, антивирусная лаборатория является ее мозгом. Именно отсюда координируется деятельность по исследованию угроз и техник по кибер-защите.

Мы несем на своих плечах весь груз ответственности по безопасности наших клиентов. Если кто-то из них будет заражен, то для нас это будет неудача. Хорошие новости заключаются в том, что количество инцидентов с вредоносными программами, которые анализируются в PandaLabs, стремится к нулю.

Один из способов оценки того, что мы действительно хорошо выполняем свою работу, — это анализ и оценка наших решений независимой тестовой лабораторией. В наши дни наиболее тщательное исследование, безусловно, осуществляется в рамках тестирования решений безопасности в реальных условиях (Real World Test) от компании AV-Comparatives. Этот тест присуждает самую высокую оценку за обнаружение угроз, и она была вручена нашим решениям:

В чем секрет?

В заключительной главе данного отчета я скажу об этом более подробно, но в целом секрет заключается в «забывании» о вредоносных программах. Если мы сфокусируемся на борьбе с вредоносными программами, то битва будет проиграна до ее начала.

Использование технологии Машинного обучения для защиты наших пользователей означает, что технические специалисты PandaLabs получают значительно больше времени и ресурсов для исследования непосредственно самих атак.

А это очень плохие новости для злоумышленников. Наша команда Threat Hunting анализирует и выслеживает аномальные шаблоны поведения, независимо от того, насколько невинными они могут показаться на первый взгляд. В результате мы смогли обнаружить огромное количество новых атак, о некоторых из которых мы расскажем в данном отчете.

Сочетание самых передовых технологий и управляемых сервисов позволяет нам классифицировать 100% активных процессов и четко знать, что происходит во время их выполнения. Неограниченная видимость и абсолютный контроль сводит степень воздействия любой угрозы до нуля.

Эволюция атак

В компаниях и банках произошло намного больше случаев ограблений, чем когда-либо в истории, но с той особенностью, что теперь злоумышленники могут находиться за тысячи километров от жертвы, никогда физически к ней не приближаясь.

Фактически, атакуемое устройство может и не иметь доступа к данным или ресурсам, интересующих кибер-преступников, потому что такое устройство может использоваться только лишь как точка запуска атаки.

Они будут использовать горизонтальное продвижение по корпоративной сети до тех пор, пока не найдут интересующие их данные или систему, которую они захотят вывести из строя.

Таким образом, эти новые техники для проникновения сквозь системы защиты и сокрытия вредоносных программ позволяют угрозам оставаться незамеченными в корпоративных сетях на протяжении долгих периодов времени.

Сейчас

Кибер-преступность — это привлекательный и прибыльный бизнес. Злоумышленники используют все больше (и лучше) цифровых и финансовых ресурсов, что позволяет им разрабатывать все более изощренные атаки.

Почти каждый может запустить атаку благодаря более широкой доступности технологий, черному рынку и инструментам с открытым кодом. Как следствие, нам всем следует исходить из того, что любая компания может стать целью усовершенствованной атаки, для того чтобы начать работать над эффективными политиками и мерами безопасности. Наличие механизмов для обнаружения, блокировки и устранения любого типа современных угроз может защитить деньги вашей компании и ее репутацию.

Почти все эти преступления имеют экономическую основу: все это делается ради денег. Хакеров привлекают выгодные жертвы. Именно по этой причине мы должны предпринимать все возможные меры, чтобы усложнить им осуществление атаки и помешать им достичь своей цели, тем самым снизив их эффективность.

В большинстве случаев, когда атака становится сложной и злоумышленники не могут достичь своей финальной цели, им проще будет перейти к другой жертве, где они смогут быстрее и легче провести свою атаку и получить более высокий уровень окупаемости своих «инвестиций».

Чтобы дать Вам представление о сложности подобных атак, скажем, что техники взлома использовались в 62% случаев нарушений безопасности в компаниях. Фактически, только в 51% случаев хакеры использовали вредоносные программы. В остальных случаях они использовали другие инструменты, против которых большинство компаний не защищены.

В том случае, если ваша компания пала жертвой кибер-атаки, крайне важно иметь экспертную информацию о ней, чтобы знать, какие необходимо предпринимать соответствующие меры.

Также полезно знать, откуда началась атака, какие техники в ней использовались, какие продвижения были сделаны, как были преодолены средства защиты и пр.

Другие мотивирующие факторы

В то время как большинство атак мотивированы финансово, все же существует небольшой процент атак, которые имеют совершенно другие цели.

В 2017 году мы видели атаку Petya/GoldenEye, направленную против украинских компаний. Мотив был политическим, а правительство Украины открыто обвинило российское правительство в том, что именно оно стояло за этими атаками.

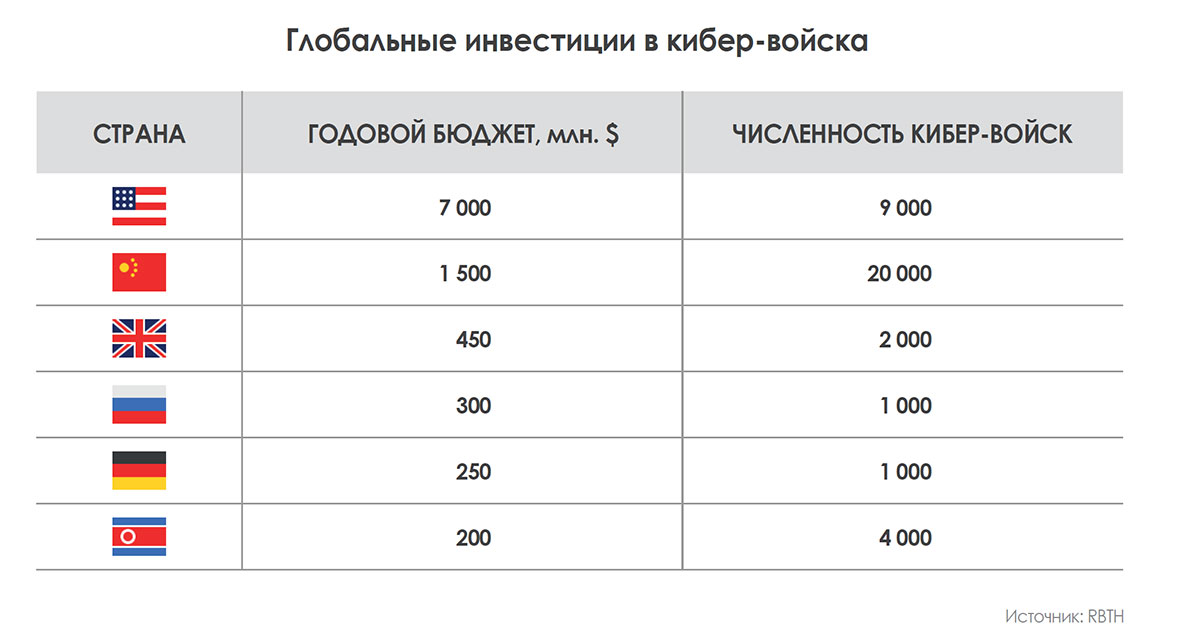

Но это не единичный случай. Мы находимся в эпицентре гонки кибер-вооружений, при этом страны создают кибер-войска не только для ведения наступательных операций, но и в качестве ключевой инициативы по усилению защиты от внешних угроз.

Например, план по информационной безопасности, принятый при предыдущем Президенте США Бараке Обама, заставляет его преемника подготовить 100 000 новых экспертов по компьютерной безопасности к 2020 году. На самом деле, цель для 2018 года — иметь 133 команды для кибер-войск (Cyber Mission Force).

Все страны считают приоритетной задачей включить кибер-войска в свои вооруженные силы в качестве еще одного оперативного подразделения. Действительно, такие подразделения зачастую имеют в своем распоряжении достаточно крупные бюджеты.

Тенденции

Зная своего врага

Новые векторы атаки помогают создавать все более сложные атаки. Кибер-преступники создают новые инструменты, чтобы использовать преимущества эксплойтов. Чтобы усложнить ситуацию, они больше не полагаются на взаимодействие с человеком для успеха своих атак.

Такой подход предполагает тщательное изучение своих жертв, их вооруженную реакцию на эксплуатацию весьма специфических дыр безопасности, а также подразумевает использование автоматического и стремительного распространения вредоносных программ без необходимости человеческого вмешательства.

Они в реальном времени взаимодействуют с сетью жертвы и ее решениями безопасности, адаптируясь к ее окружению для достижения своих целей.

Критически важно знать, с чем мы имеем дело

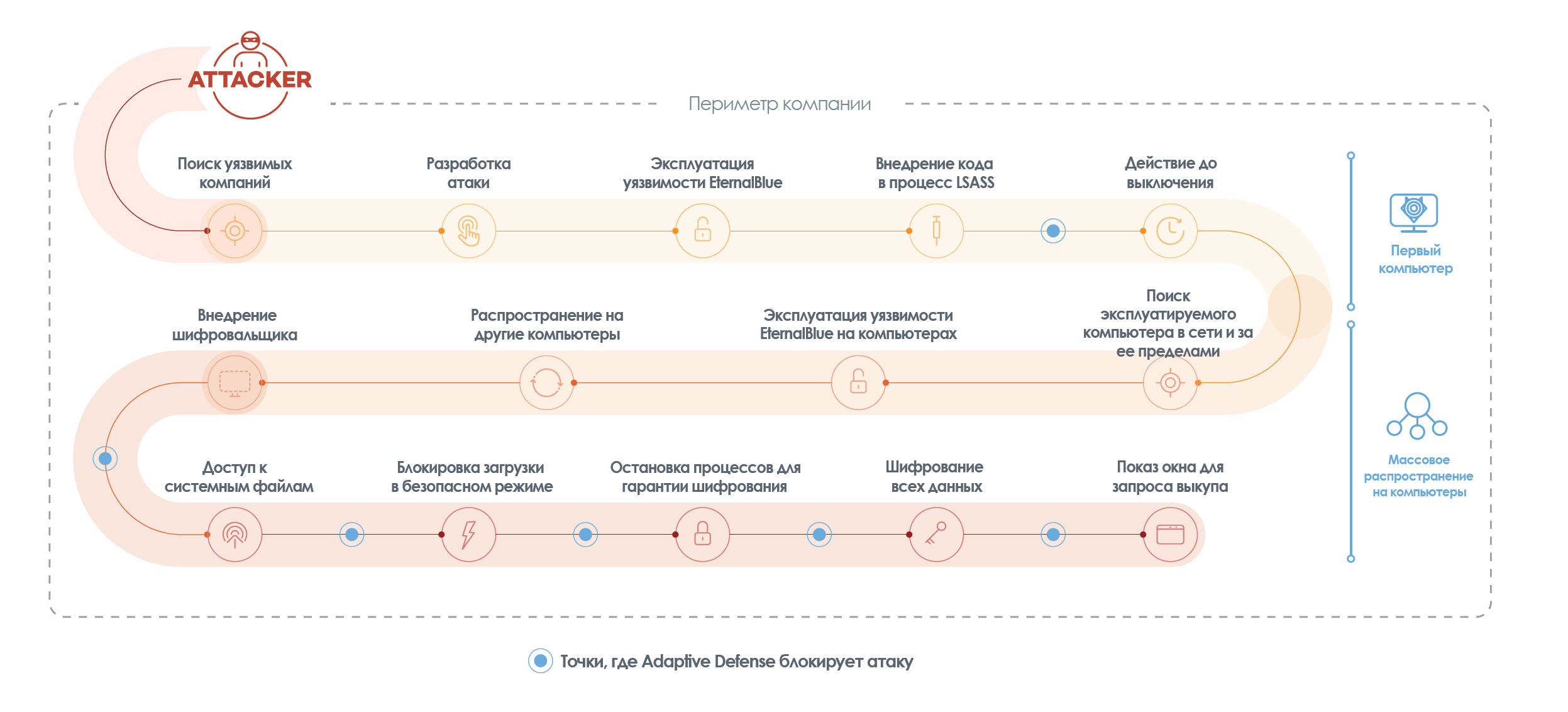

Мы в Panda Security создали Cyber-Kill Chain, чтобы лучше визуализировать вещи с точки зрения злоумышленников, раскрывая различные шаги, которые они предпринимают с первого этапа и до момента достижения конечной цели:

Эта последовательность является отличным инструментом для понимания того, как компании могут значительно повысить свои возможности защиты, обнаруживая и блокируя угрозы на каждом этапе жизненного цикла атаки.

Cyber-Kill Chain показывает, что в то время как хакеры должны пройти полностью все эти фазы цепочки для достижения успеха, все, что нам необходимо сделать, — это «просто» остановить атаку на любом из этапов.

В данном документе предоставляем вам подробное объяснение каждого из разделов. Также вы можете посмотреть наше видео.

Цель — конечное устройство

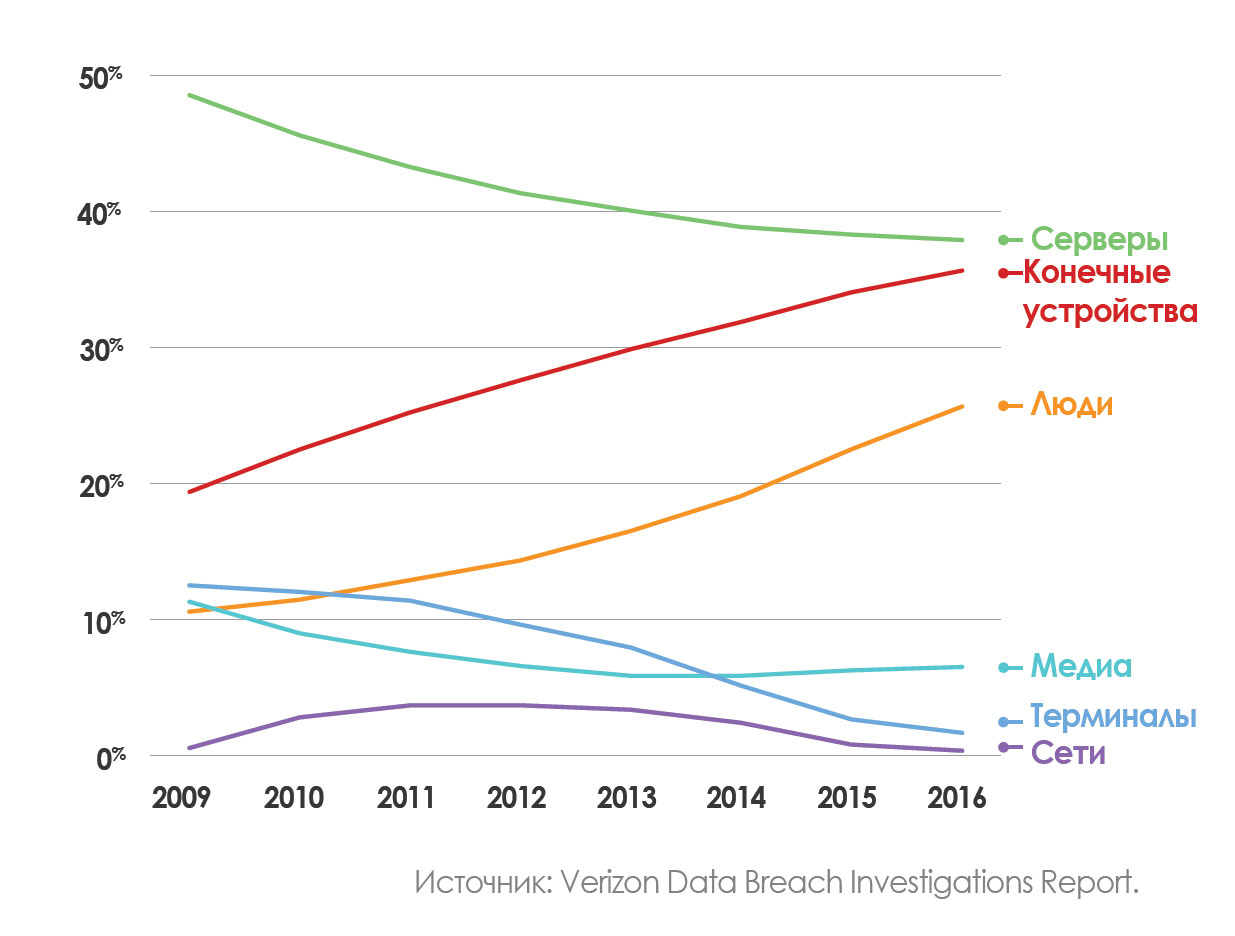

Стоит упомянуть один критический момент, если мы говорим об атаках. Во многих случаях поставщики решений безопасности тратят много времени, говоря о периметре сети, Интернете вещей и других векторах, которые необходимо защищать, но самое главное, что зачастую упускается из вида: само конечное устройство.

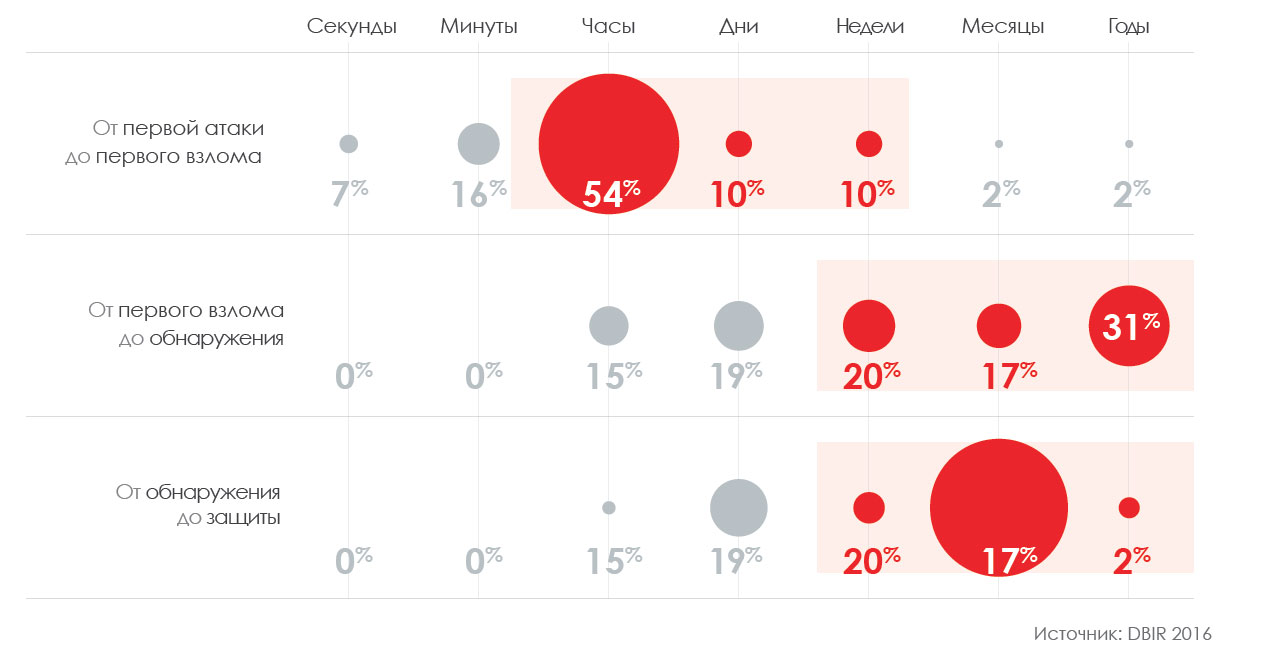

Почему это так важно? Если злоумышленники не могут добраться до конечного устройства, то они не смогут получить доступ к другим целям, извлечь информацию, собрать сетевые данные или развернуть новые атаки. Данная тенденция четко показана на следующем графике (доля инцидентов безопасности в зависимости от цели):

Тем не менее, значительные средства в бюджетах компаний на безопасность выделяются на защиту периметра сети, пренебрегая критически важной частью — конечным устройством.

Это происходит не из-за невежества или небрежности. В прошлом фокусировка на периметре сети действительно имела смысл. Внутри корпоративной сети конечные устройства были в основном безопасными, поэтому приоритет был смещен на защиту от внешних атак, которые должны были преодолевать периметр.

Сегодня ситуация кардинально изменилась: периметр размыт, мобильность стала нормой в любой компании, а корпоративные сети подвергаются гораздо большему воздействию.

Злоумышленники чаще обращают свои взгляды на индивидуальные компьютеры, зная, что если они сумеют добраться хотя бы до одного из них, то вероятность того, что они смогут выполнить последующие действия до их обнаружения, становится очень высокой.

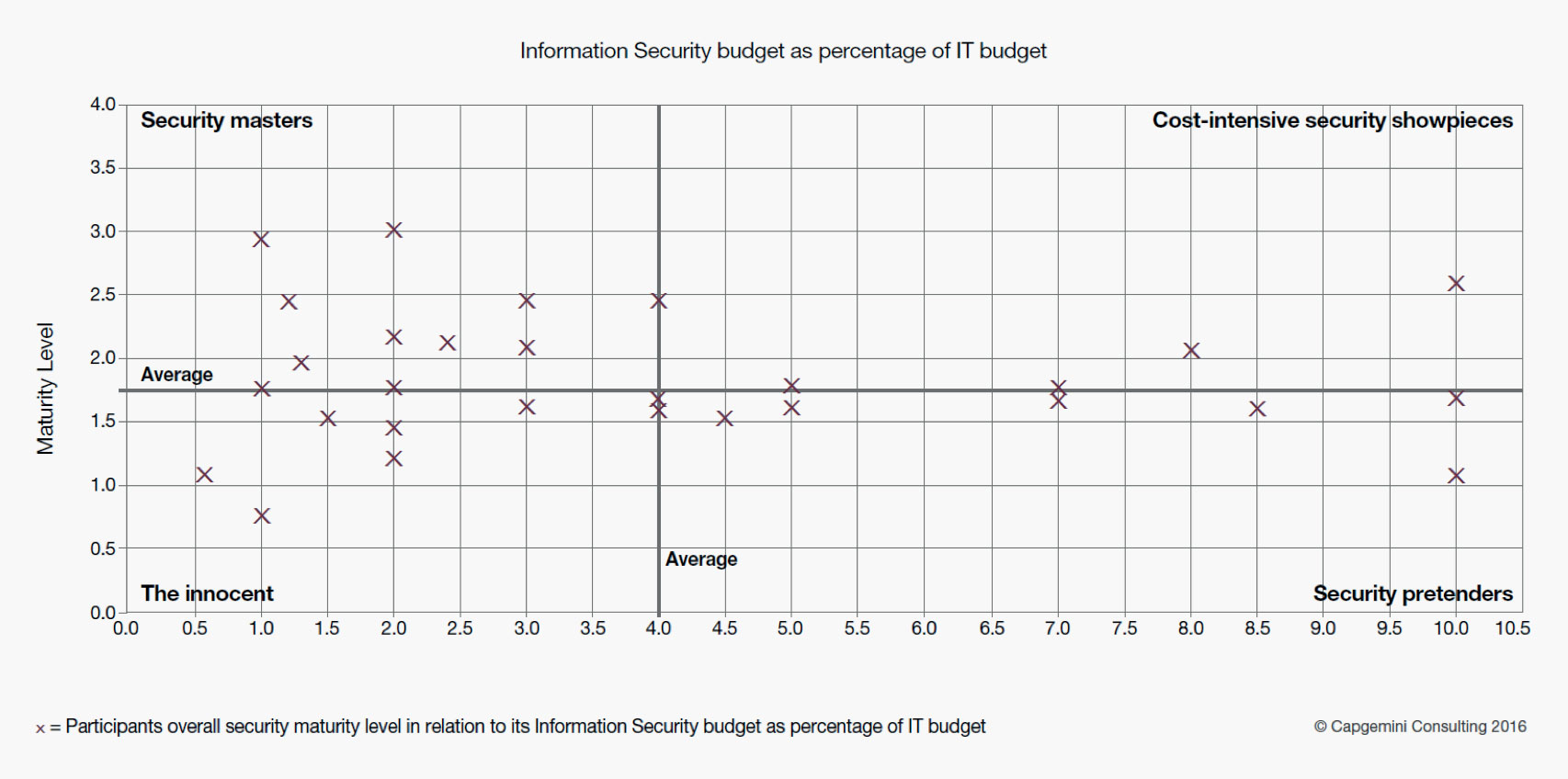

Таким образом, речь идет об установлении приоритетов, т.е. не о том, что требуется увеличить инвестирование, а о том, куда необходимо инвестировать. Это было продемонстрировано в исследовании Capgemini, в котором уровень инвестиций в безопасность сравнивался с уровнем фактической защиты корпоративных активов:

Цифры

Одним из наиболее очевидных последствий профессионализации атак стал экспоненциальный рост количества вредоносных программ. По данным Verizon, только число атак с участием шифровальщиков увеличилось почти на 50%.

Это связано не только с тем, что выросло число атак (хотя это также верно). Преимущественно, это зависит от расширения набора техник, используемых кибер-преступниками.

Более 10 лет назад мы публиковали статью, где обсуждали данную тенденцию. В ретроспективном анализе мы посмотрели, что в 2002 году 10 наиболее распространенных угроз стали причиной 40% всех инфекций, а в 2006 году этот показатель уменьшился до 10%.

Какова ситуация в 2017 году?

Т.к. все наши решения взаимодействуют с нашим облаком, мы имеем все данные для анализа того, стала ли эта тенденция более ярко выраженной.

Чтобы рассчитать показатели, мы вязли все вредоносные программы (PE-файлы), которые мы не встречали до 1 января 2017 года. По состоянию на 20 сентября 2017 мы получили 15 107 232 различных вредоносных файлов. И это только те, которые мы никогда ранее не встречали. Общее количество созданных вредоносных программ значительно выше, поскольку сюда надо добавить еще все типы файлов (скрипты, документы и пр.), а также и те, что хоть и были только что созданы, но еще ни разу не пытались заразить наших клиентов. Фактическое количество должно составлять порядка 75 285 000 новых образцов вредоносных программ.

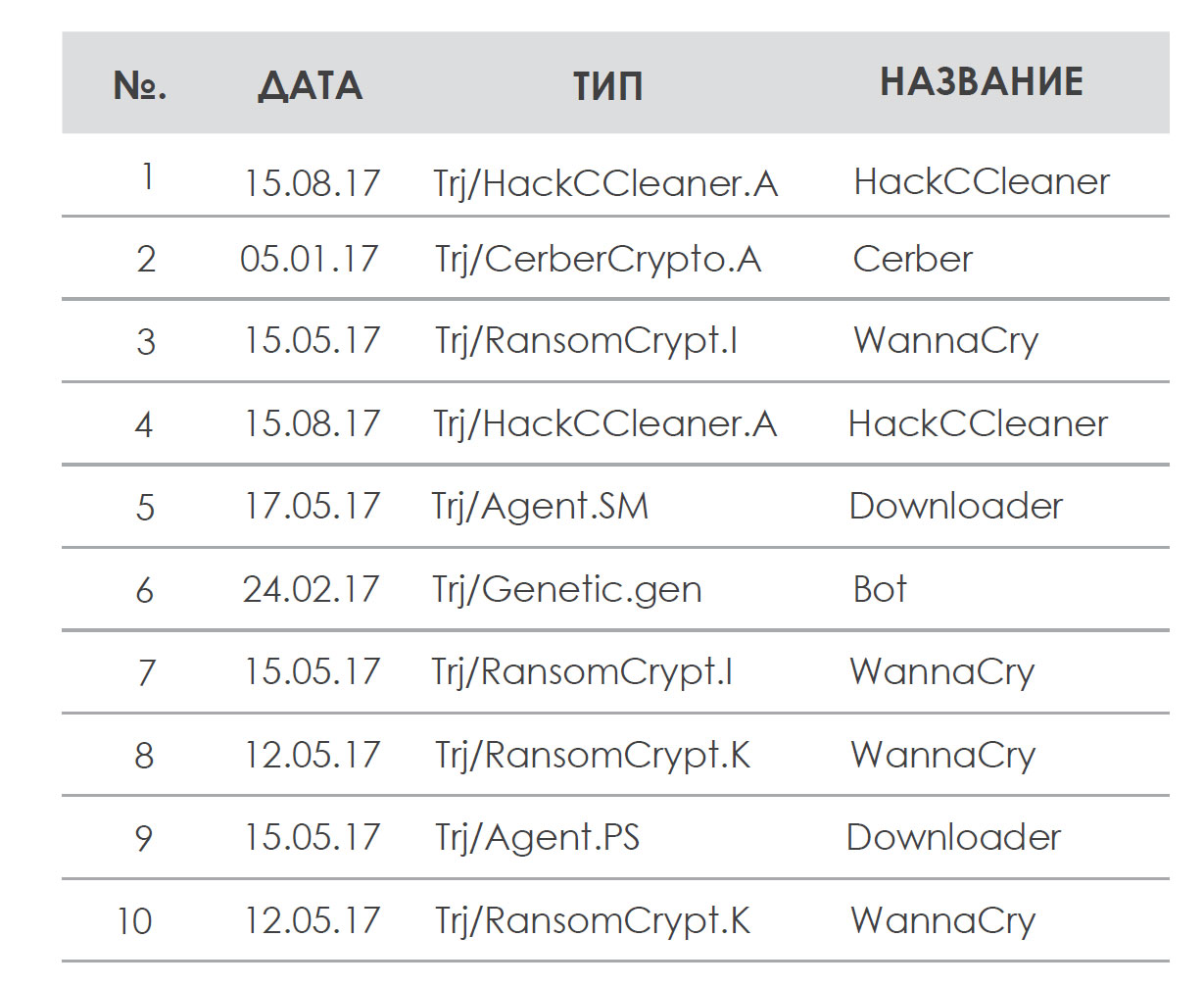

Ниже представлены 10 образцов вредоносных программ, которые чаще всего фигурировали в нашем облаке:

Логично, что в этой «десятке» мы видим файлы, связанные с наиболее серьезными случаями, произошедшими в 2017 году: например, WannaCry (3, 7, 9 и 10 места) и «бэкдорная» версия CCleaner (1 и 4 места). Остальные — загрузчики (трояны, использующиеся в качестве посредника для установки всех типов вредоносного ПО) и бот.

Из всех 15 107 232 образцов вредоносных программ, сколько из них мы видели только один раз? 99,10%, т.е. 14 972 010 образца.

Если мы посмотрим на цифры с другого конца, мы увидим, что широко распространена лишь незначительная часть от общего количества угроз.

Мы видели всего 989 вредоносных файлов, которые присутствовали более чем на 1000 компьютерах, т.е. всего 0,01%.

Это подтверждает то, что мы уже знаем: за некоторыми исключениями (например, WannaCry или HackCCleaner), большинство вредоносных программ меняется при каждом новом заражении, поэтому каждый образец имеет очень ограниченное распространение.

Группируя их по семействам или типам, неудивительно, что заметно выделяются шифровальщики (ransomware), т.к. это один из самых прибыльных типов атак, следовательно, наиболее популярный (с каждым годом эта популярность только возрастает).

В любом случае, если мы хотим знать, с какими рисками заражения мы сталкиваемся, то общее количество новых образцов вредоносных программ является не настолько актуальным показателем в отличие от того, насколько часто мы можем сталкиваться с ними. Чтобы рассчитать этот показатель, мы измерили только те попытки заражения вредоносными программами, которые не обнаруживаются сигнатурами или эвристикой, включая вредоносные атаки, безфайловые атаки или такие атаки, в рамках которых используются вполне легитимные системные средства (это становится все более распространенным явлением в корпоративных средах, как мы видели это в случае с Goldeneye/Petya в июне).

Для измерений мы использовали данные, которые сбираются рядом наших собственных технологий, составляющие то, что мы называем «Контекстный интеллект». Он помогает нам выявлять закономерности вредоносного поведения и генерировать усовершенствованные действия по кибер-защите от известных и неизвестных угроз.

Затем мы приступили к анализу полученных данных по атакам.

Не все из нас имеют одинаковые средства защиты, т.к. домашние ПК или компьютеры в небольших компаниях чаще имеют базовый уровень защиты (подвержены большему риску), а средние и крупные компании имеют намного больше ресурсов, выделяемых для защиты данных.

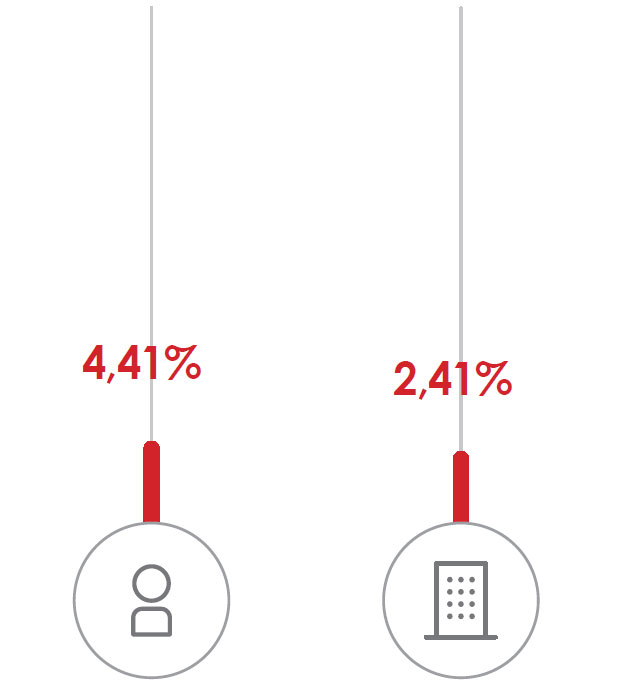

В данном отчете мы будем учитывать только те атаки, которые прошли все уровни защиты, не были обнаружены и были остановлены в последний момент непосредственно перед компрометацией компьютера. Компании, которые выделяют больше средств на безопасность, должны иметь меньшее число таких атак — действительно, статистика эта подтверждает. В то время как у домашних пользователей и малых компаний доля таких атак достигает 4,41%, в средних и крупных компаниях такой показатель падает до 2,41%.

Хотя эти данные могут «успокоить» компании, мы же советуем не обманывать себя: чтобы причинить ущерб компании, злоумышленникам не обязательно атаковать все компьютеры в корпоративной сети. На самом деле, они будут атаковать небольшое число компьютеров, чтобы оставаться незамеченными, минимизировать риск обнаружения и достичь своих целей.

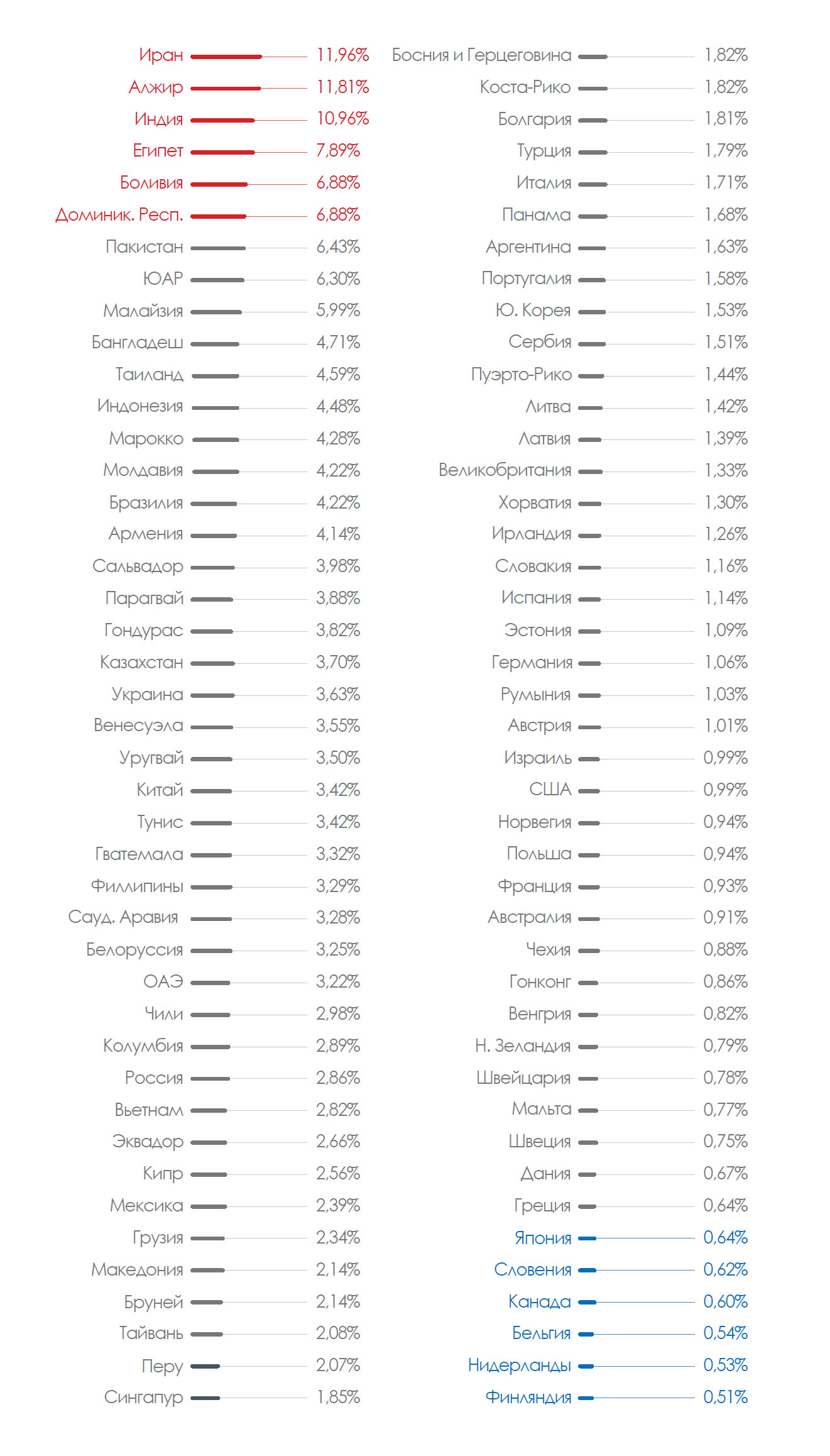

Географическое распределение атак.

Мы подсчитали процент машин, атакованных в каждой стране: чем выше процент, тем больше вероятность стать жертвой новых угроз при использовании компьютера в этой стране:

Взгляд на 2017

Отслеживание самых крупных атак 2017 года немного похоже на катание на американских горках: вы не можете видеть, что впереди, и вы не знаете, как высоко вы подниметесь или как сильно вы провалитесь, пока не проедете эти участки. Но несмотря на эту неопределенность, в одном можно быть точно уверенным: вы никогда не видели ничего подобного, и вы не сможете легко забыть об этом.

Equifax, CCleaner, Sabre, WPA2, Vault7, CIA, KRACK, NSA, Election Hacking… — вот лишь некоторые из них, которые мы проанализируем ниже. Они являются причиной массовых заражений, краж данных, атак шифровальщиков, взломанных приложений, кибер- войн, направленных атак против крупных корпораций, и уязвимостей, поразивших миллиарды устройств.

Но есть две атаки, которые сильно выделяются на фоне других за счет степени воздействия и уровня причиненного ущерба: WannaCry и GoldenEye/ Petya.

WannaCry появился в мае 2017 года, посеяв хаос в корпоративных сетях и распространившись по всему миру, став одной из самых серьезных атак за всю историю. Хотя по количеству жертв и скорости распространения мы видели в прошлом и более мощные атаки (например, Blaster или SQLSlammer), тем не менее, ущерб от предыдущих атак был вторичен по сравнению с уровнем их распространения. Однако в данном случае, будучи шифровальщиком с функциональностью сетевого червя, WannaCry блокировал и шифровал данные на каждом зараженном компьютере.

Луис Корронс, Технический директор PandaLabs, проводил вебинар, на котором детально анализировал все произошедшее и рассматривал меры, которые должны быть предприняты для защиты от других атак этого типа. Вы можете прослушать вебинар здесь.

Goldeneye/NotPetya стал второй наиболее заметной атакой 2017 года, словно толчок во время землетрясения WannaCry. Хотя его жертвы первоначально ограничивались определенной географической территорией (Украина), все же в конечном итоге от этой атаки пострадали компании из 60 стран мира.

Тщательно спланированная атака была осуществлена через бухгалтерское приложение M.E. Doc, которое очень популярно среди компаний на Украине. Злоумышленники скомпрометировали сервер обновления этой программы, в результате чего все компьютеры, на которых была установлена программа M.E. Doc, автоматически могли быть заражены этим зловредом.

В дополнение к шифрованию файлов, если пользователь, под которым был запущен сеанс на компьютере, имеет права администратора, то зловред переходил в главную загрузочную область (MBR) жесткого диска. Сначала показалось, что это шифровальщик в стиле WannaCry, но после тщательного анализа стало ясно, что хакеры на самом деле и не планировали предоставлять возможность для восстановления файлов. Спустя несколько дней, правительство Украины открыто обвинило Россию в причастности к атаке.

Луис Корронс также рассказал об этой атаке и ее авторах на своем вебинаре, который вы можете прослушать здесь.

Кибер-преступления

Согласно отчету об интернет-преступлениях »2016 Internet Crime Report», опубликованному Центром рассмотрения жалоб по фактам совершения преступлений в Интернете (известный как IC3), созданным ФБР США, ущерб, причиненный кибер- преступлениями, вырос на 24%, достигнув отметки в 1,3 млрд. долларов США. Следует отметить, что речь идет только о сумме, о которой сообщили в IC3 жертвы из США, что по оценке Центра составляет всего 15% от числа всех инцидентов. Так что реальный ущерб только в США может достигать 9 млрд. долларов США только в течение 2016 года.

Самые привлекательные эксплойты для запуска атак — это известные как эксплойты «нулевого дня», т.к. они неизвестны производителям ПО и позволяют хакерам компрометировать пользователей, несмотря на то, что их ПО полностью обновлено.

В апреле 2017 года была обнаружена уязвимость нулевого дня, которая влияла на некоторые версии Microsoft Word, и тогда же стало известно, что она использовалась хакерами как минимум с января. В том же месяце Microsoft выпустила требуемое обновление для пользователей Office.

RDPPatcher демонстрирует возрастающий уровень профессионализма кибер-преступлений. Эта атака, обнаруженная лабораторией PandaLabs, готовит компьютер своей жертвы для «сдачи в аренду» на черном рынке.

Кибер-преступники делают все возможное, чтобы избежать обнаружения, а самый эффективный метод для этого — не использовать вредоносное ПО. Поэтому атаки, не использующие вредоносные программы, стали весьма популярны. В случае, обнаруженном лабораторией PandaLabs, хакеры на компьютере оставили внедренный ими открытый backdoor, который позже они использовали для доступа к устройству без необходимости установки вредоносного ПО и с помощью опции залипания клавиш.

Во второй половине 2016 года мы видели несколько DDoS-атак, о которых много говорили в СМИ, а в 2017 году их стало еще больше, хотя они не были настолько мощными. Например, клиенты банка Lloyds имели проблемы с доступом к своему онлайн-банку в результате DDoS-атаки, от которой пострадали их серверы.

Итальянская полиция вскрыла кибер-шпионскую сеть, получившую название Eye Pyramid, организованную в январе 2017 года двумя гражданами Италии (они были родственниками) для шпионажа за учреждениями и органами власти, предприятиями, бизнесменами и политиками.

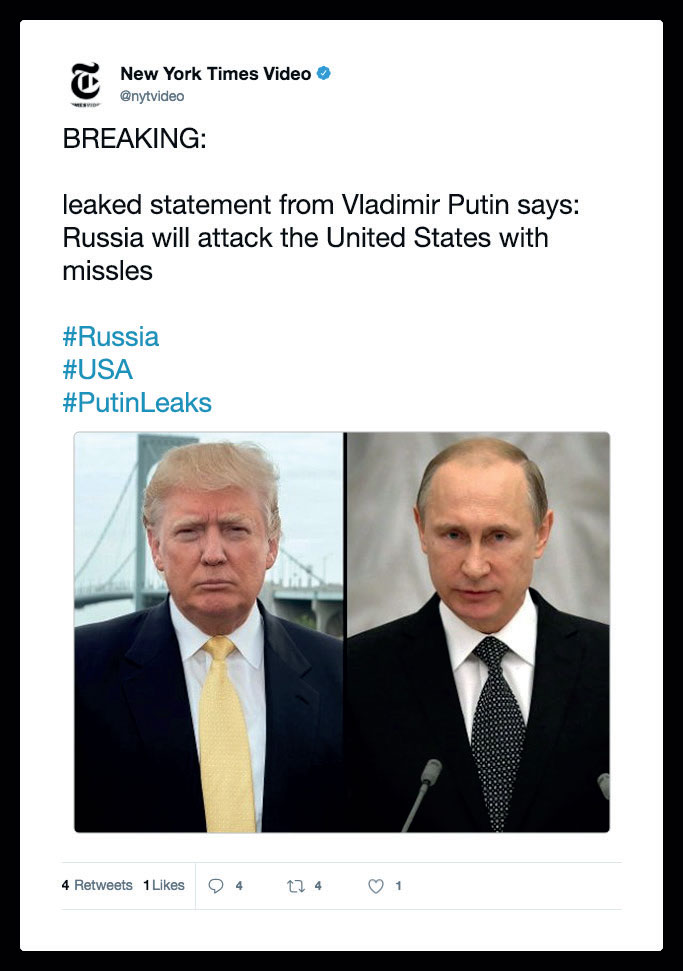

Взлом аккаунтов в соцсетях стал обычным явлением, и один из самых ярких случаев произошел в январе с официальным аккаунтом New York Times в Twitter, который был взломан. Как только они восстановили контроль над своим аккаунтом, они удалили твиты, размещенные хакерами:

Вот пример одного из твитов, который был опубликован на взломанном аккаунте. В нем утверждается, что Россия планирует запустить атаку против США:

Та же группа хакеров взломала аккаунты других компаний, таких как Netflix и Marvel.

Группа кибер-преступников, известная как «Turkish Crime Family», шантажировала Apple, требуя выкуп под угрозой уничтожения данных на устройствах iPhone, iPad и Mac, принадлежащих 250 миллионам пользователей. Apple не стала поддаваться на шантаж.

Кражи корпоративных данных

В 2017 году инциденты с кражами данных также мелькали в новостных заголовках. Возможно, самая ироничная история года случилась с израильской компанией Cellebrite, которая предлагает сервисы по взлому телефонов, в частности, для извлечения данных с мобильных устройств. Так вот эта компания была взломана, в результате чего у нее было украдено 900 ГБ данных, включая клиентскую базу, базы данных, а также техническую информацию о продуктах компании.

Медицинские карты как минимум 7 000 людей были скомпрометированы в результате инцидента безопасности в медицинском центре Bronx Lebanon Hospital Center в Нью-Йорке (США).

Другой тип инцидентов безопасности, в которые не вовлечены злоумышленники, связан с ошибкой или небрежностью, в результате чего данные, которые должны быть надежно защищены, становятся достоянием общественности. Это случилось в США, когда маркетинговые компании, нанятые Республиканской партией, случайно оставили доступными для всех данные 198 миллионов зарегистрированных избирателей (почти все их зарегистрированные избиратели).

Dow Jones случайно разрешил доступ к данным 2 миллионов своих пользователей через облачный сервис Amazon в результате конфигурационной ошибки. В этих данных можно было найти имена пользователей, их адреса электронной почты, а также номера банковских карт.

22 были арестованы в Китае за торговлю данными клиентов Apple. Все доказательства указывали на факт инсайдерства, т.к. некоторые из задержанных работали в компаниях, являющимися партнерами Apple и имеющие доступ к этим данным.

В этом году HBO пал жертвой нескольких кибер-атак. В одной из них были взломаны серверы компании, после чего с них были украдены эпизоды еще не показанных серий, а также ряд внутренних корпоративных данных.

InterContinental Hotels Group (IHG) пала жертвой атаки, в результате которой были украдены данные их клиентов. Хотя компания заявила в феврале, что атака затронула только около десятка отелей, однако с тех пор стало известно, что были заражены POS-терминалы в более чем 1000 принадлежащих им заведений. В состав этой группы входят различные гостиничные бренды, такие как Holiday Inn, Holiday Inn Express, InterContinental, Kimpton Hotels и Crowne Plaza.

Sabre Corporation — это североамериканская компания, которая управляет бронированием номеров в 100 000 отелях и билетов у более чем 70 авиакомпаний во всем мире. Хакеры получили регистрационные данные для доступа к одной из систем бронирования данной компании, после чего им стала доступна платежная информация и данные по бронированию.

Данная конкретная система управляет бронированием номеров для частных лиц и туристических агентств в 35 000 отелей и прочих мест временного проживания. В результате атаки были скомпрометированы данные за 7 месяцев с 10 августа 2016 года до 9 марта 2017 года.

В результате атаки на Sabre пострадал целый ряд гостиничных сетей, включая Four Season Hotels & Resorts, Trump Hotels, Kimpton Hotels & Restaurants, Red Lion Hotels Corporation, Hard Rock Hotels и Loews Hotels.

Taringa, популярная в Латинской Америке социальная сеть, пострадала от нарушения безопасности, в результате которой была украдена информация о более чем 28 миллионах пользователей, включая имена пользователей, адреса электронной почты и MD5-хэши паролей.

Но самое крупное нарушение безопасности в 2017 году (и самое ужасное в истории) могло случиться немного позже, когда был скомпрометирован гигант кредитной отчетности Equifax. В связи с характером предоставляемых услуг, компания располагает огромным объемом высоко конфиденциальной информации о миллионах людей, включая номера социальных страховок.

Атака была осуществлена с помощью уязвимости в Apache Struts на одном из серверов компании. Уязвимость (наряду с соответствующим обновлением, ее устраняющей) была опубликована 6 марта. Спустя несколько дней хакеры атаковали сервер компании, который пребывал во взломанном состоянии до конца июля, когда была обнаружена данная атака. В течение данного срока были скомпрометированы данные порядка 200 миллионов людей, 70% из которых являются гражданами США, а остальные — Великобритании и Канады. Позже список пострадавших стран пополнился Аргентиной, Бразилией, Уругваем, Перу, Парагваем, Эквадором и Чили.

Что еще хуже, позже выяснилось, что три топ- менеджера компании воспользовались тем временем, когда была обнаружена атака, и когда она стала известна общественности, продав свои акции компании на сумму в 1,8 миллиона долларов США. Глава службы безопасности компании был уволен, и только спустя месяц Руководитель Equifax с 2005 года Ричард Смит заявил о том, что он уходит в отставку.

Трояны

После Goldeneye/Petya с атакой столкнулась компания Netsarang, в результате которой в версии пяти ее программ (Xmanager Enterprise 5.0, Xmanager 5.0, Xshell 5.0, Xftp 5.0 и Xlpd 5.0) через бэкдор был внедрен файл. Он имел действующую цифровую подпись компании, что означало полное проникновение хакеров в компанию на каждом ее уровне. А ведь среди клиентов этой компании имеются банки и энергетические компании.

Самый громкий случай с бэкдорами в ПО в 2017 году, несомненно, произошел с CCleaner.

Скомпрометированные версии программы были установлены более чем у 2 миллионов пользователей. Взломанное ПО ожидало получения команд, и, вероятно, никогда не выполняло никаких вредоносных действий.

Впрочем, исследователи Cisco обнаружили, что хакеры имели список компаний, чьи компьютеры они хотели скомпрометировать. В их число входило 20 известных и крупных компаний, среди которых Samsung, Cisco, Sony, Intel и Microsoft.

Эти три атаки свидетельствуют о том, что за ними стояла очень профессиональная организация, и можно поверить в то, что они поддерживались правительствами каких-то стран. Кстати, NATO заявляло, что за атакой GoldenEye/Petya также стояло правительство одной из стран.

Шифровальщики

Число атак шифровальщиков по-прежнему растет, и это будет продолжаться до тех пор, пока компании готовы платить огромные выкупы за возвращение своих данных.

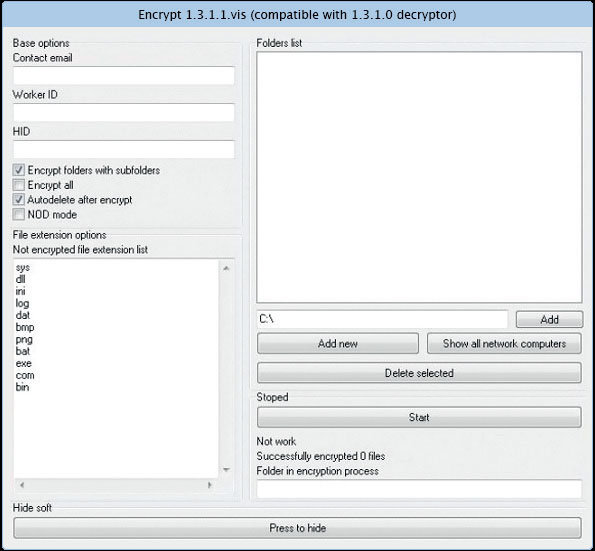

В дополнение к хорошо известным семействам шифровальщиков (Locky, Cerber и др.), есть специальные, более персонализированные версии для такого типа жертв, которые готовы платить.

Один из них был обнаружен лабораторией PandaLabs — это шифровальщик со своим собственным «дружественным к пользователю» интерфейсом, получившим название WYSIWYE, который позволяет кибер-преступникам настраивать атаку перед ее запуском:

Один из самых популярных и наиболее простых методов проникновения в корпоративную сеть — это использование атаки типа brute-force через удаленный рабочий стол (RDP-протокол) в Windows. Злоумышленники сканируют Интернет, осуществляя поиск компьютеров, у которых активирован данный функционал, и после того как потенциальная жертва найдена, они запускают brute-force атаку до тех пор, пока не подберут правильные регистрационные данные.

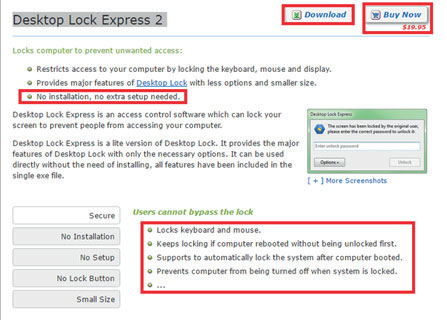

В течение 2017 года мы видели многочисленные примеры атак такого типа, причем хакеры были преимущественно из России и действовали по аналогичной схеме: как только они получали доступ к компьютеру через RDP, они устанавливали ПО для майнинга биткоинов (как дополнение), а после этого шифровали файлы или блокировали доступ к компьютеру.

При этом они не всегда используют для этого вредоносные программы. Например, в одном из проанализированных нами случаев хакеры использовали коммерческое приложение «Desktop Lock Express 2» для блокировки компьютера:

Немедленные последствия атаки шифровальщика очевидны: вы теряете доступ к вашим файлам.

Однако случаи цифрового «киднеппинга» могут выйти далеко за рамки этого. Как в одном случае с отелем в Австрии, где постояльцы отеля оказались запертыми в своих номерах после того как кибер- преступники отключили ПО для электронных замков.

Один шифровальщик зашифровал данные на 153 серверах Linux, принадлежащих веб-хостинговой компании Nayana из Южной Кореи. Хакеры запросили выкуп размером 1,62 миллиона долларов США. Компания договорилась с преступниками и снизила сумму до 1 миллиона, которые должны были быть выплачены в три платежа.

Интернет вещей (IoT)

В течение многих лет было много предупреждений об опасностях, связанных с устройствами Интернета вещей (IoT), в основном из-за того, что при создании многих таких устройств разработчики не уделяли должного внимания вопросам безопасности.

Также и потому, что эти устройства не имели Интернет-подключения, и, следовательно, не представляли особого риска, но после того как в них были реализованы опции подключения к Интернету, они стали уязвимы для атак.

Похоже, что к этим предупреждениям стали прислушиваться, а в США сенаторы от Демократической и Республиканской партий объединились, чтобы создать законы, которые частично исправляют эту ситуацию.

Идея состоит в том, чтобы среди прочих мер потребовать от производителей продуктов с опцией подключения к Интернету сделать их обновляемыми (для устранения дыр безопасности), запретить использование фиксированных паролей, а также предотвратить продажу продуктов с известными дырами безопасности.

Умные здания

За последние годы многие здания претерпели изменения. Например, где-то были внедрены «смарт-метры» для контроля потребления энергии в домах и офисах. Помимо возможных негативных последствий со счетами за электроэнергию, о которых сообщают ассоциации по защите прав потребителей, существуют и другие, менее известные проблемы в сфере безопасности, связанные с широким распространением таких устройств.

Как объяснил исследователь Нетанел Рубин во время недавнего Chaos Communications Congress в Гамбурге (Германия), эти смарт-метры представляют угрозу на различных уровнях. Во-первых, т.к. они записывают все данные, связанные с потреблением энергии в домах и офисах, чтобы потом отправлять их в коммунальные службы, злоумышленник, который сумел получить контроль над таким устройством, сможет увидеть эту информацию и использовать ее в преступных целях.

Например, он мог бы увидеть, когда потребление минимально (т.е. помещения пусты), чтобы ограбить здание. Учитывая, что все электроприборы оставляют «след» в сети, он мог бы даже использовать эту информацию для обнаружения любых ценных приборов, которые можно было бы украсть.

Smart TV

Еще более распространенное устройство — это Smart TV. Некоторые из них работают под управлением операционной системы Android, которая имеет свои плюсы и минусы. Об этом в Twitter писал Даррен Котон, ИТ-разработчик из США, после того как была совершена атака на телевизор его родственника. Как объяснил Котон, все это произошло после того как жертва установил со стороннего сайта приложение для просмотра фильмов в Интернете.

Телевизор представлял собой модель LG, выпущенную в 2014 году, которая работала на Google TV — специальная версия Android для телевизоров. Как только устройство было заражено, вредоносное ПО запросило выкуп в размере 500 долларов за разблокировку экрана. Причем требование было выполнено в виде уведомления от Министерства юстиции США.

Кроме того, наблюдаются и многие другие опасные атаки, которые могут указывать на происходящее в этой области. В феврале во время Семинара Европейского вещательного союза по вопросам информационной безоп