А кто это сделал? Автоматизируем аудит информационной безопасности

Источник

Считается, что есть три подхода к диагностике информационной безопасности: аудит, оценка уязвимостей и тесты на проникновение. Поговорим про аудит и оценку уязвимостей. Под катом мы рассмотрим вопросы, которые нужно решить в рамках аудита, и набор инструментов от Quest Software для выявления, предотвращения и расследования инцидентов информационной безопасности на основе машинного обучения (Change Auditor Threat Detection), сбора логов с объектов инфраструктуры (InTrust), аудита текущей конфигурации (Enterprise Reporter) и вывода данных аудита по всем перечисленным системам в одном интерфейсе (IT Security Search).

Аудит ИТ-безопасности определяет, соответствуют ли информационная система и её сопровождение ожиданиям клиентов и стандартам компании. С нашей точки зрения, система аудита должна обладать следующими возможностями:

- определять и выявлять нормальную и нетипичную активность;

- конструировать запросы и фильтровать данные в массиве событий для получения нужной информации;

- эскалировать события на группу ответственных;

- иметь преднастроенные отчёты, по которым можно выявлять нетипичную активность.

Особенность работы с инфобезом, которую часто видим — это выполнение аудита по остаточному принципу. То есть аудит изменений выполняет отдел, который также загружен и другими задачами. Из этого вытекает первая проблема —

Использование встроенных инструментов аудита

На поиск и настройку других не хватает времени. Под встроенными инструментами имеем в виду, например, оснастку Windows или специальные скрипты на Power Shell. Разумеется, с помощью таких средств об инциденте можно узнать только постфактум.

С ростом организации растёт количество пользователей и изменений. На эту тему есть исследования с конкретными цифрами, но и без этого понятно, что цифровой обмен с каждым годом меняется в большую сторону. Вторая проблема аудита —

Увеличение количества изменений в связи с ростом инфраструктуры

Рост может быть связан с увеличением штата сотрудников или количества клиентов, но вне зависимости от этого величина количества изменений будет пропорционально увеличиваться.

На аудит серьезное влияния оказывают не только внутренние факторы (это две первые проблемы), но и внешние — требования государственных органов или корпоративных политик. И мы подходим к третьей проблеме аудита —

Отсутствие подходящих инструментов для соответствия требованиям

При отсутствии подходящих инструментов администраторы систем или не контролируют требуемые изменения, или делают это, но подручными средствами (см. проблему 1).

А теперь переходим к обзору инструментов, которые могут помочь с ответом на вопрос: «А кто это сделал?» (на самом деле помогут с ответом и на кучу других вопросов).

Оперативный аудит событий информационной безопасности

Когда мы приходим в некоторые компании на установочные встречи — видим системы аудита на основе Power Shell. Скрипты обычно поддерживаются силами одного Windows-администратора. В этом нет серьёзной проблемы до увольнения этого сотрудника. После его ухода возникает вопрос: кто это будет дальше поддерживать и развивать. Новый администратор (если обладает достаточной компетенцией) обычно пишет такие скрипты заново. И это не единичные случаи.

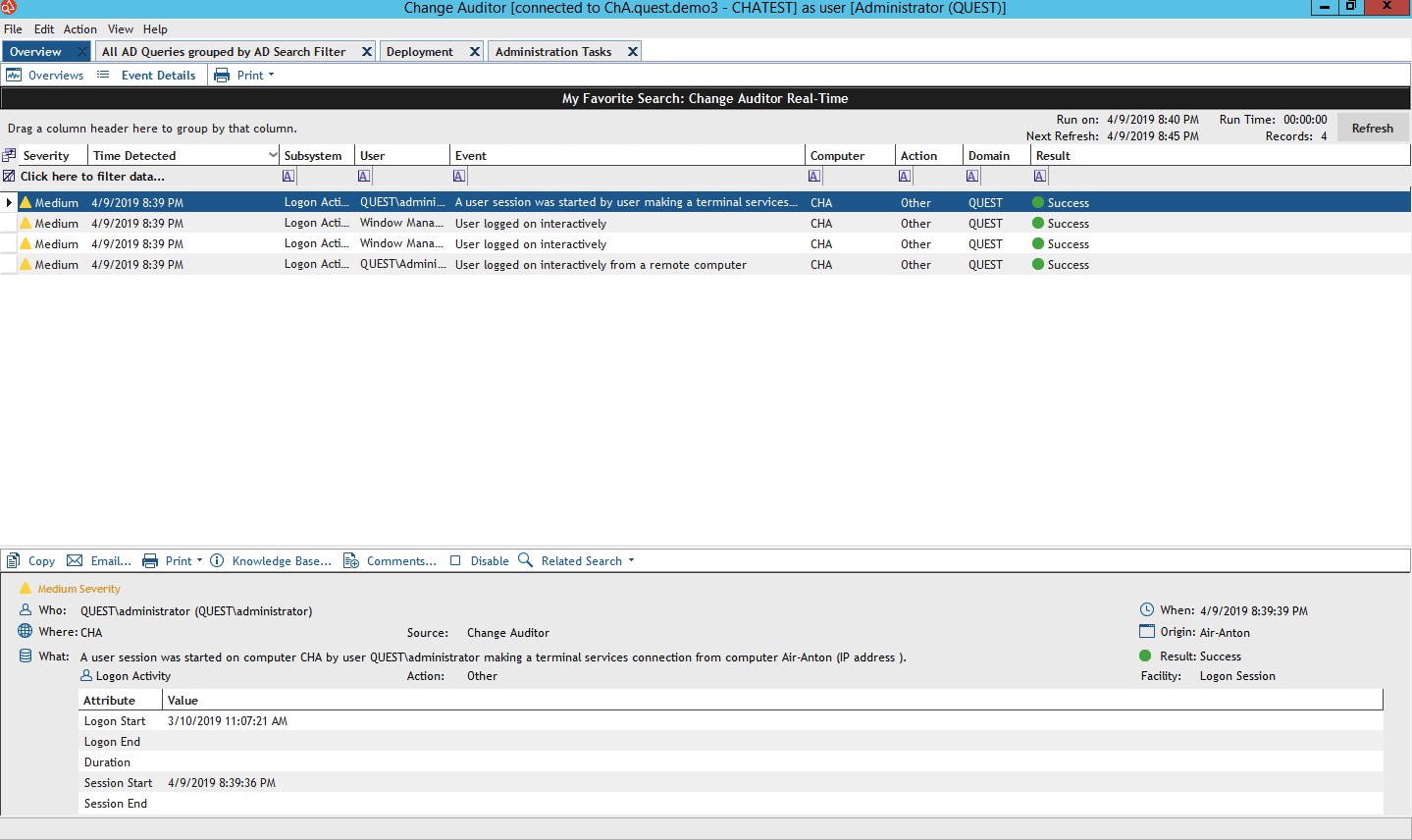

Change Auditor — инструмент оперативного аудита изменений в среде Microsoft и на дисковых массивах, который не требует знаний единственного человека.

Поддерживаeтся аудит: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Подходит и для гибридных окружений. Есть предустановленные отчёты на соответствие стандартам GDPR, SOX, PCI, HIPAA, FISMA, GLBA.

Кроме аудита, в Change Auditor можно блокировать изменения. Например, запретить добавление в группу AD новых пользователей или запретить изменение файла/папки.

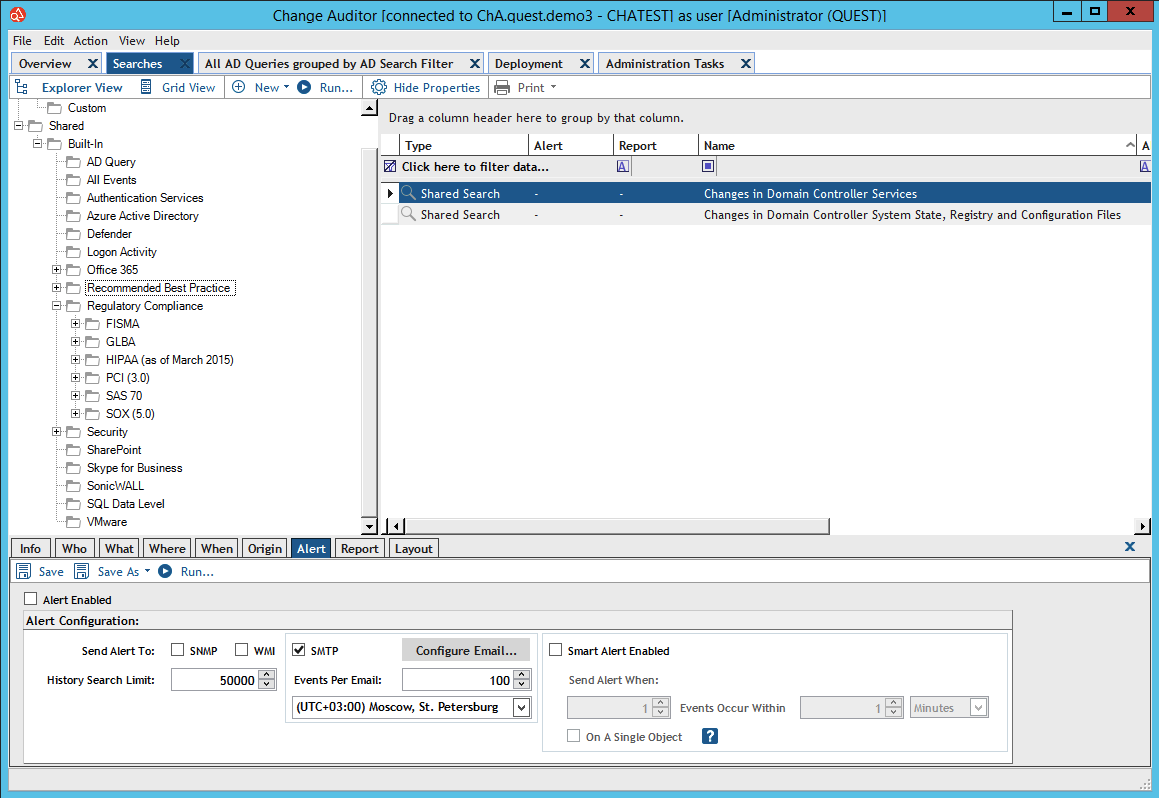

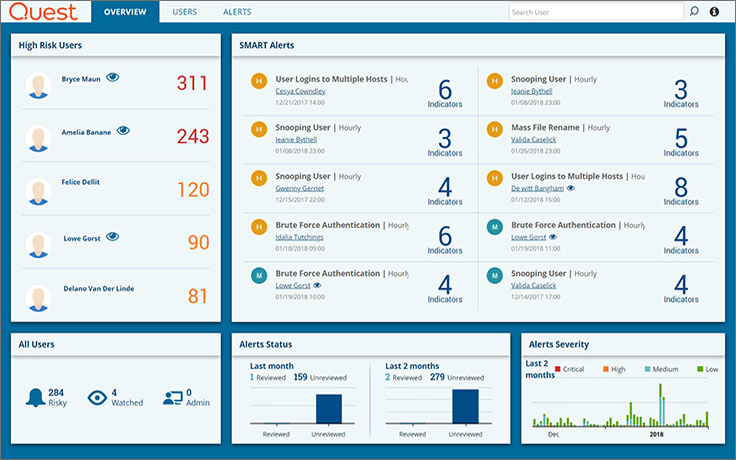

В Change Auditor есть дополнительный модуль аналитики — Threat Detection.

Работает на основе машинного обучения (ML) и анализа пользовательского поведения (UEBA). На вход получает события из Change Auditor за последние 30 дней и выявляет нетипичное поведение пользователей: вход из необычного места или в необычное время, неудачный ввод пароля несколько раз подряд на контроллере домена, вход на запрещённый файловый ресурс и т.д. Модуль анализирует события в нескольких измерениях и сообщает об аномалиях.

Аудит конфигурации инфраструктуры

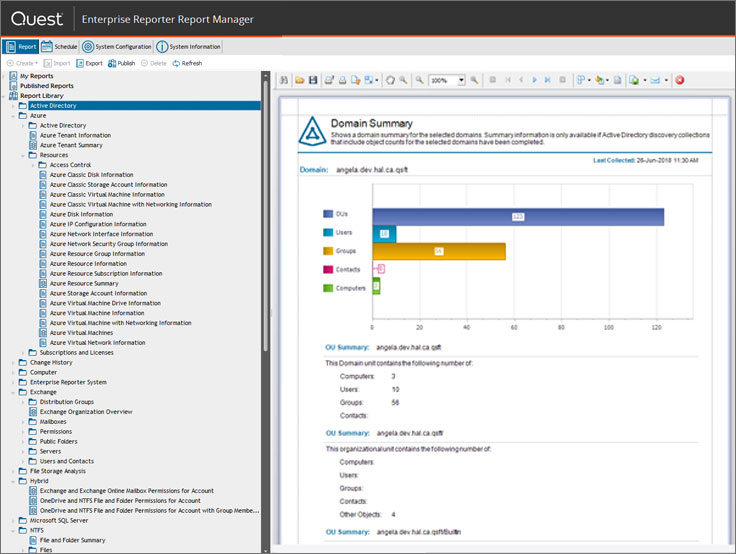

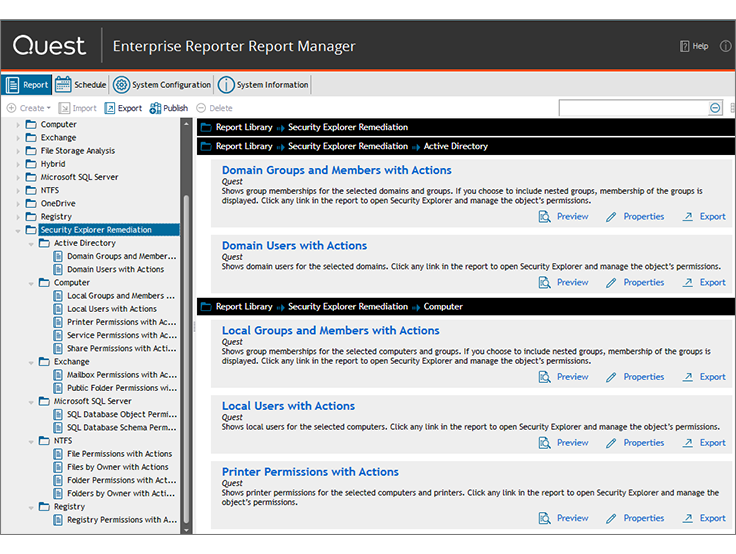

Для тех, кто давно хотел навести порядок в своей Windows-инфраструктуре, но всё никак руки не доходят. Enterprise Reporter, инструмент отчётности, извлекает данные по объектам из AD, Azure AD, SQL Server, Exchange, Exchange Online, Windows File Server, OneDrive for Business и ресурсов Azure (виртуальные машины, группы сетевой безопасности и другие объекты) и строит красивые отчёты.

Основная ценность продукта — уже имеющийся набор отчётов, что позволяет увидеть уязвимости сразу же после установки. Например, у одного из наших заказчиков мы обнаружили пользователей в группах доменных администраторов с отключенной опцией срока действия пароля.

Из уже готовых отчётов:

- пользователи, не входившие последние 30 дней;

- пользователи с истёкшим паролем;

- пользователи привилегированной группы, не входившие последние 30 дней;

- Windows-сервисы, которые работают не под локальной системной учёткой;

- ПО, установленное на серверы с ролью контроллер домена;

- установленные на серверы хотфиксы;

- настройки безопасности на серверах;

- вложенные группы и пользователи во вложенных группах

- разрешения Active Directory;

- разрешения для папок на файловом хранилище и другие.

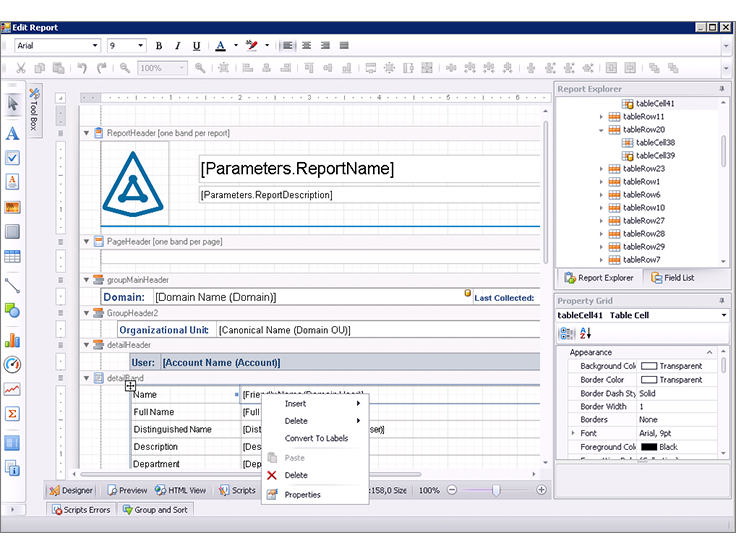

Примеры перечисленных отчётов можно посмотреть на сайте Quest в PDF-отчёте (файл открывается сразу, регистрация не нужна). Есть предустановленные отчёты на соответствие стандартам GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA и другим. А если у вас в компании есть требования к отчётам или захотите брендировать документ — есть специальный конструктор.

Сбор и анализ логов

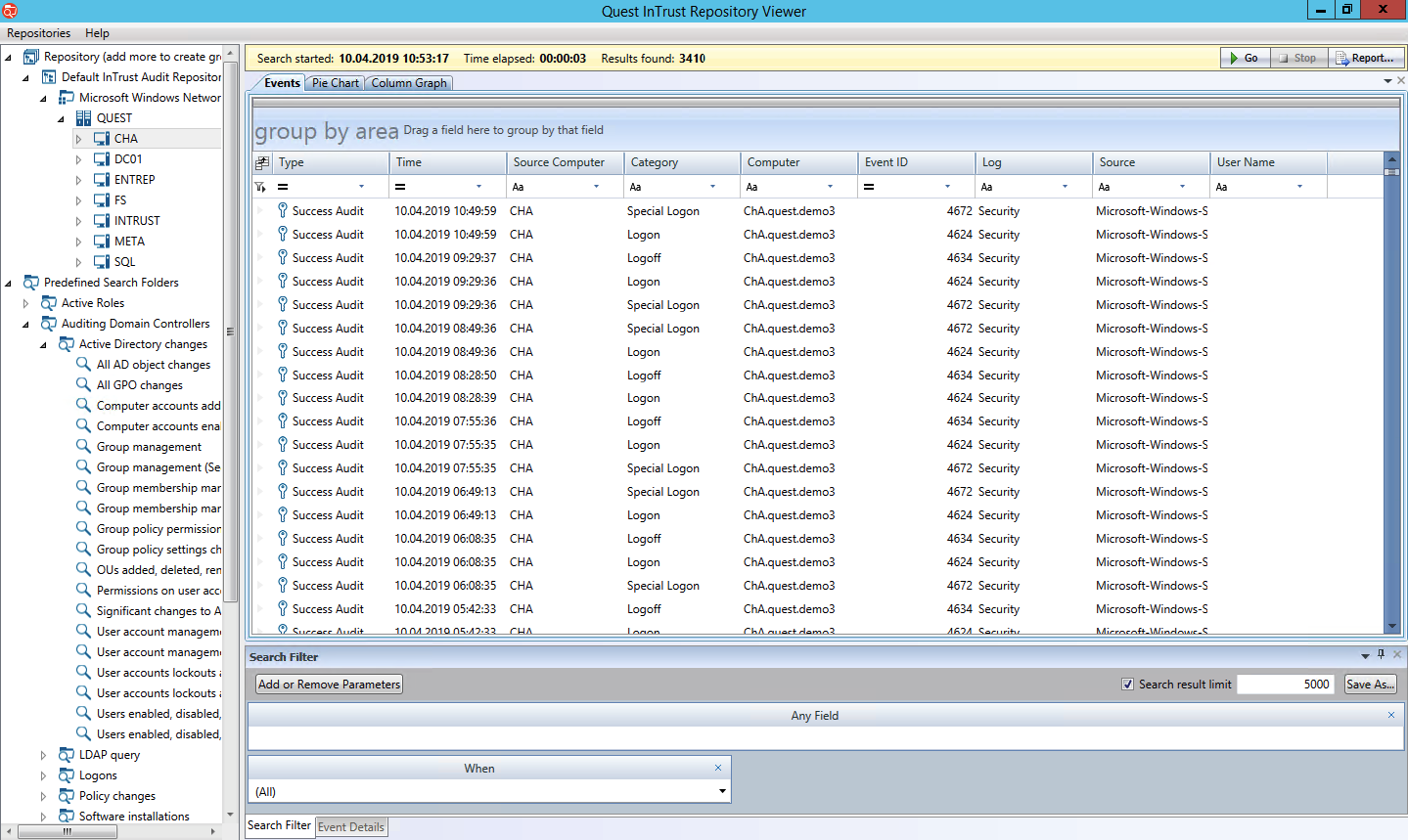

Другой источник данных по событиям информационной безопасности — логи. В них можно найти если не всё, то почти всё. После их сбора хорошо бы их нормализовать и структурировать, чтобы проводить корреляцию между событиями, например, в AD и каком-нибудь текстовом логе.

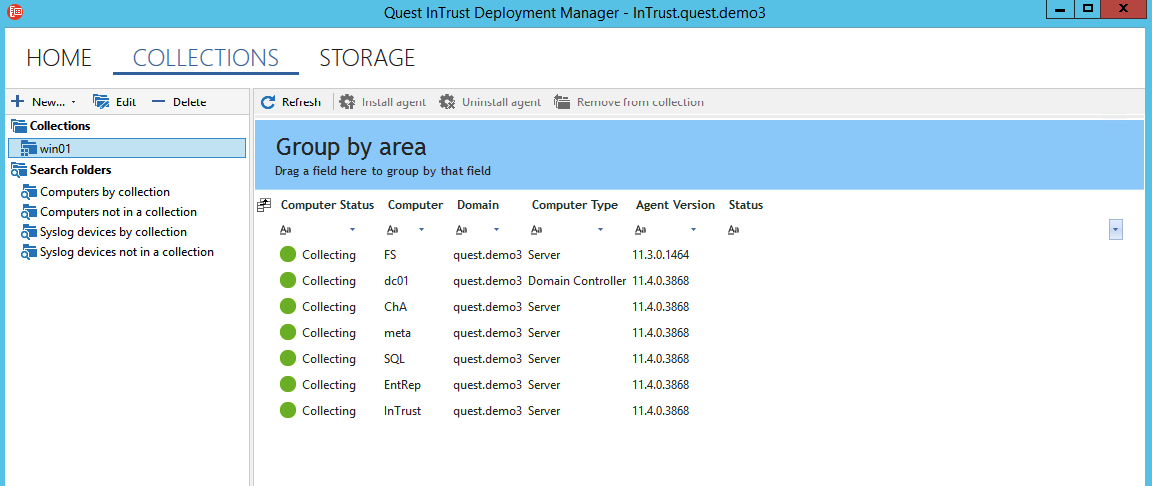

InTrust — инструмент сбора и анализа логов из разнородных источников. Может забирать Windows-логи, текстовые логи и syslog от сетевых устройств. После сбора вся статистика (события) приводится к состоянию вида: когда произошло, что произошло, где произошло, кто выполнил действие, откуда это действие было выполнено.

InTrust может обрабатывать до 60000 событий в секунду из 10000 источников. Часто агенты-сборщики устанавливаются на рабочие станции, чтобы отслеживать события Windows eventlog Sysmon (отслеживания изменений значений реестра, создания новых процессов c неправильных хэшем и других), логов PowerShell.

Сырые данные хранятся во встроенном хранилище с коэффициентом сжатия 20:1. Есть готовые интеграции с некоторыми SIEM-системами. Если вы их используете, InTrust — удобный способ сэкономить на лицензиях, т.к. хранит сырые данные в своём хранилище и отправляет в SIEM только события.

Объединение под зонтиком

Чтобы концепция безопасности выглядела завершённой, данные из всех источников желательно объединить и наблюдать за происходящим в одном окне. Дополнительно при этом коррелировать события для молниеносного выявления корневой причины.

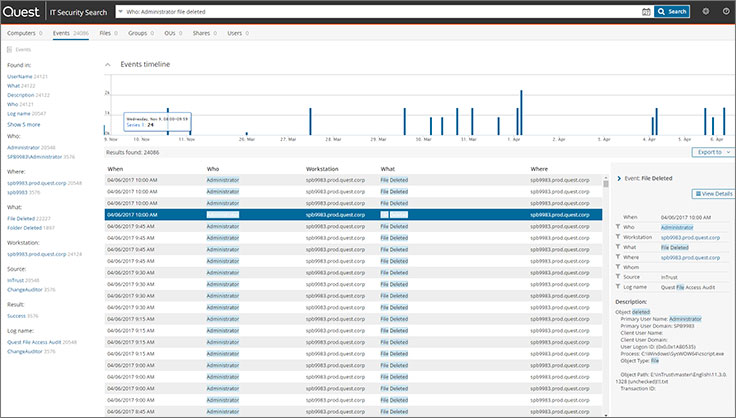

IT Security Search — инструмент для глобального полнотекстового поиска а«ля Google по данным оперативного аудита, аудиту конфигурации инфраструктуры и данных из логов. Все данные извлекаются в режиме реального времени из связанных систем.

Можно ввести имя пользователя, рабочей станции, тип события или всё что угодно и обнаружить связанные по этому признаку события или конфигурации. При формировании запросов можно использовать логические выражения. Из результатов запроса удобно строить отчёты и направлять их заинтересованным лицам по расписанию.

Из интерфейса IT Security Search можно также делать откат по изменениям в AD. То есть, например, можно восстановить удаленного по ошибке пользователя со всеми его атрибутами. Это реализуется при помощи интеграции с ещё одним продуктом Quest — Recovery Manager for Active Directory.

Главная цель статьи — познакомить с семейством продуктов Quest для аудита изменений. Те инструменты, которыми вы пользуетесь сейчас, возможно, обладают другим набором функций (где-то больше, где-то меньше). Напишите в комментариях, с чем вам приходится сталкиваться, какие функции оказались полезными для вас и почему вы выбрали то или иное решение. Интересно обменяться опытом.