3. Check Point SandBlast Agent Management Platform. Политика Threat Prevention

Добро пожаловать на третью статью цикла о новой облачной консоли управления защитой персональных компьютеров — Check Point SandBlast Agent Management Platform. Напомню, что в первой статье мы познакомились с порталом Infinity Portal и создали облачный сервис управления агентами Endpoint Management Service. Во второй статье мы изучили интерфейс веб-консоли управления и установили агента со стандартной политикой на пользовательскую машину. Сегодня мы рассмотрим содержимое стандартной политики безопасности Threat Prevention и протестируем её эффективность противодействия популярным атакам.

Стандартная политика Threat Prevention: описание

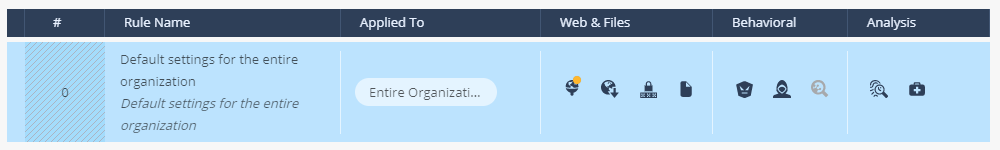

На рисунке выше представлено стандартное правило политики Threat Prevention, которое по умолчанию распространяется на всю организацию (всех установленных агентов) и включает в себя три логические группы компонентов защиты: Web & Files Protection, Behavioral Protection и Analysis & Remediation. Рассмотрим подробнее каждую из групп.

Web & Files Protection

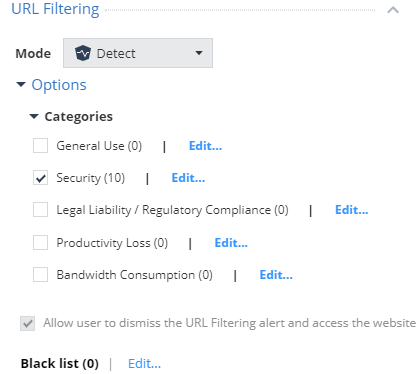

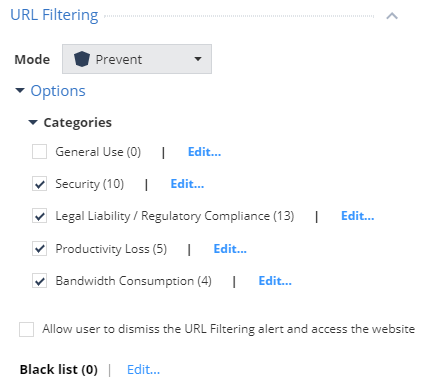

В качестве действия можно настроить Prevent, Detect или Off. Также при выборе действия Detect автоматически добавляется настройка, позволяющая пользователям пропустить предупреждение URL Filtering и перейти к интересующему ресурсу. В случае действия Prevent данную настройку можно убрать и пользователь не сможет получить доступ к запрещённому сайту. Также удобным способом контроля запрещённых ресурсов является настройка Block List, в котором можно указывать домены, IP-адреса или загружать файл формата .csv со списком доменов для блокировки.

В стандартной политике для URL Filtering установлено действие Detect и выбрана одна категория — Security, для которой будет осуществляться детектирование событий. Данная категория включает в себя различные анонимайзеры, сайты с уровнем риска Critical/High/Medium, фишинговые сайты, спам и многое другое. При этом пользователи всё равно смогут получить доступ к ресурсу благодаря настройке «Allow user to dismiss the URL Filtering alert and access the website».

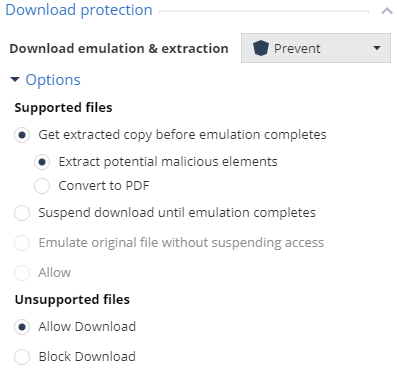

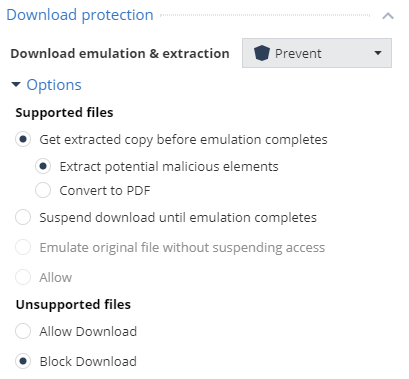

- Prevent — позволяет получить копию очищенного документа до окончательного вердикта эмуляции, либо дождаться завершения эмуляции и скачать сразу оригинальный файл;

- Detect — осуществляет эмуляцию в фоновом режиме, не препятствуя пользователю в получении оригинального файла, вне зависимости от вердикта;

- Off — любые файлы разрешены для загрузки без прохождения эмуляции и очищения потенциально зловредных компонентов.

Также есть возможность выбрать действие для файлов, которые не поддерживаются средствами эмуляции и очистки Check Point — можно разрешить или запретить скачивание всех неподдерживаемых файлов.

В стандартной политике для Download Protection установлено действие Prevent с возможностью получить очищенную от потенциально вредоносного содержимого копию оригинального документа, а также разрешающая загрузку файлов, которые не поддерживаются средствами эмуляции и очистки.

Компонент Credential Protection защищает учётные данные пользователей и включает в себя 2 составляющие: Zero Phishing и Password Protection. Zero Phishing защищает пользователей от доступа к фишинговым ресурсам, а Password Protection уведомляет пользователя о недопустимости использования корпоративных учётных данных за пределами защищаемого домена. Zero Phishing может быть настроен на Prevent, Detect или Off. При установленном действии Prevent есть возможность позволить пользователям пропустить предупреждение о потенциальном фишинговом ресурсе и получить доступ к ресурсу, либо запретить данную возможность и блокировать доступ всегда. При действии Detect у пользователей всегда есть возможность пропустить предупреждение и получить доступ к ресурсу. Password Protection позволяет выбрать защищаемые домены, для которых будет осуществляться проверка паролей на соответствие, и одно из трёх действий: Detect & Alert (уведомляющее пользователя), Detect или Off.

Стандартная политика для Credential Protection предусматривает Prevent для любых фишинговых ресурсов с невозможностью пользователям получить доступ к потенциально зловредному сайту. Также включена защита от использования корпоративных паролей, однако без указанных доменов данная функция не будет работать.

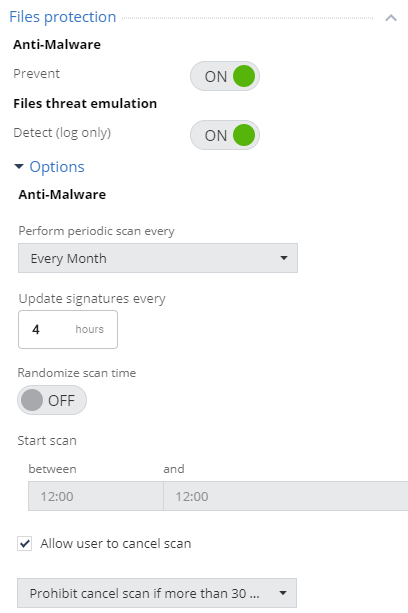

Files Protection отвечает за защиту файлов, которые хранятся на пользовательской машине, и включает в себя два компонента: Anti-Malware и Files Threat Emulation. Anti-Malware является средством, регулярно проводящим сканирование всех пользовательских и системных файлов с помощью сигнатурного анализа. В настройках данного компонента можно настроить параметры регулярного сканирования или случайного времени проведения сканирования, период обновления сигнатур, а также возможность пользователям отменять запланированное сканирование. Files Threat Emulation позволяет осуществлять эмуляцию хранимых на пользовательской машине файлов в облачной песочнице Check Point, однако данная функция безопасности работает только в режиме Detect.

В стандартной политике для Files Protection включена защита с помощью Anti-Malware и обнаружение зловредных файлов с помощью Files Threat Emulation. Регулярное сканирование осуществляется каждый месяц, а сигнатуры на пользовательской машине обновляются каждые 4 часа. При этом настроена возможность пользователям отменить запланированное сканирование, но не позднее чем через 30 дней с момента последнего успешного сканирования.

Behavioral Protection

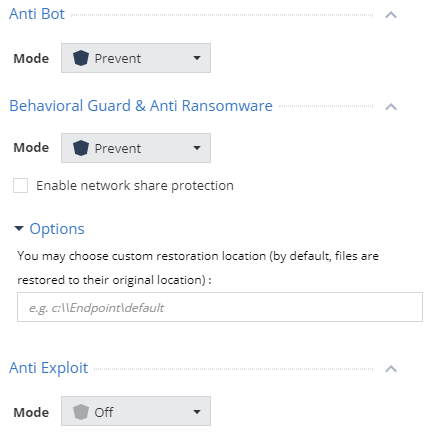

Группа компонентов защиты Behavioral Protection включает в себя три составляющие: Anti-Bot, Behavioral Guard & Anti-Ransomware и Anti-Exploit. Anti-Bot позволяет отслеживать и блокировать соединения C&C с помощью постоянно обновляемой базы Check Point ThreatCloud. Behavioral Guard & Anti-Ransomware постоянно отслеживает активность (файлы, процессы, сетевые взаимодействия) на пользовательской машине и позволяет предотвратить атаку шифровальщиков на начальных этапах. Помимо этого, данный элемент защиты позволяет восстанавливать файлы, которые успели зашифроваться зловредом. Файлы восстанавливаются в их исходных директориях, либо можно указать специфический путь, где будут храниться все восстановленные файлы. Anti-Exploit позволяет обнаруживать атаки нулевого дня. Для всех компонентов Behavioral Protection поддерживаются три режима работы: Prevent, Detect и Off.

Стандартная политика для Behavioral Protection предусматривает Prevent для компонентов Anti-Bot и Behavioral Guard & Anti-Ransomware, с восстановлением зашифрованных файлов в их исходных директориях. Компонент Anti-Exploit отключен и не используется.

Analysis & Remediation

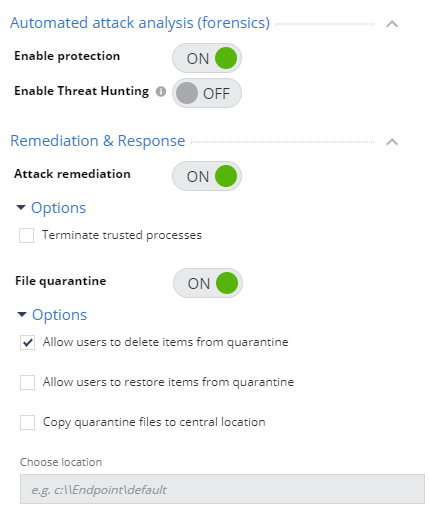

Для анализа и расследований инцидентов безопасности доступны два компонента безопасности: Automated Attack Analysis (Forensics) и Remediation & Response. Automated Attack Analysis (Forensics) позволяет генерировать отчёты по результатам отражения атак с подробным описанием — вплоть до разбора процесса выполнения вредоноса на пользовательской машине. Также есть возможность использовать функцию Threat Hunting, которая даёт возможность осуществлять проактивный поиск аномалий и потенциально вредоносного поведения с помощью предустановленных или создаваемых фильтров. Remediation & Response позволяет настраивать параметры восстановления и карантина файлов после проведения атаки: регулируется взаимодействие пользователей с карантинными файлами, а также есть возможность хранить файлы на карантине в указанной администратором директории.

В стандартной политике Analysis & Remediation включена защита, в которую входят автоматические действия для восстановления (завершение процессов, восстановление файлов и пр.), а также активна опция отправки файлов в карантин, причём пользователи могут только удалять файлы из карантина.

Стандартная политика Threat Prevention: тестирование

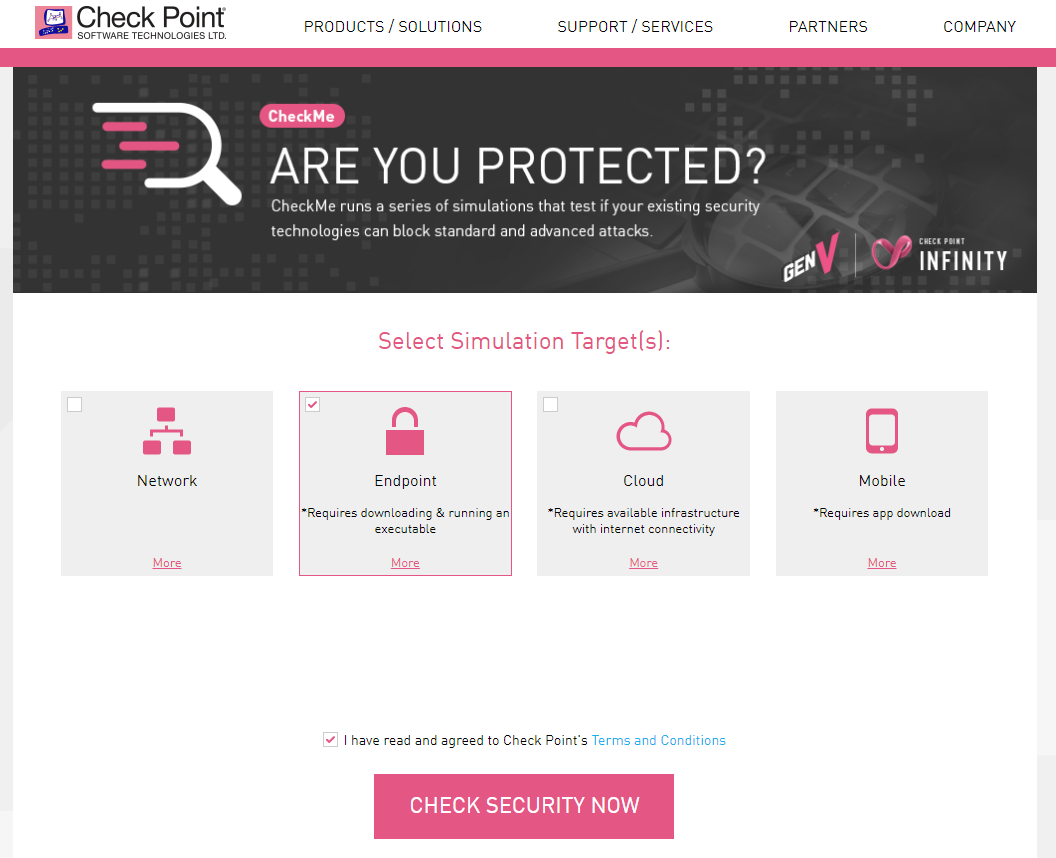

Check Point CheckMe Endpoint

Самый быстрый и простой способ проверить защищённость пользовательской машины от наиболее популярных типов атак — провести тест с помощью ресурса Check Point CheckMe, который осуществляет ряд типовых атак различных категорий и позволяет получить отчёт по итогам тестирования. В данном случае использовался вариант тестирования Endpoint, при котором на компьютер скачивается и запускается исполняемый файл, и затем начинается процесс проверки.

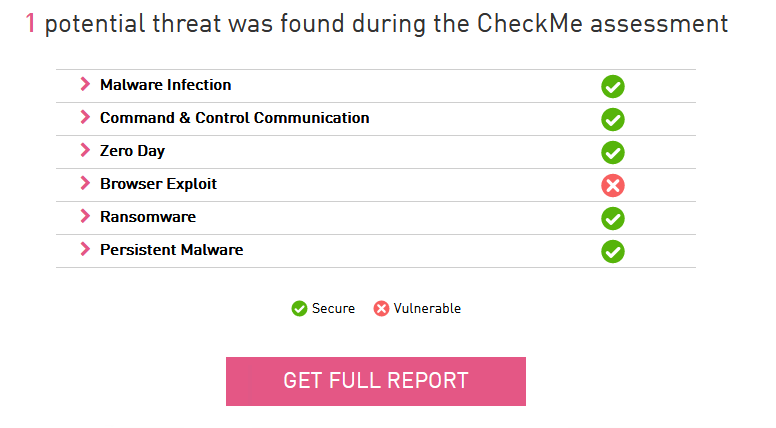

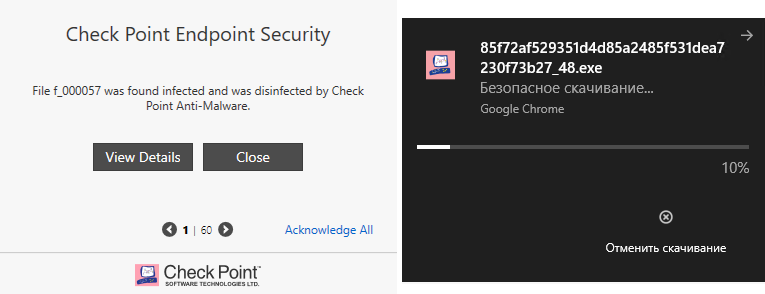

В процессе проверки защищённости рабочего компьютера SandBlast Agent сигнализирует об идентифицированных и отражённых атаках на компьютере пользователя, например: блейд Anti-Bot сообщает об обнаружении заражения, блейд Anti-Malware обнаружил и удалил зловредный файл CP_AM.exe, а блейд Threat Emulation по результатам эмуляции установил, что файл CP_ZD.exe является вредоносным.

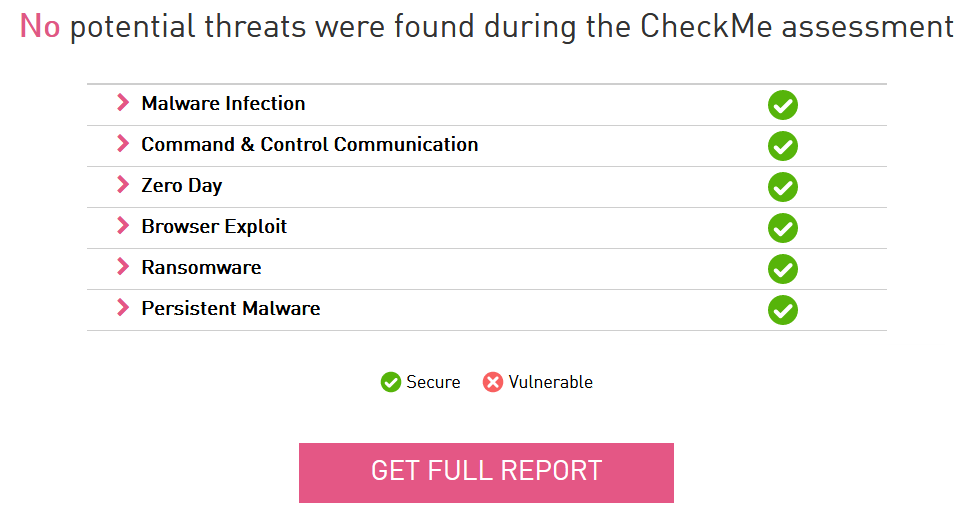

По итогам проведения тестирования с помощью CheckMe Endpoint имеем следующий результат: из 6 категорий атак стандартная политика Threat Prevention не справилась только с одной категорией — Browser Exploit. Это объясняется тем, что стандартная политика Threat Prevention не включает в себя блейд Anti-Exploit. Стоит отметить, что без установленного SandBlast Agent пользовательский компьютер прошёл проверку только по категории Ransomware.

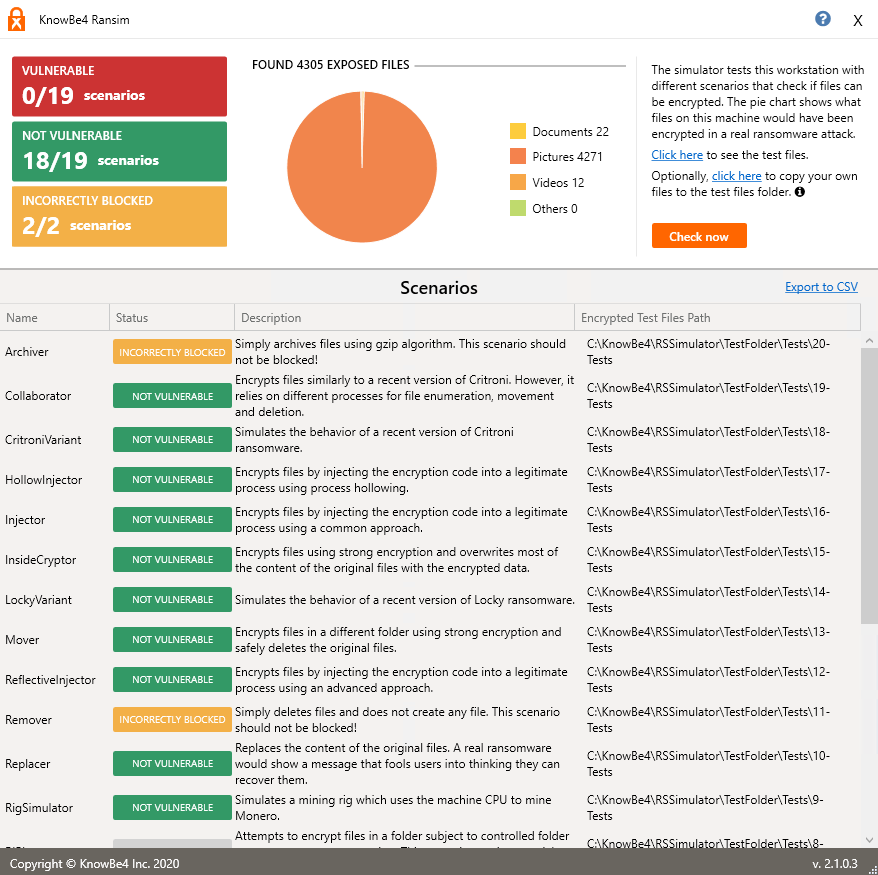

KnowBe4 RanSim

Для тестирования работы блейда Anti-Ransomware можно использовать бесплатное решение KnowBe4 RanSim, которое запускает ряд тестов на пользовательской машине: 18 сценариев заражения шифровальщиками и 1 сценарий заражения криптомайнером. Стоит отметить, что наличие в стандартной политике многих блейдов (Threat Emulation, Anti-Malware, Behavioral Guard) с действием Prevent не позволяет корректно запустить данный тест. Однако, даже со сниженным уровнем безопасности (Threat Emulation в режиме Off), тест блейда Anti-Ransomware показывает высокие результаты: 18 из 19 тестов успешно пройдены (1 не запустился).

Вредоносные файлы и документы

Показательной является проверка работы разных блейдов стандартной политики Threat Prevention с помощью зловредных файлов популярных форматов, загружаемых на пользовательскую машину. В данном тесте участвовали 66 файлов форматов PDF, DOC, DOCX, EXE, XLS, XLSX, CAB, RTF. Результаты теста показали, что SandBlast Agent смог заблокировать 64 зловредных файла из 66. Заражённые файлы были удалены после скачивания, либо очищены от вредоносного содержимого с помощью Threat Extraction и получены пользователем.

Рекомендации по улучшению политики Threat Prevention

1. URL Filtering

Первое, что необходимо исправить в стандартной политике для повышения уровня защищённости клиентской машины — перевести блейд URL Filtering в Prevent и указать соответствующие категории для блокировки. В нашем случае были выбраны все категории, кроме General Use, так как они включают в себя большинство ресурсов, к которым необходимо ограничить доступ пользователям на рабочем месте. Также для подобных сайтов желательно убрать возможность пользователям пропускать предупредительное окно, сняв галочку с параметра «Allow user to dismiss the URL Filtering alert and access the website».

2. Download Protection

Вторым параметром, на который стоит обратить внимание, является возможность пользователям скачивать файлы, которые не поддерживаются эмуляцией Check Point. Так как в данном разделе мы рассматриваем улучшения стандартной политики Threat Prevention с точки зрения безопасности, то лучшим вариантом будет запрет загрузки неподдерживаемых файлов.

3. Files Protection

Также необходимо обратить внимание на настройки для защиты файлов — в частности на параметры периодического сканирования и возможности пользователю отложить принудительное сканирование. В данном случае необходимо учитывать временные рамки работы пользователя, и хорошим вариантом с точки зрения безопасности и производительности является настройка выполнения принудительного сканирования каждый день, причём время выбирается случайным образом (с 00:00 до 8:00), и пользователь может отложить сканирование максимум на одну неделю.

4. Anti-Exploit

Значительный недостаток стандартной политики Threat Prevention — выключенный блейд Anti-Exploit. Рекомендуется включить данный блейд с действием Prevent, чтобы защитить рабочую станцию от атак с использованием эксплойтов. С данным исправлением повторный тест CheckMe успешно завершается без обнаружения уязвимых мест на рабочей машине пользователя.

Заключение

Подведём итоги: в данной статье мы познакомились с компонентами стандартной политики Threat Prevention, протестировали данную политику с помощью различных методов и средств, а также описали рекомендации по улучшению настроек стандартной политики для повышения уровня защищённости пользовательской машины. В следующей статье цикла мы перейдём к изучению политики Data Protection и рассмотрим настройки Global Policy Settings.

Большая подборка материалов по Check Point от TS Solution. Чтобы не пропустить следующие публикации по теме SandBlast Agent Management Platform — следите за обновлениями в наших социальных сетях (Telegram, Facebook, VK, TS Solution Blog, Яндекс.Дзен).