2. NGFW для малого бизнеса. Распаковка и настройка

Продолжаем цикл статей по работе с новым модельным рядом SMB CheckPoint, напомним что в первой части мы описали характеристики и возможности новых моделей, способы управления и администрирования. Сегодня рассмотрим сценарий развертывания старшей модели серии: CheckPoint 1590 NGFW. Приложим краткое содержание данной части:

- Распаковка оборудования (описание комплектующих, физическое и сетевое подключение).

- Первичная инициализация устройства.

- Первичная настройка.

- Оценка работоспособности.

Распаковка оборудования

Знакомство с оборудованием начинается с извлечения оборудования из коробки, разбора комплектующих и установки деталей, жмите на спойлер, где кратко представлен процесс

Кратко о комплектующих:

- NGFW 1590;

- Адаптер питания;

- 2 Wifi-Антенны (2.4 ГЦ и 5 ГЦ);

- 2 LTE-антенны;

- Буклеты с документацией (краткий гайд по первичному подключению, лицензионное соглашение и т.п.)

Что касается сетевых портов и интерфейсов, то здесь есть все современные возможности для передачи трафика и взаимодействия, отдельно выделен порт для DMZ-зоны, USB 3.0 для синхронизации с ПК.

Версия 1590 получила обновленный дизайн, современные опции для беспроводной связи и расширения памяти: 2 слота для работы с Micro/Nano SIM в режиме LTE. (об этой опции мы планируем подробно написать в одной из следующих наших статей цикла, посвященной беспроводным подключениям); слот для SD-карты.

Подробно о возможностях 1590 NGFW и о других новых моделях можно прочесть в 1 части из цикла статей о решениях SMB CheckPoint. Мы же приступим к первичной инициализации устройства.

Первичная инициализация

Постоянные наши читатели должны уже быть в курсе, что в линейке 1500 серии SMB используется новая ОС 80.20 Embedded, она включает в себя обновленный интерфейс и усовершенствованные возможности.

Для того чтобы начать инициализацию устройства необходимо:

- Обеспечить электропитание для шлюза.

- Подключить сетевой кабель от вашего пк в LAN -1 на шлюзе.

- Опционально можно сразу обеспечить устройству выход в интернет, подключив интерфейс в порт WAN.

- Перейти на портал Gaia Embedded: https://192.168.1.1:4434/

Если были выполнены ранее озвученные шаги, то после перехода на страницу портала Gaia, вам необходимо будет подтвердить открытие страницы с недоверенным сертификатом, после чего запустится запустится мастер настроек портала:

Вас будет приветствовать страница с указанием модели вашего устройства, необходимо перейти в следующий раздел:

Нам предложат создать учетную запись для авторизации, есть возможность указать высокие требования к паролю для администратора, указываем страну, где будем использовать шлюз.

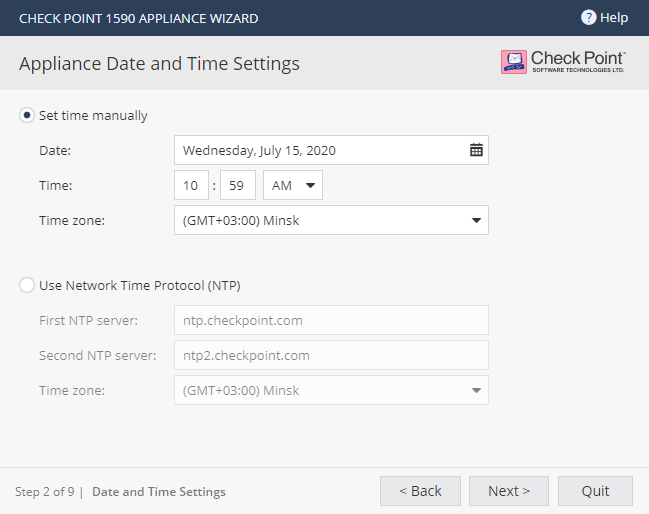

Следующее окно касается настроек даты и времени, есть возможность задать вручную или использовать NTP-сервер компании.

Следующий шаг подразумевает задание имени для устройства и указание домена компании для корректной работы служб шлюза в Интернете.

Следующий шаг касается выбора вида управления NGFW, здесь следует отметить:

- Local Management. Этот доступный вариант для локального управления шлюзом с помощью веб-страницы Gaia Portal.

- Central Management. Данный вид управления включает в себя синхронизацию с выделенным Management сервером CheckPoint, синхронизацию с облаком Smart1-Cloud или c SMP (сервис управления для SMB).

Мы в рамках данной статьи остановимся на способе управления Local Management, вы можете указать способ, который необходим. Для ознакомления с процессом по синхронизации с выделенным Management Server, предлагается ссылка из обучающего цикла CheckPoint Getting Started, подготовленного компанией TS Solution.

Далее будет представлено окно с определением режима работы интерфейсов на шлюзе:

- Режим Switch подразумевает доступность подсети от одного интерфейса к подсети другого интерфейса.

- Режим Disable Switch соответственно отключает режим Switch, каждый порт маршрутизирует трафик, как для отдельного фрагмент сети.

Также предлагается задать пул DHCP адресов, которые будут использоваться при подключение к локальным интерфейсам шлюза.

Следующий шаг это настройка работы шлюза в беспроводном режиме, мы планируем разобрать этот аспект более подробно в одной статей цикла, поэтому отложили конфигурацию настроек. Вы же можете создать новую беспроводную точку доступа, задать пароль для подключения к ней и определить режим работы беспроводного канала (2.4 Гц или 5 Гц).

Далее будет предложен шаг по настройке доступа к шлюзу для администраторов компании. По умолчанию права доступа разрешены, если подключение идет от:

- Внутренняя подсеть компании

- Доверенная беспроводная сеть

- VPN туннель

Опция для подключения к шлюзу через Интернет по умолчанию отключена, это несет за собой большие риски и должно быть обосновано для включения, в противном случае рекомендуется оставить как в нашем примере.Также есть возможность указать какие именно IP-адреса будут разрешены для подключения к шлюзу.

Следующее окно касается активации лицензий, при первичной инициализации устройства вам будет представлен 30-дневный триальный период. Существует два доступных способа активации:

- Если есть подключение в Интернет, то лицензия активируется автоматически.

- Если вы активируйте лицензию оффлайн то вы можете: скачать лицензию из UserCenter, зарегистрировать ваше устройство на специальном портале. Далее для обоих случаев вам нужно будет импортировать вручную загруженную лицензию.

Наконец последнее окно в мастере настроек предлагает выбрать включаемые блейды, отметим что блейд QOS включается только после первичной инициализации. В итоге вы должны получить окно завершения, которое суммирует ваши настройки:

Наконец последнее окно в мастере настроек предлагает выбрать включаемые блейды, отметим что блейд QOS включается только после первичной инициализации. В итоге вы должны получить окно завершения, которое суммирует ваши настройки:

Первичная настройка

Первым делом рекомендуем проверить состояние лицензий, от этого будет зависеть дальнейшая настройка. Перейдите во вкладку «HOME» → «License» :

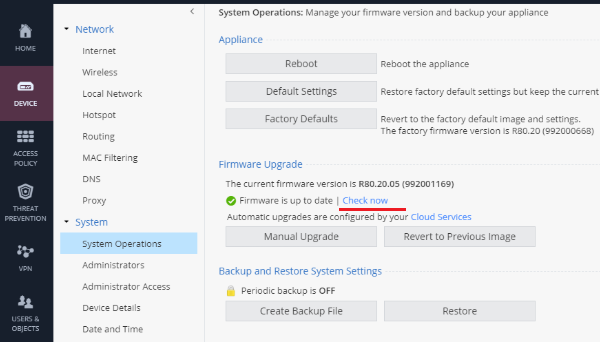

Если лицензии активированы, то рекомендуем сразу обновиться до последней актуальной прошивки, для этого перейдите во вкладку «DEVICE» → «System Operations»:

Обновления системы находятся в пункте Firmware Upgrade. В нашем случае установлена актуальная и последняя версия прошивки.

Далее предлагаю кратко рассказать о возможностях и настройках блейдов системы. Логически можно разделить на политики уровня Access (Firewall, Application Control, URL Filtering) и Threat Prevention (IPS, Antivirus, Anti-Bot, Threat Emulation).

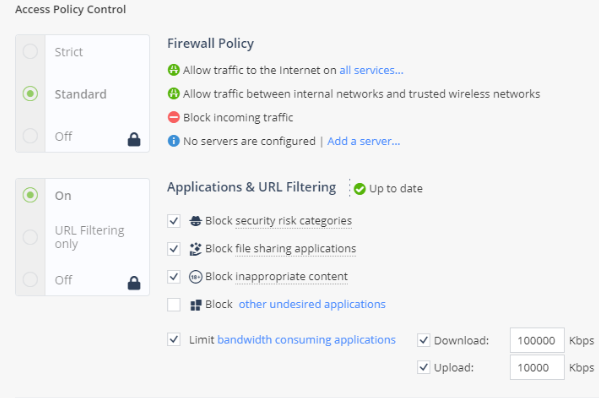

Перейдем во вкладку Access Policy → Blade Control:

По умолчанию используется режим STANDART, он разрешает: исходящий трафик в Интернет, трафик внутри локальной сети, но при этом блокирует входящий трафик из Интернета.

Что касается блейдов APPLICATIONS & URL FILTERING, то для них по умолчанию установлена блокировка сайтов с высоким уровнем опасности, блокировка приложений обмена (Torrent, File Storage и т.д.). Также дополнительно можно блокировать категории сайтов вручную.

Отметим опцию для пользовательского трафика «Limit bandwidth consuming applications» с возможностью ограничить скорость исходящего/входящего трафика для групп приложений.

Далее откроем подраздел Policy, по умолчанию правила сгенерированы автоматически согласно ранее описанным настройкам.

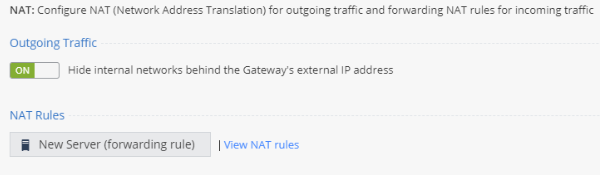

Подраздел NAT по умолчанию работает в Global Hide Nat Automatic т.е все внутренние хосты будут иметь доступ в Интернет через публичный IP-адрес. Есть возможность задать правила NAT вручную для публикации ваших веб-приложений или сервисов.

Далее раздел, который касается Аутентификации пользователей в сети, предлагается два варианта: Active Directory Queries (интеграция с вашим AD), Browser-Based-Authentication (пользователь вводит доменные учетные данные в портале).

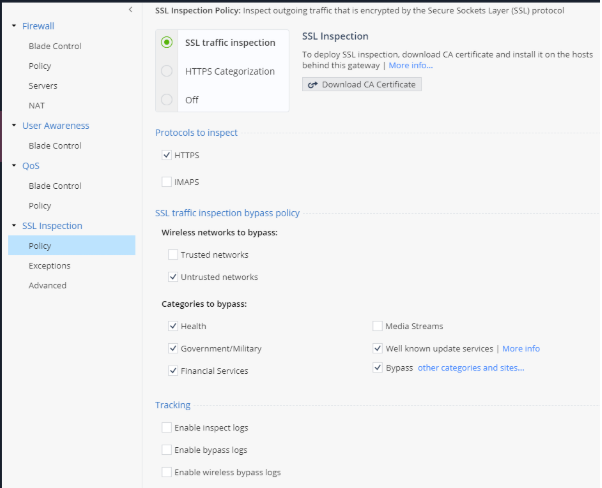

Отдельно стоит коснуться SSL-инспекции, доля общего HTTPS-трафика в Глобальной сети активно растет. Давайте рассмотрим, какие возможности предлагает CheckPoint для решений SMB, для этого нужно перейти в раздел SSL-Inspection → Policy:

В настройках есть возможность инспектировать HTTPS-трафик, потребуется импортировать сертификат и установить его в центр доверенных сертификатов на конечные пользовательские машины.

Удобной опцией считаем режим BYPASS для предустановленных категорий, это значительно экономит время при включение инспекции.

После настройки правил на уровне Firewall / Application следует перейти к тюнингу политик безопасности (Threat Prevention), для этого заходим в соответствующий раздел:

На открытой странице мы видим включенные блейды, статусы обновлений сигнатур и баз. Также нам предлагается выбрать профиль для защиты периметра сети, отображаются соответствующие настройки.

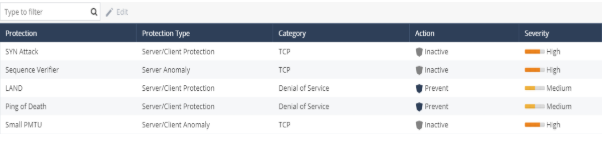

Отдельный раздел «ISP Protections» позволяет конфигурировать действие на определенную сигнатуру безопасности.

Не так давно мы в своем блоге писали о глобальной уязвимости для Windows Server — SigRed. Проверим ее наличие в Gaia Embedded 80.20, введя запрос «CVE-2020–1350»

На данную сигнатуру обнаружена запись, к которой можно применить одно из действий. (по умолчанию Prevent для уровня опасности — Critical). Соответственно имея SMB решение, вы не будете обделенным в плане обновлений и поддержки, это полноценное решение NGFW для филиальных офисов до 200 человек от СheckPoint.

Оценка работоспособности

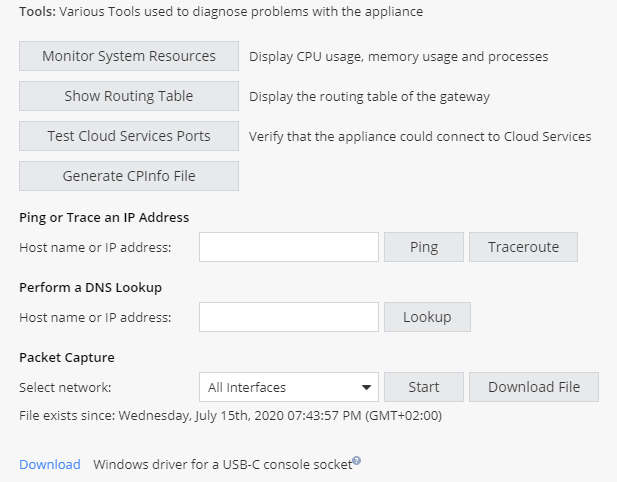

Завершая статью, хотелось бы отметить наличие инструментов для траблшутинга проблем после первичной инициализации и настройки SMB решения. Вы можете перейти в раздел «HOME» → «Tools». Возможные опции:

- мониторинг системных ресурсов;

- таблица маршрутизации;

- проверка доступности облачных сервисов CheckPoint;

- генерация CPinfo;

Также доступны встроенные сетевые команды: Ping, Traceroute, Traffic Capture.

Таким образом, сегодня мы рассмотрели и изучили первичное подключение и настройку NGFW 1590, аналогичные действия вы будете производить для всего ряда серии 1500 SMB Checkpoint. Доступные опции показали нам высокую вариативность для настроек, поддержку современных методов защиты трафика на периметре сети.

На сегодняшний день решения СheckPoint для защиты малых офисов и филиалов (до 200 человек) обладают широким набором средств и используют самые последние технологии (облачное управление, поддержка симкарт, расширение памяти с помощью SD-карт и т.д). Продолжайте быть в курсе и читать статьи от TS Solution, мы планируем дальнейший выпуск частей про NGFW СheckPoint семейства SMB, до встречи!

Большая подборка материалов по Check Point от TS Solution. Следите за обновлениями (Telegram, Facebook, VK, TS Solution Blog, Яндекс.Дзен).