1 млн веб-камер заражены червем BASHLITE и используются для DDoS-атак

Более миллиона подключаемых к интернету видео-камер и DVR скомпрометированы и являются частью ботнета, который его создатели используют для проведения DDoS-атак. Об этом сообщили исследователи из Level 3 Threat Research Labs. По их информации, злоумышленники используют семейство зловредного софта, которое известно под названиями Lizkebab, BASHLITE, Torlus и Gafgyt — хакерам удалось заразить уже около миллиона устройств в разных странах.

Специалисты по безопасности проводили исследование известных ботнетов, входе работ они выяснили, что червь BASHLITE связан с некоторыми наиболее организованными и четко структурированными из них. При этом размер ботнетов мог меняться от недели к недели — исследователи регистрировали взаимодействия софта BASHLITE с 74 ботами, а через несколько дней их могло быть уже 120 000. В частности, удалось обнаружить крупный ботнет, в котором использовалось около 100 командных серверов — эта система проводила до 1000 DDoS-атак в день, многие из них длились 5 минут и меньше.

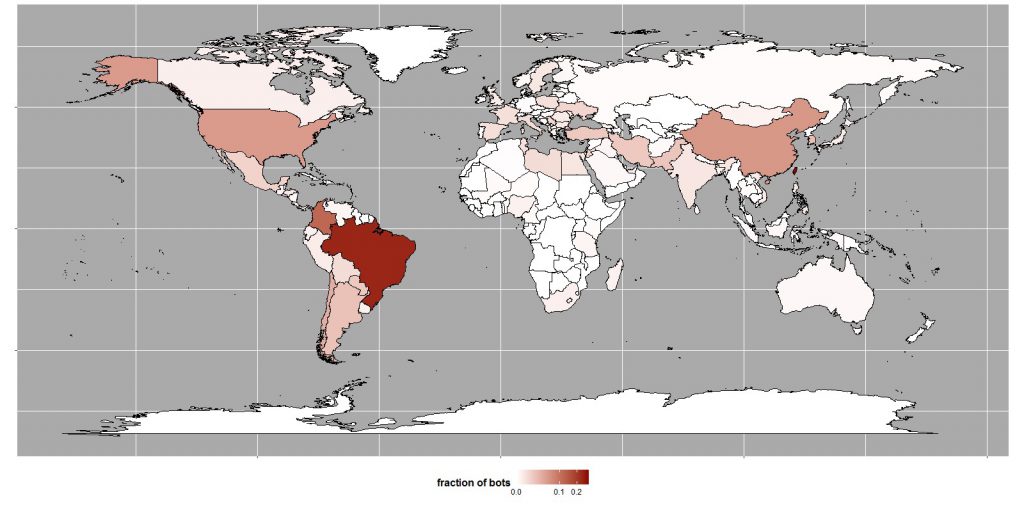

По оценкам исследователей зловредом BAHLITE заражено около 1 миллиона устройств интернета вещей, из которых примерно 96% — это камеры и системы видеонаблюдения (DVR). Значительная часть устройств расположена на Тайване, в Бразилии и Колумбии.

Географическое распределение атак

При этом атакующих чаще всего интересуют именно системы видеонаблюдения — им не составляет труда захвтить контроль над ними, поскольку очень часто на них не отключены службы Telnet, а веб-интерфейсы доступны из интернета со стандартыми логинами и паролями.

Значительная часть зараженных IoT-устройств выпущена несколькими компаниями, одна из них — Dahua Technology. По словам исследователей из Level 3, вендоры уже готовят патчи для закрытия уязвимостей, которые используются софтом BASHLITE.

Это не первый случай, когда подключенные к интернету видеокамеры атакуются и объединяются в ботнеты. Ранее в этом году исследователи из компании Sucuri обнаружили ботнет из 25000 подключенных к интернету устройств для видеонаблюдения. Кроме того, ботнет для проведения DDoS-атак, состоящий из инфицированных вебкамер был найден специалистами из Security Engineering and Response Team компании Arbor (ASERT).

Критические уязвимости в популярной прошивке для DVR-устройств находили также исследователи из Positive Technologies. Среди ошибок — стандартный пароль суперпользователя, который нельзя сменить из-за особенности его хранения, открытые сервисные порты и множественные уязвимости в программном обеспечении DVR-устройства, открывающие злоумышленнику доступ к системе. Кроме того, эксперты обнаружили так называемый мастер-пароль, который подходит к учетной записи любого пользователя системы и открывает доступ к устройству видеонаблюдения с максимальными привилегиями. Этот пароль одинаков для всех DVR-устройств под управлением данного программного обеспечения и не может быть изменен пользователем.

Устройства, использующие уязвимый софт, продаются под десятками брендов по всему миру. При этом производители зачастую полностью копируют уязвимое ПО и без изменения используют его в собственных разработках. При этом доступа к исходному коду начальной системы, содержащей уязвимости, у них, вероятно, нет, что лишает их возможности устранить ошибки безопасности.

По оценкам экспертов Positive Technologies, доля этих систем составляет более 90% сегмента рынка устройств такого класса. Подобные устройства используются в системах безопасности преимущественно малым и средним бизнесом, а также частными лицами (например, для того чтобы присматривать за своей квартирой через Интернет). Большое количество уязвимых систем можно обнаружить в Интернете с помощью обычных поисковых систем. На момент обнаружения уязвимости в прошивке поисковики проиндексировали около 500 000 подобных устройств, получить полный доступ к которым не составит для злоумышленника никакого труда.

Более подробная информация была представлена в докладе в ходе форума Positive Hack Days III: