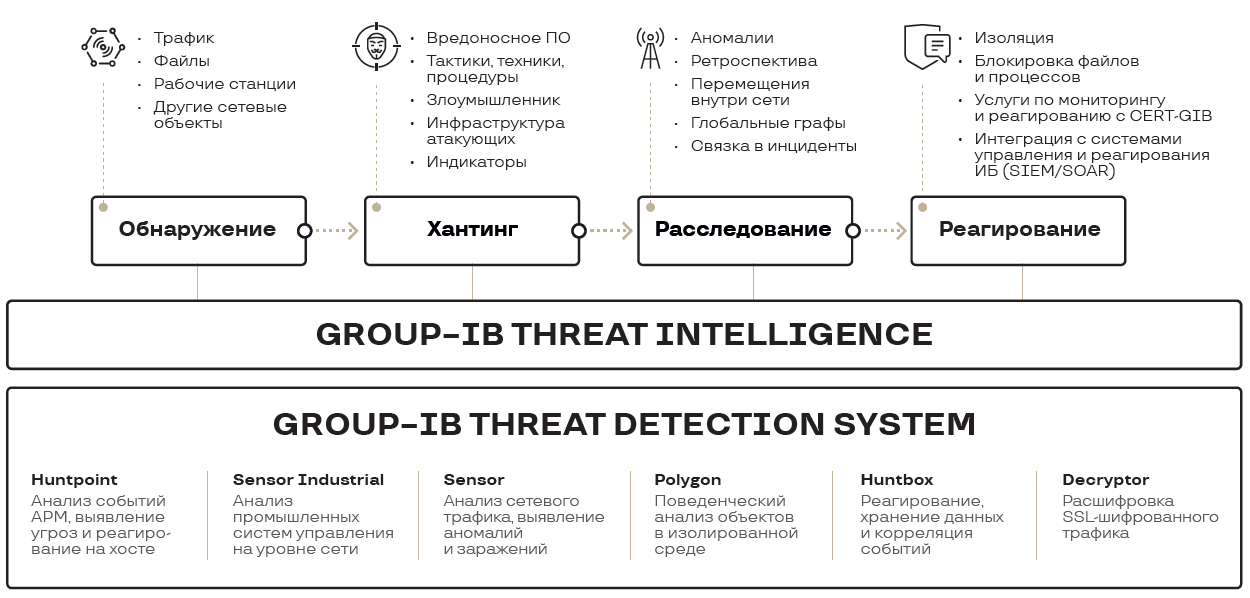

1. Group-IB. Комплексная защита сети. Архитектура TDS

Добрый день, коллеги! Сегодня начинаем новый цикл статей, посвященный решениям информационной безопасности от компании Group-IB. Компания работает на рынке информационной безопасности уже более 17 лет, и за это время обросла весьма существенными компетенциями, выполняя проекты не только на территории России и стран СНГ, но и на международном рынке. Направление по защите инфраструктуры от сложных целевых атак закрывает комплекс Group-IB Threat Detection System (TDS), состоящий из нескольких различных модулей. Решение специализируется на защите корпоративной и технологической сетей, и главным образом, нацелено именно на противодействие современным атакам. В данной статье рассмотрим архитектуру и функциональные возможности всего комплекса.

Group-IB Threat Detection System (TDS) состоит из нескольких модулей:

- TDS Sensor;

- TDS Decryptor;

- TDS Sensor Industrial;

- TDS Polygon;

- TDS Huntpoint;

- TDS Huntbox.

Каждый модуль выполняет определенные функции, рассмотрим основные задачи Threat Detection System.

Архитектура решения

Система предназначена для повышения информационной безопасности предприятия: защиты корпоративного и технологического сегментов. Технологии, используемые системой TDS, позволяют эффективно детектировать угрозы на различных фазах матрицы MITRE ATT&CK:

- Угрозы нулевого дня;

- Эксплойты, трояны, бэкдоры, вредоносные скрипты под десктопные, серверные и мобильные платформы;

- Скрытые каналы передачи данных;

- Атаки с использованием легитимных инструментов (living-off-the-land).

Важно отметить, что сильным преимуществом комплекса Group-IB TDS является комплексный подход к защите сети: из единого центра управления есть возможность управления всеми модулями, которые установлены как в корпоративном сегменте, так и в технологическом. Решения такого класса хорошо подходят для защиты предприятий и организаций, где используются АСУ ТП. Все необходимые в России сертификаты для соответствия 187 ФЗ продуктом получены.

Но это не значит, что система заточена только под промышленный трафик. Изначально система разрабатывалась для инспекции трафика в корпоративных сетях — почта, файловые хранилища, потоки пользовательского трафика. И все это не на периметре, а внутри сети, что позволяет обнаружить и предотвратить особо критичные инциденты ИБ:

- факт скачивания зараженного файла пользователем;

- распространение заражения вредоносным ПО пользовательских ПК в домене;

- попытки эксплуатации уязвимостей злоумышленником внутри сети;

- горизонтальное перемещение злоумышленников внутри сети.

Периметровые устройства с высокой вероятностью не обнаружат описанные выше инциденты, если они уже каким-то образом попали внутрь сети. Однако, как и везде, все зависит от настройки. Модули Group-IB TDS должны стоять в правильном месте и правильно настроены, поэтому далее мы дадим краткое описание особенностей комплекса и его функционала.

TDS Sensor

TDS Sensor — модуль для глубокого анализа сетевого трафика и выявления угроз на сетевом уровне, а также интеграции с различными подсистемами. Sensor позволяет выявить:

- взаимодействие зараженных устройств с командным центрам злоумышленников;

- распространение вирусов в корпоративной сети;

- общие сетевые аномалии и необычное поведение устройств.

Внутренняя база сигнатур и ML-движков разработана компанией Group-IB. Сигнатуры атак классифицируются и коррелируются специалистами киберразведки и CERT-аналитиками Group-IB, а ML-классификаторы разрабатываются в тесном сотрудничестве с криминалистами и аналитиками всех основных служб, после чего они обновляются на TDS, это позволяет своевременно реагировать на современные целевые атаки. Также средство детектирует аномалии для выявления скрытых туннелей в верхнеуровневых протоколах и возможное распространение угроз во внутренней инфраструктуре и между сегментами. Интеграция продукта со сторонними системами возможна: с почтой, ICAP, с файловыми хранилищами, SIEM и т.д.

Устройство работает в режиме зеркалирования, поэтому решение не может влиять на процессы, задействованные в легитимном трафике.

TDS Decryptor

Логично возникает вопрос: раз TDS Sensor работает на зеркалированном трафике, то, как работать с https соединениями, без инспекции которых невозможно говорить о состоянии защищенности инфраструктуры? В данном случае необходимо будет встраивать в инфраструктуру модуль TDS Decryptor — программно-аппаратный комплекс, предназначенный для вскрытия и анализа содержимого шифрованных сессий, позволяющий повышать видимость и уровень контроля трафика защищаемой инфраструктуры, а также качество обнаружения целевых атак. TDS Decryptor работает в разрыве, подменяет сертификаты, а расшифрованную сессию отправляет на TDS Sensor.

TDS Sensor Industrial

Для детектирования атак в технологическом сегменте предприятия, компания Group-IB совсем недавно разработала модуль TDS Sensor Industrial. Анализируя пакеты данных технологических протоколов собственными поведенческими правилами, TDS Sensor Industrial позволяет выявлять передачу нелегитимных команд управления между уровнями АСУ ТП, обнаруживать использование служебных команд АСУ ТП с целью перепрошивки ПЛК, подмены программы управления, остановки технологических процессов, и другие нарушения.

Модуль поддерживает как открытые протоколы — CIP, DNP3, IEC 60870–5–104, IEC 61850-MMS, Modbus TCP, OPC-DA, OPC-UA, MQT, так и некоторые проприетарные — Siemens, Schneider Electric, Rockwell Automation, Emerson. Если нужного протокола нет в списке совместимости, специалисты Group-IB готовы его добавить в течение нескольких недель.

TDS Sensor Industrial никаким образом не влияет на технологические процессы, все работает в режиме зеркалирования. Хорошим дополнением к системе будет использование модуля TDS Huntpoint на APM операторов и инженеров, что позволит фиксировать действия на особо важных машинах внутри.

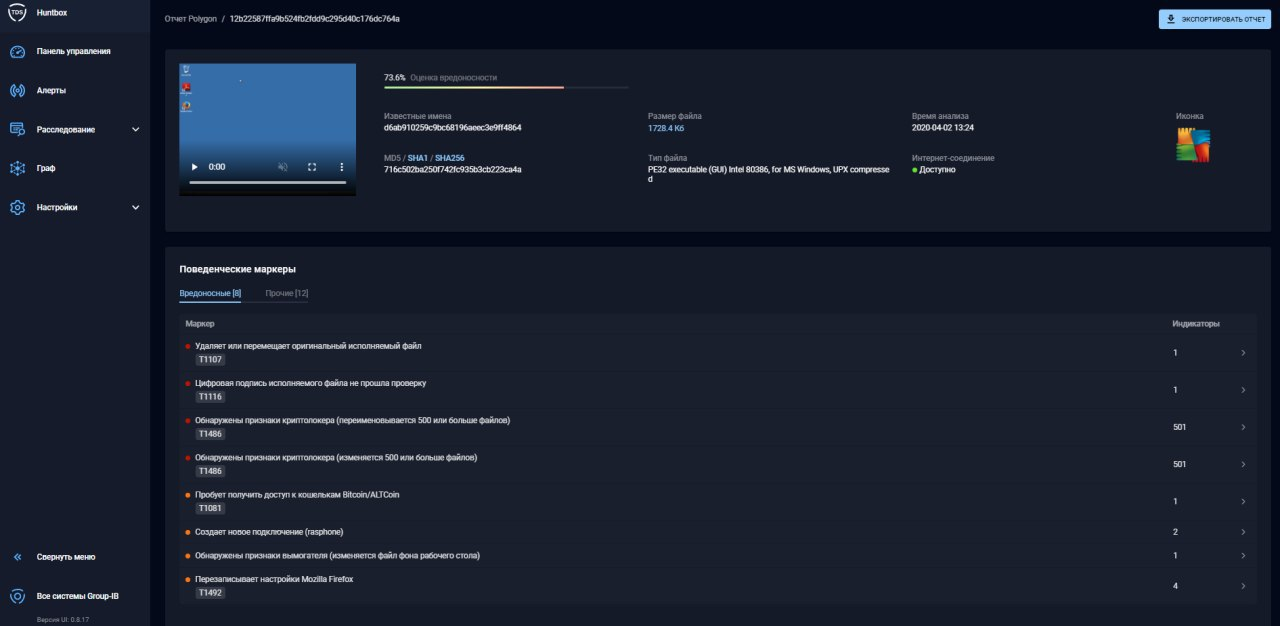

TDS Polygon

Использование одного модуля TDS Sensor может быть недостаточно для обнаружения атак, необходимо также проверять файлы, которые распространяются по сети. Этот функционал обеспечивает TDS Polygon. Данный модуль предназначен для поведенческого анализа подозрительных объектов в изолированной виртуальной среде. TDS Sensor извлекает файлы из сетевого трафика на SPAN порте или берет их с файловых хранилищ и отправляет в TDS Polygon на анализ. Также можно настроить интеграцию почтового сервера и TDS Sensor, в результате чего все письма с вложениями и ссылками будут проверяться продуктом.

Файлы проверяются на нескольких виртуальных машинах — Windows XP, Windows 7, Windows 10 в двух вариантах разрядности — x32/x64, а также с использованием двух языков системы — русский/английский. Причём система сама определяет необходимость использования той или иной разрядности или версии в случае, если вредоносные признаки объекта были занижены или не обнаружены. Система оснащена функционалом сокрытия виртуализации и обнаруживает попытки обхода средств защиты вредоносным файлом. Например, если вредоносное ПО создает отложенную задачу, TDS Polygon будет «ускорять» системное время, чтобы сдетонировать зловред. Или если злоумышленники отправили письмо с пустой ссылкой, TDS Polygon будет «ходить» за файлом, пока его там не обнаружит (такой тип атаки довольно распространен). Возможны и более сложные примеры детонации ВПО (реакции на перезагрузку ОС, закрытие вспомогательного ПО и т.д.). Модуль также активно применяет машинное обучение и описанные ранее сигнатуры для выявления вредоносной активности.

В дополнение, удобным сервисом является подключение решения к центру обеспечения безопасности Group-IB — CERT-GIB, специалисты которого в режиме реального времени отслеживают и анализируют события, выявленные TDS Sensor и TDS Polygon. Эксперты CERT-GIB немедленно уведомляют специалистов организации о критичных угрозах по электронной почте и телефону, а также дают рекомендации по их устранению и сопровождают пользователей до полной эскалации. Поддержка работает 24×7, 365 дней в году.

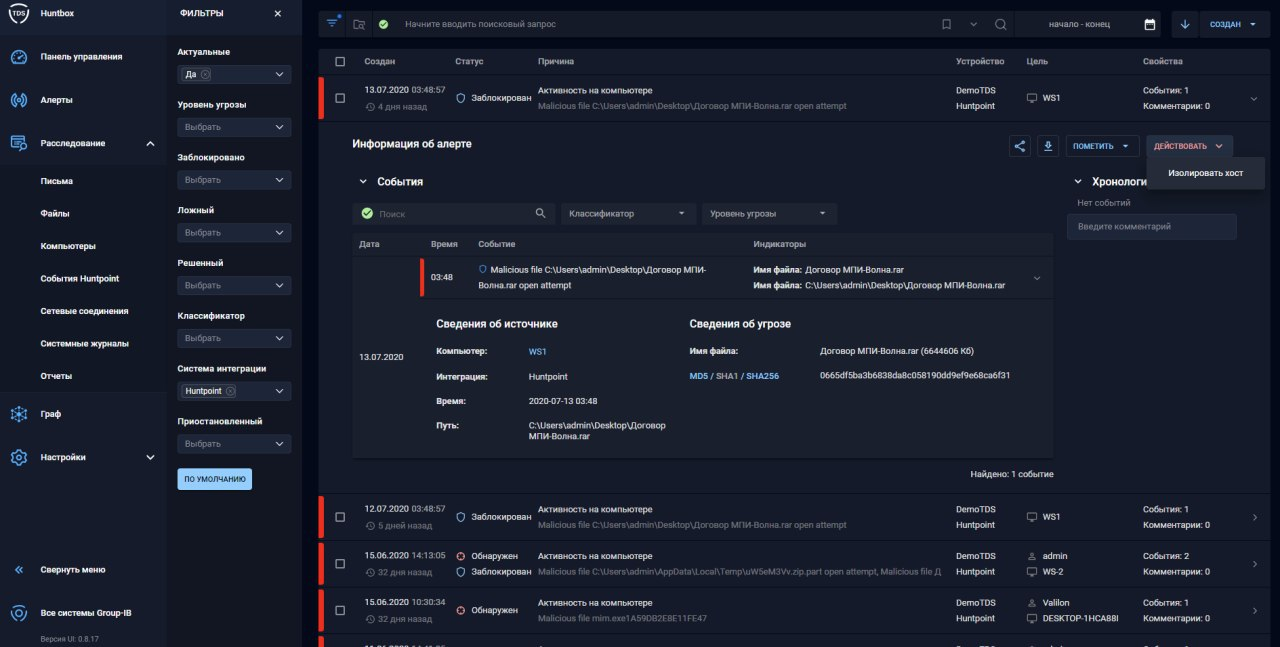

TDS Huntpoint

Не всегда вредоносное ПО распространяется по всей сети, иногда достаточно заразить только одну нужную рабочую станцию. Или же зловред вообще миновал сеть и проникло на устройство с помощью съемных носителей. Поэтому могут быть ситуации, когдаTDS Sensor не обнаружит никаких событий. В данном случае компания Group-IB предлагает использование агентского решения TDS Huntpoint.

TDS Huntpoint — это модуль продукта Group-IB Threat Detection System (TDS), позволяющий проводить фиксацию хронологии поведения пользователя, отслеживать процессы, происходящие на системе для выявления вредоносной активности, а также проводить сбор дополнительной контекстной информации для выявления вредоносного поведения на хосте.

Как и TDS Sensor, TDS Huntpoint будет отправлять файлы на анализ в TDS Polygon. И в случае проникновения вредоносного ПО на ПК, TDS Huntpoint, по команде из командного центра TDS, изолирует этот хост от сети. В рамках данного модуля компанией реализуются такие направления как компьютерная криминалистика, реагирование на хостах и threat hunting.

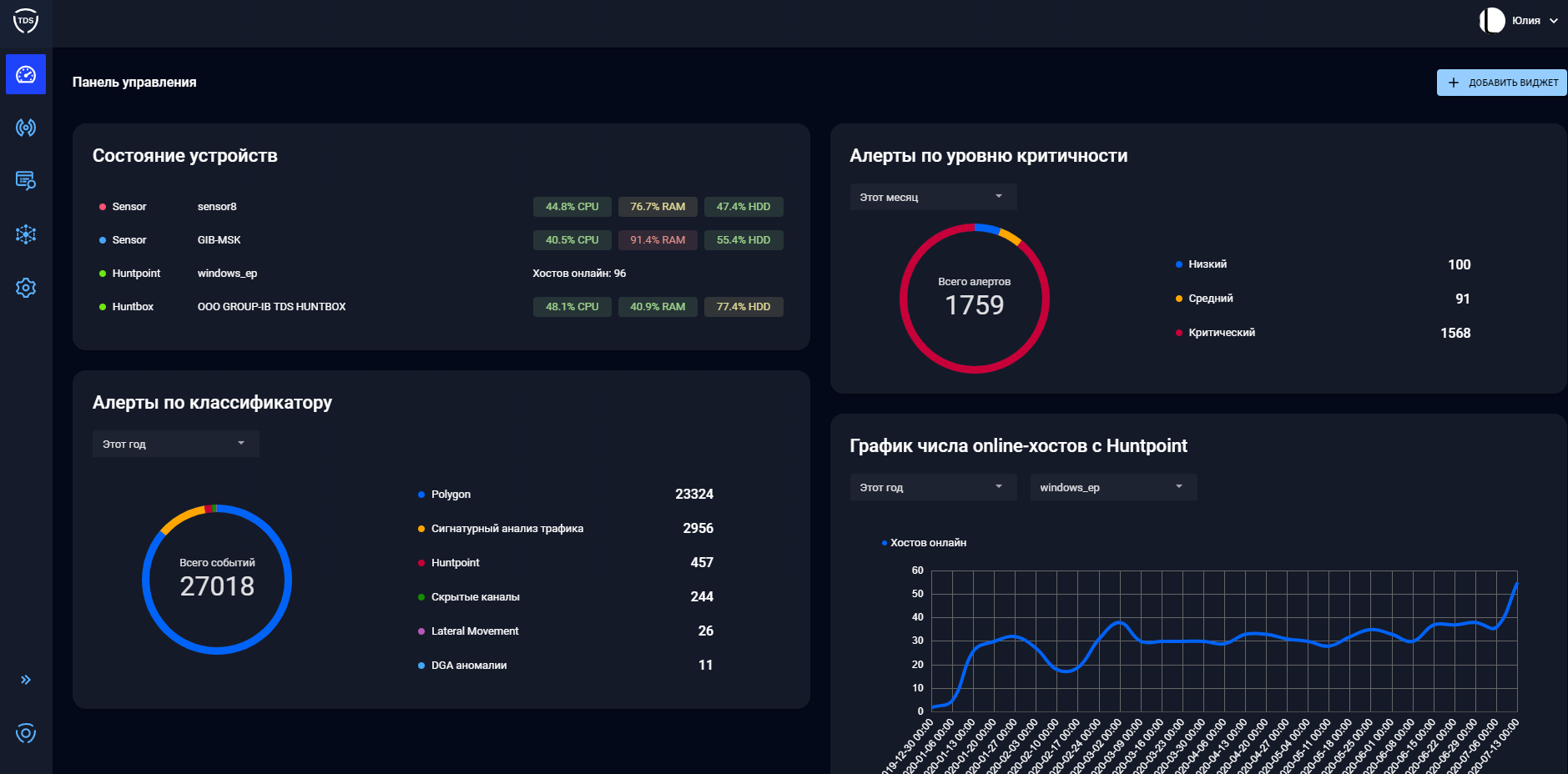

TDS Huntbox

TDS Huntbox — это центр управления, мониторинга, хранения событий и обновлений, устанавливаемый внутри инфраструктуры заказчика. TDS Huntbox интегрируется с другими компонентами комплекса TDS (Sensor, Polygon, Huntpoint) и значительно расширяет функционал решения за счет новых возможностей.

Особенности системы:

- Управление детектирующей инфраструктурой;

- Оркестрация всех компонентов TDS и управлением ими из единого интерфейса;

- Анализ больших данных, выявление новых инструментов и инфраструктуры атакующих;

- Хранение логов и аналитической информации по инцидентам;

- Визуализация инцидента на ранней стадии атаки;

- Построение сетевого графа;

- Удаленное реагирование на конечных станциях (TDS Huntpoint);

- Охота за угрозами.

Для специалиста ИБ, который будет работать с данным продуктом, эта платформа является основной, так как именно на ней анализируются все выявленные инциденты ИБ.

Типовая схема работы всех модулей Group-IB

Если суммировать, весь комплекс работает на зеркалированном трафике, кроме интеграций с почтой или с файловым хранилищем. Активную блокировку прохождения трафика можно организовать, если настроить Sensor как ICAP сервер или поставить в разрыв для почтового трафика. TDS Decryptor необходим для расшифровывания https трафика. Для контроля особо важных пользовательских машин рекомендуется использование TDS Huntpoint. Исходя из этой информации, становится понятно, что основная работа специалиста ИБ должна идти по мониторингу событий и алертов, причем это работа должна происходить постоянно. В случае появления события, специалист, получая информацию из события, должен проверить конечную точку и принять меры по противодействию угрозе. Это значит, что должны быть сотрудники, которые будут активно мониторить текущие события и серьезно подходить к вопросу использования системы.

Со своей стороны Group-IB проводит много работ, чтобы максимально сократить события False Positive, тем самым облегчая работу инженера и оставляя только те события, которые несут угрозу, и на которые необходимо проводить реагирование.

Заключение

Group-IB Threat Detection System является серьезным решением для защиты внутренней корпоративной сети, и особый интерес должен вызывать у тех организаций, которым необходима защита технологической сети. Также еще раз стоит упомянуть что решение принадлежит классу anti — APT, а значит, данный функционал может быть существенным дополнением к существующей системе защиты для любой крупной организации, которым требуется постоянно следить за состояние внутренней инфраструктуры.

В будущем мы планируем опубликовать подробные обзоры на каждый модуль TDS отдельно, с различными примерами тестов. Так что следите за обновлениями (Telegram, Facebook, VK, TS Solution Blog), Яндекс.Дзен.