[Перевод] XSS уязвимость по-прежнему сохранятся для WordPress

В ходе регулярных проверок и исследований была обнаружена сохранность XSS уязвимости, которая затрагивает плагин WordPress Jetpack, установленный на более чем миллион WordPress сайтов. Уязвимость может быть легко использована с помощью wp-комментариев, и поэтому рекомендуется обновить свой плагин как можно быстрее, если Вы этого еще не сделали.

Уязвимость безопасности находится в шорткоде встроенного Jetpack модуля, поэтому, если Вы не активировали его на сайте, Вас не затронет эта проблема. Атакующий может использовать эту уязвимость, оставив комментарий, подготовленный шорткод, чтобы выполнить вредоносный код Javascript на уязвимом сайте. Поскольку это Cross-Site Scripting (XSS) уязвимость, она может позволить злоумышленнику похитить учетные данные администраторов, вставить SEO спам на пораженную страницу и перенаправлять посетителей на вредоносные веб-сайты.

Подробнее

Эта уязвимость очень похожа на bbPress уязвимость, которая была описана на прошлой неделе, на сайте первоисточника, другой экземпляр текста, небрежно заменяемого некоторыми HTML-тэгами.

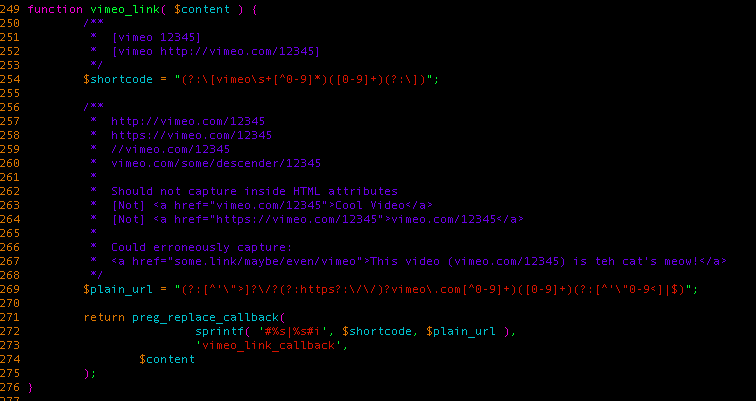

В данном случае расследование уязвимости начинается с comment_text, которая используется при выводе содержимого комментариев. Vimeo_link используется таким образом, что он может динамически изменять вывод комментариев.

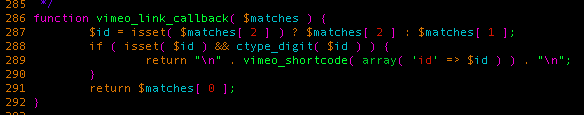

Как вы можете видеть из приведенных выше регулярных выражений, осуществляется поиск vimeo шорткода внутри комментариев, в случае обнаружения совпадений они будут переданы функции vimeo_link_callback

В результате, возвращается HTML — тег, содержащий встроенное видео Vimeo. Давайте посмотрим на что похож полученный результат, отправив комментарий содержащий