[Перевод] Тренинг Cisco 200-125 CCNA v3.0. День 15. Медленная связь и функция Port Security

Перед тем как приступить к уроку, хочу сказать, что на нашем сайте nwking.org вы сможете найти не только информацию по изучению курса CCNA, но и множество других тем, полезных для сетевого специалиста. Мы публикуем там интересные сведения о продукции других производителей и обзоры различных программ.

Сегодня мы обсудим два важных вопроса: медленные соединения и функцию обеспечения безопасности портов свитчей Port Security.

Когда вы приступите к выполнению обязанностей сетевого специалиста Cisco, одними из важнейших проблем, которые вам придется решать, станут медленные соединения. К вам может обратиться сотрудник компании, который пожалуется, что Интернет тормозит, имеет место медленный доступ к серверу, медленно осуществляются голосовые звонки IP-телефонии и так далее. Эта проблема очень распространена в офисных сетях и может возникать по самым разным причинам, например, когда в какой-то день резко увеличивается объем трафика, что существенно замедляет соединение.

Как сетевой инженер, вы должны обратить внимание на самые разные аспекты проблемы, чтобы найти, где кроется причина её возникновения. Сейчас я не говорю о проверке неполадок в целой модели OSI, но у вас должен быть план работ, последовательность действий, которые вы совершаете в поиске источника проблемы, и вы должны понять, в чем конкретно она состоит. Если кто-то звонит вам и говорит, что у него слишком медленное интернет-соединение, вы должны сами зайти на этот сайт и проверить его со своего компьютера. Иногда крупные сайты социальных сетей тормозят из-за большого наплыва пользователей, и в этом случае вам не нужно искать решение проблемы в своей сети. Поэтому вы должны рассмотреть все аспекты медленного соединения, так как иногда проблемы ваших коллег не зависят от состояния их компьютеров. Если какой-то сайт медленно загружается, вы должны проверить, не тормозят ли другие сайты. Если медленно загружаются все сайты, можно сделать вывод, что причина не в конкретном сайте, а в проблеме вашего интернет-соединения.

Вам нужно разделить проблему на отдельные составляющие, чтобы понять, в какой части кроется неполадка.

В большинстве случаев возникают две причины медленного соединения: это скорость и дуплекс порта свитча. Вы знаете, что все современные свитчи рассчитаны на передачу данных со скоростью 10/100 Мбит/с для устройств Fast Ethernet или 1Гбит/с для устройств Gigabit Ethernet. Естественно, что устройства Gigabit Ethernet также могут работать на скорости 10/100 Мбит/с. Таким образом, у нас имеются устройства с разной скоростью работы, но все же большинство устройств, сделанных 4–5 лет назад, не поддерживают скорость 1Гбит/с, обеспечивая только Fast Ethernet. Однако при этом множество современных устройств не поддерживают полный дуплекс.

Полудуплекс — это когда устройство может только отправлять или только принимать трафик, а полный дуплекс — это когда устройство может одновременно и передавать, и принимать информацию. Если вы установите свой компьютер в режим полудуплекса, то есть он сможет либо отсылать, либо принимать трафик, а порт свитча, к которому подсоединен компьютер, будет работать в режиме полного дуплекса, то такое соединение не будет работать. Поэтому идеальный случай — это когда оба устройства работают в одинаковом режиме дуплекса — полудуплексе или полном дуплексе и с одинаковой скоростью, например, 100 Мбит/с. Если один порт работает на скорости 10 Мбит/с, а другой — 100 Мбит/с, возможен сбой связи. Поэтому вы должны быть осторожны с этими вещами.

В большинстве случаев конфигурация устройств по умолчанию установлена в автоматический режим совместимости, то есть режим скорости порта свитча и порта сетевой платы компьютера установлены в режим автоматического дуплекса. Однако для порта Fast Ethernet свитча со скоростью 100 Мбит/с это может вызвать проблему. В большинстве случаев порты свитча обеспечивают совместимость скоростей, но иногда ошибаются, так как не могут «договориться» со вторым устройством. В этом случае одно устройство может выбрать для себя режим полудуплекса, а второе — полный дуплекс.

В данном случае Gigabit Ethernet ведет себя лучше, и этому есть объяснение. Дело в том, что много лет назад, когда был создан стандарт Fast Ethernet, подавляющее большинство устройств работало в режиме полудуплекса. По умолчанию, если согласования устройств не произошло, то Fast Ethernet свитч, установленный в режим автоматического выбора скорости и автоматического дуплекса, использует скорость 100Мбит/с и режим полудуплекса.

Предположим, что вы устанавливаете одно из устройств в режим полного дуплекса и назначаете скорость 100Мбит/с, а затем хотите распространить эти параметры на все свитчи вашей сети. Однако одно из устройств в сети может находиться в автоматическом режиме, и при соединении с портом настроенного вами устройства оно перейдёт на скорость 100 Мбит/с, но при этом по умолчанию для автоматического режима перейдет на полудуплекс. Если такое произойдет, вас ждут крупные неприятности.

Но если оба устройства используют стандарт Gigabit Ethernet и оба находятся в автоматическом режиме, то по умолчанию они переходят в состояние полного дуплекса на скорости 1Гбит/с, или 1000Мбит/с.

Если кто-то позвонит вам и скажет, что его компьютер работает медленно, вы можете использовать команду show int < название порта >, чтобы посмотреть статус интерфейса свитча.

Отсюда вы можете извлечь массу полезной информации. Вы можете увидеть, что Fast Ethernet включен (Fast Ethernet0/1 is up), где «up» означает, что физически этот порт действительно работает. Далее сообщается, что сетевой протокол активен, line protocol is up, то есть соединение установлено и работает. Далее можно увидеть, что режим работы порта — полный дуплекс (Full-duplex) и скорость соединения 100 Мбит/с.

Если вы увидите, что режим установлен на полудуплекс, значит, что-то может быть не в порядке. В этом случае вам нужно проверить устройство на другой стороне соединения, и если оно также работает в режиме полудуплекса, то причина медленной работы компьютера заключается в другом. Однако если имеется несогласованность режимов «полный дуплекс — полудуплекс», это может быть причиной многих проблем.

Если ваше устройство в режиме полудуплекса, оно либо только отправляет, либо только принимает данные. Но свитч, работающий в режиме полного дуплекса, об этом не знает, и, получая данные, одновременно отсылает данные, в то время как ваше устройство не в состоянии их принять, так как занято отправкой трафика. В результате данные «сталкиваются» и просто теряются. Как мы знаем из предыдущих уроков, TCP — это механизм, который проверяет последовательность фреймов и в данном случае попытается повторить передачу потерянных данных. Однако попытка повторить передачу трафика, не дошедшего до адресата, существенно замедлит обмен данными. При этом, видя, что трафик не дошел до получателя, протокол TCP будет стараться повторить передачу потерянных данных снова и снова. Этот процесс и вызывает замедление работы сети.

Еще один полезный параметр оценки работы свитча — скорость ввода и вывода данных в течение последних 5 минут работы, показывающая, какой объем данных поступает и отсылается в течение этого времени в битах/с или в пакетах/с. Если свитч находится в рабочем состоянии, эти параметры должны содержать какие-то величины. Если вы видите 0, что означает нулевой трафик через данный порт, значит, что-то не в порядке. Полезна также информация о количестве полученных широковещательных запросов broadcasts received и числе коллизий. Как мы уже говорили, если свитч имеет 48 портов, число коллизий также должно равняться 48, и если вы видите 0, это значит, что ни один из портов данного свитча не работает. Количество late collision, равное 0, также указывает на неполадки в работе свитча.

Я перейду в программу Packet Tracer, чтобы показать, как можно настроить эти вещи. Входим в настройки SW0, используя команду config t. Я советую вам взять лист бумаги и записывать команды, которые я буду использовать. Думаю, записывая команды вручную, вы намного быстрее их запомните, чем если будете набирать их на клавиатуре, пользуясь подсказками командной строки. Итак, для входа в режим глобальной конфигурации я набираю команду configure terminal и затем перехожу к интересующему нас интерфейсу командой interface fastEthernet 0/1. Для того, чтобы задать скорость этого порта, я печатаю speed, и система выдает 3 возможных параметра.

В Packet Tracer имеется только свитч стандарта Fast Ethernet, здесь нет свитча Gigabit Ethernet, поэтому максимальная скорость составляет 100 Мбит/с. Я могу задать скорость 10 или 100, для этого я использую команду speed 100, и раз я вручную задал скорость, то должен также вручную выбрать режим дуплекса для этого порта.

Нельзя использовать автоматический режим скорости и ручной режим установки дуплекса, вы должны перевести в автоматический режим выбора либо оба эти параметра, либо оба параметра назначить вручную.

Предупреждаю: никогда не меняйте настройки этих параметров в работающей сети в рабочее время. Если вы так сделаете, свитч отключит порт, перегрузится и включит порт с новыми параметрами, но за те 5 секунд, в течение которых он будет перегружаться, сетевые соединения буду прерваны. Я рекомендую производить эти настройки только в новой, создаваемой сети или же в нерабочее время.

Итак, чтобы настроить дуплекс, нужно ввести команду duplex, после чего система выдаст три возможных режима: авто, полный дуплекс и полудуплекс.

Я введу команду duplex full, чтобы включить для этого порта режим полного дуплекса. Если посмотреть на параметры интерфейса f0/1, можно увидеть строку с режимами full duplex и 100 Мбит/с. Заодно посмотрим на текущую конфигурацию, для чего используем команду show run.

Вы видите, что параметры работы порта FastEthernet0/1 приведены отдельно, в то время как для остальных портов режим работы не указан. Это объясняется тем, что я настроил его вручную, а все остальные порты настроены по умолчанию.

Если я захочу отключить этот порт и использую команду interface FastEthernet0/1 shutdown и еще раз посмотрю на конфигурацию, то увижу, что к параметрам этого порта добавилась строка shutdown. Таким образом, если под строкой с обозначением интерфейса свитча нет строки shutdown, это означает, что данный порт находится во включенном состоянии.

Сейчас я изменю режим работы этого порта, использовав команды speed auto и duplex auto.

Если снова посмотреть на текущую конфигурацию, то мы не увидим никаких изменений, потому что команды speed auto и duplex auto являются командами по умолчанию, а параметры режимов по умолчанию не отображаются в текущей конфигурации устройства. Итак, я показал вам, как можно настроить скорость и дуплекс порта.

А теперь вопрос: как вы считаете, хороша ли идея жесткой настройки скорости и дуплекса с точки зрения эксплуатации свитчей в рабочих условиях? Ответ: это зависит от конкретных условий.

Идея ручной настройки параметров неплоха, но приводит к огромному объему работы — вам придется вручную настроить каждый свитч рабочей сети на скорость 100 Мбит/с и полный дуплекс. Поэтому существует негласное правило — проделывать это только для критически важных сетевых устройств, таких как сервера или роутеры. К ним обычно подсоединены конечные устройства, компьютеры или IP-телефоны, поэтому жесткая настройка порта не должна привести ни к каким неожиданностям. После установки скорости 100 Мбит/с или 1 Гбит/с и режима полного дуплекса клиентское устройство, подключенное к этому порту, без проблем поддерживает выбранные параметры соединения. Так что жесткая настройка критических сетевых устройств поможет вам сберечь кучу времени.

Итак, если у вас имеется проблема медленного соединения, одним из способов её разрешения является настройка скорости и дуплекса.

Прежде чем перейти к вопросу безопасности портов, разберемся, что собой представляет эта безопасность. Представим, что в вашем офисе имеются стенные розетки для сетевых кабелей, и ваши компьютеры, преимущественно десктопы, подключены к этим розеткам.

Вопрос: что может помешать мне, как хакеру, отключить ваш компьютер и подключить свой к этой розетке? Ничего! Я могу принести свой домашний компьютер, как практикант, а вы знаете, что домашние ноутбуки обычно заражены вирусами или содержат вредоносное ПО, потому что вы закачиваете в них музыку, фильмы и прочий контент. Если вы подключите свой компьютер к офисной сети с помощью кабеля или по беспроводному соединению, то легко можете её скомпрометировать, распространив по ней вирусы. Конечно, вы этого не хотите.

Но если вы хакер, то легко сможете осуществить атаку типа «человек посередине». Вы подключите свое устройство к этому порту, подмените MAC-адрес и убедитесь в том, что все устройства в офисе отправляют трафик через созданный вами фальшивый шлюз, чтобы выйти в интернет. Используя Wireshark или любое ПО для анализа пакетов, хакер сможет расшифровать перехваченный трафик и получить интересующие его данные, пароли и прочую конфиденциальную информацию.

В качестве первой линии обороны здесь выступает функция Port Security. Если вы спросите меня, является ли эта функция лучшим способом защиты, я отвечу — конечно же, нет. Это всего лишь первая линия обороны. Но безопасность — это не один хитроумный трюк, это многоуровневая система. У вас имеется физическая безопасность, безопасность второго уровня OSI, третьего уровня, седьмого и так далее. Безопасность в целом намного больше, чем просто безопасность портов, но это первая линия защита, поэтому мы рассмотрим, как можно её обеспечить и как защититься от того, что кто-то отключит от сети офисный компьютер и подключит вместо него свой.

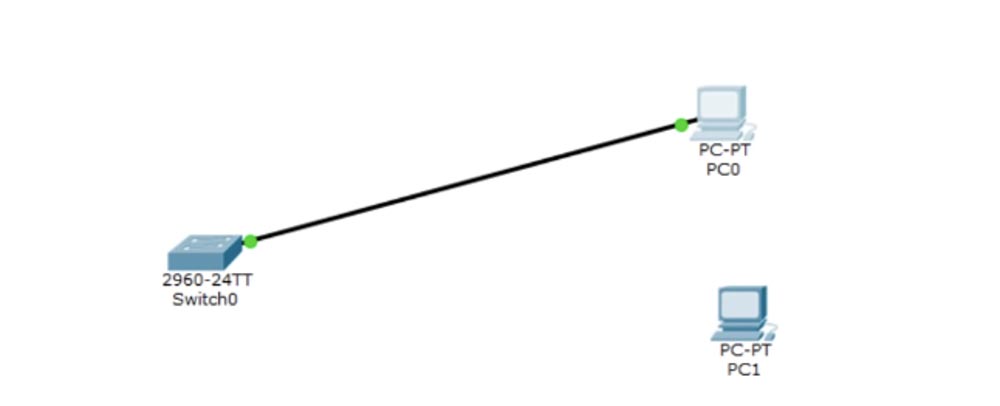

Вернемся к программе Packet Tracer. У нас есть компьютер PC0, который я подсоединил к свитчу Sw0, и я хочу присвоить этому компьютеру IP-адрес.

Я вхожу в терминал командной строки свитча и ввожу команду show int brief, которая показывает состояние всех портов устройства. Здесь показаны все 24 порота Fast Ethernet и 2 Gigabit-порта, а также виртуальная сеть по умолчанию VLAN1 с IP-адресом 10.1.1.1. Далее я входу в сетевые настройки PC0, где заранее ввел все параметры.

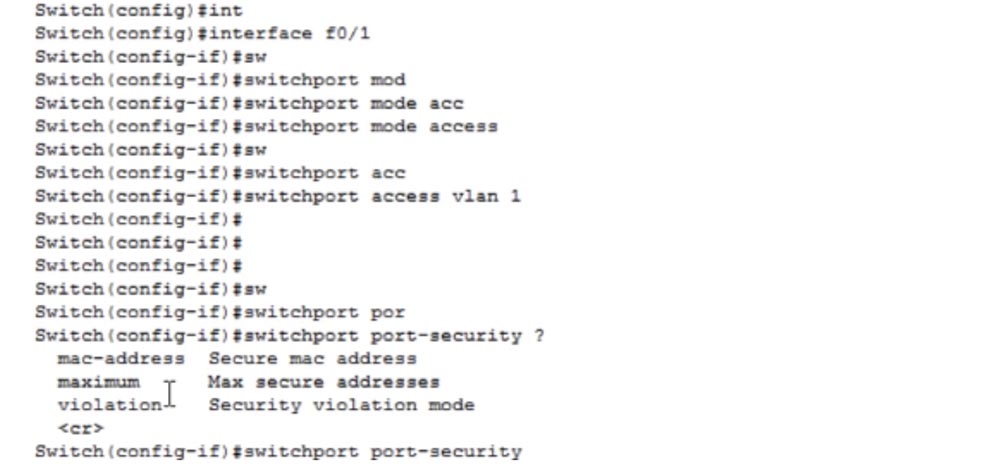

Для включения функции Port security в первую очередь необходимо сделать следующее. Я ввожу команду interface f0/1, потому что это порт, к которому подсоединен компьютер, и я хочу обеспечить безопасность именно этого порта.

Вы должны запомнить, что функцию port security можно включить только для access-порта, а транк-порт работает в другом режиме. Поэтому в первую очередь вы должны превратить этот порт в access-порт. Для этого я последовательно ввожу команды switchport mode access и switchport access vlan 1. Далее я хочу включить функцию port security, набираю команду switchport port-security, и система предлагает мне на выбор три параметра.

Под списком параметров вы видите символы (correct), которые означают, что команда switchport port-security сама по себе является верной командой, то есть напечатав её и нажав «Ввод», я включаю функцию безопасности порта. Если теперь щелкнуть по этому порту, можно увидеть, что функция Port security включена. Но перед тем, как это сделать, необходимо произвести некоторые настройки.

Можно использовать первый параметр, предназначенный для защиты MAC-адреса. Для этого используется команда switchport рort-security mac-address, которая означает, что данный порт свитча будет использовать только MAC-адрес подключенного к нему компьютера PC0.

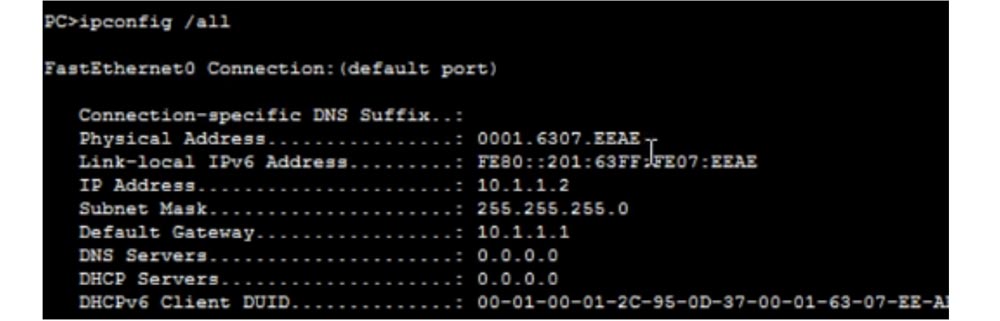

Посмотрим на конфигурацию IP-адреса компьютера, для чего введем в терминале командной строки команду PC> ipconfig /all. Мы видим название соединения — FastEthernet0 и физический адрес этого компьютера 0001.6307.EEAE, то есть MAC-адрес.

Если вместо Packet Tracer попробовать просмотреть сетевую конфигурацию компьютера с помощью командной строки Windows, то MAC-адрес будет представлен в другом формате в виде набора из 6 двухсимвольных групп.

В принципе, это один и тот же адрес, просто MS Windows представляет его в виде шестнадцатеричного числа, а Cisco предпочитает использовать 3 четырехсимвольные группы, но сам MAC-адрес в обоих случаях совершенно одинаков.

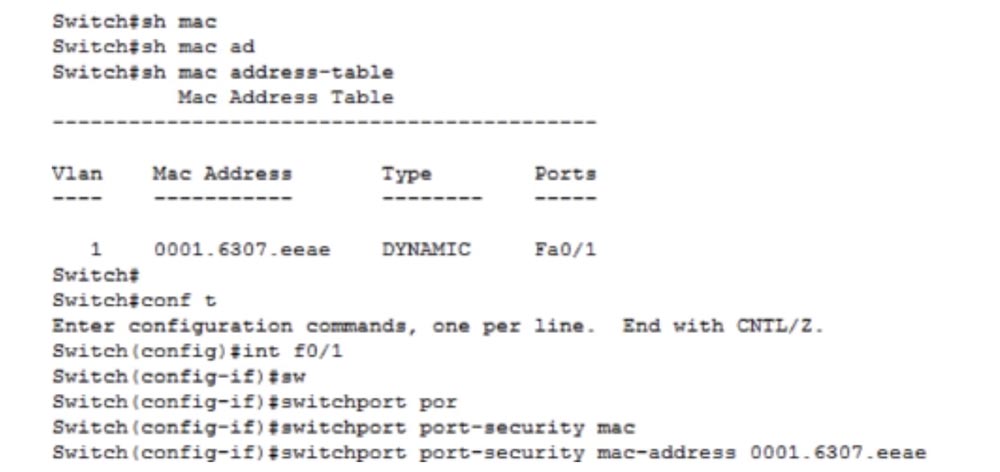

Я копирую этот MAC-адрес и вставляю его в конец строки с командой switchport рort-security mac-address. Это означает, что порт f0/1 может устанавливать связь только с данным MAC-адресом.

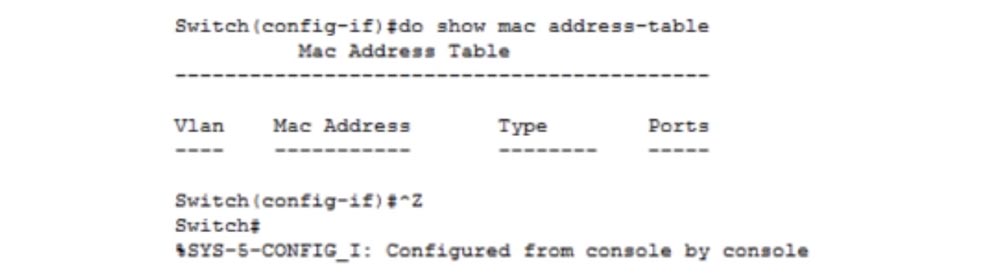

Если вы не хотите впечатывать этот адрес вручную, то можете использовать команду do show mac address-table, чтобы увидеть MAC-адреса устройств, подключенных к выбранному порту. Вы видите, что таблица пуста, потому что в данный момент этот порт не принимает трафик.

Для того, чтобы здесь появились данные, нужно сгенерировать трафик. Я даю порту f0/1 команду no shutdown, после чего порт должен поменять красный цвет на зеленый. Этого почему-то не происходит, я снова прошу показать мне состояние портов командой show ip interface brief и вижу, что порт f0/1 по-прежнему находится в состоянии down. Попробую разобраться, почему он не включился, и направлю на него трафик с компьютера командой ping. Вы видите, что связь установилась и оба порта теперь обозначены зелеными точками.

Я еще раз ввожу команду show mac address-table, и вы видите, что теперь здесь появился MAC-адрес компьютера. Если вы не хотите печатать этот адрес или заходить в компьютер, чтобы скопировать его из окна командной строки ipconfig, то можете просто скопировать его отсюда и вставить в нужную команду.

Итак, существует 2 способа: если вы знаете MAC-адрес, то можете просто напечатать его в конце команды, или же просмотреть таблицу MAC-адресов свитча и скопировать нужный адрес оттуда.

Однако лучшим способом указать порту на конкретный MAC-адрес является команда stiсky, которая полностью выглядит так: switchport рort-security mac-address sticky. Предположим, вы пришли в новый офис, чтобы настроить свитчи и обеспечить port security. Вы исходите из того, что к свитчу подсоединены «правильные» устройства, то есть компьютеры, которые должны быть подсоединены к этим портам. Если вы используете команду stiсky, это означает, что существующие MAC-адреса «приклеиваются» к данному порту и для подключения устройства с другим MAC-адресом этот порт нужно будет перенастроить вручную.

Давайте посмотрим на рабочую конфигурацию этого свитча. Я ввожу команду show run и вижу, что состояние порта Fa0/1 описано двумя параметрами: switchport mode access и switchport рort-security mac-address sticky. Теперь я введу новую команду switchport рort-security maximum. Параметр maximum означает, сколько легальных MAC-адресов должен запомнить этот порт. В идеальном случае это должен быть один адрес. Но если вы допускаете, что к данному порту свитча можно подключить несколько легальных устройств, например, ваш IP-телефон, связанный с компьютером, то в этом случае появляется уже два MAC-адреса. При этом вы должны использовать команду switchport рort-security maximum 2. Значение по умолчанию — maximum 1 — не отображается, все остальные значения можно просмотреть в рабочей конфигурации.

Ещё одна команда функции безопасности порта — это switchport рort-security violation. Если вы уже настроили параметры проверки MAC-адреса, а порт все же «увидел» новый MAC-адрес, которого нет в списке разрешенных, говорят, что имеет место violation, или нарушение безопасности. Как вы можете поступить в случае возникновения этого нарушения?

Существует три параметра использования команды switchport рort-security violation. Параметр shutdown просто отключает порт при обнаружении нарушения, то есть когда к порту подсоединили устройство с нелегитимным MAC-адресом, например, включили новый компьютер, о котором свитч ничего не знает. В этом случае порт автоматически отключится и включится снова только после того, как администратор сети вручную его перезапустит. Существует еще два параметра функции рort-security violation — это защита protect и запрет restrict. Если вы примените любой из этих параметров, трафик будет немедленно прекращен. Например, в режиме protect, если вы отсоединили от порта свитча компьютер с известным MAC-адресом и подключили к нему новый компьютер, передача трафика будет остановлена до тех пор, пока вы снова не подключите к этому порту старый компьютер.

Режим restrict представляет собой то же самое, он останавливает трафик через порт, если к нему подсоединен компьютер с «неправильным» MAC-адресом и продолжит передачу после подключения «правильного» компьютера. Единственное, чем отличается режим restrict — это отсылка SNMP-лога после того, как свитч зарегистрирует нарушение подключения. Каждый раз, когда к порту свитча будут пытаться подключить устройство с неизвестным MAC-адресом, он будет отмечать это в своем журнале нарушений. Таким образом, единственная разница между protect и restrict состоит в том, что в последнем случае ведется лог нарушений. По умолчанию режим рort-security violation использует параметр shutdown.

Мы выполнили все необходимые настройки, и теперь мне остается включить режим Port Security. Для этого я набираю команду switchport рort-security и нажимаю «Ввод». Теперь я должен направить на свитч трафик, чтобы узнать MAC-адрес. Если посмотреть на рабочую конфигурацию с помощь команды show run, то можно увидеть, что MAC-адрес компьютера «приклеился» к настройке порта switchport рort-security mac-address sticky 0001.6307.ЕЕАЕ. Если у вас достаточно большая организация и в ней имеется сто или хотя бы десять свитчей по 48 портов, к каждому из которых можно подключить 48 разных устройств, то использовать команду stiсky намного удобнее, чем вручную настраивать такое большое количество устройств. Итак, сейчас компьютер PC0 является единственным устройством, с которым может связаться свитч SW0.

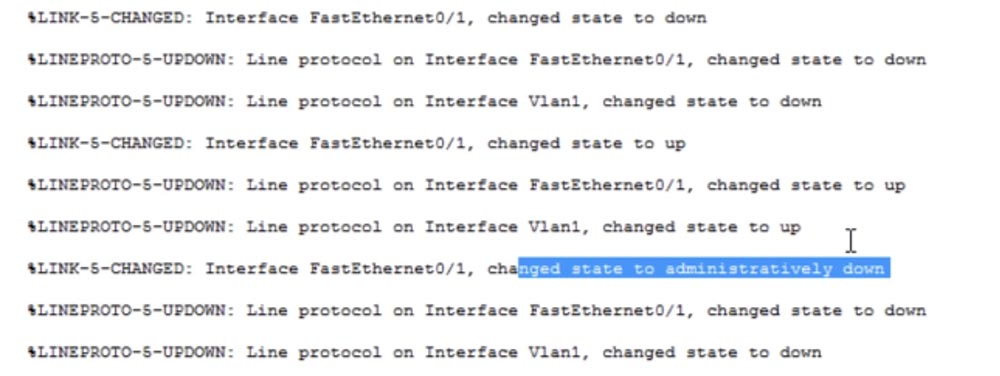

Теперь давайте разорвем эту связь, отсоединив на схеме кабель, и подсоединим к свитчу другой компьютер PC1. Будем считать, что сотрудник, который это сделал, не особо разбирается в сетях и считает, что если этому компьютеру назначить тот же IP-адрес, что и у PC0, всё будет в порядке. Попробуем после этого пропинговать свитч, набрав в терминале командной строки его IP-адрес 10.1.1.1. Как видите, ничего не происходит. Заглянув в настройки свитча, мы увидим сообщение: «Соединение 5 изменилось: порт Fast Ethernet 0/1 изменил состояние на «отключено».

Первые три строки показывают, что кабель был отсоединен от предыдущего устройства. Следующие три строки показывают, что к свитчу было подключено новое устройство. Затем идут ещё 3 строки, которые показывают, что сразу же после подключения нелегитимного устройства и проверки его MAC-адреса порт был отключен. Я выделил ошибку, свойственную программе Packet Tracer — вместо сообщения, что порт был административно отключен, должно было появиться сообщение об ошибке «error-disabled», так как в реальных условиях появляется именно такое сообщение.

В этой ситуации пропинговать свитч с компьютера не получится, потому что порт отключился. Таким образом, если кто-то позвонит вам и скажет, что не может зайти в сеть со своего устройства, вы должны зайти в настройки свитча и ввести команду show interface brief. Здесь вы увидите, что порт Fa0/1, как и все остальные интерфейсы, находится в состоянии manual down, то есть команда shutdown не была использована и внешне все выглядит нормально. Поэтому я не могу определить, почему возникла ошибка соединения, и должен использовать другую команду — show int f0/1, то есть посмотреть параметры именно этого порта.

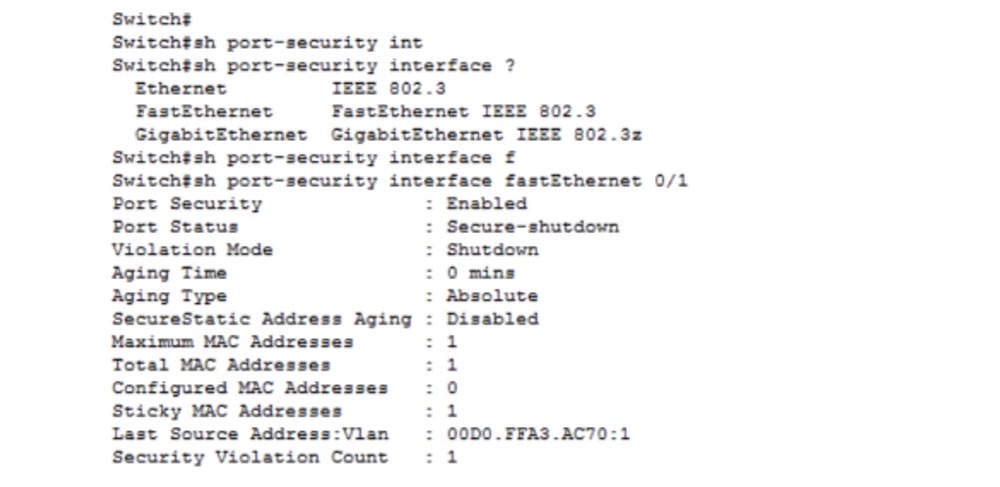

Именно здесь вы увидите причину, почему порт отключен — то самое сообщение err-disabled, о котором я говорил выше. Это сообщение означает, что включен режим Port Security. Чтобы убедиться в этом, нужно ввести команду show port-security и посмотреть на состояние порта.

Вы видите, что для порта Fa0/1 активирована функция безопасности, к нему «приклеен» один MAC-адрес, число подключений легального адреса равно 1, число нарушений подключения также равно 1, из-за чего порт был автоматически отключен — Shutdown. Таким образом, можно сделать вывод, что в данный момент к устройству подключено нелегитимное устройство с неверным MAC-адресом.

Сейчас я покажу вам еще одну очень важную команду и попрошу её записать. Я надеюсь, что вы делали записи на протяжении всех 15 видеоуроков, потому что основы курса CCNA нужно запомнить как следует, и ведение рукописных заметок очень этому помогает. Сам по себе экзамен CCNA не труден, но как будущий сетевой специалист, вы должны знать наизусть основные команды Cisco, чтобы оперативно устранять возникшие неисправности. Конечно, вы можете по несколько раз пересматривать мои видеоуроки, но для более легкого запоминания материала лучше записывать основные моменты на бумагу.

Итак, следующая важная команда — это show роrt-security address. Введя её, можно посмотреть параметры безопасности MAC-адреса.

Вы видите номер сети VLAN 1, MAC-адрес разрешенного устройства, способ контроля разрешения подключения — SecureSticky и название порта — FastEthernet0/1. Если сейчас ввести команду роrt-security interface fastEthernet0/1, она покажет вам абсолютно все, что поможет диагностировать причину неполадки.

Посмотрев на состояние порта Port Status: Secure-shutdown, вы сразу поймете, что он был отключен функцией безопасности из-за того, что пользователь попытался подключить к нему устройство с другим MAC-адресом. Вы увидите, что MAC-адрес, указанный в строке Last Source Address, не совпадает с MAC-адресом легального компьютера.

Далее следует параметр Aging Time — если вы хотите, чтобы ваш MAC-адрес имел срок действия, то есть соединение сохранялось бы в течение какого-то времени, вы можете его назначить. В данном случае оно равно 0. Максимальное количество MAC-адресов равно 1, общее количество MAC-адресов равно 1, число настроенных MAC-адресов равно 0, потому что мы не настраивали данный адрес. Количество «приклеенных» MAC-адресов также равно 1, последний подключенный MAC-адрес является недопустимым и вызвал 1 нарушение безопасности, о чем пишется в последней строке. После того, как произошло нарушение, это событие отключило порт.

Давайте вернемся к нашей первоначальной топологии сети, для чего отключим компьютер PC1 и подключим к свитчу компьютер PC0. Мы видим, что, не смотря на то, что к SW0 был подключен компьютер с легальным MAC-адресом, порты светятся красным, то есть соединение не работает. Чтобы это исправить, нужно опять зайти в настройки свитча и последовательно ввести команды int f0/1 и shutdown, чтобы административно отключить порт, а затем ввести команду no shutdown. Отключение и включение порта перезагружает функцию Port Security, и если сейчас ввести команду show port-security interface f0/1, можно увидеть, что статус порта изменился на Secure-up, и теперь всё должно работать правильно. Если пропинговать свитч с компьютера, соединение заработает, и красные отметки портов поменяются на зеленые.

Вот что представляет собой функция Port Security. Зададим себе вопрос, достаточно ли сильна подобная защита. Совершенно нет! Если иметь в виду понятие глобальное сетевой безопасности, то Port Security не имеет к ней отношения. Эта функция просто защищает конкретный порт конкретного свитча от попытки физически подключить к нему нелегитимное устройство, она обеспечивает физическую, а не логическую безопасность сети. Если вы как хакер сможете подменить MAC-адрес своего ноутбука на MAC-адрес разрешенного устройства, вам будет очень просто обмануть свитч, выдав своё устройство за другое. При этом свитч не зафиксирует нарушения и не отреагирует на него. В данном случае функция Port Security просто предотвращает физическое подключение неавторизованных устройств.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5–2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5–2697v3 2.6GHz 14C 64GB DDR4 4×960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5–2430 2.2Ghz 6C 128GB DDR3 2×960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5–2650 v4 стоимостью 9000 евро за копейки?