[Перевод] Тренинг Cisco 200-125 CCNA v3.0. День 13. Настройка VLAN

Сегодняшний урок мы посвятим настройкам VLAN, то есть попробуем проделать всё то, о чем говорили на предыдущих уроках. Сейчас мы рассмотрим 3 вопроса: создание VLAN, присваивание портов VLAN и просмотр базы данных VLAN.

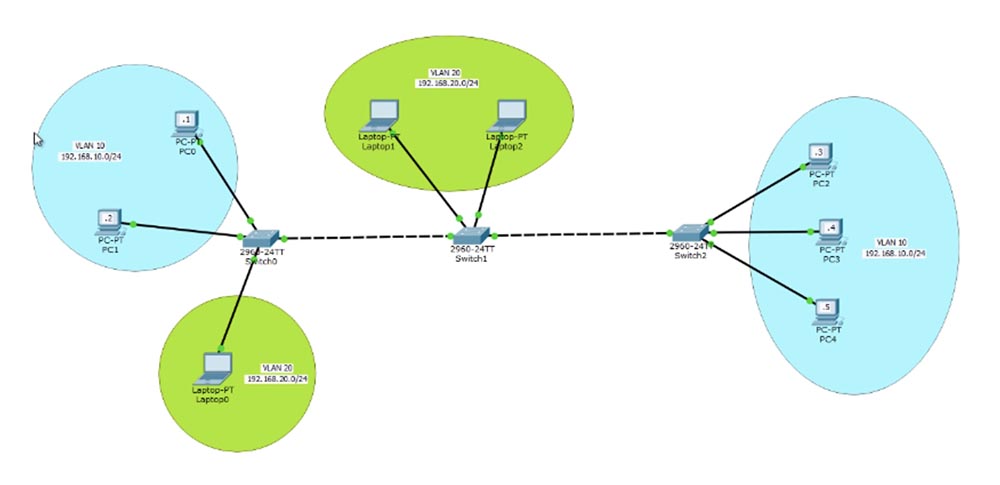

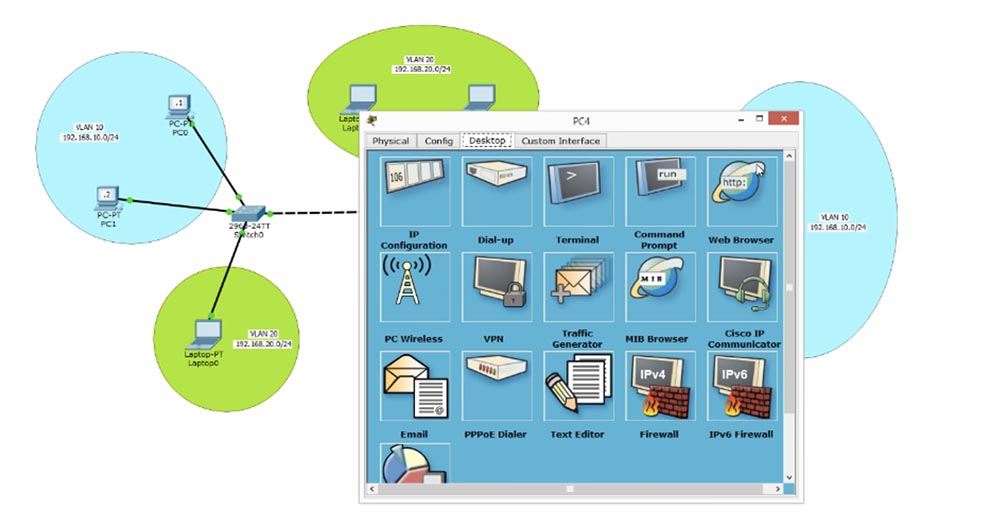

Откроем окно программы Cisco Packer tracer с нарисованной мною логической топологией нашей сети.

К первому свитчу SW0 подключены 2 компьютера PC0 и PC1, объединенные в сеть VLAN10 с диапазоном IP-адресов 192.168.10.0/24. Соответственно, IP-адреса этих компьютеров будут 192.168.10.1 и 192.168.10.2. Обычно люди идентифицируют номер VLAN по третьему октету IP-адреса, в нашем случае это 10, однако это не обязательное условие обозначение сетей, вы можете назначить любой идентификатор VLAN, однако такой порядок принят в крупных компаниях, потому что облегчает настройку сети.

Далее расположен свитч SW1, который подключен к сети VLAN20 с IP-адресом 192.168.20.0/24 с двумя ноутбуками Laptop1 и Laptop2.

VLAN10 расположена на 1 этаже офиса компании и представляет собой сеть руководства отдела продаж. К этому же свитчу SW0 подключен ноутбук Laptop0 маркетолога, который относится к VLAN20. Эта сеть распространяется на 2 этаж, где расположены другие сотрудники, и она соединена с отделом продаж, который может быть расположен в другом здании или на 3 этаже этого же офиса. Здесь установлены ещё 3 компьютера — PC2,3 и 4, которые являются частью сети VLAN10.

Сеть VLAN10, как и VLAN20, должна обеспечивать бесперебойную связь всех сотрудников независимо от того, что они располагаются на разных этажах или в разных зданиях. Вот такую концепцию сети мы сегодня рассмотрим.

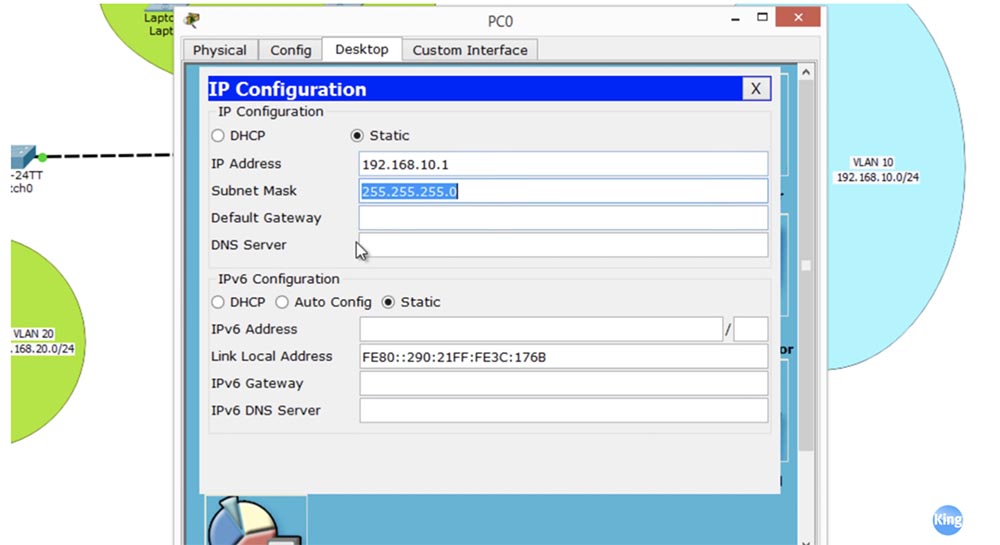

Давайте приступим к её настройке и начнем с компьютера PC0. Кликнув по иконке, войдем в сетевые настройки компьютера и введем IP-адрес 192.168.10.1 и маску подсети 255.255.255.0. Я не ввожу адрес шлюза по умолчанию, потому что он нужен для выхода из одной локальной сети в другую, а в нашем случае мы не будем разбираться с настройками 3 уровня OSI, нас интересует только 2 уровень, и мы не собираемся рассматривать маршрутизацию трафика в другую сеть.

Мы собираемся настраивать интрасеть и только те хосты, которые в неё входят. Затем мы перейдем к компьютеру PC2 и проделаем то же самое, что и для первого ПК. Теперь проверим, смогу ли я пропинговать PC1 с компьютера PC0. Как видите, пинг проходит, и компьютер с IP-адресом 192.168.10.2 уверенно возвращает пакеты. Таким образом, мы успешно установили связь между PC0 и PC1 через свитч.

Чтобы понять, почему нам это удалось, зайдём в настройки свитча и посмотрим на таблицу VLAN.

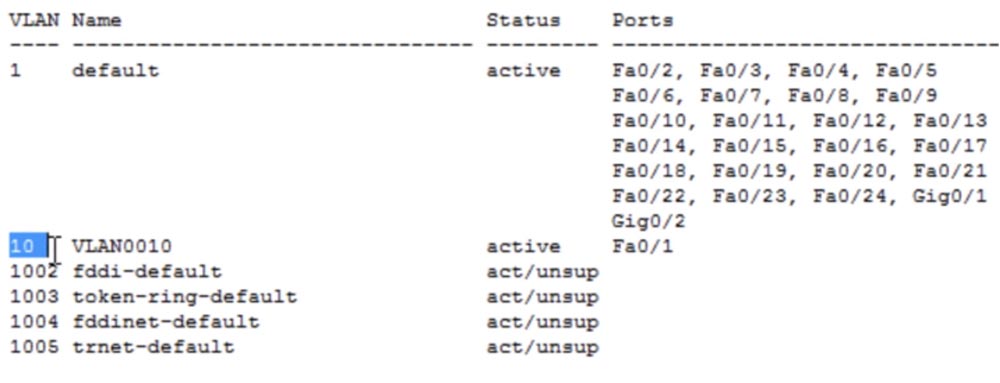

Технически данный свитч имеет 5 VLAN: VLAN1 по умолчанию, а также 1002,1003,1004 и 1005. Если посмотреть на 4 последние сети, можно увидеть, что они не поддерживаются и обозначены unsupported. Это виртуальные сети старой технологии — fddi, fddinet, trnet. В настоящее время они не используются, но согласно техническим требованиям до сих пор включаются в новые устройства. Таким образом, фактически наш свитч имеет по умолчанию всего одну виртуальную сеть — VLAN1, поэтому все порты любого свитча Cisco «из коробки» настроены на эту сеть. Это 24 порта Fast Ethernet и 2 порта Gigabit Ethernet. Это значительно облегчает совместимость новых свитчей, потому что по умолчанию все они являются частью одной и той же VLAN1.

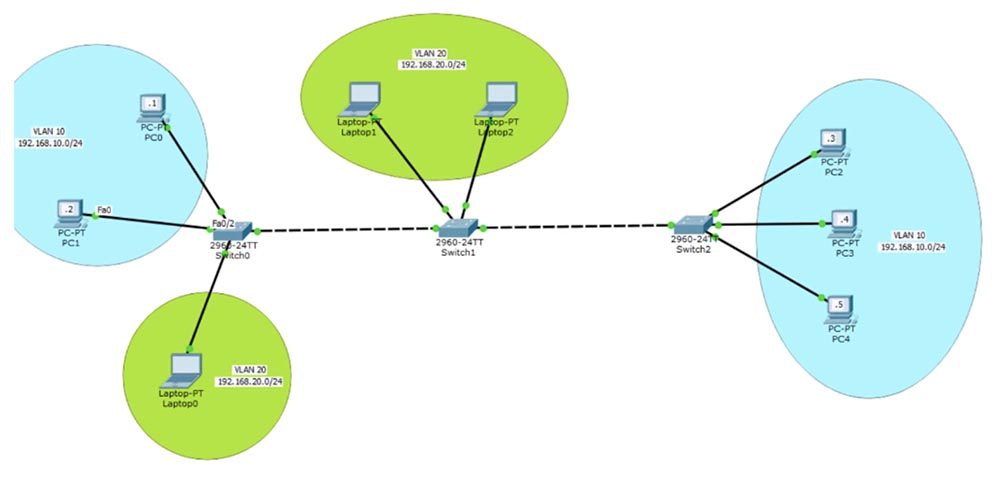

Мы должны переназначить порты, которые по умолчанию настроены на работу с VLAN1, на работу с VLAN10. Packet Tracer показывает, что в нашем случае это порты Fa0 и Fa0/2.

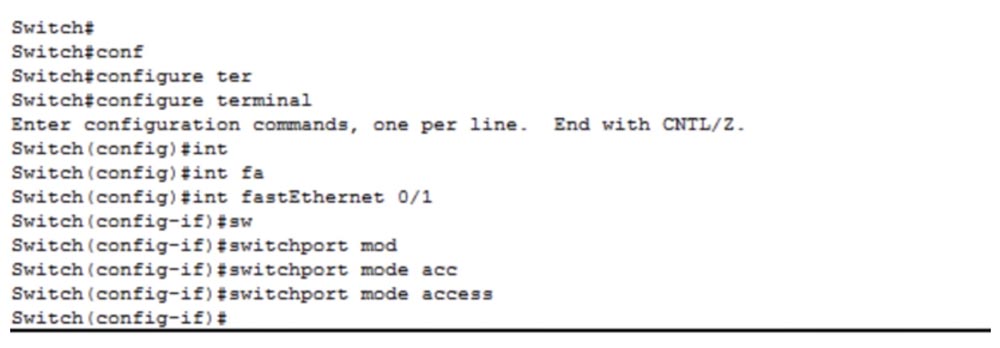

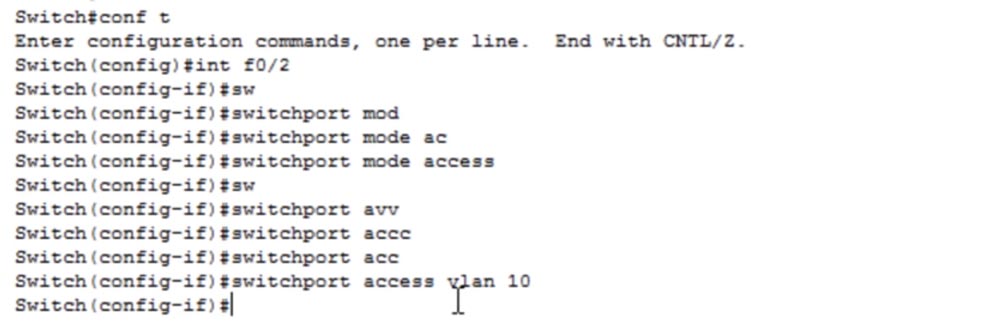

Вернемся к свитчу SW0 и настроим два эти порта. Для этого я использую команду configure terminal чтобы зайти в режим глобальной конфигурации, и ввожу команду настройки данного интерфейса — int fastEthernet 0/1. Мне нужно установить для этого порта режим работы access, потому что это access-порт, и я использую команду switchport mode access.

Этот порт конфигурируется как статический access-порт, но если я подключу к нему другой свитч, то благодаря использованию протокола DTP он перейдет в динамический режим trunk. По умолчанию этот порт принадлежит VLAN1, поэтому мне нужно использовать команду switchport access vlan 10. При этом система выдаст нам сообщение о том, что VLAN10 не существует и её необходимо создать. Если помните, в базе данных VLAN у нас существует только одна сеть — VLAN1, и никакой сети VLAN10 там нет. Но мы запросили свитч предоставить доступ к VLAN10, поэтому получили сообщение об ошибке.

Поэтому нам необходимо создать VLAN10 и приписать к ней этот access-порт. После этого, если зайти в базу данных VLAN, можно увидеть созданную только что VLAN0010, которая находится в активном состоянии и которой принадлежит порт Fa0/1.

Мы не вносили никаких изменений в компьютер, а просто настроили порт свитча, к которому он подключен. Теперь попробуем пропинговать IP-адрес 192.168.10.2, что мы удачно проделали несколько минут назад. У нас ничего не получилось, потому что порт, к которому подключен PC0, теперь относится к сети VLAN10, а порт, связанный с компьютером PC1, по прежнему принадлежит VLAN1, и никакой связи между этими двумя сетями не существует. Для того, чтобы установить связь между этими компьютерами, необходимо настроить оба порта на работу с VLAN10. Я снова вхожу в режим глобальной конфигурации и проделываю аналогичные действия для switchport f0/2.

Посмотрим ещё раз на таблицу VLAN. Теперь мы видим, что сеть VLAN10 настроена на портах Fa0/1 и Fa0/2. Как видим, теперь пинг проходит успешно, потому что оба порта свитча SW0, к которым подключены устройства, принадлежат одной и той же сети. Давайте попробуем изменить имя сети, чтобы обозначить её предназначение. Если мы хотим внести какие-либо изменения в VLAN, мы должный войти в настройку этой сети.

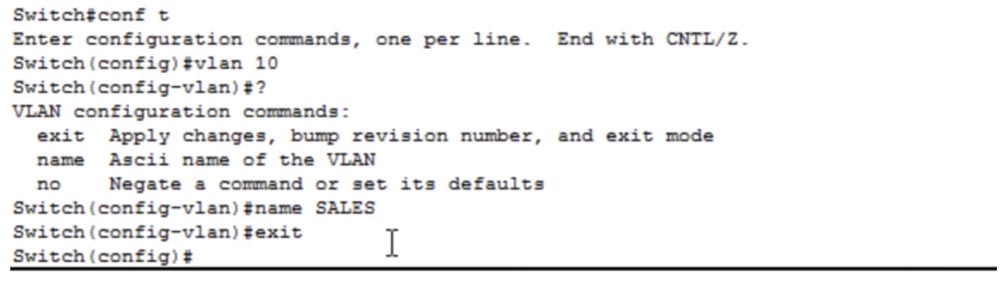

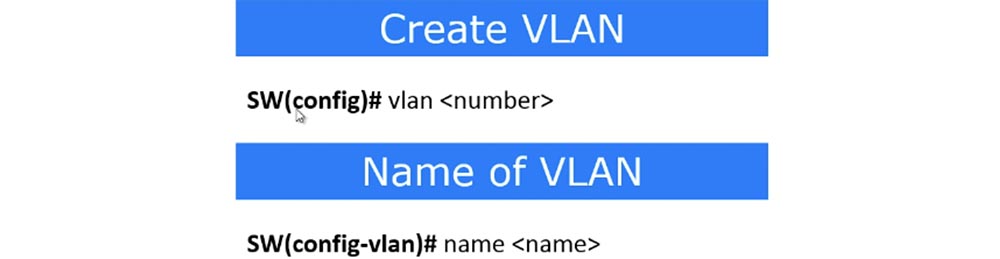

Для этого я набираю команду vlan 10, и вы видите, что подсказка командной строки поменялась со Switch (config) # на Switch (config-vlan) #. Если ввести знак вопроса, система покажет нам только 3 возможных команды: exit, name и no. Я могу назначить имя сети с помощью команды name, возвратить команды к состоянию по умолчанию, набрав no или сохранить внесенные изменения, использовав команду exit. Поэтому я ввожу команды name SALES и exit.

Если посмотреть базу данных VLAN, можно убедиться, что наши команды исполнены и бывшая VLAN10 теперь носит название SALES — отдел продаж. Итак, мы подсоединили 2 компьютера нашего офиса к созданной сети отдела продаж. Теперь нужно создать сеть для отдела маркетинга. Для того, чтобы подсоединить к этой сети ноутбук Laptop0, нужно войти в его сетевые настройки и внести IP-адрес 192.168.20.1 и маску подсети 255.255.255.0, шлюз по умолчанию нам не нужен. Затем нужно вернуться к настройкам свитча, войти в настройки порта командой int fa0/3 и ввести команду switchport mode access. Следующей командой будет switchport access vlan 20.

Мы снова получаем сообщение о том, что такой VLAN не существует и её необходимо создать. Можно пойти другим путем — я выйду из настройки порта Switch (config-if), зайду в Switch (config) и введу команду vlan 20, тем самым создав сеть VLAN20. То есть можно сначала создать сеть VLAN20, присвоить ей имя MARKETING, сохранить изменения командой exit, а затем настраивать под неё порт.

Если зайти в базу VLAN командой sh vlan, можно увидеть созданную нами сеть MARKETING и соответствующий ей порт Fa0/3. Я не смогу пропинговать компьютеры с этого ноутбука по двум причинам: у нас имеются разные VLAN и наши устройства принадлежат к разным подсетям. Так как они принадлежат разным VLAN, свитч будет отбрасывать пакеты ноутбука, направленные в другую сеть, потому что у него нет порта, принадлежащего VLAN20.

Как я говорил, компания расширяется, маленького офиса на первом этаже не хватает, поэтому она размещает отдел маркетинга на 2-м этаже здания, устанавливает там компьютеры для 2-х сотрудников и хочет обеспечить связь с отделом маркетинга на первом этаже. Для этого нужно сначала создать транк между двумя свитчами — портом Fa0/4 первого свитча и портом Fa0/1 второго свитча. Для этого я вхожу в настройки SW0 и ввожу команды int f0/4 и switchport mode trunk.

Существует команда инкапсуляции switchport trunk enc, однако в новых свитчах она не применяется, потому что по умолчанию они используют технологию инкапсуляции по протоколу 802.1q. Однако старые модели свитчей Cisco использовали проприетарный протокол ISL, который больше не применяется, так как теперь все свитчи понимают протокол .1Q. Таким образом, у вас больше нет необходимости в использовании команды switchport trunk enc.

Если сейчас зайти в базу данных VLAN, можно увидеть, что из неё исчез порт Fa0/4. Это потому, что в данной таблице указаны только access-порты, которые относятся к конкретной VLAN. Для того, чтобы увидеть транк-порты свитча, необходимо использовать команду sh int trunk.

В окне командной строки мы видим, что порт Fa0/4 включен, осуществляет инкапсуляцию по протоколу 802.1q и принадлежит к native vlan 1. Как мы знаем, если этот транк-порт принимает нетегированный трафик, он автоматически направляет его в сеть native vlan 1. На следующем уроке мы поговорим о настройке native vlan, пока что просто запомните, как выглядят настройки транка для данного устройства.

Теперь я перехожу ко второму свитчу SW1, вхожу в режим настроек int f0/1 и повторяю последовательность настройки порта аналогично предыдущему случаю. Два порта Fa0/2 и Fa0/3, к которым подсоединены ноутбуки сотрудников отдела маркетинга, необходимо настроить на режим access и приписать к сети VLAN20.

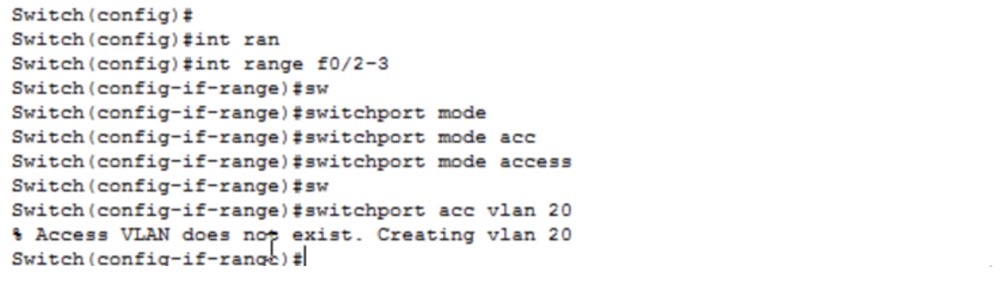

В предыдущем случае мы индивидуально настраивали каждый порт свитча, а сейчас я хочу показать вам, как ускорить этот процесс, используя шаблон командной строки. Можно ввести команду для настройки диапазона интерфейсов int range f0/2–3, в результате чего запрос командной строки примет вид Switch (config-if-range)#, и вы сможете ввести один и тот же параметр или применить одну и ту же команду к указанному диапазону портов, например, одновременно для 20 портов.

В предыдущем примере мы несколько раз использовали одни и те же команды switchport mode access и switchport access vlan 10 для нескольких портов свитча. Эти команды можно вводить однократно, если использовать диапазон портов. Сейчас я введу команды switchport mode access и switchport access vlan 20 для выбранного диапазона портов.

Поскольку сеть VLAN20 пока не существует, система создаст её автоматически. Я набираю exit для сохранения внесенных изменений и прошу показать мне таблицу VLAN. Как видите, теперь порты Fa0/2 и Fa0/3 являются частью только что созданной VLAN20.

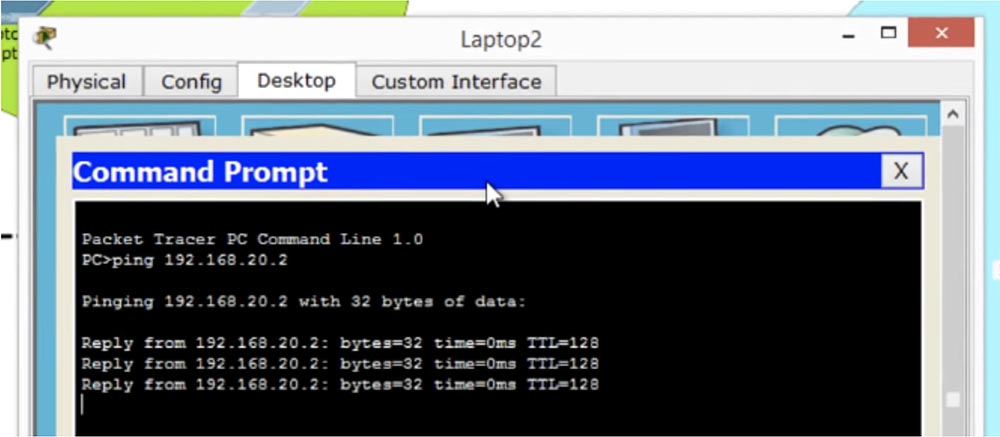

Теперь я настрою IP-адреса ноутбуков на втором этаже нашего офиса: Laptop1 получит адрес 192.168.20.2 и маску подсети 255.255.255.0, а Laptop2 получит IP-адрес 192.168.20.3. Проверим работоспособность сети, пропинговав первый ноутбук со второго. Как видите, пинг проходит удачно, потому что оба устройства являются частью одной VLAN и подсоединены к одному и тому же свитчу.

Однако ноутбуки отдела маркетинга на первом и втором этажах присоединены к разным свитчам, хотя находятся в одной сети VLAN. Проверим, как обеспечивается связь между ними, для этого я пропингую с Laptop2 ноутбук на первом этаже, имеющий IP-адрес 192.168.20.1. Как видите, все работает без проблем несмотря на то, что ноутбуки подсоединены к разным свитчам. Связь осуществляется благодаря тому, что оба свитча соединены транком.

Могу ли я установить связь между Laptop2 и компьютером PC0? Нет, не могу, потому что они принадлежат к разным VLAN. Теперь проведем настройку сети компьютеров PC2,3,4, для чего сначала создадим транк между вторым свитчем Fa0/4 и третьим свитчем Fa0/1.

Я захожу в настройки SW1 и набираю команду config t, после чего вызываю int f0/4, затем ввожу команды switchport mode trunk и exit. Аналогичным образом я настраиваю третий свитч SW2. Мы создали транк, и вы видите, что после того, как настройки вступили в силу, цвет портов поменялся с оранжевого на зеленый. Теперь необходимо настроить порты Fa0/2,0/3,0/4, к которым подсоединены компьютеры отдела продаж, принадлежащие сети VLAN10. Для этого я вхожу в настройки свитча SW2, выбираю диапазон портов f0/2–4 и применяю к ним команды switchport mode access и switchport access vlan 10. Поскольку на этих портах сеть VLAN10 отсутствует, она создается системой автоматически. Если посмотреть на базу данных VLAN этого свитча, можно увидеть, что теперь порты Fa0/2,0/3,0/4 принадлежат сети VLAN10.

После этого необходимо настроить сеть для каждого из этих 3-х компьютеров, введя IP-адреса и маски подсети. PC2 получает адрес 192.168.10.3, PC3 — адрес 192.168.10.4, а PC4 — IP-адрес 192.168.10.5.

Чтобы ответить на вопрос, работает ли наша сеть, пропингуем компьютер PC0 на первом этаже с компьютера PC4, расположенного на 3-м этаже или в другом здании. Пингование окончилось неудачей, так что попробуем разобраться, почему нам не удалось это сделать.

Когда мы пытались пропинговать Laptop0 с ноутбука Laptop2, все прекрасно работало, не смотря на то, что ноутбуки были подсоединены к разным свитчам. Почему же теперь, когда наши компьютеры отдела продаж так же точно подсоединены к разным свитчам, связанным транком, пинг не проходит? Для того, чтобы разобраться в причине проблемы, нужно вспомнить, как работает свитч.

Когда мы посылаем пакет с компьютера PC4 на свитч SW2, он видит, что пакет поступает на порт Fa0/4. Свитч проверяет свою базу данных и обнаруживает, что порт Fa0/4 относится к сети VLAN10. После этого свитч тегирует фрейм номером сети, то есть прикрепляет к пакету трафика заголовок VLAN10, и отправляет его по транку второму свитчу SW1. Этот свитч «читает» заголовок и видит, что пакет предназначен для сети VLAN10, заглядывает в свою базу данных VLAN и, обнаружив, что никакой VLAN10 там нет, отбрасывает пакет. Таким образом, устройства PC2,3 и 4 без проблем могут общаться друг с другом, но попытка установить связь с компьютерами PC0 и PC1 оканчивается неудачей, потому что свитч SW1 ничего не знает о сети VLAN10.

Мы можем легко исправить эту проблему, зайдя в настройки SW1, создав сеть VLAN10 с помощью команды vlan 10 и введя её название MARKETING. Попробуем повторить пингование — вы видите, что первые три пакеты отбрасываются, а четвертый проходит удачно. Это объясняется тем, что сначала свитч проверял IP-адреса и определял MAC-адрес, это заняло определенное время, поэтому три первых пакета были отброшены таймаутом. Сейчас связь установлена, потому что свитч дополнил свою таблицу MAC-адресов и направляет пакеты прямо на требуемый адрес.

Всё, что я сделал для устранения проблемы — это зашел в настройки промежуточного свитча и создал там сеть VLAN10. Таким образом, даже если сеть непосредственно не связана со свитчем, он все равно должен знать обо всех сетях, участвующих в сетевых соединениях. Однако если в вашей сети имеется сотня свитчей, вы физически не сможете зайти в настройки каждого и вручную сконфигурировать идентификаторы VLAN. Вот почему мы используем протокол VTP, настройку которого рассмотрим на следующем видеоуроке.

Итак, сегодня мы рассмотрели все, что планировали: как создавать VLAN, как присваивать порты VLAN и как просматривать базу данных VLAN. Для создания сетей мы входим в режим глобальной конфигурации свитча и используем команду vlan <номер>, мы также можем присвоить имя созданной сети с помощью команды name <имя>.

Мы также можем создать VLAN другим путем, войдя в режим интерфейса и использовав команду switchport access vlan <номер>. В случае отсутствия сети с таким номером она будет создана системой автоматически. Не забывайте использовать команду exit после внесения изменений в первоначальные настройки, иначе они не сохранятся в базе данных VLAN. Далее вы можете приписать порты к конкретным сетям VLAN, используя соответствующие команды.

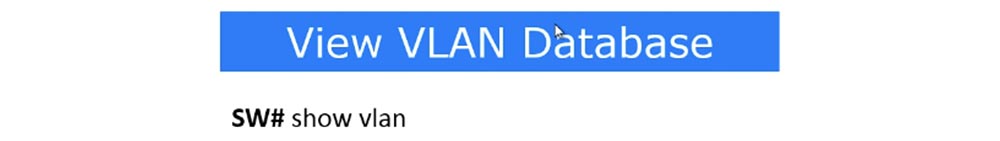

Команда switchport mode access переводит интерфейс в статический режим access-port, после чего номер соответствующей VLAN приписывается порту командой switchport access vlan <номер>. Для просмотра базы данных VLAN используется команда show vlan, которую следует ввести в пользовательском режиме EXEC. Для просмотра списка транк-портов нужно использовать команду show int trunk.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5–2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5–2697v3 2.6GHz 14C 64GB DDR4 4×960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5–2430 2.2Ghz 6C 128GB DDR3 2×960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5–2650 v4 стоимостью 9000 евро за копейки?