[Перевод] Tor и новые альтернативы в области обеспечения анонимности

Доброго времени суток, читатели GeekTimes! Предлагаю вам свой перевод материала, опубликованного ранее изданием ArsTechnica. В первой части публикации автор кратко анализирует недостатки и достоинства сети Tor в свете событий последних нескольких лет, делает выводы о возможности ее замены на альтернативные варианты. Во второй части рассматриваются несколько современных разработок в этой области, способных составить конкуренцию Tor или усилить и дополнить его. Если вам интересно, то под катом вас ждет непосредственно перевод.

С тех пор как 3 года назад Эдвард Сноуден вышел из номера одного гонконгского отеля под объективы камер чтобы поделиться со всем миром шокирующей информацией о массовой государственной слежке, популярность анонимной сети Tor выросла многократно. Журналисты и активисты стали охотно пользоваться инструментами Tor для избежания массового наблюдения, под которым мы все теперь живем, а жители стран, где интернет подвергается цензуре, таких, как Турция или Саудовская Аравия, обратились к Tor с целью обхода государственных «файерволов». Правоохранительные органы отнеслись к ситуации с меньшим энтузиазмом, выражая беспокойство о том, что онлайн-анонимность также способствует росту криминальной активности.

Рост числа пользователей сети не остался незамеченным и теперь «луковый маршрутизатор» находится под постоянным давлением со стороны немалого количества желающих идентифицировать его безликих пользователей. Обнародованные Сноуденом данные указывают на то, что Агентство национальной безопасности (АНБ) США и Центр правительственной связи (ЦПС) Великобритании изучали Tor с целью найти способ его деанонимизации в течение всего последнего десятилетия. В 2014 году, правительство США заплатило Университету Карнеги — Меллон за внедрение серии подставных узлов для деанонимизации пользователей сети. Также в прошлом годы была выпущенная научная работа, в общих чертах описывавшая метод, позволявший при некоторых обстоятельствах проводить эффективную атаку на скрытые службы Tor. Кроме того, относительно недавно было выявлено наличие 110 спрятанных подставных скрытых служб, собиравших информацию об .onion-сайтах с целью обнаружения уязвимостей, в вероятной попытке деанонимизировать как сами серверы, так и их посетителей.

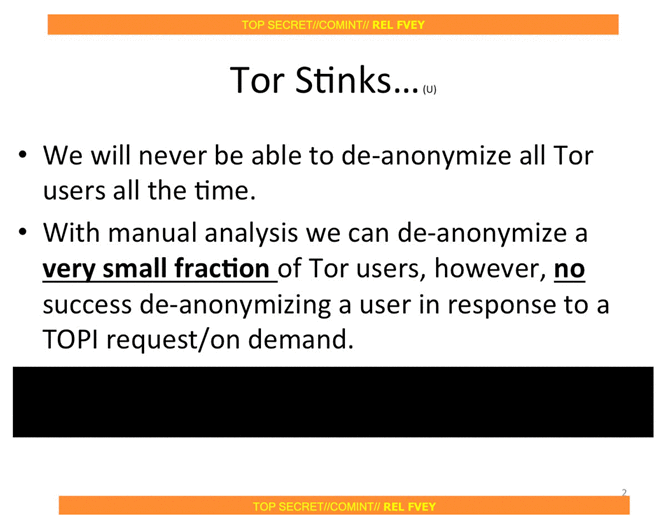

Незабываемый и уже ставший классикой слайд «Тор воняет…» из коллекции документов, переданных Сноуденом в руки общественности.

Первые слабые места уже найдены. Исследование, проведенное в 2013 году американской Научно-исследовательской лабораторией ВМС, изначально, кстати, оказывавшей поддержку в разработке Tor, пришло к заключению, что всего за полгода »80% всех типов пользователей сети может быть относительно легко деанонимизирована злоумышленником, эксплуатирующим инфицированные узлы».

Несмотря на это заключение, главный автор исследования, сотрудник НИЛ ВМС Аарон Джонсон считает, что разговоры о некоем взломе Tor здесь неуместны: суть проблемы заключается скорее в том, что проект никогда и не был задуман как нечто способное выдержать атаки сильнейших злоумышленников мира.

«Возможно, изменились модели угроз, и эти инструменты уже не подходят для поставленных перед несколько лет тому назад целей, — объясняет он. — Tor не изменился. Изменился мир вокруг».

Новые угрозы

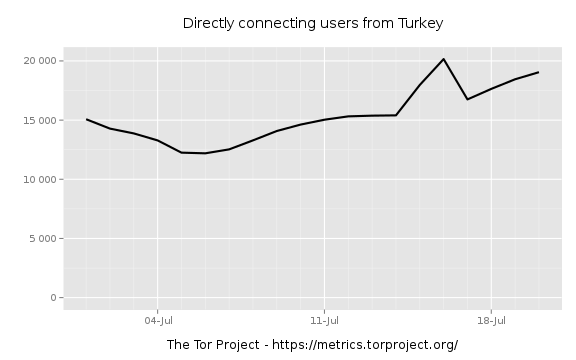

График, иллюстрирующий резкий скачок использования Tor в Турции во время недавних репрессий противников власти

Слабость Tor к анализирующим трафик атакам хорошо известна. Оригинальная проектная документация указывает на уязвимость системы перед «глобальным пассивным злоумышленником», способным прослушивать весь трафик, как входящий в сеть Tor, так и покидающий ее пределы. Сопоставив оба потока трафика, подобный злоумышленник может деанонимизировать каждого пользователя.

Однако, как объяснил сооснователь проекта Tor Ник Мэтьюсон, главная проблема сети заключается вовсе не в этом.

«Ни один злоумышленник не может себе позволить действовать по-настоящему глобально. Он, впрочем, и не нуждается в подобной вездесущности, — говорит Мэтьюсон. — Для подслушивания большого количества трафика хватит всего нескольких подсоединенных к сети компьютеров вкупе с выборочной DOS-атакой, позволяющей искусственно перенаправить трафик на них. И на организацию подобной атаки потребуется всего лишь около 10 тыс. долларов».

На самом простом уровне, противник, эксплуатирующий два зловредных узла — один входной и один выходной — способен проанализировать трафик и тем самым идентифицировать крохотный процент наименее удачливых пользователей, чей поток данных прошел через оба этих узла. В настоящее время из 7 тыс. доступных узлов сети Tor около 2 тыс. составляют входные узлы и около тысячи — выходные. Поэтому вероятность такого события составляет примерно 1 к 2 млн (1/2000×1/1000).

Однако, как объясняет профессор Брайан Форд, возглавляющий лабораторию децентрализованных и распределенных систем в швейцарской Федеральной политехнической школе Лозанны: «Если злоумышленник сможет добавить достаточное количество входных и выходных узлов, увеличив их число, скажем, так, чтобы они начали обрабатывать до 10 процентов от глобальной входной и выходной пропускной способности сети, тогда ему удастся деанонимизировать уже около одного процента всех Tor-соединений».

«Как правило, при обычном сеансе работы с браузером пользователи склонны открывать множество соединений с разными удаленными веб-сайтами и HTTP-серверами одновременно. При этом чем больше времени длится сеанс тем больше соединений вы открываете за один раз, — добавляет он. — Это означает, что если вы достаточно часто применяете Tor для просмотра веб-страниц, со временем у вас накапливается несколько сотен разных соединений и вы тем самым можете почти наверняка быть уверенны, что владелец подставных узлов сможет с легкостью деанонимизировать как минимум одно ваше Tor-соединение».

Для диссидента или журналиста, обеспокоенного визитом секретной полиции, такое раскрытие личности в сети может означать арест, пытки или смерть.

Шумиха вокруг Tor и публичное обнаружение его слабых мест в конце концов спровоцировали проведение академических исследований, направленных как на поиск методов усиления сети, так и на разработку альтернативных систем обеспечения анонимности. Приоритетом для большинства исследователей стал поиск лучших способов предотвращения анализа трафика. Гипотетически новая система обеспечения анонимности может быть столь же уязвима перед практикой эксплуатации неблагонадежных узлов, как и Tor. Однако любое улучшение защиты против анализа трафика сделает прослушивающие узлы гораздо менее полезными для их владельцев и значительно повысит стоимость раскрытия личности пользователей.

Так что же больше всего мешает нам продвинуться вперед в этой области? Во-первых, несмотря на все упомянутые выше нюансы, Tor по-прежнему остается одним из самых лучших решений для обеспечения онлайн-анонимности. Во-вторых, за многие годы существования, вокруг Tor выросло сильное сообщество, состоящее из разработчиков и волонтеров, занятых постоянной поддержкой работоспособности сети. Поэтому если кому-то удастся совершить успешную попытку по развертыванию и масштабированию улучшенного аналога Tor в реальном мире, а не только в стенах лаборатории, то это событие само по себе станет весьма значительным достижением.

Причины успеха Tor

Tor был спроектирован как сеть обеспечения анонимности общего назначения, оптимизированная для работы исключительно с TCP-трафиком при низких сетевых задержках. Просмотр веб-страниц был и остается наиболее важным способом его применения, что подтверждается популярностью Tor Browser Bundle. Эта популярность сослужила хорошую службу желающим скрыть свое присутствие в сети, поскольку чем больше людей пользуются Tor, тем сложнее становиться произвести пассивную идентификацию отдельных его пользователей.

Впрочем, есть у такой архитектуры и свои издержки: просмотр веб-страниц с помощью Tor возможен только при малых показателях латентности (задержки при передаче информации). Естественно, что чем больше времени веб-странице требуется на загрузку, тем меньше пользователей будут дожидаться пока это произойдет. Поэтому разработчики Tor пожертвовали некоторой степенью анонимности ради того, чтобы добиться удобной для большинства пользователей скорости просмотра веб-страниц. Одновременно с этим, масштабирование системы приводит и к усложнению ее деанонимизации. Авторы концепции Tor рассудили, что сильная и одновременно доступная многим желающим анонимность будет лучше идеальной, но слишком медленной для решения задач большинства людей.

«Существует немало проектов, позволяющих получить большую степень анонимности за счет уменьшения требований к задержке и пропускной способности интернет-канала, — говорит Мэтьюсон. — Главный вопрос в этой области изыскания заключается в поиске «золотой середины».

«Можно ли считать 20-секундную задержку нормальной для чата? — спрашивает он. — Приемлемо ли использование электронной почты когда задержка составляет пять минут? Много ли пользователей согласится работать с подобной системой?»

По словам Мэтьюсона, он очень воодушевленно относится к некоторым другим, появляющимся сегодня системам обеспечения анонимности, однако в то же время, он призывает осторожно пользоваться ими, поскольку все они находятся на стадии академического исследования и все еще не подготовлены к полномасштабному скачиванию и применению широким кругом конечных пользователей.

Форд соглашается с ним: «Проблема заключается в том, чтобы сделать следующий большой шаг вперед, выйти за рамки, обозначенные Tor. Сегодня мы уже пришли к пониманию того, что значительно больший уровень безопасности вполне достижим, однако нам предстоит проделать немало работы, чтобы превратить современные разработки в пригодный к использованию продукт».

Можно ли заменить Tor?

Опыт многих лидеров в сфере обеспечения анонимности показывает, что Tor еще нескоро уйдет со сцены. Согласно наиболее вероятному сценарию развития событий, в будущем Tor так и останется «хорошей, но не идеальной» анонимной сетью общего пользования. Что касается новых аналогов, то они будут оптимизированы под конкретные варианты применения, такие, как анонимизация обмена сообщениями или файлами, ведение микроблогов или передача голоса по IP.

И конечно же, Tor Project не будет стоять на месте. Как не без удовольствия отмечает Мэтьюсон, Tor в его современном виде сильно отличается от первого публичного релиза, произошедшего более десяти лет тому назад. И эволюция эта продолжится.

«Я всегда предчувствовал, что Tor, который мы будем использовать через пять лет будет выглядеть совсем иначе по сравнению с версией, которую мы используем сегодня, — говорит он. — Будет ли проект по-прежнему носить название Tor во многом зависит от того, кто будет работать над ним и выпускать релизы. Мы не отступаемся от инноваций. Я всегда хотел, чтобы у нас на руках были лучшие и более практичные решения для защиты права людей на неприкосновенность частной жизни».

Далее, мы расскажем вам о пяти проектах, посвященных инновационными разработками в сфере обеспечения безопасности. Здесь представлено краткое изложение новых творческих идей в этой области, из которого вы узнаете о текущем статусе каждого проекта и оценке степени их готовности к полноценному применению.

Herd: сигнал без метаданных

Начнем с близнецов Aqua и Herd, отличающихся наибольшей готовностью к запуску в «боевых условиях». Aqua (сокращение от Anonymous Quanta) — проект анонимной файлообменной сети, а Herd — основанная на Aqua и обладающая схожими параметрами, анонимная сеть передачи голоса по IP. Лидер проекта Стивенс Ле Блон, ученый-исследователь из Института программных систем Общества Макса Планка в Германии, также охарактеризовал Herd как систему передачи «сигнала без метаданных».

Ле Блон рассказал, что его команда уже внедрила рабочий прототип Herd в родном институте и вместе со своими коллегами из Северо-Восточного университета в США, совсем недавно получила финансирование на сумму полмиллиона долларов от американского Национального научного фонда на реальное развертывание Herd, Aqua и других систем обеспечения анонимности в сети Интернет в течение трех последующих лет. Имея на руках финансирование, Ле Блон надеется увидеть первые узлы Herd запущенными и полностью готовыми к применению пользователями в 2017 году.

В основе работы как Herd, так и Aqua лежит набивка трафика «сечкой» — случайным шумом, который делает диаграммы данных двух разных пользователей сети неразличимыми. В отличие от Tor, способного, с определенными сложностями, справиться с передачей голоса по IP на манер коротковолнового радио, Herd обещает предоставить реализацию практичных, безопасных и анонимных VoIP-звонков.

«Aqua и Herd пытаются объединить практичность и анонимность путем проектирования, разработки и внедрения сетей с низкой задержкой и/или высокой пропускной способностью без необходимости жертвовать при этом некоторой степень анонимности», — говорит Ле Блон.

Форд считает, что из всех современных проектов Herd и Aqua олицетворяют собой наиболее ощутимый прогресс в развитии технологии предоставления анонимности. «Я вполне могу допустить, что такие разработки, как Aqua или Herd в перспективе могли бы заменить Tor», — говорит он.

Vuvuzela/Alpenhorn: свободный от метаданных чат

Vuvuzela — проект, названный в честь шумного рожка, популярного у футбольных болельщиков Африки и Латинской Америки, и его вторая итерация, Alpenhorn, предлагают своим пользователям анонимный, свободный от метаданных чат. Лучшим из доступных подобных чатов сегодня считается Ricochet. Ранее большие надежды также подавал ныне замороженный проект Pond. Тем не менее, по словам лидера проекта Дэвида Лазара, Alpenhorn предложит усиленные гарантии защиты приватности.

«Pond и Ricochet полагаются на Tor, который, как известно уязвим к атакам, направленным на анализ трафика, — говорит Лазар. — Vuvuzela — новый проект, защищающий своих пользователей от таких атак и обладающий формализованными гарантиями неприкосновенности передаваемых данных».

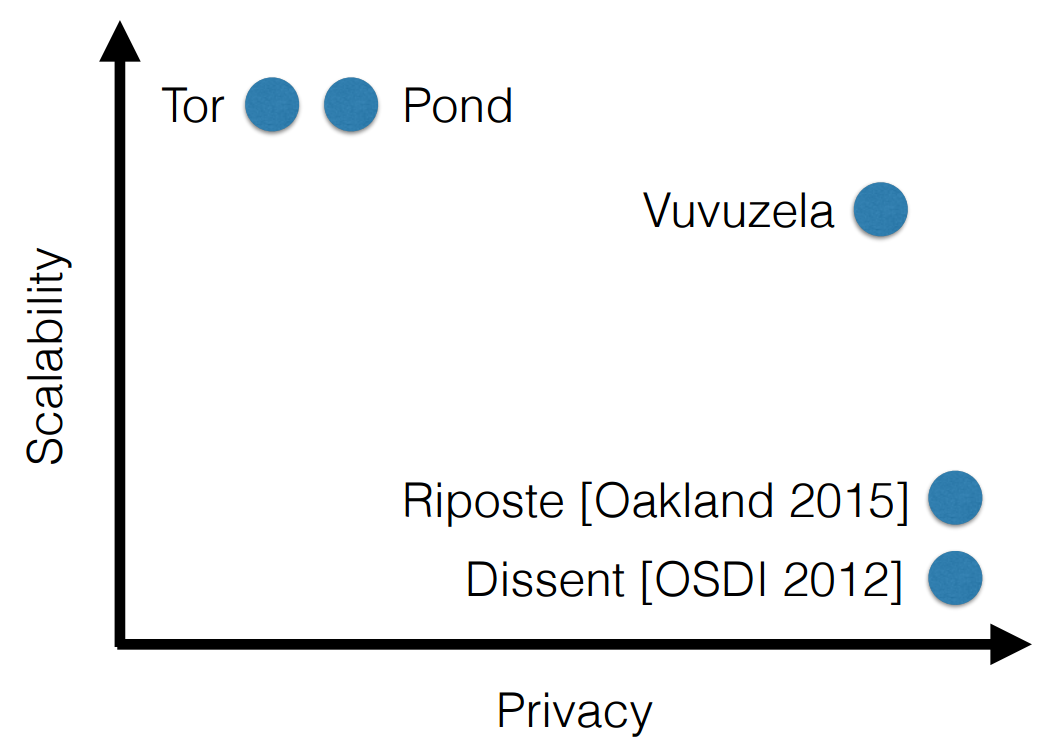

Так создатели Vuvuzela/Alpenhorn видят свою работу в сравнении с аналогичными проектами.

«Наши эксперименты показывают, что Vuvuzela и Alpenhorn могут быть масштабированы до миллиона пользователей, — добавляет он. — И сейчас мы работает над запуском открытого бета-тестирования».

Анонимность чата обеспечивается за счет шифровки метаданных, с добавления шума к тем из них, которые не подлежат шифровке и применению метода дифференциальной приватности для анализа степени анонимности, которую этот шум предоставляет.

Написанный на Go, код Alpenhorn укладывается всего лишь в 3 тыс. строк. Что касается масштабирования, то при параллельной активности 1 млн пользователей, обменивающихся информацией с пропускной способностью в 60 тыс. сообщений в секунду, задержка сети на отправку 1 сообщения составляет 37 секунд.

Где здесь шум, а где обсуждение бабушкиного кулинарного рецепта?

Разработкой приложения занимается команда исследователей из лаборатории компьютерных наук и искусственного интеллекта MIT. Результаты своих изысканий ученые представят на ноябрьском мероприятии Usenix Symposium 2016.

«В настоящий момент мы работаем над финальной версией документации проекта и подготавливаем код Vuvuzela и Alpenhorn к выпуску в продакшн, — говорит Лазар. — Тем временем пользователи, желающие проследить за развитием проекта, могут подписаться на нашу электронную рассылку».

Dissent: выжимая максимум из самых современной теории

Повышение анонимности всегда сопряжено с повышением требований к задержке и пропускной полосе интернет-канала. Проект Брайана Форда под названием Dissent произвел несколько лет назад фурор, пообещав обеспечить безопасность на 11 баллов по 10-бальной шкале. Показательная тестовая версия Dissent обеспечила криптографически подтверждаемую анонимность, отметившись, однако, серьезными ограничениями в плане масштабируемости и практичности.

В отличие от модели луковой маршрутизации Tor, работа Dissent основана на применении алгоритма обедающих криптографов, или, вернее, так называемых DC-сетей, способных применять этот алгоритм в практических целях. Кроме того, Dissent также сочетает DC-сети с алгоритмом передачи сообщений по расписанию. В результате объединения этих и других технологии на свет появилась архитектура, предлагающая едва или не наивысшую достижимую сегодня степень анонимности.

Высокая сетевая задержка и низкая пропускная способность при работе с сетью не помешает истинным диссидентам и оппозиционерам по достоинству оценить ее возможности. Оптимальный сценарий применения проекта — групповое вещание сообщений, не требующее взаимодействия в реальном времени, которое хорошо подойдет для таких видов деятельности, как ведение блогов и микроблогов или даже IRC.

DC-сети устроены так, что когда один клиент хочет передать сообщение группе других адресатов, их клиенты также должны выполнить групповую отправку сообщения того же размера. Это существенно перегружает канал, в результате чего сейчас Dissent способен одновременно поддерживать до нескольких тысяч пользователей. Впрочем, по словам Форда, его команда уже работает над оптимизацией алгоритма.

Dissent также может быть полезен для организации PriFi — так Форд назвал интеграцию своего продукта в корпоративную Wi-Fi сеть или сеть кампуса. Это сочетание могло бы обеспечить доказуемо анонимный просмотр веб-страниц в рамках находящихся в здании людей. То есть некий пассивный наблюдатель, конечно, сможет узнать о том, что кто-то в кампусе просматривал определенный веб-сайт, однако идентифицировать личность конкретного пользователя он не сможет. PriFi трафик, направленный в сеть Tor, позволит добиться еще более высокого уровня анонимности.

Команда Dissent сейчас занимается перепроектированием проекта и переписыванием его на Go, а некоторые из новых компонентов, по словам Форда, уже доступны на Github, но представляют собой части единого целого и потому еще не готовы к использованию.

«К сожалению, этот код пока совсем не готов для применения пользователями, желающими «поиграться» с полноценной системой обеспечения анонимности, — говорит Форд. — Однако мы с радостью приветствуем всех любителей покопаться в коде, желающих помочь нам в дальнейшей разработке этих частей или их связывании воедино в рабочее приложение».

Dissent стал чем-то вроде краеугольного камня в сфере исследования анонимности. Создатели следующих двух проектов черпали свое вдохновение, как из него, так и из желания создать более эффективную систему обеспечения анонимности, сохраняющую при этом основные характеристики Dissent.

Riffle: анонимный обмен файлами

Подобно Aqua, основной способ применения Riffle — анонимный файловый обмен. Вопреки некоторым сообщениям о том, что эта новая разработка могла бы заменить собой Tor, в действительности Riffle, в случае свое успешного запуска, может не только дополнить Tor, но, возможно даже ускорить его, предоставив более защищенную альтернативу для анонимного обмена крупными файлами.

«Riffle следует рассматривать не в качестве замены Tor, но как его дополнение, — говорит магистрант из MIT и ведущий исследовать проекта Альберт Квон. — У нас совсем иная цель: мы хотим добиться максимально возможного уровня анонимности, без необходимости жертвовать при этом практичностью».

Как объяснил нам Квон, его интерес к разработке системы анонимного обмена файлами не имеет никакого отношения к нарушению авторского права. Все дело в желании помочь журналистам анонимно отправлять крупные файлы и упростить процесс передачи больших наборов документов от разоблачителей к издателям.

«В Tor, попытки передать очень большой файл за короткий промежуток времени существенно отличаются от обычной передачи файлов в открытом сегменте Интернета, — говорит Квон. — Более того, такого человека могут выдать некоторые характерные признаки, которые можно отследить. Я бы хотел создать такую группу файлового обмена, которая позволит всем желающим сохранять свою анонимность. Многие журналисты хотели бы иметь возможность работать с чем-то подобным».

Источником вдохновения для Riffle послужил Dissent, и подобно ему, Riffle использует алгоритм передачи сообщений по расписанию, отказавшись, однако от спартанской простоты алгоритмов DC-сетей ради общего повышения эффективности. По словам Квона, программа также может быть использована для анонимного ведения микроблогов, однако академический прототип непригоден для простых пользователей. Следующий семестр молодой исследователь планирует посвятить созданию открытой альфа-версии.

Riposte: анонимный Twitter

Как и Riffle, Riposte почерпнул свое вдохновение из идей Dissent, однако его архитектура была оптимизирована для одного-единственного способа применения: ведения микроблогов.

«Это пример того, что всякий разработчик, желающий адаптировать дизайн системы под конкретное приложение, может добиться более высокого уровня производительности, — говорит Генри Корриган-Гиббс, магистрант из Стэнфордской группы прикладной криптографии и ведущий исследователь Riposte. — Нельзя решить все проблемы одновременно».

Riposte сохраняет сильные параметры анонимности DC-сетей, включая их устойчивость к анализу трафика и атакам вредоносных клиентов, вызывающих перебои в работе сети. При этом количество одновременных пользователей сети может достигать одного миллиона человек. Побочным эффектом снова оказывается повышенная задержка. Впрочем, по мнению Корригана-Гиббса, такие издержки вполне приемлемы для сервисов, работающих по принципу Твиттера.

«Анонимность в сочетании с низкой задержкой имеет врожденный недостаток, который заключается в способности злоумышленника увидеть крупные, или наиболее интересные ему части сети» — объясняет он.

Сейчас Riposte существует в виде академического прототипа. Команда Корригана-Гиббса работает над улучшением анонимности и параметров безопасности. Сам лидер проекта надеется, что хотя бы некоторые из идей, примененные в Riposte, будут интегрированы в существующие коммуникационные платформы для пользователей, обеспокоенных вопросами неприкосновенности частной жизни.

Команда Riposte не планирует самостоятельно разворачивать сеть, по крайней мере сейчас. «Я придумал архитектуру и разработал прототип системы, чтобы показать, что она работает, — объясняет исследователь. — Для того же, чтобы создать что-то, по-настоящему серьезное, требуется совершенно другой набор важных навыков. Масштаб Tor Project впечатляет, как и умение его участников держать на плаву распределенную систему столь огромных размеров при относительно небольшом финансировании».

От исследований к реалиям

Пробел между академическими изыскания и практической реализацией представляет собой вызов для исследователей, желающих масштабировать свои прототипы технологий обеспечения анонимности следующего поколения и запустить их в реальном мире. Академики, желающие построить карьеру профессора сталкиваются с системой, поощряющей публикацию научных идей и разработку подтверждений концепций. Когда же речь заходит о разработке применимого на практике продукта, его распространения и привлечения пользователей, то эти процессы академическое сообщество уже никак не интересуют.

К тому же, как признают сами исследователи, набор навыков, требуемый для полномасштабной практической реализации ПО, никак не связан с их основной исследовательской деятельностью. «Большая часть работы над разработкой анонимных сетей следующего поколения проделывается в сообществе исследователей, а это, как правило, не лучший вариант с точки зрения получения полноценных, применимых в реальном мире продуктов, — говорит Форд. — В моей группе в Федеральной политехнической школе Лозанны я пытаюсь изменить эту ситуацию хотя бы на локальном уровне».

Мэтьюсон относится к этому с пониманием, поскольку Tor начал свое существование в качестве исследовательской работы, практические результаты которой он, по его словам, хотел понаблюдать в течение нескольких лет, впоследствии передав проект кому-либо другому. Более 10 лет спустя, участники Tor Project приобрели глубокий опыт в поддержании работоспособности сети, ставшей для многих инакомыслящих жизненно важной инфраструктурой и единственной преградой между неугодным режиму твитом или блог-постом и визитом тайной полиции.

Матьюсон дает исследователям следующий совет: пробуйте свои продукты на себе.

«Я уже говорил об этом раньше. Для меня важнейшим показателем и одновременно наиболее желанными словами со стороны разработчиков будет фраза «мы не только спроектировали программу и провели испытания, но и применяем ее сами для обмена информации в нашей повседневной работе», — говорит он. — Самый лучший выбор который мы сделали за все это время — это решение с самого начала запустить Tor в реальных условиях, пытаясь сделать его доступным для всего мира настолько быстро, насколько это было возможно».

«Эксплуатируя ПО, вы изучаете его также хорошо, как чувствуете вкус еды, которую едите, — объясняет он. — Нельзя быть поваром и придумывать рецепты, но никогда их не пробовать. Точно так же вы не сможете действительно понять, работоспособно ли придуманное вами решение до тех пор, пока вы не отдадите его на пробу людям, включая самих себя».

Без анонимности демократию ждет крах

Сегодня, спустя три года после откровений Сноудена, сильное шифрование становится едва ли не повсеместным явлением, покрывая все большее количество веб-трафика, и делая возможным защищенный обмен информацией для миллиарда пользователей WhatsApp и Signal.

«Однако к несчастью, несмотря на свою явную полезность, шифрование, не сможет защитить вас от утечки метаданных о том, с кем, когда, и, в некоторых случаях, даже о чем вы говорите — объясняет Крис Согхоян, главный технолог проекта Speech, Privacy, and Technology Американского союза защиты гражданских свобод».

«Мы отчаянно нуждаемся в способах защиты метаданных поскольку существует целый ряд пользователей, более всего испытывающих потребность в защите их информационного пространства. Речь идет прежде всего о таких людях, как журналисты, активисты или скрывающие свою ориентацию ЛГБТ-подростки, для которых раскрытие самого факта того, с кем они говорили может представлять угрозу, — говорит он. — И если люди не чувствуют, что у них есть возможность свободно общаться, читать, организовываться в группы или говорить, значит, демократия терпит поражение».