[Перевод] Преступников обнаружили с помощью службы ATP в Защитнике Windows

Под катом мы рассмотрим внедренный вредоносный файл Winnti в том виде, в котором он использовался двумя известными преступными группами BARIUM и LEAD. Мы посмотрим, как они внедряли файл в различные системы, а также узнаем, с помощью каких методов исследователи Microsoft его отслеживали.

Чтобы показать способы борьбы с этой и подобными угрозами, мы рассмотрим, как служба Advanced Threat Protection (ATP) в Защитнике Windows помечает деятельность, связанную с BARIUM, LEAD и другими известными преступными группами, и предоставляет для них расширенную аналитику угроз. Мы проследим за процессом установки внедряемого файла Winnti и изучим, как служба ATP в Защитнике Windows фиксирует используемые в это время методы и средства, предоставляя наглядную контекстную информацию для исследования реальной атаки и принятия ответных мер. Затем мы обсудим, как централизованное реагирование в рамках улучшенной службы ATP в Защитнике Windows, доступной в обновлении Windows 10 Creators Update, позволяет быстро остановить угрозы. В частности, служба блокирует коммуникации в целях управления и контроля, запрещает внедренным файлам устанавливать дополнительные компоненты и распространять угрозу на другие компьютеры внутри сети.

Преступные группы Winnti: BARIUM и LEAD

Аналитики Microsoft Threat Intelligence связывают вредоносную программу Winnti с различными преступными группами. Эти выводы делаются на основе ряда артефактов атаки (коллекций вредоносного ПО, сопутствующей инфраструктуры, интернет-личностей, профилей жертв и др.), с помощью которых интеллектуальный граф безопасности Microsoft категоризирует вредоносную деятельность, относя ее к тем или иным исполнителям. Каждая из таких групп получает кодовое название одного из элементов периодической таблицы. В случае с данным вредоносным ПО, Winnti, его активно используют группы BARIUM и LEAD. Несмотря на общий инструмент атаки, сценарии вторжения у этих групп значительно отличаются.

BARIUM начинает свои атаки, налаживая в социальных сетях отношения с потенциальными жертвами, особенно среди тех, кто работает в отделе по развитию бизнеса или в отделе кадров. Установив личный контакт, члены BARIUM переходят к целевому фишингу жертвы. Для этого применяются разнообразные несложные векторы установки ПО, включая вредоносные файлы ярлыков (LNK) со скрытым содержимым, скомпилированные файлы HTML-справки (CHM) или документы Microsoft Office с макросами и эксплойтами. На первоначальном этапе вторжения используется внедряемый файл Win32/Barlaiy, который часто использует для управления и контроля профили в социальных сетях, сайты совместного редактирования документов и блоги. Далее для постоянного доступа используется файл Winnti. Большинство зафиксированных на данный момент жертв работало в сфере электронных игр, мультимедиа и интернет-контента, хотя среди них встречались и сотрудники технологических компаний.

Группа LEAD, напротив, зарекомендовала себя как профессионал в промышленном шпионаже. В последние несколько лет жертвами LEAD становились:

- Транснациональные многоотраслевые гиганты в таких сферах, как производство текстиля, химикатов и электроники.

- Фармацевтические компании.

- Компания в химической отрасли.

- Университетский факультет по авиационному проектированию и исследованиям.

- Компания, участвующая в проектировании и производстве автомобильных двигателей.

- Компания по кибербезопасности, обеспечивающая защиту отраслевых систем управления.

Целью LEAD была кража конфиденциальных данных, включая исследовательские материалы, технологические документы и проектные планы. Участники LEAD также воровали сертификаты программных подписей, чтобы подписывать свое вредоносное ПО в последующих атаках.

В большинстве случаев в атаках LEAD не применялись передовые технологии эксплойтов. Кроме того, группа не стремилась наладить контакт с жертвой до начала атаки. Вместо этого они просто отправляли потенциальным жертвам установщик Winnti по электронной почте, используя базовые приемы социальной инженерии, чтобы убедить получателя запустить вложенное вредоносное ПО. В ряде случаев LEAD получала доступ к цели, узнавая учетные данные для входа и доступа с помощью атаки методом подбора, выполняя внедрение кода SQL или эксплойты на незащищенных веб-серверах. После чего установщик Winnti напрямую копировался на взломанный компьютер.

Слежка за Winnti

Служба Microsoft Analytics показывает, что угроза Winnti имеет отношение к вторжениям, совершенным за последние 6 месяцев в Азии, Европе, Океании, на Ближнем Востоке и в США (см. рис. 1). Самая последняя серия наблюдаемых атак произошла в декабре 2016 года.

Рисунок 1. География использования Winnti с июля по декабрь 2016 года

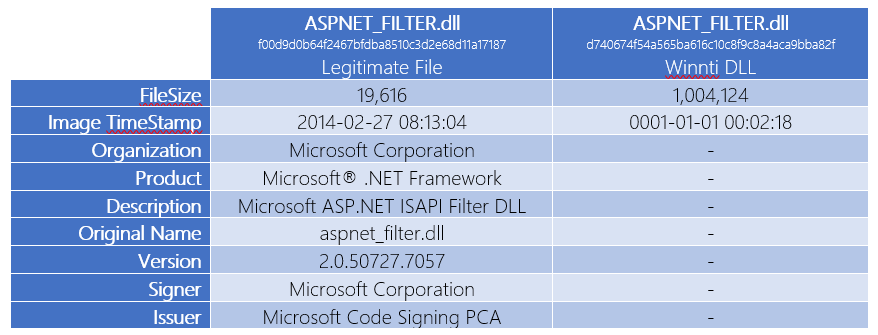

Хотя для отслеживания таких угроз, как Winnti, требуется традиционная исследовательская работа, аналитики Microsoft Threat Intelligence выходят на новый уровень благодаря машинному обучению. Когда злоумышленники использовали Winnti для сохранения доступа к веб-серверам, они маскировали вредоносный файл под надежный и проверенный и оставляли его у всех на виду. Такое случилось и во время двух известных атак в 2015 году — тогда внедренную DLL-библиотеку злоумышленники назвали ASPNET_FILTER.DLL, что созвучно названию DLL-библиотеки для фильтра ASP.NET ISAPI (см. табл. 1). И хотя между надежным и вредоносным файлом были очевидны различия, для фильтрации последнего пришлось бы проанализировать набор данных с миллионами возможных имен файлов, издателей ПО и сертификатов. Чтобы сократить этот набор данных и отделить значимые вредоносные аномалии от безобидных данных, исследователи Microsoft прибегли к комбинации из обнаружения аномалий и управляемого машинного обучения.

Таблица 1. Надежный файл ASPNET_FILTER.dll и замаскированный образец Winnti

Меры против атак Winnti

Технология ATP в Защитнике Windows помогает специалистам по сетевой безопасности применить разносторонний подход в борьбе с атаками от групп злоумышленников вроде LEAD и BARIUM. Следующие примеры были разработаны с помощью установщика Winnti, использовавшегося в атаках в декабре 2016 года.

Оповещения об активных вторжениях

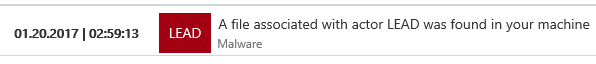

Специалисты Microsoft Threat Intelligence непрерывно следят за группами LEAD и BARIUM, фиксируя тактику, методы и процедуры, используемые ими в своих атаках. Особое внимание при этом уделяется средствам и инфраструктуре, с помощью которых проводятся эти атаки. Технология ATP в Защитнике Windows постоянно следит за защищенными системами, выявляя подобные индикаторы вредоносной деятельности и оповещая об их присутствии персонал Операционного центра безопасности (SOC).

Рисунок 2. Оповещение об угрозе в ATP Защитника Windows

Чтобы обеспечить контекст подобных оповещений, ATP в Защитнике Windows также предоставляет короткую сводку истории группы, ее целей, методов и средств (рис. 3) со ссылками на более подробную документацию для технически подкованных пользователей.

Рисунок 3. Краткая информация о группе Lead и расширенная документация

ATP в Защитнике Windows также умеет обнаруживать ранее неизвестные атаки, отслеживая в поведении системы индикаторы вредоносного поведения, в том числе:

- Установка, сохранение и активация вредоносных программ.

- Скрытые процессы управления и контроля (через трояны-бэкдоры).

- Кража учетных данных.

- Распространение по другим компьютерам внутри сети.

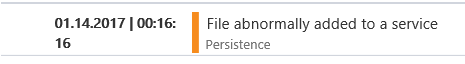

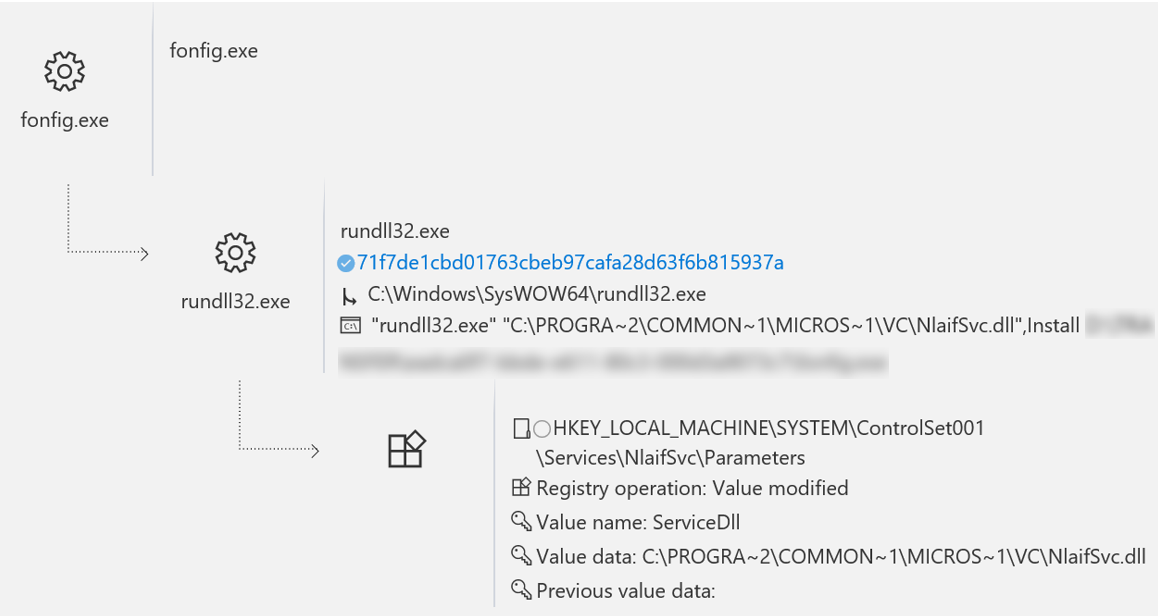

К примеру, многие семейства вредоносного ПО регистрируются как службы во время установки, чтобы сохранить присутствие после перезагрузок. Большинство вредоносных программ, действующих такими методами, изменяют необходимые ключи реестра таким образом, который не соответствует профилю надежной программы. Winnti не исключение, и поэтому в процессе установки Winnti служба ATP в Защитнике Windows может создавать оповещения об аномальном поведении (рис. 4).

Рисунок 4. Оповещения об аномальном создании службы

Чтобы улучшить охват и снизить число ложноположительных срабатываний, используется интеллектуальный граф безопасности, позволяющий отличить подозрительное поведение от безобидного. Так что оповещения создаются только при полной уверенности во вреде того или иного файла или процесса. При этом наряду с методом создания службы учитывается возраст файла, его глобальное распространение и наличие действительной цифровой подписи.

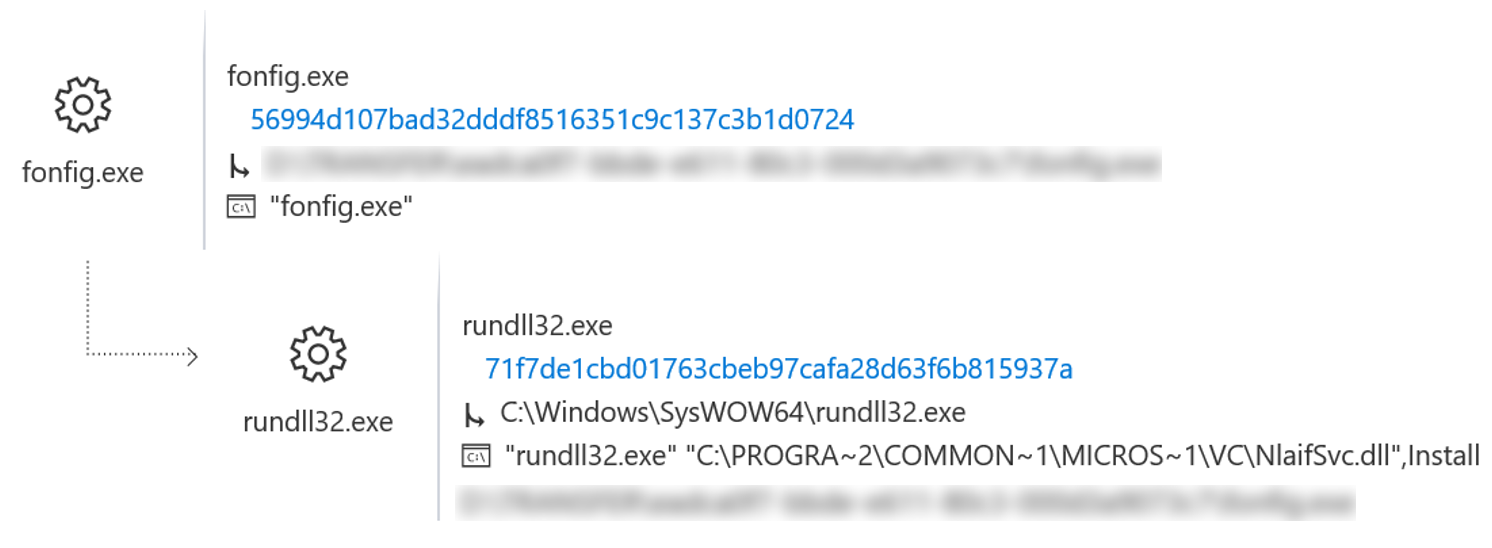

Визуализированная контекстная информация ATP в Защитнике Windows предоставляет подробную визуализированную техническую информацию по оповещениям, вызванным специальной службой анализа угроз, привязанной к группам действий, или просто подозрительным поведением. Визуальная информация позволяет персоналу SOC собирать сведения об оповещениях и связанных с ними артефактах, понимать масштаб бреши и готовить комплексный план действий. На снимках экрана ниже показано, как ATP в Защитнике Windows четко отображает установку Winnti, при которой установщик сбрасывает библиотеку DLL на диск (рис. 5), загружает DLL с помощью rundll32 (рис. 6), настраивает DLL как службу (рис. 7) и сохраняет копию себя в C:\Windows\Help (рис. 8).

Рисунок 5. Установщик Winnti сбрасывает библиотеку DLL

Рисунок 6. Установщик Winnti загружает библиотеку DLL с помощью rundll32

Рисунок 7. Winnti настраивает себя как службу для сохраняемости

Рисунок 8. Установщик копируется в C:\Windows\Help\

ATP в Защитнике Windows отображает эти действия как дерево процессов во временной шкале инфицированного компьютера. С помощью дерева процессов аналитики легко могут выделить подробную информацию о том, как внедренная библиотека сбрасывается установщиком, какая команда используется для запуска rundll32.exe и загрузки DLL, а также какие производятся изменения в реестре, чтобы настроить библиотеку DLL как службу. Эта информация дает понимание того, какие первичные средства можно использовать, чтобы оценить масштаб бреши.

Варианты ответа на угрозу

В Windows 10 Creators Update представлены некоторые дополнительные параметры ATP в Защитнике Windows, которые дают персоналу SOC варианты незамедлительного устранения рисков обнаруженной угрозы. Если злоумышленник атакует компьютер с установленной ATP в Защитнике Windows, персонал SOC может изолировать этот компьютер от сети, блокируя управление и контроль копии вредоносной программы, тем самым мешая атакующим устанавливать дополнительные вредоносные программы и переходить на другие компьютеры в сети. Между тем соединение со службой ATP в Защитнике Windows сохраняется. Пока компьютер изолирован, персонал SOC может отдать команду зараженному компьютеру собирать оперативные данные, такие как кэш DNS или журналы событий безопасности, которые потом используют для проверки оповещений, доступа к состоянию вторжения и проведения дальнейших действий.

Рисунок 9. Варианты ответа на угрозу для атакованного компьютера

Остановка и помещение копии Winnti в карантин является еще одним вариантом ответа, который позволяет остановить атаку на одном компьютере. Нет данных, что LEAD и BARIUM используются для полномасштабного целевого фишинга, поэтому персонал SOC вряд ли столкнется с тем, что атаке вредоносных программ из этих групп подвергнутся сразу несколько компьютеров одновременно. Тем не менее ATP в Защитнике Windows также поддерживает блокировку копий вредоносной программы по всему предприятию, останавливая полномасштабные атаки на ранних стадиях (рис. 10).

Рисунок 10. Варианты ответа на угрозу для файла Winnti

Вывод: сокращенное время обнаружения бреши для уменьшения последствий

Согласно новым сообщениям, обнаружение и устранение рисков атак на промышленные конгломераты может занимать несколько месяцев. Времени, прошедшего с момента возникновения бреши до ее обнаружения, может хватить атакующим для определения нахождения важной информации и ее копирования.

С усовершенствованными возможностями обнаружения бреши после атаки ATP в Защитнике Windows персонал SOC может сократить это время до нескольких часов или даже минут, значительно снижая воздействие от доступа настойчивого злоумышленника к сети. ATP в Защитнике Windows предоставляет исчерпывающую информацию о группах действий, ответственных за атаку, позволяя клиентам понять такие аспекты атаки, как общие уловки прикладной социологии и региональные особенности атак, которые не могут быть получены через сеть и датчики конечных точек. Имея актуальную визуализированную информацию, аналитики могут изучить поведение вредоносных программ на зараженных компьютерах, вплоть до планирования ответной реакции. И наконец, в связи с предстоящим обновлением Creators Update, ATP в Защитнике Windows получит дополнительные возможности обнаружения таких угроз, как Winnti, а также централизованных ответов на угрозу, таких как изоляция компьютера и блокировка файлов, позволяющих быстро изолировать известные точки развития атаки.

Сервис ATP в Защитнике Windows встроен в ядро Windows 10 Корпоративная, его работу можно оценить бесплатно.

Комментарии (4)

1 февраля 2017 в 17:58

+1↑

↓

И после этого они хотят, чтобы люди десятку ставили… Фиг вам, а не наши идеальные преступления. Буду до скончания века сидеть на линухе, запуская винду только для игрушек1 февраля 2017 в 19:46

0↑

↓

Все самое ценное на debian + ecryptfs, а легальная (=которую втиснули с ноутом) 10тка с отключенной сетью и отрезанными яйцами (через DWS) для игрушек.1 февраля 2017 в 20:48

0↑

↓

Аминь с вами.

1 февраля 2017 в 20:53

0↑

↓

Интересный перевод, спасибо.

А не знаете, что за люди в MS занимаются этой аналитикой? Это какой-то офис в Америке или множество локальных подразделений по всему миру?