[Из песочницы] OSCD: Threat Detection Sprint #1, итоги

Open Security Collaborative Development — это открытая международная инициатива специалистов по компьютерной безопасности, направленная на решение общих проблем, распространение знаний и улучшение компьютерной безопасности в целом.

Она была создана осенью 2019 года дружественными свободными проектами из сферы Информационной Безопасности. Совместная разработка организуется в виде двухнедельных спринтов. Первый спринт был посвящен Обнаружению Угроз в целом и улучшению набора правил проекта Sigma в частности.

Почему Sigma

Проект Sigma — это общий формат сигнатур для SIEM систем. В нем есть конвертор, который генерирует поисковые запросы для различных SIEM систем и набор правил обнаружения, из которых эти запросы генерируются.

Со временем набор правил проекта Sigma стал самым большим и зрелым набором правил обнаружения угроз, управляемым сообществом. В нем вы можете найти правила обнаружения угроз (правила «корреляции») для новых угроз (например эксплойты для BlueKeep), инструментов для проведения тестирования на проникновение (Empire, Cobalt Strike), вредоносного поведения (Token stealing), и многое другое. Большинство правил имеют привязку к MITRE ATT&CK.

Даже если вы не используете конвертор Sigma, вы можете извлечь выгоду из его обновляемого набора правил обнаружения угроз. Большинство продвинутых команд по безопасности подписаны на обновления проекта Sigma на GitHub. Это отличное время, чтобы подписаться, если вы этого еще не сделали.

В этом проекте есть пробелы и проблемы, в то же время в публичном доступе существует множество достойных исследований (таких как Hunting for Windows Privilege Escalation / Lateral Movement / Credentials Dumping), материалы которых пока не были добавлены в репозиторий проекта. Это то, на чем мы решили сосредоточиться в ходе первого спринта.

Как это было

Около 50 человек подтвердили свое участие в спринте. План был довольно прост:

- Двухнедельный спринт начинается 21 Октября 2019

- Участники выбирают задачи из беклога или предоставляют/разрабатывают иную аналитику

- Участники опираются на руководство с описанием рабочего процесса

- Результаты будут проверены и добавлены в репозиторий проекта Sigma на GitHub

Через несколько дней, 24 Октября 2019, мы провели воркшоп на конференции hack.lu, презентовали OSCD инициативу, объяснили что мы делаем и зачем. Хотя большинство участников подключалось к работе удаленно, мы очень плодотворно провери время на воркшопе, поскольку можно было обсуждать разрабатываемые в режиме живой дискуссии.

На следующий день мы отчитались о первых результатах на воркшопе EU MITRE ATT&CK в Люксембурге:

И мы достигли ожидаемого результата (x2), несмотря на то что в конце спринта реальное количество участников сократилось до 30 человек.

Результат

В течение двухнедельного спринта участники:

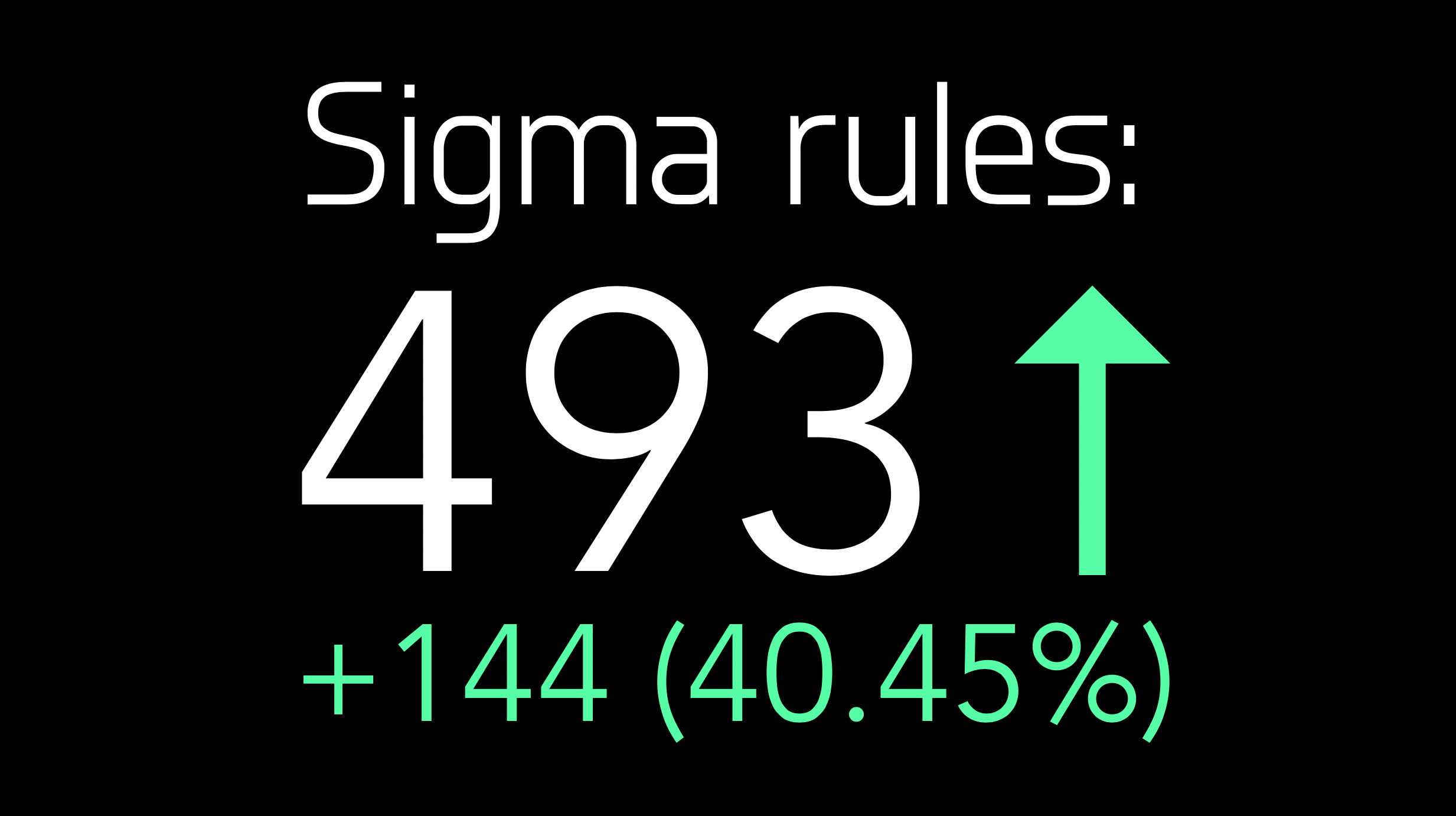

- добавили 144 новых правила Sigma

- улучшили 19 существующих

- удалили два существующих правила (декомпозировали и разнесли логику по иным, более контекстуализированным)

Таким образом, мы увеличили набор правил проекта Sigma более чем на 40%.

Список добавленных правил доступен в описании Pull Request в мастер ветку репозитория Sigma на GitHub.

Бэклог

Хотя мы и добились многого за первый спринт, осталось множество задач, которые было невозможно решить нашими силами в течение двух недель. Мы решили детализировать бэклог и перенести его в issues репозитория Sigma для последующей их обработки силами сообщества:

Мы убеждены, что совместное решение перечисленных (и иных, того же рода) задач — это наиболее реалистичное и быстрое решение проблемы публикации «Offensive Security Tools», которая бурно обсуждается последние недели.

Мы стремимся, чтобы наши Правила Обнаружения покрывали уровень TTP по модели The Pyramid of Pain, таким образом, мы сможем детектировать вредоносное поведение, безотносительно используемого инструмента. 'Offensive Security Tools' — наши лучшие друзья в исследованиях и разработке правил такого типа.

Благодарности

Первый OSCD Спринт не состоялся бы без Александре Дюлонуа и команды организаторов конференции hack.lu. Они предоставили информационную поддержку, слот на конференции для воркшопа OSCD, помогли с получением визы и проживанием. Мы очень благодарны им за это.

Последнее, но не менее важное — участники спринта, которые провели всю работу:

- Томас Пацке, @blubbfiction (Sigma Project) DE

- Теймур Хеирхабаров, @HeirhabarovT (BI.ZONE SOC) RU

- Дэниэл Бохэннон, @danielhbohannon (FireEye) US

- Алексей Потапов (PT ESC) RU

- Кирилл Кирьянов (PT ESC) RU

- Егор Подмоков (PT ESC) RU

- Антон Кутепов (PT ESC) RU

- Алексей Леднев (PT ESC) RU

- Антон Тюрин (PT ESC) RU

- Ева Мария Анхауз (BSI) DE

- Ян Хазенбуш (BSI) DE

- Диего Перез, @darkquassar (Независимый Исследователь) AR

- Михаил Ларин (Jet CSIRT) RU

- Александр Ахремчик (Jet CSIRT) RU

- Дмитрий Лифанов (Jet CSIRT) RU

- Алексей Баладин, @Kriks87 (Jet CSIRT) RU

- Роман Резвухин (CERT-GIB) RU

- Алина Степченкова (CERT-GIB) RU

- Тимур Зиннятуллин (Angara technologies group) RU

- Глеб Суходольский (Angara technologies group) RU

- Виктор Сергеев, @stvetro (Help AG) AE

- Ильяс Очков, @CatSchrodinger (Независимый Исследователь) RU

- Джеймс Пембетон, @4A616D6573 (Hydro Tasmania) AU

- Денис Бею (ГКУ ТО ЦИТТО) RU

- Матэуш Выдра, @sn0w0tter (Relativity) PL

- Якоб Вайнзетл, @mrblacyk (Tieto SOC) PL

- Том Керн (NIL SOC) SI

- Сергей Солдатов, @SVSoldatov (Kaspersky MDR) RU

- Иэн Дэвис (Tieto SOC) CZ

Спасибо всем вам. Увидимся на следующем спринте!

С Новым Годом и Рождеством!