[Из песочницы] Настройка MikroTik hAP mini для IPTV Билайн

На последнем MUM в Москве, мне, как и всем остальным, вручили маршрутизатор MikroTik hAP mini.

Я решил им заменить старенький, постоянно зависающий, маршрутизатор у родителей.

Чтобы получить максимальную производительность решил задействовать чип коммутации (switch chip). На просторах интернета не нашел подходящей инструкции, где было бы описание настроек и проводной и беспроводной части, поэтому решил поделиться своим опытом.

Забегая немного вперед скажу, что hAP mini прекрасно справился с задачей.

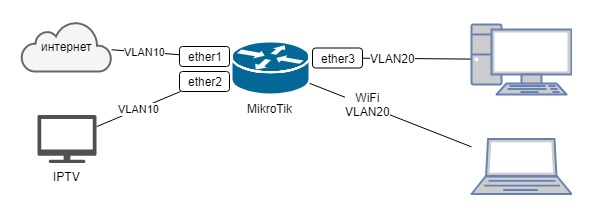

Схема следующая:

Интернет и IPTV от Билайна, подключение IPOE. По первому порту приходит интернет, на втором порту IPTV приставка, на 3 и по wifi локальная сеть.

И так, приступим:

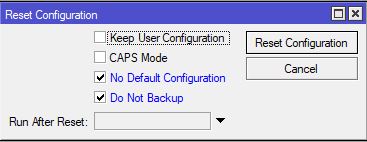

1. Не подключая маршрутизатор к Интернет, включаем его, подключаемся к нему кабелем в третий порт, запускаем WinBox, заходим на маршрутизатор и сбрасываем настройки, не забыв отменить создание резервной копии и применение конфига по умолчанию.

2. После перезагрузки маршрутизатора, вновь подключаемся к нему через Winbox по MAC адресу

3. Запускаем New terminal и вводим следующие команды:

Самым первым делом меняем пароль для пользователя admin.

В идеале создать другого пользователя, а admin-a удалить.

/user set admin password=qwFnnNn#4$2hWR#QirEx

Создаем бридж:

/interface bridge add name=bridge1 protocol-mode=none

Добавляем интерфейсы в бридж:

/interface bridge port

add bridge=bridge1 interface=ether1

add bridge=bridge1 interface=ether2

add bridge=bridge1 interface=ether3

add bridge=bridge1 interface=wlan1

Создаем два дополнительных интерфейса-VLAN на бридже:

/interface vlan

add interface=bridge1 name=VLAN10 vlan-id=10

add interface=bridge1 name=VLAN20 vlan-id=20

Настраиваем на интерфейсах VLAN:

/interface ethernet switch vlan

add independent-learning=yes ports=ether1,ether2,switch1-cpu switch=switch1 vlan-id=10

add independent-learning=yes ports=ether3,switch1-cpu switch=switch1 vlan-id=20

/interface ethernet switch port

set 0 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure

set 1 default-vlan-id=10 vlan-header=always-strip vlan-mode=secure

set 2 default-vlan-id=20 vlan-header=always-strip vlan-mode=secure

set 3 vlan-mode=secure

Настраиваем WiFi (не забудьте SSID и пароль на свои заменить):

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys wpa2-pre-shared-key=MyWifiPassword

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-onlyn disabled=no mode=ap-bridge ssid=MyWifiName vlan-id=20 vlan-mode=use-tag wireless-protocol=802.11 wps-mode=disabled

Подключение к Интернет нас IPOE, т.е. адрес получаем по DHCP. Обратите внимание что dhcp-client настраиваем на VLAN:

/ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=VLAN10

Настраиваем локальную сеть:

/ip address add address=192.168.11.1/24 interface=VLAN20 network=192.168.11.0

/ip pool add name=pool-lan ranges=192.168.11.2-192.168.11.99

/ip dhcp-server add address-pool=pool-lan disabled=no interface=VLAN20 lease-time=1h name=dhcp-server

/ip dhcp-server network add address=192.168.11.0/24 dns-server=192.168.11.1 gateway=192.168.11.1

/ip dns set allow-remote-requests=yes

Для удобства объединяем интерфейсы в группы:

/interface list

add name=WAN

add name=LAN

/interface list member

add interface=VLAN10 list=WAN

add interface=VLAN20 list=LAN

Создаем минимальные правила для файервола:

/ip firewall filter

add action=accept chain=input comment="Allow icmp" protocol=icmp

add action=accept chain=input comment="Allow established & related" connection-state=established,related

add action=accept chain=input comment="Allow access for ManageIP group" src-address-list=ManageIP

add action=drop chain=input comment="All other drop"

add action=fasttrack-connection chain=forward comment=Fasttrack connection-state=established,related

add action=accept chain=forward comment="Allow established & related" connection-state=established,related,untracked

add action=drop chain=forward comment="Drop invalid connection packets" connection-state=invalid

add action=accept chain=forward comment="Allow Internet" in-interface-list=LAN out-interface-list=WAN

add action=drop chain=forward comment="All other drop"

В группу ManageIP добавляем адреса с которых будет доступ на маршрутизатор:

/ip firewall address-list add address=192.168.11.0/24 list=ManageIP

Настраиваем NAT для выхода в интернет из локалки:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

Ну и в заключении, не обязательные, но полезные команды:

/ip cloud set ddns-enabled=yes update-time=no

/system clock set time-zone-autodetect=no

/system clock manual set time-zone=+03:00

/system identity set name=MyHome

/system ntp client set enabled=yes primary-ntp=95.165.138.248 secondary-ntp=89.175.20.7

Разрешаем neighbor discovery только из локальной сети.

Если вы не обновляли ROS и у вас 6.40.4:

/ip neighbor discovery

set ether1 discover=no

set ether2 discover=no

set ether3 discover=no

set wlan1 discover=no

set bridge1 discover=no

Если обновились на последнюю, то:

/ip neighbor discovery-settings set discover-interface-list=LAN

Но в этом случае не работает подключение по MAC из wifi сети. Есть идеи почему?

На этом все.

Можно в первый порт подключать кабель провайдера и тестировать.

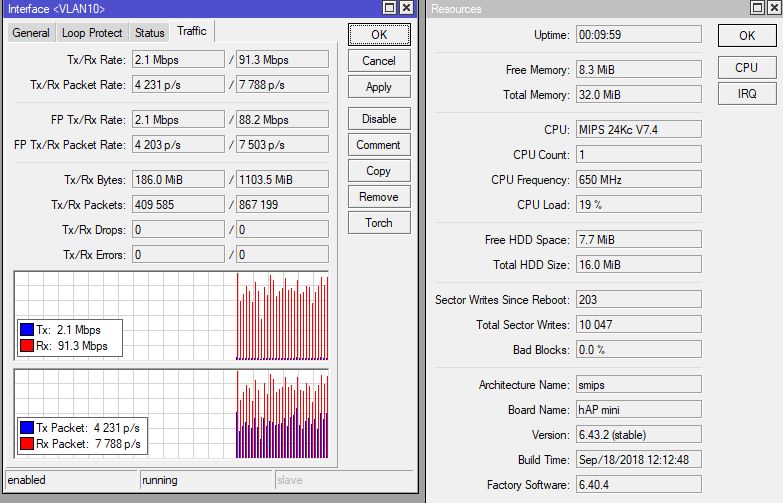

Результаты небольшого тестирования показали, что по кабелю получил почти все 100Мбит/с которые дает провайдер (запустил торрент), IPTV приставка работает, при этом нагрузка на процессор маршрутизатора была всего 20%. По WiFi удалось получить всего 25Мбит/с, слишком сильно эфир загажен, но и этой скорости достаточно.