[Из песочницы] Дайте мне точку опоры или безопасный Интернет — это реальность

В рамках обсуждаемой проблемы можно выделить два наиболее вероятных способа нарушения конфиденциальности информации:

- Прослушивание и реконструкция трафика передаваемых данных между корпоративными сетями в некоторой точке публичной сети;

- Проникновение в корпоративную сеть в точке подключения к публичной сети и/или нарушение ее нормального функционирования.

Перефразируя Архимеда, который говорил «дайте мне точку опоры и я переверну Землю», можно сказать «дайте мне точку подключения вашей сети к сети Интернет и я взломаю вашу сеть».

Перефразируя Архимеда, который говорил «дайте мне точку опоры и я переверну Землю», можно сказать «дайте мне точку подключения вашей сети к сети Интернет и я взломаю вашу сеть». Поскольку публичная сеть (в данном случае Интернет) находится вне сферы контроля администраторов безопасности автоматизированных систем органов государственного управления и организаций РФ, то единственным способом управления риском прослушивания трафика при прохождении его через публичную сеть является применение криптографических средств. В качестве таких средств могут выступать VPN, шифрованные туннели, а при доступе на порталы применяться протокол tls/https.

Более серьезной угрозой является проникновение в вычислительные сети органов государственного управления и организаций РФ через точки подключения к публичной сети, когда появляется возможность не только доступа к конфиденциальной информации, но и возможность ее разрушение, когда никакая криптозащита не спасет от причиненного ущерба.

Управление риском проникновения в ЛВС через точку подключения к публичной сети включает решение двух основных технических вопросов:

— сокрытие структуры внутренней корпоративной сети;

— защита точки подключения к корпоративной сети от НСД.

Вместе с тем, если рассматривать сеть Интернет (или любую другую публичную сеть) не как IP-сеть, а как некоторую субстанцию, предоставляющую набор услуг (электронная почта, транспортная среда, ftp-сервера, Web-сервера, портал Госуслуг и т.д.), то оказывается, что можно найти технические решения, которую позволяют использовать эти услуги, не предоставляя точки доступа злоумышленнику.

И так, чтобы предотвратить несанкционированный доступ из сети Интернет на компьютер пользователя или в корпоративную сеть, следуя постулату Архимеда, надо лишить злоумышленника доступа к точки входа в ЛВС или защищаемого компьютера. Как это сделать?

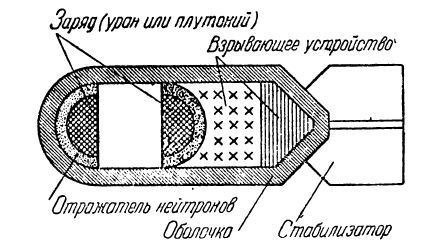

Сегодня, наверное, каждый знает, что в атомных бомбах используют два полушария. И до тех пор, пока они не соединились в один смертоносный шар, эта бомба в виде двух полушарий не предоставляет угрозы.

Сегодня, наверное, каждый знает, что в атомных бомбах используют два полушария. И до тех пор, пока они не соединились в один смертоносный шар, эта бомба в виде двух полушарий не предоставляет угрозы.

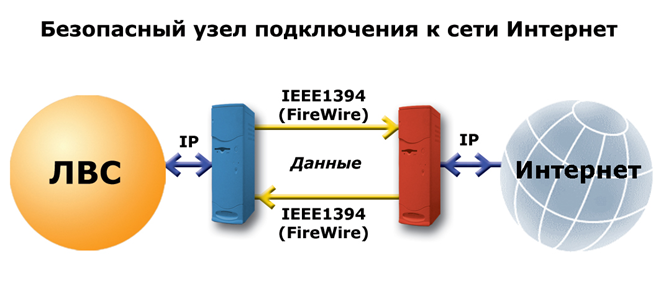

По аналогии с атомной бомбой точку подключения к сети Интернет, также можно сделать состоящей из двух «полушарий» — двух серверов, обменивающихся между собой данными по высокоскоростному интерфейсу, например, IEE1394:

Как видно из рисунка, разделяет локальные и публичную сети и не приводит к появлению каких-либо возможностей для доступа по любым сетевым протоколам из сети Интернет ЛВС, а также не допускает доступ пользователей ЛВС в Интернет.

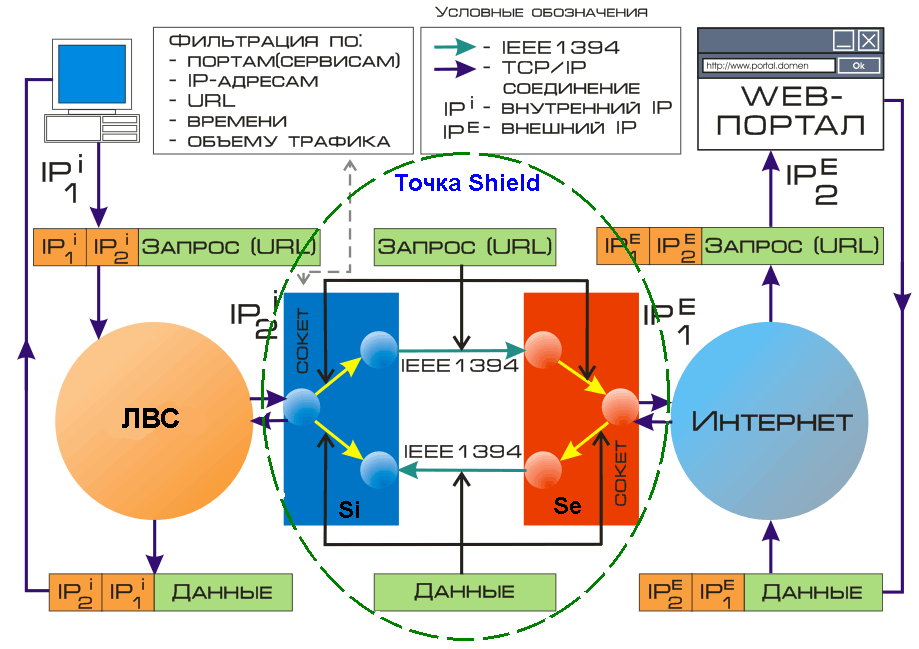

Для простоты в дальнейшем реализацию такого подключения будем называть бинарной точкой подключения к Интернет или точкой Shield — безопасной/защищенной точкой подключения:

На внутреннем сервере Si нет никакой информации о публичной сети. Так же и на внешнем сервере Se нет никакой информации о внутренней ЛВС. Это является одной из причин невозможности прорыва из Интернета во внутреннюю ЛВС, и, наоборот, из внутренней ЛВС в публичную сеть. Даже в случае, если злоумышленнику в открытой сети станет известен какой-либо адрес во внутренней сети, то, используя его, он может попасть куда угодно, только не во внутреннюю сеть.

Таким образом, точка подключения Shield обеспечивает:

- Отсутствие взаимодействия на сетевом уровне между внутренним Si и внешним Se серверами и как следствие сохранение независимости защищенной и публичной вычислительных сетей, вплоть до того, что они могут иметь одинаковую IP-адресацию;

- Прозрачность как для стандартных протоколов (http, https, ftp, ssl, pop3 и т.п.), так и возможность написания собственных протоколов для систем «клиент-сервер»;

- Доступ пользователей защищенных вычислительных сетей к различным услугам публичных сетей при отсутствии сетевого взаимодействия между защищенной и публичной сетями;

- Возможность раздельного администрирования внешнего и внутреннего шлюзов: администратор внешнего шлюза не имеет доступа (не знает пароля) к внутреннему шлюзу и наоборот.

Точку подключения Shield можно рассматривать как прокси-сервер при доступе пользователей ЛВС с использованием браузеров к Web-ресурсам сети интернет.

Слабым звеном остается внешний сервер Se точки доступа Shield, который непосредственно подключен к сети Интернет. Злоумышленник может получить контроль над этим сервером, однако он не сможет достичь своей цели — проникнуть в ЛВС и нанести ей ущерб. Но поскольку об этом сразу же станет известно администратору ЛВС (например, пропадет связь с внешним миром), то всегда можно перейти на резервный канал и восстановить связь с внешним миром.

Комментарии (4)

25 января 2017 в 10:53

0↑

↓

Так и не понял что помешает злоумышленника попасть в локалку завладела внешним сервером25 января 2017 в 10:55

0↑

↓

Какую роль выполняет FireWare? Почему не Ethernet? Полагается, что использование FireWare будет более безопасным? За счет чего?25 января 2017 в 10:57

0↑

↓

Блин, из андроид клиента нельзя редактировать. злоумышленнику и завладев естественно.25 января 2017 в 11:03

0↑

↓

А где-нибудь что-нибудь по этой технологии сделано и реально стоит?