Как распознать мошенническое письмо. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться опытом и советами из собственного опыта. Ранее рассказывал про обучение пользователей основам киберграмотности по паролям и фишинговым сайтам. Вот очередь дошла и до фишинговых писем. Материал будет полезен всем, кто терпеливо обучает сотрудников не тыкать на интересные вложения, подозрительные ссылки и прочие странности.

Думаю, не стоит объяснять, почему именно фишинговые письма — это ситуация из разряда «обняться и плакать». Но если всё-таки нужно, то вот статистика компании Egress, которая занимается защитой электронной почты и противодействием фишингу: 94% опрошенных ими компаний стали жертвами фишинга.

НО! Перед погружением в мир «рыболовства» под спойлером небольшое напоминание очевидного.

Очевидное-невероятное

Всегда можно сказать: «Пользователь, не ходи по плохим ссылкам, будет плохо! Ходи только по хорошим, тогда все будет хорошо (и у тебя, и у меня)». Эх, если бы все было так легко… Камень преткновения здесь в том, что сотрудники не понимают, какие письма хорошие, а какие плохие. Собственно, в этом и смысл фишинга, и именно поэтому он работает.

Рассказывая и показывая сотрудникам различные уловки, к которым прибегают мошенники, не надейтесь, что они все запомнят. Четко определите минимальный уровень знаний, который должен остаться в голове работника. Ведь, как говорится, в критической ситуации ты не поднимешься до уровня своих ожиданий, а упадешь до уровня своей подготовки.

Также нужно сказать, что нет смысла делать из сотрудников «ИБ-чемпионов», разбирающихся на вашем уровне. Это будет долго и сложно. Однако может сработать ИБ-френдзона. Это когда в каждом отделе\команде самый разбирающийся в ИБ сотрудник даёт советы своим коллегам.

Как понять, что вас хотят поймать на крючок?

Базовые признаки:

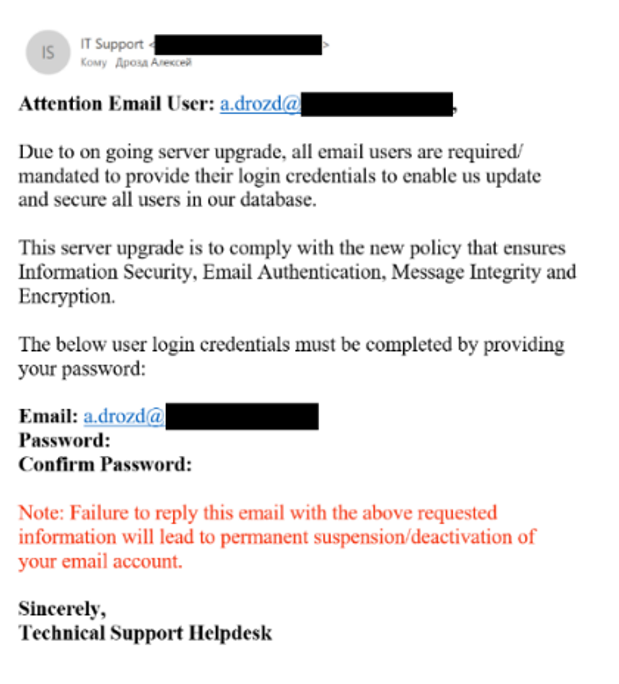

Побуждение к действию. Пользователя агрессивно подталкивают к действию, чтобы не было времени на размышления. Выглядит это как-то так: «Срочно! Сегодня последний день для смены пароля. Переходите по ссылке, или вы не сможете *вставьте нужное*»;

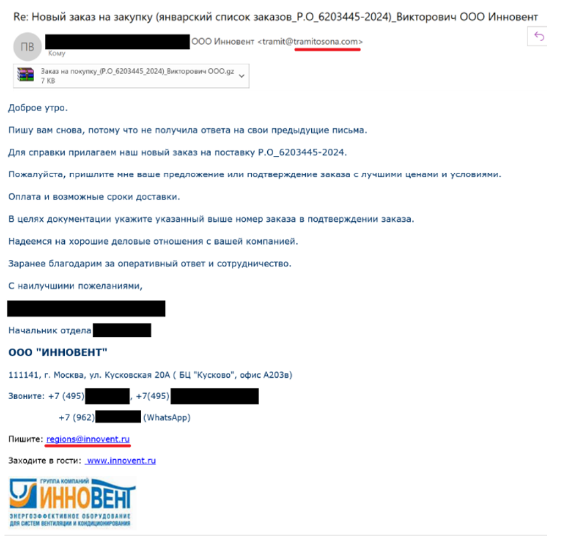

Неожиданность. Письмо приходит внезапно. Неожиданность идет в паре с Побуждением к действию. (BEC-атаки в этом плане исключение. Они используют уже выстроенные социальные связи. Жертва получает письмо от знакомого ему человека.)

Отсутствует личное обращение и\или официальная подпись. Это может говорить о том, что мошенник поленился или не смог найти ваше имя. Либо экономит и попробовал составить максимально универсальный текст, чтобы «бить по площадям». Иногда вообще стойкое ощущение, что текст пропустили через переводчик.

Обратите внимание, в этом разделе, посвященном «базовым признакам», нет «базы» в виде адреса отправителя, ссылок и т.п. Почему? Потому что в электронных письмах все это можно подделать. Так уж вышло.

Тем не менее, продолжим глазами пользователя пошагово искать подозрительное в пришедшем письме.

Адрес отправителя

Часто фишинговое письмо выдает адрес отправителя:

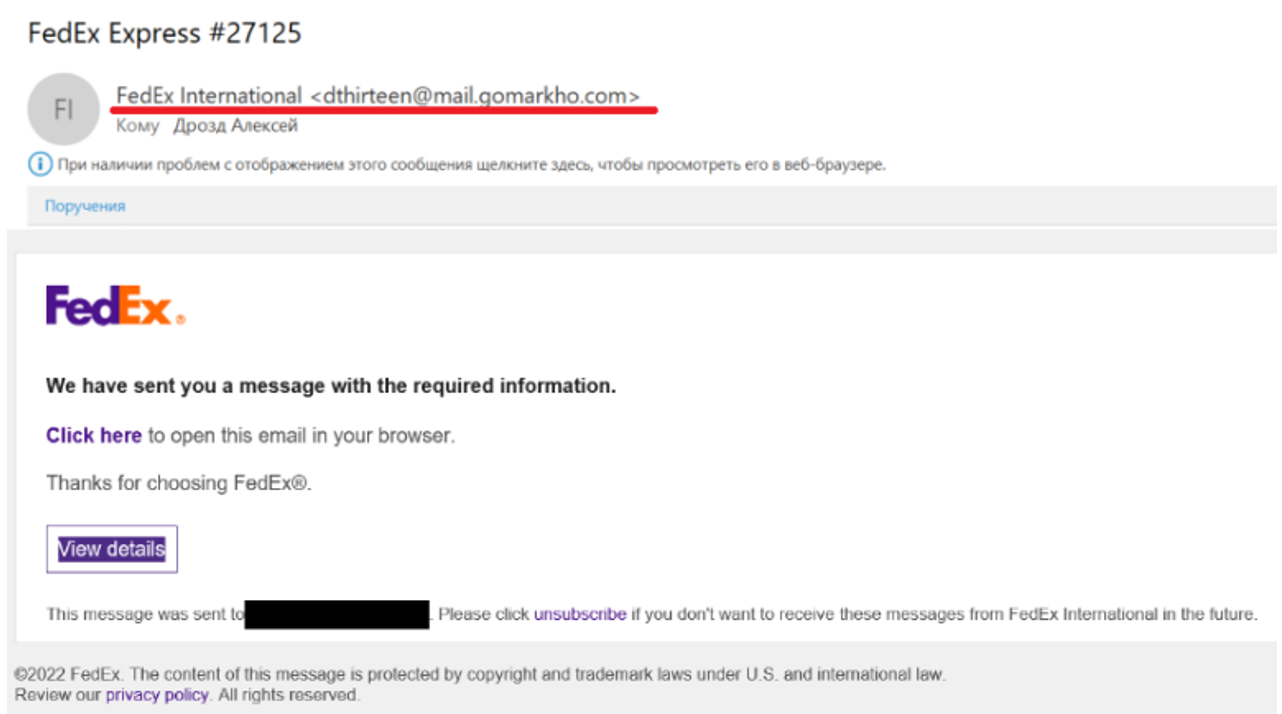

Непонятный ящик отправителя\не совпадает имя и адрес ящика. Если адрес или имя отправителя письма выглядят как какое-то безобразие, то это повод задуматься.

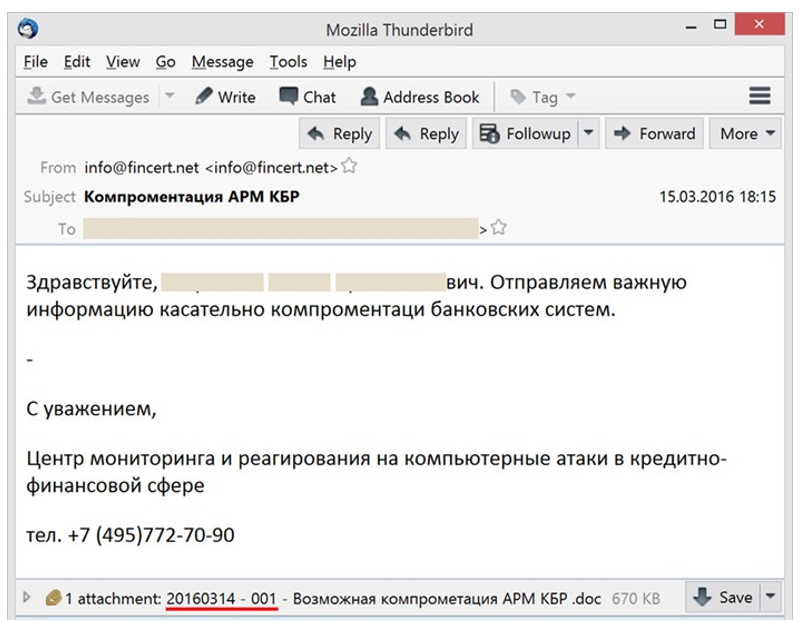

Порой в целевых атаках, чтобы замаскировать адрес отправителя под нечто легитимное, мошенники заранее регистрируют похожий домен, используя следующие приемы:

Омоглифы, т.е. графически похожие знаки: 0 вместо o, I (заглавная «ай») вместо l (строчная «эл»). Пример: searchinf0rm.ru;

Пропущенные или перепутанные буквы: sarchinform.ru; saerchinform.ru;

Вариации названий: searchimform.ru, search-inforn.ru;

Соединение с другими, связанными по смыслу словами: searchinform-dlp.net, searchinform-IB.ru;

Использование поддоменов: searchinform.kazan.ru;

Нестандартные доменные зоны: вместо привычных доменов .ru или .com используется .py (национальный домен Парагвая), .co (национальный домен Колумбии).

Затем с похожего домена отправляются письма. Как тут не вспомнить атаку на российские банки от фальшивого FinCERT. Тогда злоумышленники создали фальшивый домен «fincert.net» и отправляли с него фишинговые письма. При этом никаких сложных техник по типу омоглифов не использовалось, так как фальшивка была похожа на настоящую почту структуры — «fincert@cbr.ru».

Наконец, ящик может быть захвачен. То есть отправитель реальный (а вот и Джонний BEC-атака). В этом случае нужно вспомнить про базовые признаки: побуждение, неожиданность, личное обращение. Помимо этого, нужно проанализировать содержимое письма и уделить особое внимание ссылкам и вложениям (если они присутствуют, конечно).

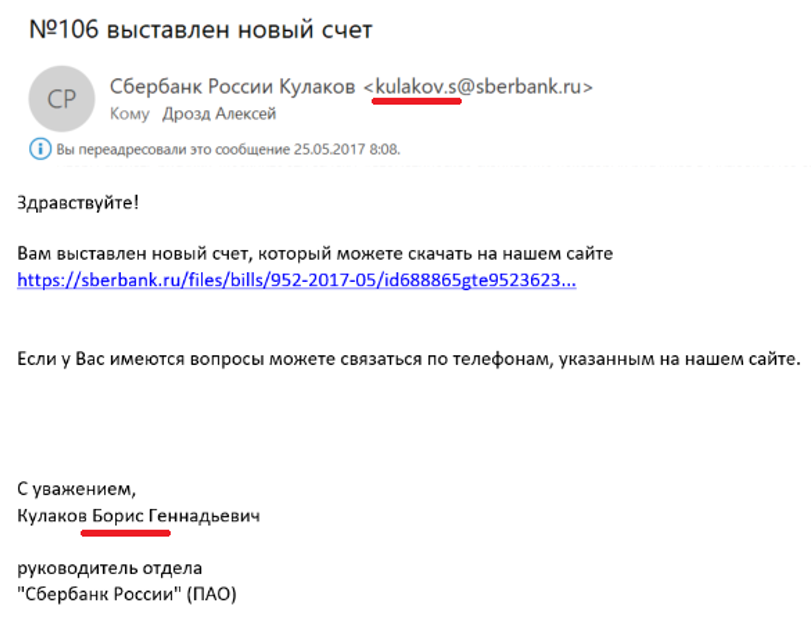

Самое близкое, что нашел в личной коллекции спама

Содержимое

Также определить фишинговое письмо можно по его содержимому. Текст используется для придания правдоподобности, для убеждения жертвы в необходимости действия (перехода по ссылке, отправке каких-либо данных, открытии вложения). Обращать внимание стоит на:

грамматические ошибки;

угрозы;

неправдоподобные обещания;

небрежное оформление (отсутствия привычных логотипов, надписей в «подвале» и т.п.).

Ссылки

Все подробности про фишинговые ссылки были рассмотрены в предыдущей статье. Поэтому сейчас хотелось бы подчеркнуть всего пару моментов:

Присутствуют ссылки на сайты в интернете. Перед тем, как переходить по ссылке из письма, ее нужно проверить. Самый простой способ проверки — кликнуть по ссылке правой кнопкой мыши, скопировать ее и изучить в текстовом редакторе либо «скормить» какому-нибудь сервису по проверке ссылок.

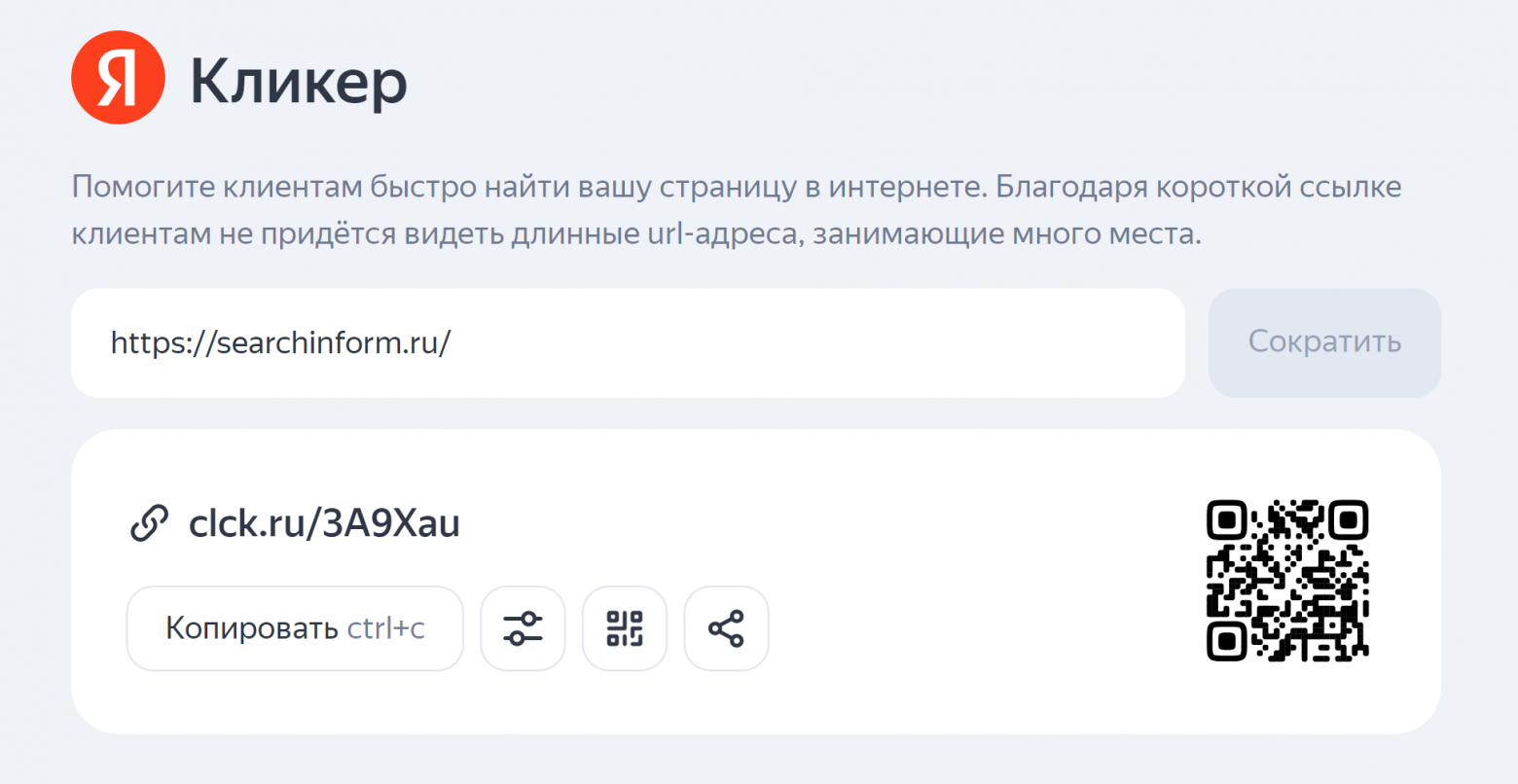

Также злоумышленники могут маскировать или укорачивать гиперссылки. То есть написать одно и при этом поставить ссылку, которая ведет в другое место.

Мошенники любят пользоваться сервисами-сокращалками, особенно если они не следят за безопасностью. Но, благо, есть и другие сервисы, которые умеют расшифровывать короткие ссылки.

Прикрепленные файлы

В теории файл может быть любым, но традиционно отдается предпочтение архивам, офисным форматам и мимикрии под них. Главное, на мой взгляд, другое — текстом письма пытаются убедить жертву открыть файл.

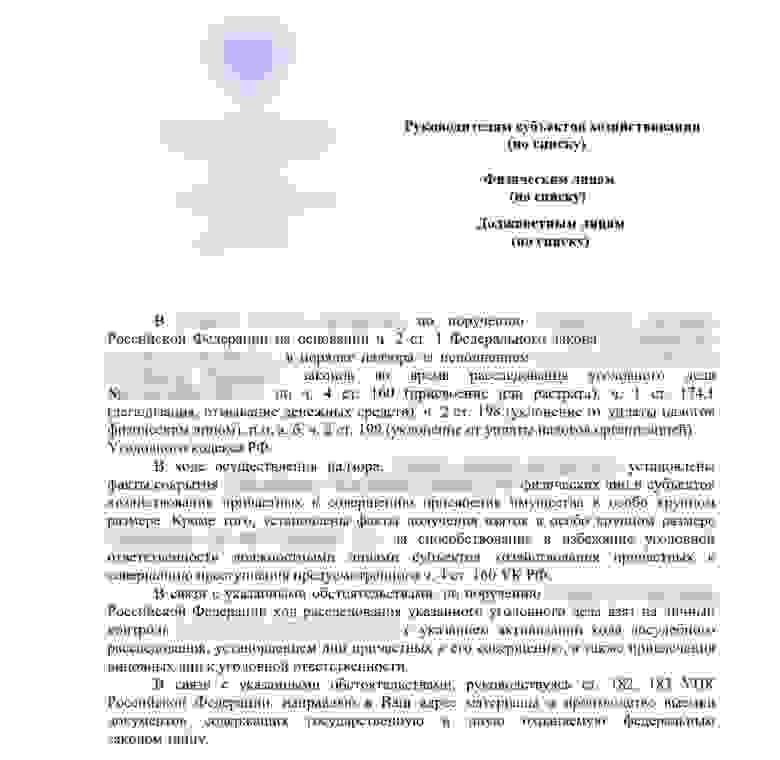

Документы. Злоумышленники любят присылать вирусы в «документах», замаскированных под типовые бумаги: коммерческие предложения, счета или акты сверки.

Запароленные архивы. Иногда (ленивые) злоумышленники ставят пароли на прикрепленные файлы. Пароль к ним пишут в теле письма. Это нужно для того, чтобы средства защиты не смогли просканировать архив, так как он под паролем, и найти вирус.

Предельный случай, напоминающий знаменитый «молдавский вирус».

Выводы и рекомендации

Фишинг крайне результативен (вот, например, еще статистика) и поэтому есть все основания полагать, что «эта музыка будет вечной». Эффективность обуславливается относительными дешевизной и простотой реализации. Кроме того, человеческий фактор всегда будет актуален.

Защитить же от фишинга могут только постоянная практика и обучение. Обучиться мы уже успели, но важно помнить, что также нужно проходить и тестирования. Ибо если нет тестов, и никто не проверяет, как сотрудник слушал материал, то эффективность обучения будет низкой. Напоследок дам несколько советов/напутствий по защите от почтового фишинга:

Используйте специализированные средства защиты информации, например, почтовые спаморезки.

Выстраивайте эшелонированную систему защиты. Она подразумевает создание нескольких уровней безопасности, каждый из которых имеет свои меры безопасности. Если злоумышленник сумеет преодолеть один уровень, то он столкнется со следующим, и так далее.

Попробуйте внедрить ИБ-френдзону. О ней я писал в начале материала в спойлере. По сути, ИБ-френдзона — прокси, при использовании которого все простые бытовые вопросы по ИБ адресуются знающему человеку внутри отдела, а не безопасникам.

Habrahabr.ru прочитано 2868 раз