Волна атак на уязвимость в WordPress, в том числе пострадал сайт проекта openSUSE

Спустя менее недели с момента публикации информации о критической уязвимости в реализации REST API в системе управления web-контентом WordPress, отмечается волна автоматизированных атак, в результате которых осуществляется дефейс страниц или размещение SEO-спама. Жертвами атаки становятся пользователи ветки WordPress 4.7, не установившие обновление 4.7.2. Одна из атак по дефейсу через уязвимость в REST API уже затронула 127 тысяч страниц (вчера было 95 тысяч, позавчера — 66 тысяч).

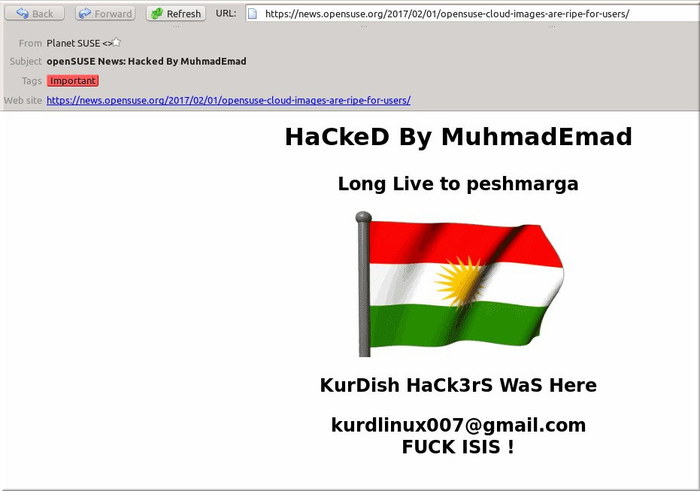

Интересно, что в число жертв атаки попал официальный сайт новостей проекта openSUSE — news.opensuse.org, некоторые страницы которого были заменены на сообщение с флагом Курдистана. Это не первый взлом сайтов проекта, в 2014 году успешно был атакован форум OpenSUSE (forums.opensuse.org).

Представители проекта openSUSE в ответ на запрос журналистов подтвердили факт взлома и рассказали, что почти сразу проблема была устранена. Сервер, на котором функционировал взломанный сайт, не был связан со сборочной инфраструктурой, репозиториями и сайтами загрузки. Официальное объявление о взломе на сайте openSUSE или в списках рассылки пока отсутствует. Судя по коду страницы уязвимость устранена и сайт уже обновлён до версии 4.7.2. Ограничились ли атаки подменой страницы пока не понятно (при использовании некоторых плагинов уязвимость можно использовать для организации выполнения PHP-кода на сервере).

© OpenNet