В Chrome планируют включить механизм Signed HTTP Exchanges (SXG)

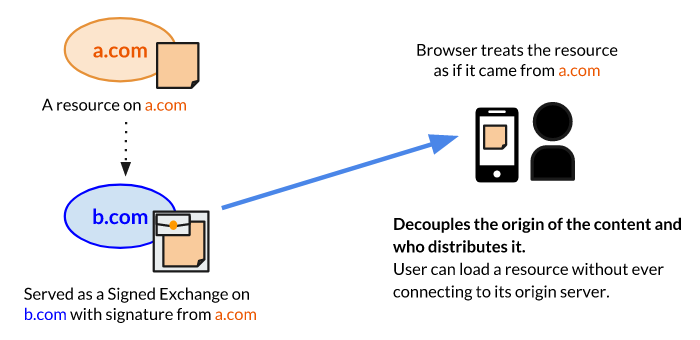

Разработчики Chrome планируют активировать поддержку механизма Signed HTTP Exchanges (SXG) для организации размещения верифицированных копий web-страниц на других сайтах, выглядящих для пользователя как исходные страницы. При помощи SXG владелец одного сайта при помощи цифровой подписи может авторизировать размещения определённых страниц на другом сайте. В случае обращения к этим страницам на втором сайте, браузер будет показывать пользователю URL исходного сайта, несмотря на то, что страница загружена с другого хоста.

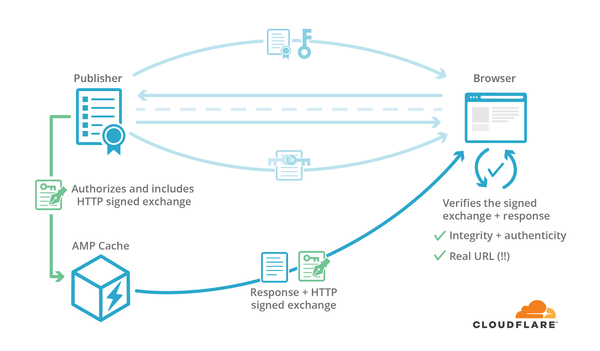

Компания Google развивает SGX в контексте исключения возможных MITM-атак на страницы, распространяемые при помощи технологии AMP (Accelerated Mobile Pages), предлагающей систему кэширования для отдачи страниц пользователю не напрямую, а через инфраструктуру Google. SGX позволит на уровне цифровых подписей гарантировать соответствие прокэшированной и исходной страниц, а также решает проблему с отображением в адресной строке другого домена (https://cdn.ampproject.org/c/s/example.com), что часто вызывает замешательство пользователей.

Кроме AMP технология SXG может быть использована для распространения web-приложений в форме пакетов (Web Packaging) в режиме «peer-to-peer», позволяющем делиться приложениями через сторонние площадки без необходимости постоянного нахождения источника в online, но гарантируя неизменность, целостность и авторство содержимого. Технология также позволяет организовать работу сетей доставки контента (CDN) без получения контроля за SSL-сертификатом сайта (в тестовом режиме поддержка SXG уже реализована в Cloudflare CDN). В настоящее время реализация SXG уже добавлена в Chrome 71, но пока неактивна и ограничена тестами в режиме «Origin Trial».

При помощи SXG автор контента может сформировать цифровую подпись при помощи своего закрытого ключа (используются штатный ключ от TLS-сертификата с активным расширением CanSignHttpExchanges). Цифровая подпись авторизует одну операцию, охватывающую только один конкретный запрос и отдаваемый в ответ на него контент. Подобные цифровые подписи необходимо сформировать для всех страниц, которые разрешено распространять через сторонние web-серверы. При открытии подобных страниц пользователем браузер проверяет корректность цифровой подписи по предоставленному исходным автором открытому ключу и если целостность подтверждена показывает в адресной строке исходный URL.

Разработчики Safari и Firefox пока не намерены добавлять SXG в свои браузеры, более того Mozilla считает данную технологию вредной и разрушающей модель обеспечения безопасности. Обработка страниц через инфраструктуру третьих лиц создаёт дополнительные угрозы приватности так как пользователь взаимодействует с совсем другим сайтом, но обработка информации производится как будто он обращается к оригинальному ресурсу.

По мнению разработчиков Chrome данные опасения неоправданы, так как пользователь явно должен перейти по ссылке на другой сайт и угрозы утечки сведений о пользователе не выше чем при использовании транзитного проброса через третий сайт при помощи ответа с 302 кодом редиректа. Разница лишь в том, что при SXG страница будет отдана сразу, а при 302-редиректе, что её отдаст исходный сайт, но и там и там потребуется переход по внешней ссылке, третье лицо обработает запрос и в адресной строке отобразится исходный сайт.

© OpenNet