Доктор Веб: функциональность Trojan.Matsnu.1, шифрующего файлы пользователей по всему миру

Компания «Доктор Веб» в конце апреля уже сообщала о массовом распространении в почтовом спаме по всему миру вредоносной программы Trojan.Matsnu.1, шифрующей файлы пользователя. Теперь она представила исследование принципов работы этой вредоносной программы, а также информацию, которая может помочь пользователям избежать заражения Trojan.Matsnu.1.

Trojan.Matsnu.1

Троянец написан на языке Ассемблер, распространяется в виде заархивированных исполняемых файлов, вложенных в почтовые спам-сообщения с темой, в которой упоминается имя получателя. Если пользователь открывает архив и запускает содержащееся в нем приложение, троянец загружает в приостановленном состоянии svchost.exe и записывает в него собственный вирусный код. Таким образом, все дальнейшие деструктивные действия, реализующие функционал Trojan.Matsnu.1, будут выполняться в контексте модуля svchost. Затем троянец сохраняет свою копию с расширением .pre во временную папку Windows, запускает данную копию, а оригинальный файл удаляет.

После этого на основе серийного номера жесткого диска Trojan.Matsnu.1 генерирует уникальный идентификационный номер инфицированной машины (PCID). Этот номер используется в качестве ключа шифрования при общении с командным сервером.

Выполнив предварительные этапы установки и инициализации, троянец демонстрирует на экране сообщение об ошибке приложения Acrobat Reader: «Error: Could not write value Folders to key», одновременно с этим копия основного модуля сохраняется в папку Windows\system32 с именем, включающим серийный номер жесткого диска инфицированного компьютера и набор случайных символов. Данный путь записывается в качестве значения параметра Userinit в ветви системного реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\. Примечательно, что Trojan.Matsnu.1 не выполняет этот шаг на 64-разрядных системах.

Trojan.Matsnu.1

Другая копия троянца помещается в папку %AppData%\случайная строка\, путь к этому файлу записывается в ветвь системного реестра, отвечающую за автозагрузку приложений. Далее, путем многократного вызова утилиты reg.exe с различными аргументами, Trojan.Matsnu.1 отключает загрузку в безопасном режиме, блокирует возможность запуска утилит taskmanager.exe, regedit.exe, msconfig.exe.

Поскольку троянец не хранит в своих ресурсах отвечающие за диалог с пользователем графические файлы, они загружаются с удаленного сервера в виде CAB-архива. Запросы к командному серверу отправляет копия Trojan.Matsnu.1, хранящаяся во временной папке Windows. Из загруженного вредоносной программой архива извлекаются файлы путем вызова стандартной утилиты extrac32.exe. Если связаться с командным центром не удалось, попытки соединения будут повторяться с интервалом в 20 минут. В случае удачной загрузки и распаковки архива Trojan.Matsnu.1 сохраняет сведения о своем состоянии в конфигурационный файл, генерирует случайный ключ и отправляет его на сервер злоумышленников, после чего пытается зашифровать все файлы на дисках инфицированного компьютера. Сгенерированный троянцем ключ не сохраняется на зараженной машине. Если на данном этапе троянцу не удастся загрузить с удаленного узла архив с изображениями, после перезагрузки компьютера ему будет снова передано управление, и Trojan.Matsnu.1 сможет зашифровать файлы, если получит соответствующую директиву от командного центра. У зашифрованных файлов троянец меняет имя по шаблону locked-filename.

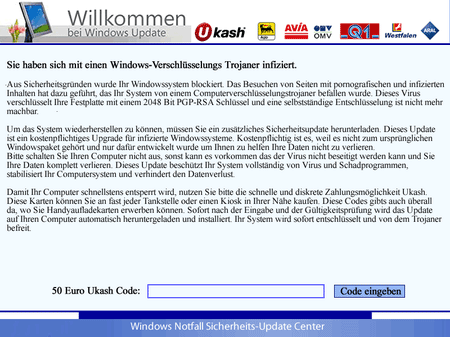

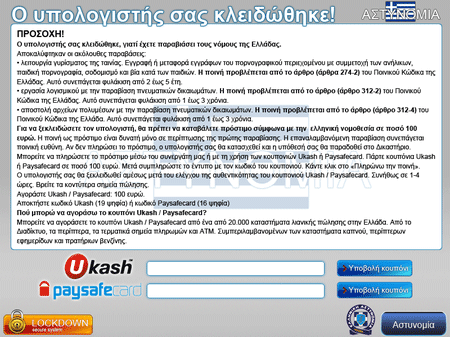

При следующем запуске Windows выполняется копия Trojan.Matsnu.1, сохраненная в папке %AppData%\случайная строка\, либо копия из папки Windows\system32. На экране компьютера демонстрируется диалоговое окно, содержащее ранее извлеченные из архива изображения.

В диалоговых окнах, демонстрируемых пользователю вредоносной программой Trojan.Matsnu.1, говорится о том, что его система была инфицирована троянцем-кодировщиком, зашифровавшим все файлы на жестких дисках. Злоумышленники просят пользователя не выключать компьютер во избежание потери данных. Для расшифровки файлов вирусописатели предлагают жертве загрузить специальное «обновление», стоимость которого составляет 50 евро. Для оплаты следует воспользоваться одной из наиболее распространенных на территории Европы платежных систем.

Одновременно с демонстрацией данного сообщения троянец ожидает поступления команд от удаленного управляющего центра. Среди принимаемых Trojan.Matsnu.1 директив можно отметить следующие:

- убить систему (удалить все файлы на жестких дисках);

- загрузить с сайта злоумышленников указанную программу и запустить ее;

- загрузить и продемонстрировать другие изображения для диалогового окна;

- сохранить на диск присланный исполняемый файл и запустить его в виде фонового процесса;

- расшифровать файлы (ключ присылается с сайта злоумышленников вместе с командой);

- зашифровать файлы еще раз с использованием вновь сгенерированного ключа;

- обновить список управляющих серверов;

- обновить основной модуль троянца.

Учитывая широкие функциональные возможности данной троянской программы, нельзя недооценивать ее вредоносный потенциал. От действия Trojan.Matsnu.1 уже пострадало большое количество пользователей в странах Европы и Латинской Америки. С целью помочь всем, кто по неосторожности или в силу обстоятельств запустил на своем компьютере это вредоносное приложение, компания «Доктор Веб» выпустила специальную утилиту для расшифровки файлов, которую можно бесплатно скачать с нашего сайта.

© Ferra.ru