Как вычисляют людей в даркнете. Tor вам не поможет

Думаете, что в даркнете невозможно найти человека, потому что нельзя «пробить его по IP»? Как бы ни так!

Рассказываем, как вычисляют людей в тёмном сегменте интернета.

Сразу к главному: невозможно совсем спрятаться в даркнете

Даркнет кишит предложениями противозаконных сделок и желающими в них поучаствовать. Очень глупо считать, что правоохранительные органы его игнорируют.

Работая в даркнете через Tor, продавцы оружия, препаратов и прочей «запрещенки» скрывают свою личность. Но то же право появляется у покупателей. В результате продавец не знает, с кем торгует. Впрочем, и покупатели не застрахованы от подставных продавцов.

Полиция часто устраивает «контрольные закупки». Представители правоохранительных органов входят в доверие к продавцам, делают несколько заказов, предлагают встретиться.

Дальше чистые методы социальной инженерии, просмотр записей с камер служб доставки и т.п., ловля «на горячем». И никаких высоких технологий. Сдать может кто угодно — якобы друг, сосед, коллега, недовольная бывшая.

За примерами далеко ходить не надо. Основатель крупнейшей даркнет-площадки Silk Road попался из-за своей забывчивости. Росс Ульбрихт прекрасно скрывался и шифровался, но однажды использовал тот же ник, что и на старых форумах, где ранее разместил вакансию в поисках сотрудника на другой проект.

И всё. Ульбрихта арестовали в библиотеке, где он сидел с ноутбука на Silk Road под аккаунтом администратора. Также вычислили посылку с девятью поддельными документами, которые Ульбрихт планировал использовать длч аренды серверов для Silk Road, и установили его место жительства.

Дали 2 пожизненных срока, а также 20, 15 и 5 лет за отдельные эпизоды. На тот момент ему был 31 год, и теперь его жизнь вне тюрьмы завершена.

Окей, но ведь есть Tor! Разве он не анонимен?

Факт для затравки: осенью 2016 года полиция Швеции совместно с коллегами из других стран провела международную операцию «Титан». Результат? Поймано 3000 покупателей наркотиков в сети Tor.

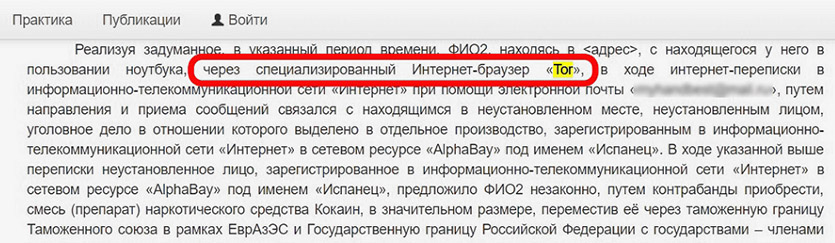

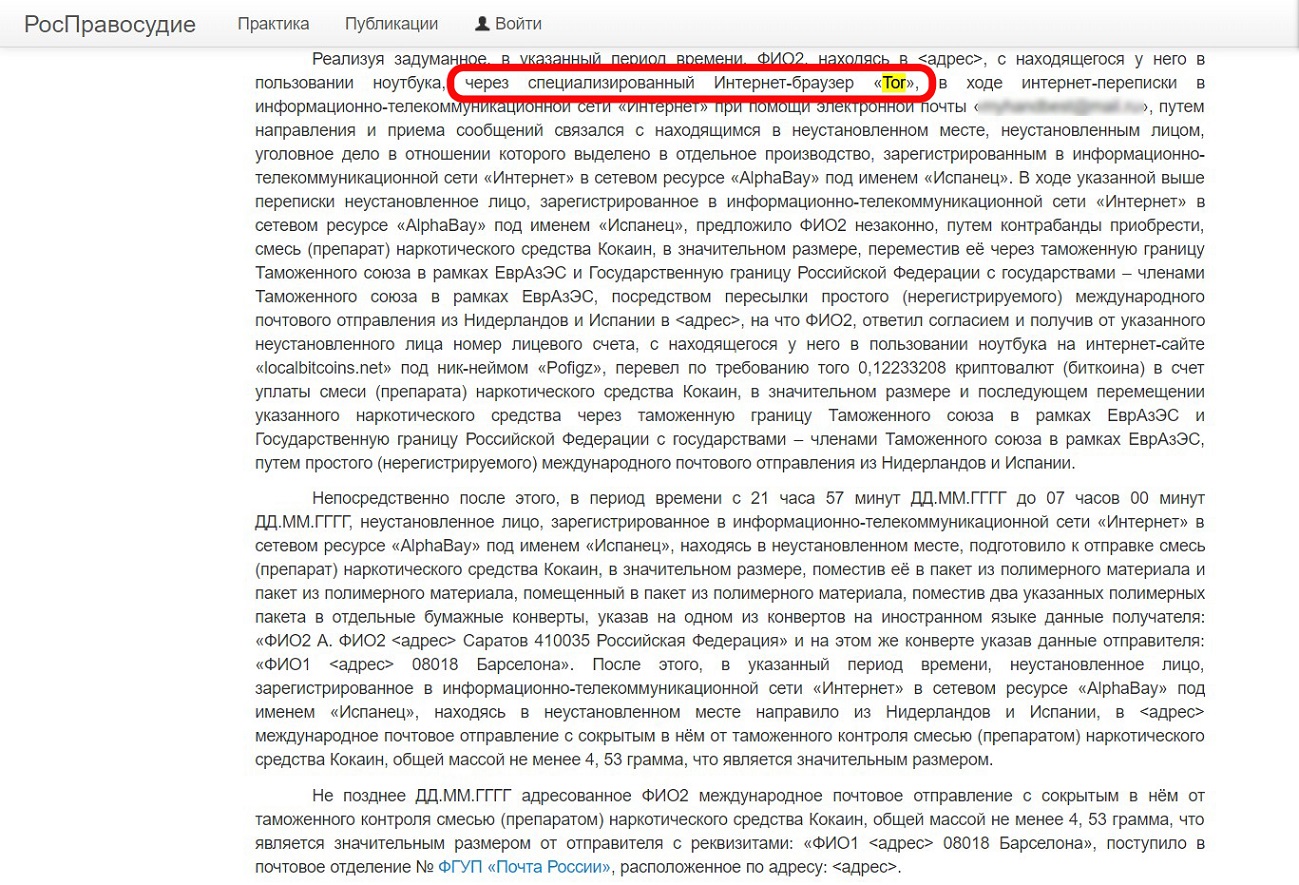

Вот вам ещё пример, размять мозг. В базе «Росправосудия» нашлось 403 решения со словом «Tor» внутри. Совпадение?

А вот выдержка из решения по делу, в котором житель Саратова хотел купить в даркнете кокаин за биткоины. Отправили посылку «Почтой России»:

Результат сделки — 5 лет и 1 месяц колонии за 4,53 г кокаина. Вот вам и защищенные Tor с даркнетом.

Реальность такова, что Tor лишь скрывает активность пользователя внутри своей сети. Как только любой «хвост» коммуникаций выползает за эти пределы, он становится зияющей уликой, которая и приводит к распутыванию вышеупомянутых уголовных дел.

Иными словами, чаще всего даркнетчиков ловят на внешней активности. Которая начинается в Tor и заканчивается в реальном мире.

Но пользователя даркнета поджидают и другие угрозы конфиденциальности.

1. Взлом аккаунтов на сайтах даркнета

Взломать аккаунт на сайте в даркнете в среднем проще, чем на площадках вроде e-Bay или Amazon. Хакеры (и белые, и черные) пользуются этим. Они получают контроль над аккаунтом и некоторое время работают от имени его прежнего владельца.

Тот даже может не успеть никого предупредить, ведь сообщения, отправленные с «левого» аккаунта, в даркнете смотрятся особенно подозрительно. А другие каналы связи в этой сфере используются нечасто.

К тому же после взлома аккаунта хакер получает доступ к старой переписке владельца. Так что установка кодовых фраз или просьба привести факты из прежнего общения не спасает.

Фактически, крадётся личность пользователя, и от её лица можно наделать многое.

Шутка в том, что реальный владелец аккаунта не способен ничего доказать без деанонимизации. Не покажет же он личную фотку, номер телефона или профили в соцсетях.

2. Загрузка вирусов и вредоносных скриптов

Сайты даркнета могут заражать вирусами. Почему бы и нет? Они ничем особо не отличаются от обычных веб-сайтов. Например, вредоносный скрипт позволит узнать реальный IP-адрес пользователя или перехватить его трафик без взлома аккаунта.

Преимущество заражения сайтов — массовость атаки. Если аккаунты обычно ломают по одному, то здесь можно получить сразу весь трафик или IP-адреса пользователей, заходивших на сайт в определённый промежуток времени.

Ну, а дальше можно в спокойном темпе раскрыть личности, возбудить дело и закрыть нарушителей закона, как ни в чём не бывало.

3. Криптовалютные транзакции прозрачны

Пора развеять миф об анонимности биткоина и многих других криптовалют. В блокчейне биткоина можно отследить каждую транзакцию вплоть до генезис-блока (самого первого блока в цепи). А значит, если знать биткоин-адрес продавца, можно увидеть все транзакции, которые с него совершались.

Соответственно, и вторую сторону сделки можно вычислить. Адреса порой достаточно просто загуглить, чтобы выявить связь между ними и реальными людьми вне даркнета.

К слову, сотрудника Секретной службы США, который участвовал в расследовании Silk Road, вычислили после кражи 13 тыс. биткоинов (примерно 108 млн долларов по сегодняшнему курсу). Он вывел битки на биржу со своего кошелька, чтобы перевести в традиционные деньги. По данным биржи и кредитной карты его и нашли.

Повысить уровень анонимности транзакций можно, используя биткоин-миксеры. Они смешивают транзакции с разных адресов, маскируя отправителя и получателя и разбивая одну крупную транзакцию на множество мелких. Но 100% гарантии анонимности они не дают.

Что теперь делать?

Прежде всего, признать, что в даркнете рано или поздно находят всех, а криптовалюты не анонимны на 100%. Во-вторых, не делать того, о чём потом придётся жалеть. В-третьих, не связывать жизнь в даркнете с жизнью вне закрытой сети. Например, через одни и те же логины и пароли.

Для вычисления людей в даркнете используют вредоносные скрипты, которые встраивают в код сайта, отслеживание биткоин-транзакций, взлом аккаунтов на тёмных площадках. Но чаще всего помогают банальные методы социальной инженерии.

Сдают друзья, соседи и знакомые, работают подставные продавцы и покупатели, находятся посты на форумах под никами из даркнета, случайность и невнимательность приводит к тюремным срокам.

Лучше в даркнет не ходить, но если пойдёте, то знайте: если что, вас можно найти.

В закладки

В закладки

Ксения Шестакова

@oschestЖиву в будущем. Разбираю сложные технологии на простые составляющие.