Как работают мобильные станции прослушки. С виду просто маршрутка

Эта странная белая «Газель» уже третий день стоит под окнами. Что с ней не так? Возможно, внутри — целая мобильная станция для прослушки смартфонов. Рассказываем, из чего она состоит и как работает.

Активная и пассивная прослушка

Методы прослушки мобильных телефонов делят на активные и пассивные. В первом случае выполняется активное вмешательство в протоколы управления связью. Для этого используют специальным образом модифицированные телефоны и компьютеры. Весь комплект обычно можно уместить в чемодане.

Система активной прослушки фактически эмулирует базовую станцию. Она подменяет целевую мобильную станцию и отключает шифрование. Затем задействуется пассивный режим.

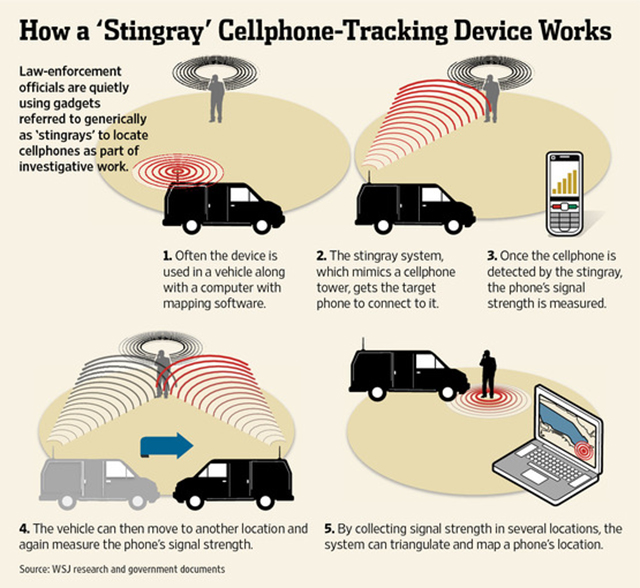

Пример активной базовой станции — американский комплекс StingRay. В США станции для активной прослушки нельзя использовать с 2016 года без ордера суда.

Для пассивной прослушки используют системы попроще. Они просто мониторят трафик между реальной базовой станцией и смартфоном жертвы.

Системы могут работать в режимах перехвата и дешифрования. Первый позволяет отслеживать разговоры со смартфона в реальном времени, основываясь на доступе к SIM-карте жертвы или базе данных оператора сотовой связи. Второй — без доступа к базе данных оператора или к SIM-карте жертвы, но с задержкой, ведь на дешифровку нужно время.

Чтобы пользоваться техникой, нужна высокая квалификация — на двухмесячных курсах такому не учат. Кроме того, комплекс нужно разместить в радиусе 500 м от абонента, чтобы перехватывать трафик между ним и базовой станцией.

Есть системы, которые объединяют активную и пассивную прослушку. Цена микроавтобуса, начинённого прослушивающим оборудованием, может достигать сотен тысяч долларов. Но секреты, которые техника позволяет раскрыть, того стоят.

Суть прослушки

Мобильный комплекс позволяет прослушивать разговоры в режиме реального времени. Он настраивается использует базу данных оператора сотовой связи и настраивается на один из идентификаторов:

- IMSI — идентификатор SIM-карты — международный идентификатор мобильного абонента;

- IMEI — идентификатор смартфона или другого мобильного устройства;

- TMSI — временный идентификатор мобильной станции GSM (смартфона)).

Комплекс извлекает сеансовые ключи шифрования, которые генерирует оборудование сети и устройство абонента. Это необходимо, чтобы расшифровывать разговоры «на лету».

Если же ключи шифрования получить не удаётся или станция не работает с тем уровнем шифрования, который применяет оператор, она записывает разговоры для последующей дешифровки. Данные обрабатываются мощными компьютерными системами и подаются с задержкой.

К слову, мобильные операторы имеют техническую возможность отключать шифрование разговоров. К примеру, в 2002 году во время теракта на Дубровке все операторы сделали это, чтобы предоставить спецслужбам возможность без дополнительных танцев с бубном прослушивать переговоры террористов.

Есть информация, что шифрование отключают при слишком большой нагрузке на определённую соту. Но ни один оператор в этом, конечно, не признается. Хотя вы можете увидеть это на экране смартфона или обычной кнопочной «звонилки»: если значок с закрытым замком внезапно превращается в открытый:

Примеры систем

Цена комплекса GSM Interceptor от компании Endoacustica стартует от 40 тыс. евро. Но нам с вами его не продадут — только военным и спецслужбам.

Комплекс позволяет сканировать частотные каналы и искать сигнал соты в автоматическом и ручном режиме, сохранять данные на жесткий диск или внешний носитель, выставлять параметры локализации, вести протоколы транзакций и др. Система будет автоматически записывать все разговоры, которые затем будут сохранены в WAV-файле.

Есть синхронизация уровня и интенсивности каналов, а также другие навороты. Можно даже настроить комплекс на автоматический контроль номеров из базы данных, слушать шифрованные каналы. Отображаются IMSI, IMEI, TMSI и другие параметры разговора, а также идентификатор собеседника жертвы.

Весит комплект 11 кг, работает от любого источника, который выдаёт 12 В, в том числе от автомобильного прикуривателя или вставленного в розетку переходника. Расстояние до абонента не должно превышать 500 м, до базовой станции — 5–10 км. Одновременно можно контролировать до 124 IMSI, IMEI, TMSI.

Зачем же тогда для устройства целый микроавтобус? Во-первых, нужно куда-то посадить специалиста — просто легковушки с тонированными стеклами недостаточно. Во-вторых, сила тока для работы системы — десятки ампер, так что на паре небольших аккумуляторов она долго не проработает

GSS-ProA — подобная модель пассивного перехватчика от Global Security Solutions. Разработчики утверждают, что перехват невозможно заметить или обнаружить. Система одновременно перехватывает данные со смартфона и базовой станции, извлекает Ki-коды (Ki-Grab) на расстоянии до 20 миль (32 км).

Система позволяет прослушивать разговоры абонента и перехватывать трафик, а также триангулировать местоположение жертвы по базовым станциям с точностью GPS, в том числе внутри зданий.

В стандартной версии — поддержка 4 каналов в полнодуплесном режиме, то есть возможность одновременной прослушки четырех абонентов в режиме реального времени. Внутри страны они звонят или нет, не имеет значения. Также поддерживается система распознавания голоса.

Уже упомянутый комплекс активной прослушки StingRay — IMSI-ловушка, которая заставляет подключиться к себе окружающие клиентские устройства сотовой связи. StingRay поддерживает активный и пассивный режимы: сначала подменяет базовую станцию, потом анализирует трафик. Его устанавливают не только на микроавтобусах, но и на самолётах, вертолётах, даже на дронах.

StingRay отключает смартфоны от базовой станции оператора за счёт трансляции более мощного сигнала, чем окружающие станции. В результате смартфон думает, что здесь сигнал мощнее и стабильнее, и начинает сливать трафик на подставную станцию. Остаётся его только расшифровать.

StingRay сканирует окружающее пространство и получает нужный идентификатор (IMSI или другой) непосредственно от устройства с помощью радиоволн. Оператор может даже не знать номер мобильного, за которым нужно следить. Он определяет местоположение нескольких трубок, находит нужную и следит за ней. Комплекс способен даже выделить отдельного абонента в толпе протестующих и прослушивать именно его разговоры.

Система может не только перехватывать данные и определять местоположение трубки, но и проводить атаки на отказ в обслуживании. С помощью StingRay можно удалить сеансовый ключ провести атаку отката протокола активного режима, а также атаку «человек посередине» (MITM).

StingRay генерирует «эквивалент активного ключа GSM». Смартфон в сети GSM шифрует весь передаваемый контент с помощью ключа, который хранится на SIM-карте. У провайдера мобильной связи есть копия этого ключа.

Обычно шифрование выполняется по протоколу A5/1. Ещё в 2008 году получить ключ шифрования для этого метода можно было с помощью оборудования за 1000 долларов, это занимало 30 минут. Сейчас всё гораздо быстрее и дешевле.

Но чтобы максимально упростить задачу, StingRay переводит смартфон на более слабый протокол шифрования A5/2. Он также использует ключ, который хранится на SIM-карте, но применяет упрощённый алгоритм. При атаке StingRay выполняет «активацию активного ключа GSM» и использует его для соответствия запросам шифрования.

Можно, к слову, купить и готовый нафаршированный автомобиль с прослушкой. Недавно на eBay выставили фургон Dodge Ram 350 1989 года с оригинальным оборудованием для прослушки.

Машину, замаскированную под фургон сантехников, использовали в реальных операциях — для слежки за членами наркокартелей, но затем списали. Пробег авто — всего 38 тыс. км, внутри — различные сканеры, радары, мониторы, три дополнительных аккумулятора, кондиционер, усилители, баки с пропаном и мобильный туалет.

Продали машину за 18,7 тыс. долларов (чуть больше 1 млн рублей). Покупатель пожелал остаться неизвестным.

Что ещё может мобильный комплекс

Возможности каждого комплекса зависят от его конфигурации, но для «пойманного» абонента ничего хорошего нет. К примеру, комплекс способен связать жертву с любым номером или отменить шифрование для конкретного сеанса связи.

Кроме того, на смартфон можно отправить команду, которая принудительно включает микрофон. Тогда станция прослушки может слушать и разговоры в комнате, где находится смартфон. Установить, что ведётся прослушка, практически невозможно.

Выводы

Чтобы стать мишенью «маршрутки с сюрпризом», нужно кому-то серьёзно насолить. Стоит оборудование десятки тысяч евро, умеющих обращаться с ним — единицы.

Защититься от прослушки можно, только если использовать более сильные системы шифрования. Или если находиться гораздо дальше, чем в 500 метрах от станции прослушки.