Как ФСБ взломает iPhone убившего русского посла террориста

В понедельник, 19 декабря, на открытии Центра современного искусства в Анкаре террорист выстрелил в спину посла России Андрея Карлова. Турецкий спецназ ликвидировал нападавшего. Владимир Путин отменил визит в театр (известие застигло его в пути) и срочно собрал глав МИД, ФСБ и СВР. Через несколько часов в Анкару вылетел спецпорт с рабочей группой по расследованию убийства дипломата.

У террориста нашли заблокированный паролем iPhone 4s — именно об этой улике трагической истории мы поговорим.

Почему так важен iPhone?

В нем могут храниться контакты и переписка с заказчиком убийства.

Так ведь телефон заблокирован.

Можно подключить iPhone к устройству по подбору 4-значных цифровых паролей. Проблема для ФСБ в том, что смартфон имеет элементарную защиту от взлома. Если террорист активировал уничтожение всей информации с телефона после 10 неудачных попыток ввода кода (Настройки — Touch ID и код-пароль → Стирание данных), то с наскоку крепость не взять.

iOS увеличивает задержку ввода между неправильными комбинациями, на 10 попытке телефон обнуляется:

1–4 попытки: без паузы

5: 1 минута

6: 5 минут

7–8: 15 минут

9: 1 час

И после 10 попытки все потеряно? Неужели ничего нельзя сделать?

Можно перевести iPhone в режим принудительного обновления прошивки DFU и записать поверх существующей операционной системы новый образ с отключением удаления информации. Это в теории. На практике такая прошивка без согласия владельца телефона не запишется. Не с того же света звать преступника, чтобы тот через ввод пароля на экране iPhone подтвердил синхронизацию с компьютером ФСБ. Без пароля операционная система не выдаст цифровую подпись для обновления ПО.

За помощью к Apple не пробовали обращаться?

Apple гипотетически могла бы через служебные команды выписать дубликат подписи, но, как показало дело о стрелке из Сан-Бернардино, компания не пошла навстречу американским спецслужбам.

Если бы Apple отключила стирание данных телефона, то на подбор пароля из 4 цифр занял бы полчаса.

Для перебора всех сочетаний шестизначного буквенно-цифрового пароля, состоящего из строчных букв и цифр, потребуется больше 5.5 лет.

Apple такая бездушная? Человека же убили!

Предположим, что ФСБ обращается к Apple с просьбой отключить стирание памяти iPhone после 10 попыток неправильного ввода. Вероятно, что Тим Кук ответит отказом, как в случае с запросом ФБР, ссылаясь на 227-летный акт от 1789 года (All Writs Act). Тогда суд принял решение, что государственные и силовые структуры не могут требовать от Apple взлома телефона, потому что это нарушает первую поправку Конституции США о свободе слова.

ФБР периодически обращается к Apple и Google за помощью в разблокировке смартфонов преступникв, наркодилеров, террористов, что видно из интерактивной карты штатов. В случае со стрелком из Сан-Бернардино, по утверждению анонимных источников Apple, ФБР случайно сбросила на устройстве пароль от iCloud и поставила крест на возможности получить данные во время синхронизации телефона с облачным хранилищем.

Что делать-то? Должен же быть выход.

У турецкого террориста был iPhone 4s без сопроцессора безопасности Secure Enclave, который появился позже на всех моделях, начиная с 5s. Образно говоря, Secure Enclave — это второй ключ от «красного чемоданчика». Без него нельзя попасть «внутрь» телефона. Сменившие в сервисных центрах сенсор отпечатков TouchID владельцы айфонов столкнулись впоследствии в «Error 53″ — сигналом, что китайская запчасть не прошла проверку «свой-чужой» на уровне Secure Enclave. Взломать TouchID пока что не удалось никому.

При изготовлении каждый сопроцессор Secure Enclave получает свой собственный уникальный идентификатор, который недоступен другим компонентам системы и неизвестен компании Apple. Secure Enclave обеспечивает выполнение всех криптографических операций для управления ключами защиты данных и обеспечивает целостность системы защиты даже в случае нарушения безопасности ядра. Ни одна программа или микропрограмма не может прочитать данные с Secure Enclave.

И?!…

Старая модель айфона облегчает работу хакеров ФСБ, потому что проверка безопасности устройства осуществляется не изолированным чипом, а на уровне iOS. Девайсы до iPhone 5c включительно содержат секретный аппаратный ключ, который нельзя прочитать. Но специализирующейся на разработке ПО и оборудования по извлечению данных с мобильных устройств израильской компании Cellebrite якобы удалось обойти защиту чипов A4/A5/A6. После чего американские спецслужбы заключили с контракт Cellebrite. Официально израильтянам заплатили 15 000 долларов, неофициально — 1.5 миллиона.

Если удалось одним, то другие смогут повторить.

Мы не знаем о компетенции сотрудников ФСБ, но я думаю, что она очень высокая. На ум приходят два варианта взлома:

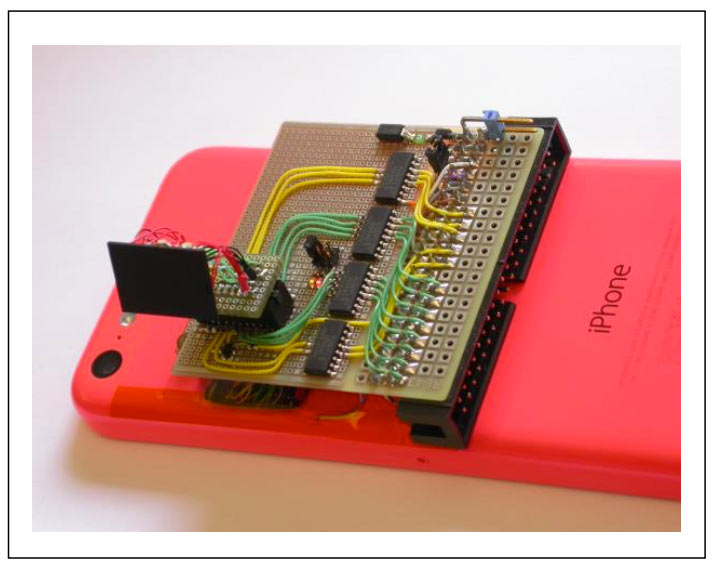

- Зеркалирование флеш-памяти через программатор. Для этого необходимо отпаять микросхему накопителя, сохранить данные и запустить перебор паролей, обнуляя содержимое счетчика после 10 попыток.

- Взлом на уровне софта с доступом к файловой системе и заменой пары файлов после каждого пятого ввода. Такой метод предлагает американский специалист по безопасности Джонатан Жджиарски и приводит видео с успешным взломом iPod Touch на iOS 9.

Выводы Жджиарского подтверждает бывший выпускник МИФИ, а ныне заведущий компьютерной лабораторией в Кембридже Сергей Скоробогатов, который демонстрирует принципиальную схему и алгоритм взлома iPhone 5c в своей научной работе «The bumpy road towards iPhone 5c NAND mirroring» (PDF).

Эксперимент прошел успешно.

Как думаете, к кому в случае чего обратится за помощью ФСБ — к Apple, израильтянам или Сергею?