Исследователи из MIT разработали систему анонимных коммуникаций Riffle

Группа исследователей из Массачусетского технологического института разработала новую систему анонимных коммуникаций Riffle, похожую по своей сути и базовым принципам на Tor, но предоставляющую надёжный механизм защиты от анализа трафика, более эффективно использующую пропускную способность и потребляющую минимум ресурсов. Код системы планируется опубликовать на следующей неделе.

Существующие системы анонимизации балансируют между высокой анонимностью и эффективностью передачи данных. Например, системы на основе луковой маршрутизации вносят минимальные задержки, предоставляют высокую пропускную способность и хорошо масштабируются, но остаются чувствительны к атакам по анализу трафика. Системы на основе DC-сетей наоборот хорошо защищают от анализа трафика, но ценой ограничения пропускной способности. Системы на основе смешивающих сетей (mixnet) предоставляют высокую анонимность, но требуют больших вычислительных ресурсов и не гарантируют анонимность при внедрении в сеть большого числа подставных узлов атакующего.

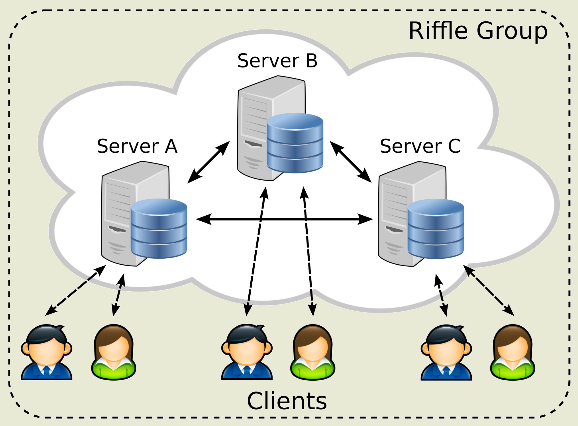

Высокая эффективность работы Riffle достигается благодаря применению гибридной схемы перемешивания трафика, которая позволяет уйти от необходимости применения дорогих верифицированных перетасовок для передаваемых сообщений и использовать защищённые каналы для загрузки ответа. Сеть Riffle состоит из небольшого числа серверов обеспечения анонимности и большого числа пользователей, при этом анонимность всем участникам сети гарантируется пока присутствует хотя бы один честный сервер.

Как и в Tor в Riffle применяется многослойная схема шифрования, при которой сообщение обёртывается в серию слоёв с применением шифрования по открытым ключам, при которых каждый узел знает лишь следующий этап передачи и лишь последний узел может определить адрес назначения. Для защиты от атак, основанных на подстановке в сеть узлов, подконтрольных атакующим, в Riffle задействован механизм верифицированных перетасовок, не позволяющих маркировать сообщения на подставном сервере (входной узел знает адрес пользователя, а выходной узел знает адрес назначения, если оба узла скомпрометированы для раскрытия анонимности можно пометить метаданные в сообщении или попытаться сопоставить время поступления пакетов).

Суть применяемой в Riffl верификации в необходимости сверки с копиями полученного сообщения — пользователи сети отправляют сообщение не первому попавшемуся узлу, а всем узлам сразу, что позволяет серверам самостоятельно определить фальсификацию исходного сообщения (каждый сервер в цепочке может определить, что полученное сообщение не модифицировано). Отправляемое каждым сервером сообщение снабжается специальной цифровой подписью подтверждающей, что оно идентично полученному сообщению. Для снижения нагрузки при выполнении подобных проверок в Riffle задействована техника аутенфицированного шифрования, позволяющая проверить подлинность зашифрованного сообщения. Но аутентификация требует совместного использования одного ключа на стороне отправителя и получателя. Для решения проблемы c ключами верифицированная перетасовка применяется только для установки защищённых соединений, позволяющих пользователю и серверу согласовать ключ, после чего оставшиеся данные передаются серверу по установленному защищённому каналу.

Подготовленный рабочий прототип сети показал работоспособность методов для опробованных сценариев анонимного обмена файлами и ведения микроблогов, а также подтвердил хорошую масштабируемость решения в условиях большого числа пользователей с высокоскоростным подключением. В сценарии обмена файлами Riffle смог обеспечить пропускную способность для каждого пользователя в 100KB/s, а в сценарии работы микроблогов смог организовать работу 100 тысяч пользователей c задержкой доставки сообщений не более 10 секунд.

© OpenNet