«Русские» хакеры заработали в 2011 г. около $4,5 млрд

Российская компания Group-IB, специализирующаяся на расследовании ИТ-инцидентов и нарушений информационной безопасности, объявила результаты очередного исследования, посвященного состоянию «русского» рынка компьютерных преступлений. По оценкам аналитиков компании, за 2011 г. «русские» хакеры, находясь территориально в различных регионах и совершая свои атаки по всему миру, заработали около $4,5 млрд — эта сумма включает в себя и доходы российского сегмента.

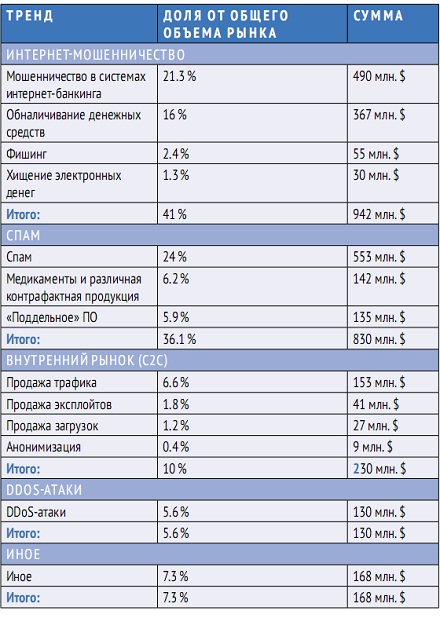

Анализ активности компьютерных преступников в 2011 г., проведенный аналитиками CERT-GIB, позволяет оценивать рынок киберпреступности в России в $2,3 млрд, что говорит о практически двукратном увеличении прошлогодних показателей. Между тем, финансовые показатели мирового рынка компьютерной преступности в 2011 г. эксперты Group-IB оценивают в $12,5 млрд.

Group-IB: оценка рынка киберпреступности России по основным направлениям

Как отмечается в отчете компании, 2011 г. стал годом бурного роста мошенничества в системах интернет-банкинга. По мнению экспертов Group-IB, в основном этот рост обусловлен улучшением функциональности вредоносных программ, ориентированных на банковские системы, и формированием еще более устойчивых преступных групп. В результате в декабре 2011 г. крупнейшая «банковская» бот-сеть насчитывала около 2 млн компьютеров. Самыми крупными банковскими бот-сетями, которые успешно работали против российских банков, стали бот-сети, построенные на следующих вредоносных программах (расположены в порядке убывания в размере бот-сети): Carberp, Hodprot, Shiz, Lurk, Spy.Ranbyus и Qhost.

Усиление мер защиты со стороны производителей систем ДБО и банков привело к тому, что для совершения успешного хищения злоумышленники начали активно экспериментировать со средствами удаленного доступа для проведения мошеннических операций прямо с компьютеров жертв. Наиболее успешными стали именно те преступные группы, в чьих руках оказался наиболее стабильный и удобный инструмент удаленного доступа. В целом для удаленного доступа злоумышленники использовали такие средства, как TeamViewer, Hamachi, Mipko. Однако наибольшее распространение получил троян, который предоставлял доступ по протоколу Microsoft Remote Desktop.

С осени 2011 г. киберпреступниками стали активно использоваться функциональные возможности автоматической подмены реквизитов платежного поручения в момент подписания документа и его отправки, а также полностью автоматизированного процесса формирования и отправки мошеннического платежного поручения вредоносной программой, которые позволяют избежать необходимости удаленного подключения либо копирования информации с пользовательского компьютера для обхода средств защиты (виртуальные клавиатуры, PIN-коды, VPN-туннели, сетевая фильтрация). На текущий момент среди всех вредоносных программ, которые используются против клиентов российских банков, такой функциональностью обладает только «банковская» троянская программа Carberp, сообщили в Group-IB.

В 2010 г. жертвами хищений в системах интернет-банкинга были в основном юридические лица, тогда как 2011 г. стал годом всплеска хищений у физических лиц. Для данного вида хищений злоумышленники активно использовали техники веб-инжектов, а также троянские программы, перенаправляющие пользователя на фишинговый ресурс. В результате только за последний квартал 2011 г. жертвами таких троянских программ стали десятки тысяч физических лиц, а общая сумма похищенных у них средств составила $73,5 млн, отмечается в отчете Group-IB.

Примечательно, что банковский фишинг большого распространения в прошлом году не получил. После ликвидации в Москве в первом квартале 2011 г. группы фишеров, использование такого рода атак практически не встречалось. Однако в конце лета эту же схему опробовала другая группа, которой удалось добиться неплохих результатов на преступном поприще. В результате ее деятельности ежедневно появляются как минимум 1–2 фишинговых ресурса, нацеленных на клиентов нескольких крупнейших банков.

Начиная с конца 2010 г. количество DDoS-атак на банки после хищений больших сумм резко сократилось. Эта же тенденция продолжилась и в 2011 г. Она связана с тем, что проведение DDoS-атак стало служить сигналом для служб безопасности банков о совершенных хищениях. В результате мошеннические операции быстро обнаруживались и блокировались, пояснили в Group-IB.

Новой тенденцией в 2011 г. стали атаки по протоколу HTTPS, в предыдущие годы встречавшиеся достаточно редко. При проведении данного вида атак для достижения результата (отказ в обслуживании) необходим минимум ресурсов. При этом оборудование для фильтрации и отражения подобного вида атак имеет высокую стоимость и поэтому редко встречается в наличии у хостеров и интернет-провайдеров, отметили в компании.

В целом специалисты Group-IB выделяют следующие общие тенденции развития рынка компьютерных преступлений в 2011 г.: консолидация участников рынка — выражается в формировании ряда крупных киберпреступных группировок, функционирующих на постоянной основе, в итоге происходит отход от традиционной модели, которая основывалась на принципах дезорганизации, в пользу создания организованных групп с централизованной системой управления; укрепление взаимосвязей между основными группировками — заключается во взаимовыгодном обмене скомпрометированными данными, предоставлении бот-сетей, схем обналичивании, таким образом, возникают инциденты, в которых были задействованы сразу несколько киберпреступных групп, что создает определенные трудности при расследовании; проникновение на рынок участников с низким уровнем технического образования — компьютерные преступления перестают быть уделом «технарей», так как требуют, в первую очередь, не специальных знаний, а капиталовложений; рост и расширение внутреннего рынка (охватывает так называемые услуги Cybercrime to Cybercrime (С2C), предоставляемые на платной основе специализированными группами хакеров) — помимо традиционного роста объемов рынка, 2011 г. характеризуется становлением нового направления — ИТ-аутсорсинг.

Кроме того, в Group-IB также отмечают проникновение на рынок киберпреступности традиционных организованных преступных группировок, которые пытаются взять под свой контроль не только обналичивание похищенных денежных средств, но и весь процесс хищения. По мнению специалистов Group-IB, подобная тенденция ведет к слиянию двух преступных миров и последующему перераспределению ресурсов из традиционных сфер контроля мафии (проституция, наркоторговля, незаконный оборот оружия и пр.) в пользу компьютерных преступлений. В условиях несовершенства существующего законодательства это, в первую очередь, грозит взрывным ростом атак на финансовый сектор экономики, считают в компании.

Следствием вышеобозначенных тенденций является следующий факт: рынок киберпреступности в России переживает период динамического перехода от количественного состояния к качественному, что ведет к отходу от хаотической модели развития мира киберпреступности, заключили в Group-IB.

Отметим, что отчет был подготовлен аналитиками центра реагирования CERT-GIB и специалистами лаборатории компьютерной криминалистики компании Group-IB.

© CNews